Wyobraź sobie, że nie musisz już znać na pamięć swoich haseł do wszystkich 115 sklepów internetowych, 4 systemów pocztowych i wielu innych stron internetowych. Kusząca i coraz bardziej realna perspektywa.

Do tej pory jedną z głównych metod uwierzytelnienia było stosowanie hasła, czasem dodawany był także drugi element uwierzytelnienia (token, SMS czy dedykowana aplikacja na telefon).

Nie jest żadnym odkryciem, iż użytkownik, mając wiele haseł, zaczyna popełniać błędy: stosuje jedno hasło w wielu aplikacjach, a zmuszony do dostosowania haseł do wymagań polityki regulującej ich trudność, zaczyna je zapisywać. Z pomocą użytkownikom przyszły programy zarządzające hasłami (tzw. managery haseł, takie jak KeePass, Dashline). By podnieść bezpieczeństwo procesu logowania wprowadzono także wieloskładnikowe uwierzytelnianie (MFA – Multi Factor Authentication) oraz zaczęto wykorzystywać biometrię (np. odcisk linii papilarnych, cechy tęczówki lub rogówki, kontur twarzy). Kolejne zmiany czyniły proces uwierzytelnienia bardziej bezpiecznym, a jednocześnie mniej wygodnym dla użytkownika.

Twórcy web aplikacji i dostawcy usług sieciowych zaczęli pracować nad ograniczeniem ryzyka związanego z użyciem haseł przez swoich klientów (podatność na phishing, man-in-the-middle, kradzież poświadczeń logowania), dając im alternatywne metody uwierzytelniania. Wielość tych rozwiązań wywołała niemałe zamieszanie. A użytkownicy zaczęli tracić orientację, jaka metoda uwierzytelniania jest wykorzystywana, w której aplikacji czy też na jakiej stronie.

Czy możliwe jest logowanie bez hasła

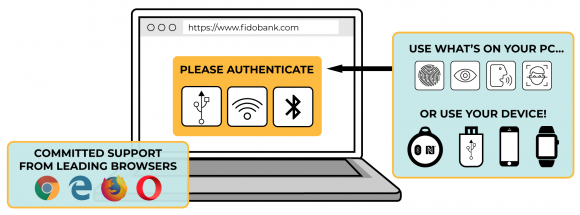

Organizacja W3C opublikowała standard Web Authentication: An API for accessing Public Key Credentials Level 1, który porządkuje metody uwierzytelniania do aplikacji webowych. Web Authentication (w skrócie WebAuthn) określa standard web API, który będzie włączany do przeglądarek internetowych oraz platform aplikacji internetowych. Dzięki temu użytkownicy uzyskają nowe metody bezpiecznego uwierzytelnienia w Internecie poprzez przeglądarkę. Rozwiązanie to umożliwi użytkownikom rejestrowanie w webaplikacji i uwierzytelnianie w niej z użyciem zewnętrznego urządzenia, takiego jak telefon, token sprzętowy (karta SC, OTP), TPM (Trusted Platform Module). Pozwoli to na stosowanie silnych metod uwierzytelniających dostępnych lokalnie przez USB, Bluetooth lub NFC.

źródło: https://www.w3.org/2018/04/pressrelease-webauthn-fido2.html.en

WebAuthn został opracowany w ramach współpracy różnych firm i organizacji FIDO Alliance i jest kluczowym komponentem projektu FIDO2 z użyciem protokołu Client to Authenticator Protocol (CTAP). CTAP umożliwia włączenie do procesu uwierzytelnienia zewnętrznych źródeł, takich jak karty kryptograficzne, tokeny, telefon komórkowy czy urządzenia biometryczne.

Co to oznacza

Zamiast tradycyjnych haseł użytkownik może użyć takich urządzeń jak telefon czy TPM, w których możliwe są do wykorzystania biometryczne metody uwierzytelniania. Dodatkowo, jeżeli ktoś obecnie korzysta z dwuskładnikowego uwierzytelniania zgodnego z modelem U2F (Universal Second Factor), jak na przykład Yubikey, może także stosować WebAuthn. Standard web API poprzez wykorzystanie kryptografii klucza publicznego dla każdej ze stron eliminuje ryzyko kradzieży lub utraty hasła przez dowolną ze stron procesu.

Jak to działa

Krok 1. Rejestracja

Najbardziej popularny scenariusz wygląda tak, że użytkownik, wchodząc na stronę np. zaufanafajnastrona.pl na swoim laptopie, przechodzi do formularza rejestracji. W trakcie procesu rejestracji jest proszony o podanie swojego numeru telefonu, po czym otrzymuje na aparat powiadomienie „Rejestracja z serwisu zaufanafajnastrona.pl”. Po zaakceptowaniu żądania użytkownik zostanie poproszony o wybranie metody uwierzytelnienia, np. potwierdzenie PIN-em lub za pomocą cechy biometrycznej dostępnej na urządzeniu. Wybrana metoda zostanie powiązana z kontem, do którego została użyta. Po zakończeniu procesu rejestracji na laptopie zostanie wyświetlone potwierdzenie zakończenia rejestracji. W ten oto sposób powstało konto skojarzone z urządzeniem i wybraną metodą uwierzytelniania, a sam serwis WWW nie wymaga hasła swojego użytkownika. Od tego momentu użytkownik może logować się do serwisu zaufanafajnastrona.pl z wykorzystaniem swojego telefonu i wskazanej metody akceptacji logowania na telefonie.

źródło: https://duo.com/blog/web-authentication-what-it-is-and-what-it-means-for-passwords

Krok 2. Logowanie

Logowanie to proces uwierzytelniania, w którym użytkownik potwierdza, że jest właścicielem loginu i hasła, których użyto podczas procesu rejestracji do danego serwisu. Serwis, wykorzystując WebAuthn, wysyła do zaufanego urządzenia dane w celu weryfikacji osoby. Jeżeli użytkownik jest tym, za kogo się podaje, to jego urządzenie podpisze te dane kluczem prywatnym i odeśle z powrotem do serwisu. Serwis zweryfikuje poprawność podpisu i na tej podstawie dokona uwierzytelnienia użytkownika.

Jeżeli użytkownik w danym serwisie posiada więcej niż jedno konto połączone z tym samym urządzeniem, to w trakcie uwierzytelnienia telefon wyświetli zapytanie o to, z którego konta użytkownik chce skorzystać (lista skojarzonych kont). Po dokonaniu wyboru i potwierdzeniu (przy pomocy PIN-u lub cechy biometrycznej) użytkownik zostanie zalogowany do właściwego konta.

Korzyści

- Łatwiejsze logowanie:

- użycie urządzeń uwierzytelniających (biometria: odcisk palca, rozpoznawanie twarzy) wbudowanych w PC, laptopy czy urządzenia mobilne;

- użycie wygodnych zewnętrznych urządzeń/metod uwierzytelniania, takich jak tokeny sprzętowe oraz urządzenia mobilne (telefony).

- Silniejsze uwierzytelnianie:

- hasła użytkownika czy cechy biometryczne nigdy nie opuszczają urządzania użytkownika (nie są przechowywane na serwerze);

- konta są chronione przed wykradaniem haseł przy pomocy phishingu, man-in-the-middle czy ataków metodą powtórzenia (replay attacks).

Wdrożenie standardu WebAuthn API z pewnością wpłynie na zmniejszenie użycia tradycyjnych haseł w web aplikacjach. Być może już niedługo hasła, jakimi teraz się posługujemy, przestaną funkcjonować. Jednakże chwilowo warto się jeszcze wstrzymać z kasowaniem swoich haseł. Rozwiązanie to jest bowiem dopiero implementowane w przeglądarkach i potrzeba jeszcze trochę czasu, by aplikacje zaczęły wykorzystywać tę metodę w skuteczny sposób.

Komentarze

a kolejnym krokiem (oczywiście wszystko dla wygody użytkownika) będzie wszczepienie czipu pod skórkę, przecież wygodniej mieć czypa niż nosić z sobą niewygodny telefon do autoryzacji

Popraw czapkę z folii aluminiowej bo zsuwa Ci się na oczy.

Czipa nie zgubisz ;)

Jak ktoś będzie bardzo potrzebował to utnie Ci razem z ręką.

dlatego wszczepią ci go w jakieś newralgiczne miejsce przykładowo w rdzeń kręgowy, głęboko w szyję itp tak abyś nawet ty go sobie nie usunął bez opłakanych skutków bo jeszcze przyjdzie ci do głowy że nie chcesz już mieć wygodnie :)

Szwedzka firma wszczepia pracownikom implanty

https://www.computerworld.pl/news/Szwedzka-firma-wszczepia-pracownikom-implanty,400866.html

Rodzaju kodu identyfikacyjnego do przegladarki, jesli juz od dawna nie jest zaimplementowany, takze w roznych specyfikacjach schowanych za ladnie wygladajacymi definicjami o ukrytym drugim zastosowaniu.

Wszczepianie czegokolwiek? Poważnie? W jakim niby celu? Przecież nasze ciało jest niepowtarzalnym identyfikatorem, siatkówka, odciski palców, układ żył, sposób poruszania się, głos, ect. Ja czekam cały czas na skanery genetyczne w telefonach. Nie ma potrzeby wszczepiać czegokolwiek, wystarczy że jesteś sobą i na fundamentalnym poziomie nie da się tego zmienić, chyba że doczekamy się technologii transferu świadomości :D

a kolejnym krokiem (oczywiście wszystko dla wygody użytkownika) będzie wszczepienie czipu pod skórkę, przecież wygodniej mieć czypa niż nosić z sobą niewygodny telefon do autoryzacji

Gdzie przechowywane są klucze prywatne na urządzeniu? Jak są zabezpieczone? I co się z nimi dzieje podczas przywrócenia ustawień fabrycznych urządzenia? Czy można zrobić ich kopie zapasową jeśli tak to jak będzie zabezpieczona przed nieuprawnionym dostępem i jak może zostać zaimportowana na innym urządzeniu? Konsekwencje użycia są ciekawe…

I jeszcze ostanie a co będzie jak ktoś straci to urządzenie czy będzie altematyka do zalogowania się?

Raczej przewidziane będą metody odzyskiwania haseł. Nawet teraz w większości MFA przy rejestracji podawane są klucze odblokowujące, które należy mieć w backupie.

A co się dzieje teraz jak zapomnisz hasła? Przypominasz je, w jaki sposób? Poprzez swój email, numer telefonu, czy inne dane kontaktowe. Gdzie urządzenie przechowuje klucze prywatne? Zapewne w tym samym miejscu w którym przechowywane są klucze do szyfrowania pamięci wewnętrznej (arm trusted zone, ax secure enclave). Czy da się zaimportować klucze deszyfrujące z jednego telefonu na drugi? Najwyraźniej nie, skoro FBI chodzi z telefonami na pogrzeb żeby odblokować odciskiem palca telefon.

Nawet jeżeli gdzieś na tym etapie nie wszystko jest super bezpieczne, bo telefon jest chiński itp itd, to nie jesteś zmuszony do korzystania z telefonu, możesz kupić sobie klucz FIDO. W tym całym WebAuthApi nie chodzi o telefon, chodzi o standard pozwalający zwykłemu kowalskiem na autoryzację która będzie całe rzędy lepsza od loginu + generycznego hasła. Ten standard nie ma zastąpić całkowicie wszystkich metod autoryzacji, ma tylko pozwolić kowalskiemu na bezpieczną i bezproblemową autoryzację, której sam sobie nie jest w stanie zapewnić.

Pamiętam, jak kiedyś skusiłem się w PKO BP, żeby zrezygnować z kodów jednorazowych (zdrapek) na rzecz aplikacji do generowania tokenu. Włączyłem token, zablokowałem zdrapki, a tu pewnego razu apka do tokenów stwierdziła, że nie będzie działać. Coś się popieprzyło, łączyła się z bankiem, ale ciągle było coś nie tak z kodami. Musiałem dzwonić do banku, weryfikowali mnie po pytaniach, niezła kołomyja i strata czasu. Przełączyłem na kody wysyłane SMS-em i działa bezproblemowo do dziś. Nie wszedłbym ponownie w uwierzytelnianie ani apką, ani telefonem. Jak już to tylko SMS, bo przynajmniej przyjdzie niezależnie od tego do jakiego tel. wsadzę kartę SIM. Nawet do Nokii 3210. W tych technowinkach łatwo się pogubić, stracić kontrolę, a potem coś się rypnie i to akurat w momencie gdy zależy na czasie.

Odpowiadam na pytania w kolejności zadawania:

1. Przechowywane będą w notatniku, plaintextem

2. W przypadku przywrócenia ustawień fabrycznych wszystko tracimy

3. Można zrobić kopię, będzie szyfrowana przez ROT13 i przechowywana w publicznej chmurze z autoryzacją poprzez zaznaczenie checkboxa „to ja”

4. Jak ktoś straci urządzenie to musi kupić nowy telefon i zaimportować klucze z chmury publicznej

Mam nadzieję, że pomogłem.

A tak bardziej serio to wydaje mi się, że będzie to działało (przynajmniej częściowo) jak w urządzeniach Apple z Touch ID. Masz Secure Enclave i dane przechowywane są tylko lokalnie i odizolowane od chipu oraz systemu iOS. Działa tam nawet własny procesor SEP. Dzięki temu całość jest odporna na ataki. Dodatkowo nie są tam przechowywane dane biometryczne a jedynie wzór, który nie pozwala na odtworzenie odcisku. Myślę, że obecnie jest to najlepsza opcja. Przechowywać klucze lokalnie, bez możliwości ingerencji w ten obszar systemu. Z drugiej strony wyklucza to robienie kopii zapasowej.

O ty śmieszku, nieźleś to wszystko tutaj wymyslił, jajca takie :)

hoho, ironia, ależ jesteśmy kąśliwi :)))

Ubiegłeś moje pytania… dokładnie ten sam problem który jest w wszelkiego rodzaju 2FA na telefonie.

Musi być jakiś sposób na zrobienie kopii zapasowej, bo inaczej tracąc/resetując telefon tracimy dostępy.

Być może pomogłoby rozwiązanie podobne do tego sotsowanego przy portfelach kryptowalut (klucz prywatny zamieniany na ciąg słów, które można wydrukować i schować np. do fizycznego sejfu)

Polecam lekturę dokumentacji technicznej ARM TrustedZone.

Witam,

Mam wątpliwość co do sposobu przechowywania przez serwis „zaufanafajnastrona.pl” danych odnośnie logowania – czy po stronie serwisu będzie tylko informacja ze takie a takie urządzenie i tam nastąpiła poprawna autoryzacja przez np biometrie a same dane biometryczne nie beda nigdzie poza urządzenie mobilne udostępniane, czy dane biometryczne bedą przechowywane po stronie strony ?

Pytam, ponieważ o ile przechwycone hasło można zmienić, o tyle dane biometryczne już o wiele ciężej – a wole pilnować swoich paru urzadźen aniżeli setek stron.

Serwis nigdy nie będzie przechowywał informacji uwierzytelniających. Webaplikacja wymienia tylko informację zaszyfrowaną właściwym kluczem … posiadacz drugiej części klucza (czyli urządzenie) będzie mogło wymienić komunikat. A to czy ten klucz zostanie użyty jest zależne właśnie od metody uwierzytelniania dostępnej na tym urządzeniu.

Hasło nie takie złe jest wbrew pozorom, może być przechowywane w bardzo bezpiecznym miejscu i jeśli będzie tylko tam, bardzo trudno jest je wykraść. Łącząc tę zaletę z technologią kluczy U2F, można osiągnąć bardzo wysoki poziom bezpieczeństwa. Rezygnacja z haseł, na rzecz urządzeń autoryzacji, może spowodować większe podatności niż kiepskie hasło dlatego podchodzę ostrożnie do rewelacji o rezygnacji z haseł.

Dużo prawdy.

Ale to rozwiązanie nie wyklucza używania haseł, to jest interfejs, który problem uwierzytelniania przesuwa z aplikacji na stronę użytkownika.

Ale szybko zauważysz, że ludzie zrezygnują z haseł, bo uważają że telefon jest tak osobistym. Zgubisz telefon ? To dostęp do portalu X będzie Twoim najmniejszym problemem.

A jeśli „cechy biometryczne” polecą do zaufanatrzeciastrona.pl i redaktorzy wykupią pół AliExpress, co wtedy?

lol – tak a potem Z3S zrobi sobie sztuczne oczko by podglądać co tam czytelnicy skrobią… :P i będzie filtracja wszystkich osób używających kropek :P

pozdr.

W tym wszystkim trzeba podejść do technologii ze zrozumieniem. Jak działa biometria w PC … cechy biometryczne nie „siedzą” w jakiejś magicznej bazie danych w Windowsie (trochę spłycam). Ale jest to bardziej zaawansowane rozwiązanie … cecha biometryczna jest w stanie „otworzyć” sprzętowe repozytorium oparte o TPM. By to wykorzystać musisz mieć cechę biometryczną (np. żywy palec, żywe oko) i urządzenie. Każde z osobna nic Ci nie da.

Oczywiście trzymam się wersji, gdzie biometria jest zrobiona w sposób prawidłowy – bo pamiętam przypadek, kiedy odcisk palca był rozpoznawalny z kartki ksero.

Czy nowy standard pozwoli na opcję, która będzie bardziej bezpieczna niż hasło password1 którego używa pół świata (drugie pół jest sprytne i używa password9)?

Tak. Będzie lepiej niż jest teraz, na tym polega postęp.

Opcjonalnie oczywiście. Wygodne to nawet. Tworzenie i zarządzanie flotą unikalnych haseł jest trudne, o to wygląda na całkiem wygodne. Fajnie, bo wygoda i bezpieczeństwo rzadko idą w parze.

Odzyskiwanie? Normalnie, jak zwykle, przez Wielce Magiczną Procedurę Odzyskiwania (która będzie celem ataków, bo łatwie) oraz np 2-3 urządzenia. Kto nie ma telefonu i tableta niech podniesie rękę i naciśnie przycisk, a nie, wróć, to nie tu ;)

Podoba mi się Twój styl pisarski. Jakby jeszcze połamać ten tekst w losowych miejscach to by wyszedł new age’owy poemat.

Rozladowany telefon i dupa ; p

Rozumiem, że w bankowości online korzystasz z karteczki z kodami jednorazowymi? ;)

Nie korzysta bo telefon się rozładował…

Czyli skoro zamiast hasłem będziemy się autoryzować przenośnym urządzeniem, metodyka wpierdolu zyska na znaczeniu :>

Kryptografia gumowej pałki to się nazywa

To trzeba bedzie telefony dual sim kupowac.

Jakbym miał coś nie tak z głową,to pewnie bym tego używał.

Haha, znowu przywiązanie logowania do telefonu, który trzeba mieć. A ja tego NIE CHCĘ ze względu na naruszenie prywatności (dane lokalizacji).

Jak tworzyć hasła, zarządzać nimi i je zabezpieczać:

1. Wymyślamy imię, przedmiot, znak interpunkcyjny np. Jacek, kubek, myślnik.

2. Tworzymy hasła według wzorca: jacek-ma-cztery-czerwone-kubki

Ważne: o sile hasła decyduje w większej mierze jego długość a nie złożoność.

3. Hasłami zarządzamy w managerze haseł offline (KeePass).

4. Zakładamy konto Google, którego nazwa podpowiada hasło: j4czekub, włączamy TOTP do tego konta.

5. Piszemy skrypt w Bashu, który pakuje pliki z hasłami KeePass do kontenera LUKS i wysyła e-mailem co 24h w załączniku na konto założone w kroku 4 (nazwa pliku podpowiada hasło, rozszerzenie trzeba dać txt). Do pliku warto dorzucać portfel Bitcoin i inne ważne dane tak żeby nie przekroczyć max. rozmiaru załącznika.

6. Drukujemy nazwę konta i klucz główny TOTP na kartce i laminujemy.

7. Kartkę wkładamy do butelki PET i gdzieś chowamy, miejsce zapamiętujemy.

8. Przychodzi wojna, zostajemy w skarpetkach… Znajdujemy dane zabezpieczone w p. 7, do jakiegoś komputera w końcu się dostaniemy. Z konta Google odzyskujemy nasze krytyczne pliki.

Telefon to nie jest jedyne rozwiązania jakie można stosować. To tylko jedna z metod, której działanie najłatwiej trafia do wyobraźni.

Można użyć YubiKey (wygodne, bezstykowe lub USB), tokeny RSA, karty kryptograficzne …. itd itd …

To jest standard … to jest API …

Łzy ze śmiechu ocieram, a zajady maścią smaruję.

Proponuję do punktu 7 dodać uzupełnienie:

7a. Butelkę PET chowamy w jedynym bezpiecznym miejscu: wrzucamy ją do oceanu (miejsce wrzucenia oczywiście skrupulatnie zapamiętujemy), a informację do którego oceanu schowaliśmy butelkę, zachowujemy tylko dla siebie i pod żadnym pozorem nie podajemy tej informacji nikomu.

Oklaski.

Swietny pomysl! Ze tez ja na to wczesniej nie wpadlem. Juz lece do Puszczy Kampinoskiej wykopac butelke. Jutro kupie bilet do Portugalii :-)

A zajady to po czym?

Śmieszą mnie te wszystkie wymyślone na poczekaniu metody tworzenia haseł w czasach, w których menedżery haseł to codzienność.

Ja zapytam bardziej przyziemnie i trochę nie w temacie. Zastanawia mnie fascynacja Dashline?

„(tzw. managery haseł, takie jak KeePass, Dashline)”

Ostatnio poszukiwałem jakiegoś nowego menadżera haseł a i przy okazji czytania jakiegoś artykułu (jak np. ten powyżej) trafiłem na Dashline. Myślę sobie sprawdzę, bo to musi być chyba coś naprawdę niezwykłego. I co? Pojęcia nie mam co ludzie w tym widzą – chyba tylko ładny wygląd tak przyciąga, bo sam soft to jest totalne minimum, żeby nie powiedzieć z zeszłej epoki – jeżeli chodzi o możliwości i funkcjonalność. Cenowo też raczej jest droższy niż tańszy od innych rozwiązań. Czy ja czegoś nie widzę?

Jeśli jest ładny i ma głośny PR + Marketing + artykuły cicho sponsorowane to powinno wystarczyć do sprzedaży.

A ja ilekroć używam managera zawsze zastanawiam się nie „czy” ale „kiedy” któraś nowsza jego wersja wyśle zapisane w nim moje hasła do jakiegoś sprytnego odbiorcy.

Bo działa … działa na moim telefonie i komputerze.

A nie jest to fascynacja – tylko przykład, każdy niech szuka to co lubi.

O niczym innym nie marzę, jak o tym by jakimś witrynom podawać swój numer telefonu :) Weeee, cudowna technologia, a jaka bezpieczna heh

Krótko i treściwie: precz z biometrią i oddawaniem swoich danych firmom trzecim i dziurawemu hardware’owi.

Czyli że niby teraz w każdym głupim miejscu, które chce ode mnie zalogowania, zamiast hasła „du.adu.a123!” miałbym zostawiać prawdziwy numer telefonu albo inną identyfikującą mnie rzecz? Toż to jakaś bzdura – do 80% miejsc, gdzie mam loginy zapisane w przeglądarce i niezaszyfrowane, wolałbym się logować przez zewnętrzny serwis typu OpenID (jakimś śmieciowym kontem). O, patrzcie – już dawno ktoś to wymyślił. Tak samo jak certyfikat klienta instalowany w przeglądarce – to już jest.

Dzisiaj zakładałem konto na fejsbóku, weryfikując przez jakieś randomowe konto pocztowe, oba pewnie będą miały żywotność tak długą, jak hasła zapisane w przeglądarce przetrwają – a dostępów, na których ludziom zależy, jest zwykle kilka sztuk: bank, poczta i pewnie jakaś ekshibitornia typu FB.

Skąd masz konieczność podawania numeru telefonu? Login pozostaje loginem, a hasło zostaje zastąpione przez token podpisany kluczem prywatnym, który nie opuszcza urządzenia.

Sceptycznie myślę o biometrii w czasach, gdy istnieją algorytmy (np. Facebook Face Recognition), które połączone z wszechobecnym monitoringiem umożliwiłyby w czasie rzeczywistym jednoznaczną identyfikację „tłumu”.

Dlaczego by nie uwierzytelniać się kluczem publicznym, który w razie „W” można łatwo zmienić? Taki klucz można trzymać w EFI, telefonie, urządzeniu USB, breloku NFC/RFID itd.

Przepraszam, ale nie myślałem, że zobaczę tu artykuł jak z Komputer Świata.

Nic o wadach takiego rozwiązania? Trochę za, trochę przeciw?

Już w przyszłości będzie tylko jedna właściwa opcja logowania? I żadnej refleksji?

Podziel się refleksją, chętnie opublikujemy.

No cóż, to nie czytelnicy są od tworzenia artykułów, mimo całego web 2.0. Ale podzielę się refleksją – oczywistym problemem logowania jest wybór loginu oraz hasła, które później trzeba wpisywać. Niektórzy zamiast loginu zaczęli wymagać adresu e-mail, co rodzi jeszcze większy problem – trzeba mieć e-maila śmieciowego. Mamy różne menedżery haseł, ale ich problemem jest konieczność synchronizacji pomiędzy wieloma urządzeniami oraz brak dostępu do swojej „tożsamości” w sytuacji logowania z niezaufanego urządzenia – nadal trzeba mieć możliwość ręcznego wpisania hasła. Rozwiązanie „ostateczne” musiałoby łączyć:

– oderwanie od konkretnego urządzenia, czyli prawdopodobnie zewnętrzny dostawca potwierdzenia tożsamości, ale z opcją trzymania lokalnie i synchronizacji między urządzeniami; to oznacza standard, który może być implementowany przez wielu dostawców, pozostawiając użytkownikowi wybór, z którego skorzystać (coś jak e-mail), a także niezbędną w dzisiejszych czasach możliwość „przeniesienia” usługi do innego (tak jak numer telefonu) albo oddelegowanie na lokalny komputer,

– oderwanie od konkretnej osoby, czyli jakaś możliwość tworzenia pochodnych tożsamości (także tymczasowych).

Zatem 2 pytania:

1. czy proponowany system rozwiązuje któryś z wymienionych wyżej problemów? Jeżeli nie, to dla mnie jest bezużyteczny – nadal trzeba będzie się bawić w zakładanie śmieciowych maili, a ochrona dostępu do nich mało kogo interesuje, hasło zapisane w przeglądarce jest wystarczające,

2. czy operatorzy platform, którzy teraz wykorzystują e-mail do logowania, zaakceptowaliby sposób logowania, który pozbawia ich możliwości kontaktu z użytkownikiem (podawania maila) czy wręcz jego śledzenia?

Adam

Od 10 lat widuję, że hasła to przeżytek, myszka również a klawiatura za nią. Ostatnio, że płaskie ekrany są faux pas. I jeśli klikniesz tu, to dowiesz się dlaczego nikt jutro nie będzie ich używał.

Po prostu, przyzwyczailiście mnie do innej retoryki. Przezorności, uważności, które w dzisiejszych czasach wydają się być synonimem mądrości. Być może, gdyby tytuł nie był jak z lekkich portali przeładowanych grafiką i gdyby pierwszy akapit nie bazował na emocjach: „wyobraź sobie”, „kusząca”, nie znalazłbym mocnych podstaw do komentowania.

Niestety w takim wydaniu treść jakby nosi znamiona reklamowej, choć taką pewnie nie jest. Sponsorowane artykuły są łatwo rozpoznawalne (podpisane?) i takowe także czytam. Bez najmniejszych pretensji. Gdyż wiem co czytam i wiem dlaczego są tak jednotorowe. Po prostu tym razem pogubiłem się.

Autorowi życzę wszystkiego dobrego i więcej zacięcia w poruszanych tematach. Nawet w reklamach udaje się zneutralizować tylko 99% bakterii ;)

Gotar, dzięki.

Jako autor: wierzyć, bądź nie wierzyć – nie jest to reklama. Nie reklamuje się, czegoś co nie jest produktem handlowym. A opisany temat/rozwiązanie nie jest na sprzedaż. Jest to porozumienie znaczących firm, by coś zrobić w ten a nie inny sposób. Uznając to porozumienie jako standard W3C sprawili, że wszyscy będą z takiego rozwiązania korzystać. I czy to się niektórym podoba czy nie podoba, czy nie lubią podawać numeru telefonu lub nie uznają biometrii. Świat robi to co mu jest wygodne.

Styl pisania – to jest subiektywne. Zachęcam do zapoznania się ze standardem (link w treści artykułu), po czym opisać go powszechnym językiem.

No to spóźniona „refleksja” na szybko:

1.Biometria jest „bezpieczna” głównie z perspektywy:

a) poziomu komplikacji

b) unikalności i zgodności z tożsamością użytkownika

2.Wektory ataku na biometrię to np:

a) baza danych/urządzenie przechowujący dane biometryczne – atak na nią / komunikację z nią (MITM/przechwycenie urządzenia/wada algorytmu sprawdzania danej biometrycznej)

b) użytkownik danej biometrycznej i pozyskanie jej od niego – czy to np jako pozyskanie odcisku palca, czy to z innego serwisu (dane biometryczne są jak jedno i to samo hasło) np poprzez phishing / atak na podatny serwis korzystający z usług biometrycznych

3.Dane biometryczne dostępne są/będą dla służb rządowych,a w przypadku scentralizowanego operatora dla biometrii (co trochę by utrudniało atak na samą bazę) – dla tegoż operatora.Część tych danych można wykorzystać również do fizycznej inwigilacji/potwierdzenia tożsamości osoby inwigilowanej w realu.

Pod względem matematycznym naprawdę losowe hasło jest po prostu bezpieczniejsze i mniej powtarzalne.

A ja czasami myślę przez sek. Po co ci ludzie są tacy głupi, że aż czasami nie szkoda ich. Najgorsze tylko, że ta reszta przez tą głupią hołotę jest później zmuszona do np. niebezpiecznej autoryzacji, bo zlikwidują metodę hasła. Jeśli ktoś ma deczko rozumu zrobi sobie metodę na hasła, to zbytnio nie musi pamiętać 200 haseł z idiotycznymi pomysłami programistów „a ja wprowadzę, że musi być 6 znaków i ani jednego więcej, w tym dużą literkę i cyferkę w imię bezpieczeństwa użytkowników, aby pokazać moją chamskość, że tu mu nie dam możliwości 9 znaków” tak jak ost. wymyślił Operator komórkowy. I zamiast zaatosować jakiś standard pokazują swoją ekstremalną głupotę. Te głupie pomysły obecnie, to wymyślanie głupoty, bo jak ktoś przejmie 1 metodę, czyli jakby 1 hasło logowania do wszystkiego, to jesteś załatwiony na cacy, bo trzeba pamiętać, że ludzie są głupi i część da się załatwić oszustom, którzy wymyślą metodę jak każdy złodziej… Podsumowując głupi podsunie i głupi łyknie, a oszuści zacierają rączki na waszą głupotę.

W międzyczasie wykształci się fajny przekręt na „lewe” rejestracje, które naprawdę naciągają na SMS premium, a to wszystko zgodnie z prawem, ujęte w regulaminie napisanym białym na białym czcionką 4pt. Oczywiście każda strona na której jest np. przepis na szarlotkę będzie chciała rejestracji, aby potem przez „uups, źli hakerzy się do nas włamali i zrobili wyciek” do woli handlować na szaro numerami telefonów.

Oto małymi kroczkami mamy „internetowe prawo jazdy”, RODO, uwierzytelnianie biometryczne itp., powolutku dochodzimy do zaplanowanego punktu gdzie wszelka prywatność zostaje zamieniona na „bezpieczeństwo”. Jak rzyć.

Dla mnie wykorzystywanie jednego urządzenia do logowania się w serwisach to niezbyt przemyślany sposób. Wykorzystanie smartfona tym bardziej nie zapewni bezpieczeństwa.

Najpierw powinno się ustalić standardy co do aktualizacji takich urządzeń bo dziur jest pełno. I takie urządzenie ma stanowić centralny punkt, który posłuży do logowania się w serwisach? Tym samym jeśli zgubimy telefon złodziej ma dostęp do wszystkiego. Jeśli producent urządzenia nie będzie wypuszczał aktualizacji to samo urządzenie będzie podatne na ataki hackerskie przeprowadzane przez tych bardziej kumatych. No i oczywiście rząd w przyszłości tak skoryguje prawo, że będą mieli centralne rejestry, w których będą opisane sposoby Waszych logowań. Co, gdzie, kiedy i jak.

Co do kroku 2 – logowanie. Dodatkowa komunikacja na potrzeby uwierzytelnienia zapewni tylko więcej danych lokalizacyjnych dla korporacji i rządów. Jak zapewnią anonimowość miejsca logowania. Przecież to głupota. To już jest wkurzająco, że cały czas starają się zapewnić bezpieczeństwo systemom tworząc do tego narzędzia, które same w sobie mają podatności umieszczane świadomie lub nie. Głupota. Chcesz zachować anonimowość i bezpieczeństwo to zastosuj minimalizm. Jak lubisz wszelkiego rodzaju upiększacie to już Twoja sprawa. To jak ze śmieciowym żarciem. Tak reklamują, że zdrowe, fajne a i tak ponad połowa populacji jest otyła. Ciekawe dlaczego.

A biometria? Kurczę no nie da się tego złamać. Oczywiście żartuję. Nie mieliśmy już dosadnych dowodów na temat łamania / obchodzenia zabezpieczeń biometrycznych? Mieliśmy. Z resztą po wprowadzeniu takich „pięknych zabezpieczeń ułatwiających życie” na pewno zaczną tworzyć bazy danych takich cech.

Nasi politycy nie mają czasu aby dać nam prawne narzędzia do blokowania pożyczek, które ktoś zaciąga na nasze dane, a ja mam się cieszyć bo jednym urządzeniem będę mógł kontrolować wszystkie moje serwisy.

„Hmm. We’re having trouble finding that site.

We can’t connect to the server at zaufanafajnastrona.pl.”

Wkróce™ :(