Żaden administrator nie lubi zmian. Podobno project managerowie ich nienawidzą. Trwają długo, rzadko udają się od razu i są generalnie uciążliwe. Ale okazuje się, że część problemów bezpieczeństwa można rozwiązać sprytniej.

Kiedy usłyszeliśmy, że ktoś proponuje rozwiązanie umożliwiające dodanie dwuskładnikowego uwierzytelnienia do dowolnej aplikacji WWW w ciągu minut, a nie tygodni, nie uwierzyliśmy. Potem zobaczyliśmy na własne oczy i musieliśmy zweryfikować nasze poglądy na to, co w dziedzinie bezpieczeństwa da się zrobić. Poznajcie Secfense.

W czwartek 9 kwietnia o godzinie 20 poprowadzimy wspólnie z Secfense webinar omawiający obecne problemy bezpieczeństwa i przyszłość uwierzytelniania. Zapisać się możecie już teraz!

Dodatkowa warstwa uwierzytelnienia bez ingerencji w kod aplikacji

W firmie działa aplikacja, a nawet 150 aplikacji. Wczoraj były dostępne tylko w sieci lokalnej, od dzisiaj może do nich próbować dostać się pół internetu. Do tej pory wystarczały login i hasło, teraz przynajmniej w części z nich warto wdrożyć dodatkowe uwierzytelnienie. Na samą myśl o tym za głowę łapią się po kolei wszyscy – od szefa IT po młodszego programistę i testerów. Tymczasem można zrobić to szybko, prosto i przyjemnie. I nie jest to tylko slogan. Jeśli macie 6 minut, to możecie obejrzeć demonstrację na żywo, jak można dodać autoryzację 2FA do logowania na Amazonie.

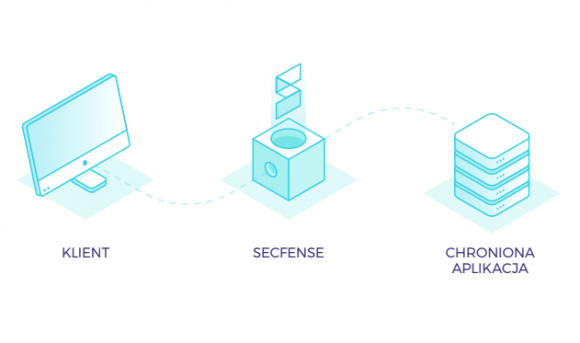

Jeśli jednak 6 minut nie macie (bo macie za to 20 zmian w aplikacji do wdrożenia), to w skrócie działa to następująco:

- wstawiamy odpowiednio skonfigurowane „proxy” do ruchu aplikacji,

- podsłuchujemy, jak rozmawia aplikacja,

- definiujemy nowe reguły uwierzytelnienia,

- uruchamiamy,

- koniec.

A teraz coś ciekawszego

Jeśli wdrożenie 2FA do aplikacji w ciągu kwadransa was jeszcze nie zachwyca, to co powiecie na wdrożenie dodatkowej warstwy uwierzytelnienia dla konkretnych operacji w aplikacji, bez modyfikacji jej kodu? Rozwiązanie Secfense umożliwia bez problemu także takie sztuczki. Tym razem film ma 1,5 minuty.

Możecie zatem dodać tzw. mikroautoryzację, czyli 2FA np. tylko dla administratorów lub tylko dla operacji eksportu danych. Inspektor Ochrony Danych lubi to!

A o tym wszystkim porozmawiamy na webinarze

Już w najbliższy czwartek, 9 kwietnia, rozwiązanie Secfense na żywo będziecie mogli obejrzeć podczas wspólnego webinaru, który poprowadzimy razem z założycielami firmy. Będzie można także zgłaszać pytania i wątpliwości – postaramy się na wszystkie odpowiedzieć. Nie będzie taryfy ulgowej :) W programie webinaru mamy także omówienie najnowszych ataków związanych z aktualną sytuacją na świecie, więc będzie o czym posłuchać. Zarejestrować się możecie już dzisiaj, a widzimy się w czwartek o 20.

Do zobaczenia!

Za poprowadzenie webinaru i publikację tego zaproszenia bierzemy pieniądze. Ale nieduże, bo to fajne rozwiązanie, którego nie wstyd promować.

Komentarze

Zapisuję się webinara. Nie można tego przepuścić!

Informacja że 2FA można podłączyć gdzie tylko się da – rewelacja!

To taka mała rewolucja, jeśli chodzi i bezpieczeństwo!

Alternatywnie Nginx + oauth_proxy – robi robotę bardzo i jest open – source’owy. Też może działać jako proxy przykrywające apkę lub jako sidecar (zależy jak się w Nginksie skonfiguruje). 2FA w takiej sytuacji zapewnia dostarczyciel uwierzytelniania (np. Google Accounts czy inny).

Ja także się już zapisałem :) Tym bardziej, że jest to startup z Polski.

Przecież to żadna nowość duo Mobile to sprzedaje już od lat (tak długo ze ostatnio ich kupiło cisco )

Czy ja dobrze rozumie rozwiązanie – na danym komputerze podłączam ichniejszego sticka którego uczę rozpoznawać np. logowanie do aplikacji. Następnie podczas próby logowania do tej aplikacji z tegoż właśnie komputera – muszę użyć wpiętego do tegoż samego komputera sticka – żeby potwierdzić logowanie?

Pan na jednym z filmików stwierdził, że w przypadku kradzieży hasła aplikacja nadal jest zabezpieczona ponieważ wymagany jest stick … ale tylko na tym kompie…

Jeżeli mam w sieci firmowej komputer bez zainstalowanego sticka – i mam hasło to mam dostęp do aplikacji tak czy siak.

Żeby aplikacja była faktycznie chroniona to 2FA powinien być inicjowany z poziomu aplikacji niezależnie od stacji.

Źle rozumiesz.

W którym miejscu?

Stick nie jest „ichniejszy”, jest w otwartym standardzie, równie dobrze może to być Twój czytnik linii papilarnych w telefonie.

I kluczową sprawa, rozwiązanie jest przy serwerach aplikacyjnych, więc jest założenie, że ruch nie idzie bokiem :) Wyjaśnię na webinarze, wpadaj :)

Dzień dobry, dziś opublikowaliśmy pełne nagranie z webinara, więc jest możliwość obejrzenia zapisu. Poniżej wrzucam też znaczniki czasu, żeby łatwiej było odnaleźć interesujący fragment.

https://youtu.be/RFP8WmUtwqA

Plan webinarium:

1:48 – 23:48

Epidemia Ataków – czyli co się zmieniło, a co nie.

Adam Haertle, Z3S

23:48 – 28:45

Jak w kwadrans dodać 2FA do dowolnej aplikacji WWW

Marcin Szary, Secfense

28:45 – 33:01

Problem z adopcją drugiego skladnika w sposób zunifikowany.

33:01 – 35:54

Jak adresujemy problem adopcji i skalowania drugiego składnika –

36:37 – 40:11

Jak Secfense wygląda od środka – architektura rozwiązania

40:11 – 51:59

Wdrożenie drugiego składnika na żywo (na potrzeby demo na przykładzie portalu Allegro)

51:59 – 58:12

Mikroautoryzacje – czyli dodanie dodatkowego uwierzytelnienia w dowolnym obszarze chronionej aplikacji.

58:12 – 1:14:21

Pytania i odpowiedzi:

Co z Single sign-on?

W którym miejscu instalowany jest Secfense? Gdzie znajduje się w architekturze?

Co z Office365 i innymi SaaSami?

Czy Secfense działa full offline?

Czy Secfense działa gdy klient posiada jeden adres IP ale wiele certyfikatów?

Czy ciastka aplikacji są przepisywane w portalu i są rozszyfrowywane?

Podczas demo aplikacja rozwiązała nazwę na adres IP w momencie dodawania Allegro.pl na upstream URL. Czy później ta wartość jest stała czy aktualizowana?

Czy można dodać inne opcje niż U2F?

Czy rozwiązanie miało audyt security?

1:14:21 – 1:15:49

Klucze FIDO i nowy standard uwierzytelnienia w sieci przy użyciu własnych urządzeń biometrycznych

1:15:49 – 1:20:44

Atak na 2FA przy wykorzystaniu narzędzia Modlishka (i dlaczego Google zrezygnowało z metod OTP).

1:20:44 – 1:25:50

Prezentacja jak działa WebAuthn (uwierzytelnienie w sieci) na różnych urządzeniach

Najfajniesze rozwiązanie dwuskładnikowego uwierzytelniania ma platforma grubego Gabena. Gdy ktoś niepowołany zaloguje się na moje konto od razu zostaje wysłany e-mail z adresem ip delikwenta, adresem geolokalizacji (miasto, państwo) i godziną logowania.

Banki, olxy i googieły mogłyby się od nich uczyć. Co więcej możnaby jeszcze bardziej utrudnić życie intruzom wprowadzając 3stopniowe uwierzytalnianie z wykorzystaniem 2 adresów e-mail.

Wtedy aby się zalogować trzeba: zalogować się na pocztę1, zalogować się na pocztę2, wpisać hasło właściwe, 1kod jednorazow i 2kod jednorazowy. Czyli w każdej sesji logowania wpiszemy 5 różnych haseł. Ktoś powie, że to dużo roboty, ale i tak codziennie logujemy się do poczty, a złodziejowi holernie utrudni życie.

Co więcej, dzięki raportom o logowaniu wiemy czy ktoś się interesuje naszym kontem.

PS. Można również wprowadzić zasadę, że po każdym nieudanyn logowaniu należy odczekać dwa razy dłużej niż w poprzedniej próbie. Mam nadzieję że captcha odejdzie na zawsze w niepamięć.

2 maile to za mało lepiej dać 10 i najlepiej to samo hasło do każdego z nich.

Pomysł z wpisywaniem pięciu różnych haseł jest dobry. Doskonały wręcz. Oczywiście o ile chcesz, aby twoi klienci przeszli do konkurencji.

Miarą bezpieczeństwa szybkość i łatwość wdrozenia – no chba tylko wtedy gdy naprawde nie mozna od razu,zrobic tego dobrze. Jesli macie aplikacje webowe gdzie nie przewidziano silnego uwierzytelnienia to z pewnoscią trzeba przyjzec sie ich bezpieczenstwu i przepisac na nowo :). Nie mylmy 2FA od two step albo one time password. „TWO FACTOR” oznacza, ze logujacy sie musi dysponowac drugim skladnikiem i nie ma tu substytutu softu telefonu czy innego rozwiazania w ktorym oba skladniki beda pochodzily z jednego hardware’u

Zapisałem się na ten webinar, ale pewnie nie będę mógł w nim uczestniczyć ze względu na kolizję terminów.

Czy zostanie udostępnione nagranie?

Dołączam się do pytania.

Zalogowałem się w trakcie, ale nie udało mi się uruchomić dźwięku mimo wszelkich możliwych kombinacji ustawień.

Dzień dobry, nagranie zostało właśnie opublikowane i upublicznione. Zapraszamy do obejrzenia i zadawania pytań: https://youtu.be/RFP8WmUtwqA

Dzień dobry, nagranie właśnie zostało upublicznione. Zapraszamy do obejrzenia i zadawania pytań: https://youtu.be/RFP8WmUtwqA

Nigdy nie rozumiałem jak to jest że cały świat programistów umie wszystko w 1 palcu ale nie potrafią zrobić pewnej rzeczy a tu nagle okazuje się że można to zrobić w naście minut

Poprogramuj trochę i zrozumienie przyjdzie samo.

kiedy będzie dostępne nagranie z webinara?

W końcu jest :) Zapraszamy do obejrzenia i zadawania pytań!

https://youtu.be/RFP8WmUtwqA