W ostatnich godzinach doszło do poważnego ataku na infrastrukturę Ubera. Włamywacz uzyskał szeroki dostęp do wewnętrznych narzędzi firmy i jej środowisk chmurowych, po czym… ogłosił to w internecie. Kto mógł stać za atakiem i dlaczego tak dobrze mu poszło?

Poranny przegląd Twittera przyniósł dzisiaj ciekawe wpisy. Ktoś zaczął publikować zrzuty ekranu wskazujące na to, że ma dostęp administracyjny do środowisk chmurowych AWS i Google Cloud firmy Uber. Uber szybko potwierdził, że walczy z incydentem, tymczasem pojawiło się sporo informacji na temat przebiegu i zakresu samego włamania. Opiszmy zatem, jak do niego doszło.

Inżynieria społeczna zawsze w modzie.

Etap pierwszy – wejście

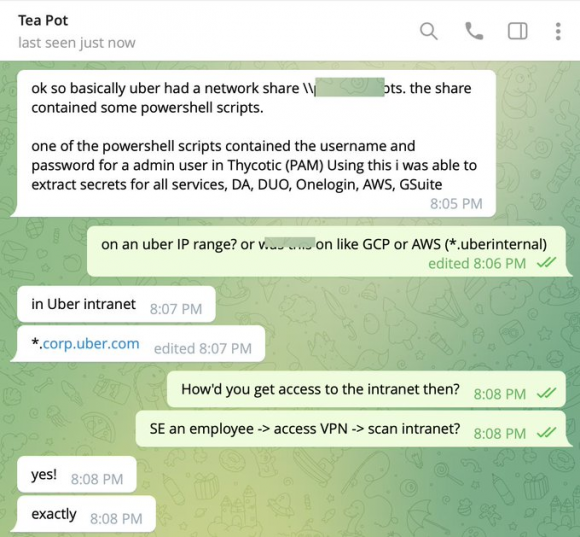

Użytkownik Twittera o nicku @hacker_ opublikował zrzut ekranu z rozmowy z włamywaczem, z którym skontaktował się przez Telegrama.

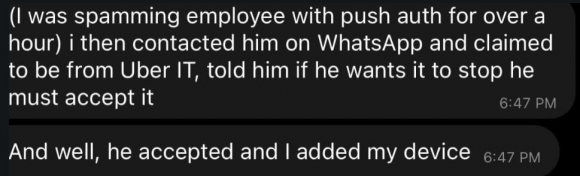

Z tej rozmowy wynika, że pierwszym etapem ataku było zalogowanie się na konto pracownika firmy. Jak do tego doszło? Jeśli historie analogicznych incydentów mogą być tutaj jakąś wskazówką, to zapewne przez phishing lub zakup ciasteczek uwierzytelniających. W tym pierwszym wypadku dodatkowym krokiem było nakłonienie pracownika, by pomógł w pokonaniu dwuskładnikowego uwierzytelnienia (Uber podobno korzysta z rozwiązań Duo), w drugim można było otrzymać „gotowy” dostęp.

Aktualizacja: wygląda na to, że użyto wariantu pierwszego, czyli spamu MFA zmuszającego użytkownika do akceptacji.

Etap drugi – podnoszenie uprawnień

Etap drugi to dostęp do infrastruktury firmy przez VPN-a i skanowanie sieci wewnętrznej. Tu robi się ciekawie, bo według włamywacza pozwoliło to na zlokalizowanie udziału sieciowego, w którym znajdowały się skrypty PowerShella. W skryptach z kolei włamywacz podobno znalazł dane uwierzytelniające administratora rozwiązania firmy Thycotic do zarządzania dostępem uprzywilejowanym – czyli de facto klucze do królestwa.

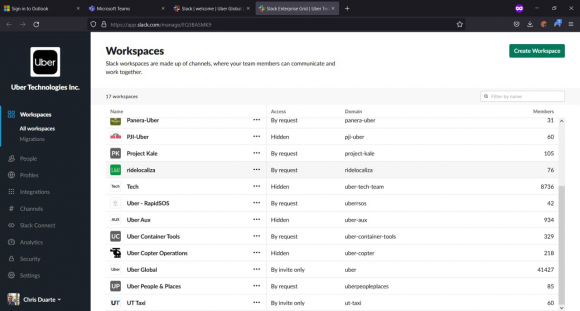

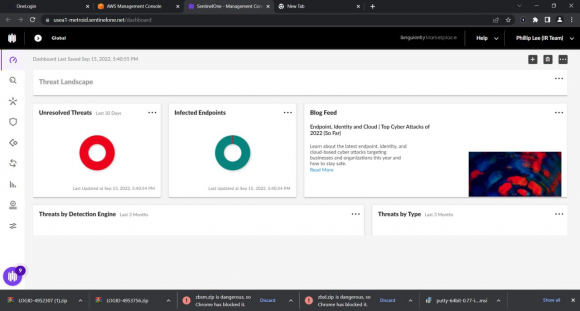

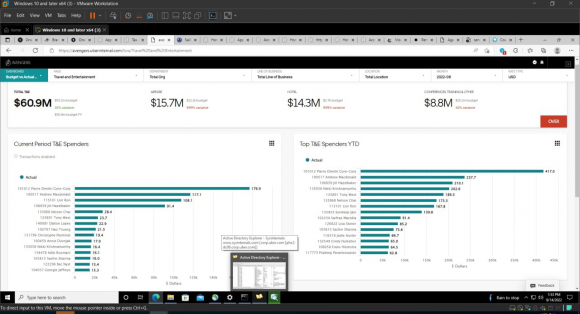

Rozwiązania klasy PAM służą do bezpiecznego (o ironio) przechowywania danych uwierzytelniających do kont uprzywilejowanych. Włamywacz znalazł dzięki temu dostępy do środowisk AWS, Google Cloud, Onelogin, DUO czy Active Directory. Na dowód tych twierdzeń można znaleźć wiele różnych zrzutów ekranu. Zobaczmy zatem, gdzie buszował włamywacz i co przeskrobał.

Etap trzeci – buszowanie

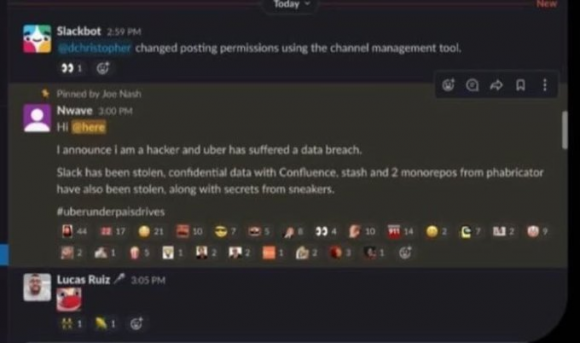

Włamywacz ogłosił włamania na firmowym Slacku Ubera. Pracownicy potraktowali to jako żart.

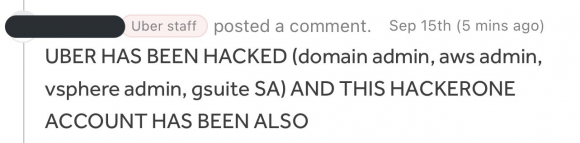

Włamywacz przejął konto Ubera w programie bug bounty HackerOne i wysłał komunikat do jego uczestników.

Włamywacz przejął kontrolę nad:

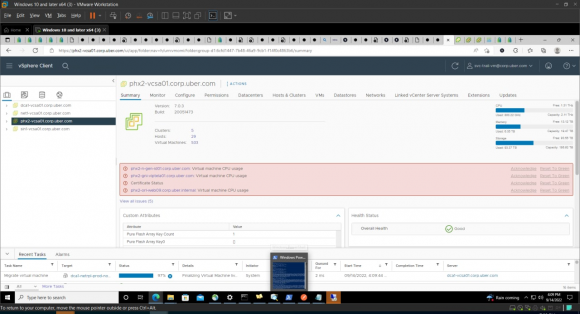

vSphere

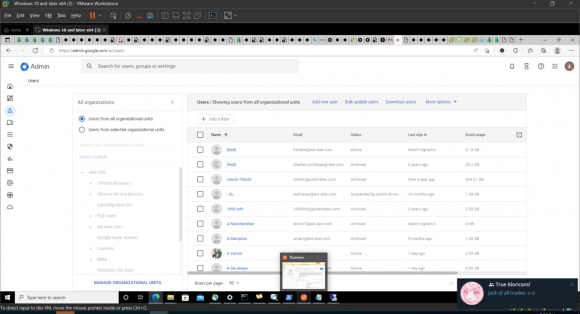

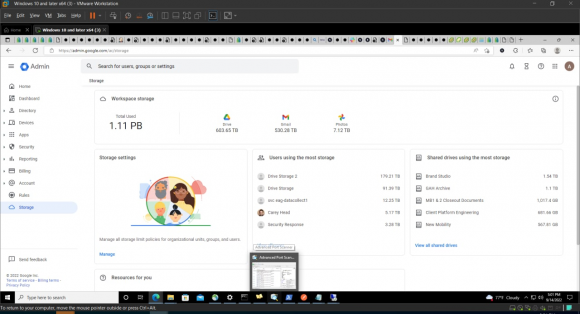

Google Workplace

(zajęty nieco ponad 1 petabajt)

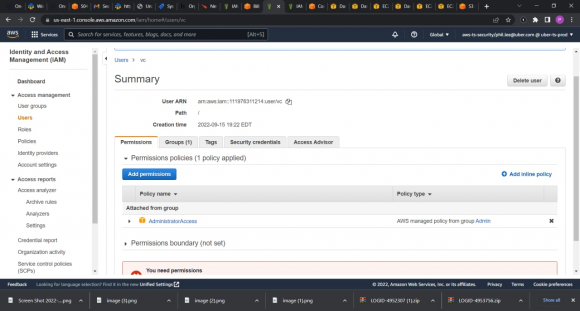

AWS

Slackiem

konsolą SentinelOne (system monitorowania i eliminowania zagrożeń…)

systemem rozliczania służbowych wydatków

Etap czwarty – szybki finisz

Uber nie jest przypadkową firmą bez działu bezpieczeństwa – wygląda na to, że incydent został szybko zidentyfikowany i zatrzymany, pracownicy zostali odcięci od wielu systemów, a włamywacz wyrzucony z sieci. Całość zdarzenia prawdopodobnie zamknęła się w kilku godzinach. To jednak stawia zupełnie nowe wyzwania przed zespołami bezpieczeństwa. W przypadku „tradycyjnych” napastników ich celem do tej pory było utrzymanie dostępu i zbieranie informacji. Wykrycie takiego ataku w ciągu kilku godzin i jego zatrzymanie było dużym sukcesem obrońców.

Gdy jednak napastnik jest szybki, zwinny i pożądający sławy, okazuje się, że kilka godzin to bardzo dużo czasu, by utracić reputację i wpakować się w problemy, także z regulatorem, o kosztach obsługi incydentu nie wspominając (pomyślcie, co trzeba sprawdzić w firmie tej skali po kilku godzinach wizyty kogoś, kto miał dostęp DO WSZYSTKIEGO). Ostatnio widzimy coraz więcej podobnych ataków – słuchacze podcastu ADAM 13:37 zapewne kojarzą ataki LAPSUS$-a czy niedawne problemy Okty i kilkudziesięciu innych firm. Pozostaje zastanowić się, czy wasza firma może być celem podobnego ataku i czy jest nań przygotowana.

Komentarze

Dlaczego w firmach jest taka niechec do kluczy sprzetowych i dlaczego ciasteczka nie sa sparowane minimum z adresem IP na szersza skale? To juz ktorys z kolei atak polegajacy na wykradzeniu 2fa (ktore przed phishingiem nie chroni) lub ciastka

Bo decydenci nie kumają co co biega. Zwróć uwagę, że karta mikroprocesorowa do dostępu do biura to dziś standard. Bo szef rozumie, że można ukraść kompa. Ale żeby 2FA i to jeszcze z kluczem sprzętowym? Panie a na co to po co?

„Bo decydenci nie kumają co co biega”

Zgadzam się. Ludzie używają nowe technologie zupełnie ich nie rozumiejąc. Za jakiś powodów myślą, że nowe technologie są w 100% bezpieczne.

Nie, kluczy sprzetowych nie ma, bo sa niewygodne i trudne w obsludze. Kupilem Yubikey, jakos skonfigurowalem z keepasem ale raz gdy chcialem sie dostac do danych zorientowalem sie ze nie mam ze soba kluczy…

2. Sprzetowych kluczy musisz miec min. 2, bo jak jednego zgubisz to co zrobisz pozniej?

I tak, moj klucz ubikey lezy na dnie szuflady :)

Odpowiedź jest trywialnie prosta – karta to koszt na poziomie złotówki. Klucz na poziome 100zł.

Odpowiedź jest zupełnie inna. Ograniczenia dostępu do pomieszczeń wymagają ubezpieczyciele. Porządnego sprzętowego uwierzytelniania nie.

@Moris

Jak się człowiek uparł, to dawało się zrobić klucze sprzętowe opierając je na kartach chipowych, pendrajwach itp. Teraz rozreklamowane są konkretne rzeczywiście drogie rozwiązania, ale nie znaczy to że nie dałoby się rozegrać tego inaczej.

@pryk

Słuszna uwaga

W kontekście tego ataku zastanawiam się czy branża IT sec nie jest przereklamowana, z perspektywy branży istotne wydarzenie, wszyscy o tym trąbią, ale co z tego, kogo poza geekami z IT sec to interesuje? Jakie będę konsekwencje tego wydarzenia dla biznesu? Mityczny odpływ inwestorów? Bunt użytkowników? Inne?

Nic sie nie zmieni, bo to sa dane golod*pcow Kowalskich, ktorych zycie, majatki, bezpiecznestwo, prywatnosc nikogo nie interesuje. Ale to nikogo. Takze, gdyby wyplynely ich wszystkie pieniadze z bankow, co do ostatniego centa/grosza, to caly system mialby i w tym przypadku na to towarzystwo w 101% wywalone. Jednak w przypadku wyplyniecia kilkuset tysiecy dolcow z wlamu do bankomatow przez obejscie zabezpieczen, wtedy blyskawicznie znajdziesz zlodziei z podeznietymi gardlami lub kula w glowie – ku przestrodze, jak to mialo miejsce kilka lat temu, a ukradzione pieniadze lezaly przy zwlokach jako memento.

„Wykrycie takiego ataku w ciągu kilku godzin i jego zatrzymanie było dużym sukcesem obrońców.” – zawsze wydawalo mi sie, ze blokada wlamu jest sukcesem, a tu prosze bardzo. W/g korpologiki kilka godzin nieograniczonego dostepu crackera (nie hackera, jak uzywacie blednie terminologii!) do sieci wewnetrznej to sukces dzialu bezpieczenstwa, a nei jego totalny blamaz. Brawo! Nie wazne fakty, wazna narracja – ale o tym wiemy juz od lat, prawda?

@p0k3m0n

No weź, przecież to start jak świat problem psa stróżującego:

„Pies szczekał na złodzieja, całą noc się trudził,

Obili go nazajutrz, że pana obudził.

Spał smaczno drugiej nocy, złodzieja nie czekał –

Ten dom skradł. Psa obili – za to że nie szczekał.”

Przekładając na IT, na podstawie wskaźników wydaje się że nic nie robią, obijają się i tylko irytują ludzie odpowiedzialni za pasywną część ochrony, więc można okroić ich fundusze na rzecz bardziej widowiskowych reaktywnych rozwiązań cyber-hiper-security, gdzie łatwo udowodnić że jest się potrzebnym, bo we wskaźnikach wychodzi dużo złapanych drobiazgów. Mało kto rozumie, że sukcesem jest jak najdłuższy czas gdzie nic nie weszło. Atrakcyjniejsze sprzedażowo jest pokazać że się złapało „złodzieja”.

Podobno na dworze cesarskim w CHinach nadworny cyrulik (lekarz) dostawal wynagrodzenie wylacznie wtedy gdy wszyscy byli zdrowi.

Szkoda ze odeszlismy od tej zasady.

VPN dający dostęp do wszystkiego – często firmy postrzegają VPN jako rozwiązanie wszystkich problemów. Zamiast udostępnić swoim userom pojedyncze porty z HTTPS (+ autentykacja cert albo nawet lepiej z MFA) – udostępniają całą sieć wewn. poprzez VPN.

Nie ma czegos takiego jak autentykacja… na krzem mowisz silikon? Poza tym, wystawiona usluga na danym porcie to problem, musisz jej pilnowac, VPN pozwala Ci schowac serwis np z nieaktualna biblioteka, bo producent juz nie istnieje, a przerobienie calosci kosztuje x mln $.

Błagam, sprawdź tłumaczenie słowa „authentication” i zacznij używać przyjętego w branży i w literaturze słowa „uwierzytelnianie” :-)