Mamy prawdopodobnie do czynienia z jednym z największych jednorazowych wycieków w historii polskiego internetu. Do sieci trafiły miliony loginów i haseł powiązanych z polskimi serwisami online oraz kontami Polek i Polaków na całym świecie.

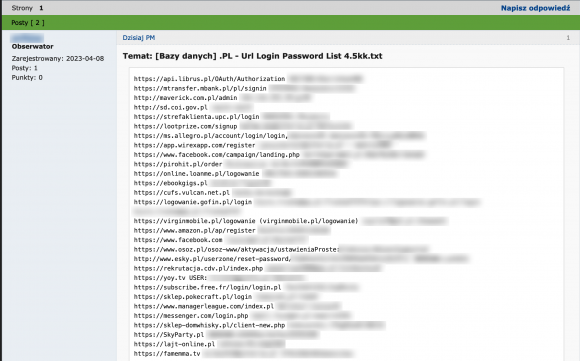

Dzisiaj wieczorem na Cebulce, polskojęzycznym forum w sieci Tor, opublikowano ogromną bazę danych zawierającą miliony wierszy. Każdy wiersz to dane konta gdzieś w sieci, najczęściej należącego do kogoś z Polski. Oto jak wygląda publikacja:

Co ciekawe, autorem publikacji jest konto założone ok. dwóch miesięcy wcześniej, które do tej pory nie publikowało żadnych wpisów.

Co zawiera opublikowany plik

Plik o nazwie „.pl.txt” posiada 6 274 679 wierszy. Prawie każdy wiersz z kolei zawiera adres strony WWW, z której pochodzą wykradzione dane oraz login i hasło używane w tym serwisie internetowym. Prawie każdy wiersz – bo zdarzają się także takie źle sformatowane, z samym adresem strony, samym loginem czy hasłem lub po prostu uszkodzone. Większość wierszy wygląda jednak „prawidłowo”.

Plik najwyraźniej stanowi fragment większej całości, z której wybrano wszystkie wiersze zwierające ciąg znaków „.pl”. Oznacza to, ze znalazły się w nim głównie dane dotyczące serwisów prowadzonych w domenie .pl oraz dane loginów, zawierających adresy email w domenie .pl. Mamy więc w efekcie miks, zawierający:

- loginy i hasła z domen .pl

- loginy i hasła uzytkowników polskich serwisów pocztowych

- oraz całkiem niemało loginów i haseł z serwisów, które… zaczynają się od liter „pl” – np. www.playzone.in.th” (w tej kategorii znajduje się jednak mniej niż 10% wszystkich wpisów).

Oznacza to, że mimo tytułu wpisu, sugerującego, ze baza zawiera ok. 4,5 miliona wpisów, w rzeczywistości zawiera ona ponad 6 milionów wpisów, z których znakomita większość dotyczy kont z Polski. Krótki test na bazie dał następujące, przykładowe wyniki (domena oraz liczba pozycji na liście):

- facebook.com: 119 334

- allegro.pl: 88 282

- .gov.pl: 44 385

- poczta.onet.pl: 28 747

- poczta.wp.pl: 12 056

- x-kom.pl: 10 761

- morele.net: 2672

- online.mbank.pl: 10 140

- .ingbank.pl 1227

To tylko wybrane domeny ilustrujące skalę bazy – na liście są ich tysiące.

Skąd pochodzą dane

Format danych wskazuje dość jednoznacznie na źródło w postaci plików „stealera” – czyli złośliwego oprogramowania, które po zainfekowaniu komputera pobiera z niego wszystkie loginy i hasła zapamiętane kiedykolwiek przez przeglądarkę i przesyła swoim twórcom. Dane pozyskane w ten sposób stanowią jeden z głównych elementów obrotu wśród przestępców, natomiast rzadko publikowane są w tak hurtowych ilościach i za darmo.

Niestety trudno oszacować wiek ujawnionych informacji. W bazie nie brakuje haseł zawierających w treści ciąg „2023”, zatem można domniemywać, że przynajmniej część ujawnionych danych jest bardzo aktualna.

Warto także zauważyć, że ze względu na pochodzenie danych, nie można raczej mówić o milionach ofiar. Z reguły z jednego komputera wyciec może między kilkanaście a kilkadziesiąt rekordów i faktycznie pobieżna weryfikacja wskazuje, że w bazie pojawiają się ofiary, z którymi powiązane jest kilkadziesiąt kont w różnych serwisach. Z uwagi na brak jednolitego formatowania danych nie sposób oszacować nawet przybliżoną liczbę osób dotkniętych tym incydentem, ale możemy zgadywać, że przekracza ona 100 000 ofiar.

Czy moje dane są w tej bazie

Niestety w tej chwili nie opublikowano jeszcze narzędzia, umożliwiającego taką weryfikację. Mamy nadzieję, że wkrótce ono powstanie. Aktualizacja 2023-05-31: Dane są już w serwisie HaveIBeenPwned.com, można tam sprawdzić swojego emaila. Domyślamy się także, że zespół CERT Polska informuje już dostawców usług o kontach ich klientów, znajdujących się w ujawnionych danych. Wiele podmiotów czeka sporo pracy w nadchodzących dniach.

Co robić, by nie zostać ofiarą takiego wycieku?

Choć przechowywanie haseł w przeglądarce jest wygodne, to bezpieczniejsze jest ich trzymanie w dedykowanym managerze haseł. My polecamy KeepassXC – żadne z popularnych narzędzi kradnących hasła do tej pory tam nie sięga.

Komentarze

Polecacie KeepassaXC – a co z Bitwardenem? Jest ok?

Jest ok, jedyna różnica że jest chmurowy (ale można tez mieć instancję self-hosted)

Jest też Vaultwarden to przepisany bitwarden z wszystkimi opcjami nawet płatnymi :)

Co mi po darmowych opcjach, jak i tak więcej zapłacę za serwer, na którym musiałbym postawić to cudo. Nie wiem czy to takie świetne

Jak coś jest w internecie to i tak nie jest bezpieczne, zawsze mogą się tam włamać.

Bitwarden też jest ok, ale szerokim łukiem omijałbym LastPassa.

Dlaczego odradzasz LastPass? Używam, ale nie widzę problemu z przeniesieniem się na innego managera, jeśli będzie ku temu powód.

Ponieważ https://palant.info/categories/lastpass/

> Dlaczego odradzasz LastPass?

Np. dlatego: https://zaufanatrzeciastrona.pl/post/uwaga-wykradzione-hashe-glownych-hasel-lastpassa/

Dowolny manager offline + dobre hasło główne + google drive/itp daje podobną swobodę w dostępie do danych, a jest dużo bezpieczniejsze.

KeePass, stosuję dokładnie tak jak piszesz, od lat. Jest offlinowy i zabezpieczony bardzo silnym hasłem. Integruje się z przeglądarkami więc hasła same się wpisują. Trzymam chmurze. Polecam

Tak miałem przez parę lat, teraz troche to zmodyfikowałem. Dobre hasło głowne i plik na GDrive zostaje. Dodalem sobie plik z kluczem na OneDrive i trzymam teraz baze na GDrive, plik klucza na OneDrive nie powiązany z Google, hasło główne w głowie. Nie potrzeba oddawać haseł jako usługa przykłady LastPassa mnie w tym umocniły :)

A znacie coś jak najbardziej zbliżonego do KeePassa2 ale z uwierzytelnianiem poprzez U2F?

Z tym integrowaniem z przeglądarką to nie przesadzaj. Keepass nie czyta adresów stron, polega na tytułach okien, a te bywają zmienne, zbyt ogólne, lub ich nie ma wcale. Korzystam, ale nie jest wygodne, bo ciągle trzeba kombinować.

Wszystko co jest w cloudzie / wysyła hasła do clouda powinno być omijane szerokim łukiem.

Dlaczego?

z powodu kilkukrotnych włamań do nich, a nawet kradzież kodu źródłowego samej aplikacji.

A Bitwarden jest otwartoźródłowy i co teraz? ;)

No a co sądzicie o Nortonie? Jest darmowy, konto zabezpieczyć można kluczem FIDO, a po ostatnim liftingu działa naprawdę dobrze.

I firma sprawdzona. Nauczony doświadczeniem, boję się mniejszych usługodawców, bo już nie raz traciłem fajne usługi gdy jakiś kolos przejmował firmę i wprowadzał swoje porządki.

polecam własną pamięci – tą opierającą się na substancji szarej i synapsach

Jeśli masz trzy hasła na krzyż to spoko wystarcza :) Niektórzy mają kilkadziesiąt/kilkaset i więcej.

Dlatego trzeba mieć system, np. z rozmieszczonymi w poszczególnych miejscach frazy (najlepiej skrótowcu z pierwszych znaków poszczególnych słów) konkretnymi literami z nazwy witryny, do tego można dodać gdzieś liczbę w zależności od rodzaju serwisu i zamienić określony znak skrótowca na znak specjalny. W ten sposób masz kilkaset różnych haseł, ale pomylisz się raczej nie więcej niż raz. Problem natomiast jest taki, że keylogger pozwala odkryć ten system, ale tak samo chyba pozwala odkryć hasło główne do menedżera, prawda?

Na przykład (fraza: Stara mądrość ludowa głosi, że im dłuższe jest hasło, tym trudniej je złamać):

Smlgzidjhttjz

->

3ztsSm1gz!djhttjz

[grupa witryn][skrót nazwy][fraza z cyfrą i znakiem specjalnym]

(albo w innej kolejności)

[…]Szwejk obejrzał numer karabinu i odezwał się:

– 4268! Taki numer miała pewna lokomotywa w Peczkach, na szesnastym torze. Mieli ją zabrać do remontu w Łysej nad Łabą, ale nic z tego nie wychodziło, bo ten maszynista, panie sierżancie, co ją miał tam odciągnąć, nie miał pamięci do liczb. Inspektor kolei go wezwał do kancelarii i powiada: „Na szesnastym torze stoi lokomotywa numer 4268. Ja wiem, że nie masz pan pamięci do liczb, a jak się panu zapisze jakiś numer na papierku, to pan ten papierek zaraz gubi. Więc uważaj pan, skoroś taki słaby na liczby, to ja panu pokażę, że bardzo łatwo zapamiętać jakiś numer. Patrz pan: lokomotywa, co ją masz pan odprowadzić do Łysej nad Łabą, ma numer 4268. A wiec uważaj pan. Pierwsza cyfra to czwórka, druga dwójka. Może pan już zapamiętać czterdzieści dwa, to jest dwa razy dwa i dwa, czyli cztery, a potem cztery dzielone przez dwa, czyli dwa, no i ma pan już dwie cyfry, 4 i 2. Więc śmiało dalej. Ile jest 4 razy 2, osiem, prawda? Więc wbij sobie pan do głowy, że ósemka to ostatnia cyfra numeru 4268. Pozostaje jeszcze, skoro już pan pamięta, że następują po sobie 4 i 2, a kończy 8, jakoś sprytnie zapamiętać, że przedostatnia jest szóstka. No, a to już jest całkiem proste. Najpierw 4, a potem 2, 4 plus 2 to 6. Więc jest już pan w domu: druga od końca to szóstka. Teraz już nam się ten numer w pamięci nie zatrze. Wbił sobie pan do głowy numer 4268. Albo z łatwością dojdzie pan do tego samego wyniku w sposób jeszcze prostszy…”

Sierżant wybałuszył oczy i przestał nawet palić, po czym burknął jedynie:

– Kappe ab!

Szwejk z całą powagą ciągnął dalej:

– No i zaczął mu wyjaśniać ten prostszy sposób na zapamiętanie numeru lokomotywy 4268. „8 minus 2 to 6, no to mamy od końca 8 i 6, a jak odejmiemy jeszcze 2, to mamy początkowe 4, a te 2 kładziemy za 4 i już mamy 4-2-6-8. A jeśli posłużyć się metodą mnożenia i dzielenia, to też nie jest takie trudne. Wynik otrzymujemy taki sam. Więc pamiętaj pan – powiada ten inspektor – że 2 razy 42 to 84. Rok ma 12 miesięcy. Odejmujemy zatem 12 i mamy 72, odejmujemy jeszcze raz 12 miesięcy i mamy 60, zero oczywiście to zero, czyli nic, mamy więc 6. wiemy zatem, że mamy 42, 6, 84, bośmy to zero wyrzucili, a jak jeszcze wyrzucimy tę końcową czwórkę, to mamy bez kłopotu numer lokomotywy 4268, którą trzeba odstawić do remontu w Łysej nad Łabą. Więc z tym dzieleniem, jak sam pan rozumie, wszystko jest proste. A można też to obliczyć według taryfy celnej na zasadzie współczynnika”. Czy pan może źle się czuje, panie sierżancie? Jak pan chce to ja znowu zacznę ćwiczyć chwyty: „General de charge! Fertig! Hoch an! Feuer!” O, cholera! Pan kapitan nie powinien nas posyłać na słońce! Polecę po nosze.

Zawezwany lekarz stwierdził, że to bądź udar słoneczny, bądź ostre zapalenie opon mózgowych.

Kiedy sierżant przyszedł do siebie, uradowany Szwejk powiedział:

– Muszę panu tę historię dokończyć. Myśli pan, panie sierżancie, że ten maszynista zapamiętał? Coś mu się pomyliło i pomnożył to wszystko przez trzy, bo mu się przypomniała Trójca Przenajświętsza, i lokomotywy nie odnalazł. I ona do dzisiaj stoi na torze szesnastym.

@Janusz

<3

Najlepszy patent na hasła to też notatnik w wersji offline.

Ja polecam notesik i ćwiczenie pamięci, stare metody zawsze się sprawdzają ;) a ostatecznie zawsze można nowe hasło ustawić co też jest dobre od czasu do czasu

Czy wykorzystanie Hasla Glownego np w firefox uniemozliwi stealerowi wykrasc przechowywane hasla?

W tym przypadku tak, ale jakbyś miał keyloggera to niestety nie.

Ale wtedy ukradnie tylko te które wpisywałem ręcznie od czasu zakelogowania mojego kompa.

Te już zapamiętane są bezpieczne?

&

Wtedy ukradnie hasło główne

Może warto podrzucić temat Troyowi Huntowi, im szybciej przemieli i wrzuci do HIBP tym lepiej.

Done. Ale jego lokalna strefa czasowa nie sprzyja ;)

Plik jest i tak „brudny”, strzelam, że poleciał `| grep \.pl` i zanim sobie to przetworzy to i tak trochę czasu minie, opisywał kiedyś swój proces ;)

A może też kojarzyć źródło tych danych bez grepa. Ciekawe, bo sam wyciek peelek jest dość sporej skali.

True. Jest tam trochę śmiecia, coś jakby cookiesy – co tylko wspiera, że źródłem były stealery.

Bardzo dobry pomysł – też o tym pomyślałem. Podbijam.

Jak wygląda sprawa pobrania takiego pliku? Nie będzie potem problemów z prawem?

Pewnie, ze nie bedzie, jeszcze nie slyszalem o prawie zabraniajacym cos sciagac.

Pornografia dziecięca.

Majtek publicznie ściągać nie można.

To może otwórz kiedyś Kodeks Karny? https://isap.sejm.gov.pl/isap.nsf/DocDetails.xsp?id=WDU19970880553

Art. 269b. § 1. Kto wytwarza, pozyskuje, zbywa lub udostępnia innym osobom urządzenia lub programy komputerowe przystosowane do popełnienia przestępstwa określonego w art. 165 § 1 pkt 4, art. 267 § 3, art. 268a § 1 albo § 2 w związku z § 1, art. 269 § 1 lub 2 albo art. 269a, a także hasła komputerowe, kody dostępu lub inne dane umożliwiające nieuprawniony dostęp do informacji przechowywanych w systemie informatycznym, systemie teleinformatycznym lub sieci teleinformatycznej, podlega karze pozbawienia wolności od 3 miesięcy do lat 5.

A tymczasem w salonach Empik można kupić czasopismo z dołączoną płytą, na której czasami jest Kali Linux. Czy to spełnia warunek udostępniania oprogramowania przystosowanego do popełnienia przestępstwa?

Jeśli chodzi o aktualność to przeszukanie pod kątem zamkniętych serwisów nieco powie.

Fakt, było dużo logowania na nk.pl.

Ciekawi mnie dlaczego na liście widnieje ING ? Podczas logowania system prosi o podanie losowych znaków a nie całego hasła. Co innego mBank w którym za każdym razem podaje się pełne hasło

To nie są żadne losowane znaki tylko znaki z konkretnych pozycji hasła.

W przypadku ING, nawet jak użyjesz losowych znaków czy hasła z sms, to przeważnie wpisujesz je w pole „password”, przeglądarka je wykrywa i może je sobie zapisać, mimo że hasło jest jedno razowe, przeglądarka tego nie wie.

Więc tak jak zostało zasugerowane we wpisie, najpewniej był to stealer, który wykradał zapisane hasła w przeglądarce, stąd ING na tej liście.

W ING można przełączyć pomiędzy hasłem maskowanym a zwykłym (na pewno w ing business i na 90% w moje ing)

Czy to oprogramowanie typu „stealera” musi być zainstalowane systemie? Czy wystarczy wejście na spreparowaną stronę www? Które systemy albo przeglądarki i w jakich wersjach są podatne na atak? Dziękuję za odpowiedź.

Ktoś zna adres tego posta w tor – sprawdziłbym sobie przez wyszukiwanie Ctrl+F choć wątpię czy tam figuruję bo haseł zapamiętanych nie mam.

Też bym się chciał upewnić czy tam nie jestem

Z Cebulki chyba zniknęło, ale lata już po stronach z leakami. Jak chcecie tylko wiedzieć, czy Wasze dane tam są, to pewnie za kilka dni baza haveibeenpwned będzie o to uzupełniona

Już jest dodana.

Tylko to że pojawi się mój adres to nic nie zmieni bo występuje już 17 razy. Chciałbym zobaczyć z którego serwisu wyciekło czy hasło jest znane

Zajrzyj na haveibeenpwned.com. Poza tym wyciek już wyszedł z cebulki na globalny internet, na hostingi plikow.

Czy menadżer haseł w przeglądarce Opera jest bezpieczny? Przed podglądem hasła wymaga weryfikacji za pomocą Windows Hello, więc zakładam, że po skopiowaniu katalogu przeglądarki nie da się ich rozszyfrować

Wątpię

Zapisane hasła są szyfrowane przy użyciu danych logowania do systemu operacyjnego. Nie mogą być używane na innym komputerze ani nawet przez innego użytkownika na tym samym komputerze. Także w tym temacie menedżer Opery jest bezpieczny.

A na spiderswebie przedrukowali newsa:

https://spidersweb.pl/2023/05/wyciek-danych-polskich-uzytkownikow.html

Hasła misiaczków z mojego korpo wskazują, że dane zawierają zakres now-6y – now-4y.

W pliku są np. konta do polskiego shopee który wystartował pod koniec 2021

Co to za format daty…

O kurde, przez chwilę miałem nadzieję, że odzyskam hasło do mojego konta o2, do którego straciłem hasło naście lat temu a tlen nie chciał mi pomóc z jego odzyskaniem. Tam były moje ostatnie maile jakie miałem z moją świętej pamięci mamą. Ale jak to wyciekło przez stealera, to na pewno mojego konta nie będzie :(. Zbyt dawno się nie logowałem.

Ta lista była już na jednym z ogólnodostępnych forów z przeciekami w ubiegłym tygodniu.

A co jeśli menadżer haseł też wykrada hasła? Przecież nie wiece co jest w kodzie danego porgramu.

Dlatego jeśli Menedżer haseł, to tylko taki Open Source, gdzie kod jest pod kontrolą tysięcy użytkowników… ;) (Np. wspominany już tutaj Bitwarden)…

przecież nie kompilujesz źródeł przed używaniem, więc co ci to da, że masz kod otwarty jak nie wiesz co siedzi w execu.

Chyba, że kompilujesz źródła po weryfikacji…

Open Source niczego nie gwarantuje ponieważ nikt nie ma czasu aby sprawdzać co jest w kodzie. Nawet ekspert, który zrobił audyt KeepassXC nie sprawdził całego kodu ponieważ jest to bardzo pracochłonne.

KeePassXC Audit Report

https://keepassxc.org/blog/2023-04-15-audit-report/

Co racja to racja, #shellshock w bashu pozostawał niewykryty przed niemal 15 lat mimo źródeł opublikowanych w każdej dystrybucji. Oby przepisywanie kodu windowsa z C na rust nie skończyło się wrappowaniem starych kodów.

To by tłumaczyło dlaczego nagle w sobotę wszystkie aplikacje (typu Uber, Netflix, Panek) przestały akceptować moją kartę kredytową. Co ciekawe: nadal mogę nią płacić w sklepach. W banku twierdzą, że nie wiedzą co to za problem…

Wydaje mi się, że to raczej ta sprawa: https://businessinsider.com.pl/twoje-pieniadze/wyciek-danych-duzy-bank-zablokowal-karty-czesci-klientow/xveg4tk

Super, szkoda że mbank i ing już nie dodadzą tego że nowa karta jest już z miesięczną opłatą, jeżeli nie przekroczysz jakiegoś progu kwotowego, dobry pomysł na zrezygnowanie z darmowego produktu…

Pogoogluj na temat „Podstawowy rachunek płatniczy” – jest to typ konta narzucony prawnie, który jest w pełni darmowy. Bankierzy to scamerzy i na każdym kroku chcą kraść pieniądze za wszystko, a nawet nigdzie nie zareklamują takiego typu konta…

A co sądzicie o przechowywaniu haseł w icloud (pocza tym że to chmura) i wtyczce do Chrome?

A skąd wiesz co siedzi w tej lichej wtyczce do chroma?

To wyjaśnia akcję z blokowaniem kart z ING?

Ktoś tak miał, że allegro resetowało hasło do konta?

Mi tak zrobili w przeciągu tygodnia dwa razy .

Ktoś tak miał że allegro resetowało hasło do konta? Mi w przeciągu tygodnia dwa razy się przytrafiło

Zdziwiłbym się, gdyby Allegro nie monitorowało takich wycieków właśnie po to, żeby zabezpieczyć konta swoich klientów.

Chociaż tutaj zmiana hasła nie da zupełnie nic, jeśli robal dalej siedzi i po prostu wyśle autorowi nowe hasło. ;)

Czy dzisiejsza blokada płatności internetowych za pomocą mojej e-karty może być związana z tym wyciekiem? Bank przesłał mi taką informację w bankowości internetowej.

hmm zastanawiam się jak wysłać informacje klientom że ich hasła do naszego serwisu są publicznie dostępna tak aby nie dostać rykoszetem … i nie musiec sie tlumaczyc…

Nieświadomym chyba się nie da.

Jeśli dużo tego nie ma, to możesz im pisać, do których innych serwisów hasła wyciekły (i dlaczego sam reset hasła niekoniecznie pomoże).

Ale pewnie i tak będziesz musiał się tłumaczyć, jak trafisz na kogoś upartego. Albo olać, ale to raczej nie robi dobrego biznesu.

Po prostu zrob przy logowaniu powiadomienie z linkiem, na przykład do tego artykułu.

Były jakieś reguły co ma hasło zawierać?

To je zmień i z tej okazji każ wszystkim zmienić hasło.

Odnośnie menadżerów haseł, wielka szkoda, że komercyjny 1Password odszedł od synchronizacji lokalnych sejfów przez wifi. Umożliwiało to posiadanie sejfu na komputerze i telefonie, i pominięcie chmury. Niestety z nową wersją pozbyli się tej funkcjonalności i chyba nie ma żadnego rozwiązania które to tak łatwo wspiera (na apple/iphone).

keepass???

https://www.bleepingcomputer.com/news/security/keepass-disputes-vulnerability-allowing-stealthy-password-theft/amp/&ved=2ahUKEwj_g6jomJ3_AhVHmYsKHfA9BwwQFnoECBcQAQ&usg=AOvVaw08djmB4ToBULu-0T63fb0u

co o tym myslicie

jeżeli chodzi o tą podatność, która ulega przez wykonanie dump pamięci ram, to jeżeli ktoś jest w stanie zrobić to, to nie potrzebuje haseł ;) z keepasa znajdującego się na pc

” …enables threat actors with write access to a target’s system to alter the KeePass XML configuration file and inject a malicious trigger that would export the database, including all usernames and passwords in cleartext.”

Jeśli masz threat autora na kompie to raczej masz większy problem niż keepass ;)

Czy mSecure jest OK?

Są hasła z 2023, dużo grudzień2022 a więc zapewne gdzieś koło tego miesiąca. Obserwowałem ataki na jedną tożsamość z tego wycieku na O365 mimo że zablokowałem ją dawno – tu mamy źródło zapewne.

nie rozumiem,

baza jest dostępna z publicznymi rekordami

dlaczego nikt nie stworzy dumpa i wklei linka zamiast jak zwykle siać strach i promować jakieś mangery haseł

dopóki nie będę mógł sprawdzić to nie robie nic, proste. Takie reklamy na mnie nie działają. Elo

To nie reklama ni straszak, dane rzeczywiście się pojawiły i weryfikując je są prawidłowe. Prawidłowe czyli można się nimi zalogować. haveibeenpwned już ma te dane.

Musimy teraz posprawdzać na które konta na które się uda zalogować i poinformować ich właścicieli.

ma ktoś link, albo pobrane?

Dobra jełopy – gdzie mam sprawdzić czy mnie nie wydymali ? https://haveibeenpwned.com/ ? ;)

Moje hasła do LOLstron wyciekły z przęglądarki firefox.

Któryś dodatek z listy sobie je zczytał będzie to:

1. Ublocker origin

2. Self destructing cookies

3. ClearURL’s

4. Unhook youtube

5. Return youtube dislikes

6. FireShot: Full Web Page Screenshots

7. QR code generator offline

8. YouTube High Definition

9. I dont care about cookies

10. Dodatek co odoblokowywuje treści +18 (skrypt z githuba)

11. Free download manager addon

12. Jdownloader addon

13. video download helper

14. Clickbait Remover

15. SponsorBlock

Miałem jeszcze kilka, ale nie pamiętam. Jak przypomnę to dopiszę.

dobrze byłoby namierzyć co je ukradło

zakładam że oprócz dodatku może to być malware na stacji

coś jeszcze? 0day w przeglądarce który pozwala z poziomu kodu strony wysłać gdzieś hasla? kojarzę patent na kradzież zakładek w ten sposób ale hasła?

Strzelam, że to był dodatek I dont care about cookies.

W jakim celu publikujecie informacje skoro nie można pobrać i sprawdzić jakie dane są w tym pliku ? Wartość artykułu na poziomie pudla

chcialbys aby lamali prawo specjalnie dla ciebie? art jest po to abys mogl sobie we wlasnym zakresie zweryfikowac czy jestes w wycieku czy nie, mi zajelo z 5 sekund na googlach.

Sprawdź na haveibeenpwned.com

niby spoko, pokazuje, że był wyciek, ale nie pokazuje wyników, więc nie wiem czy wyciekło 500 haseł czy 15, a jesli 15 to które? jakoś nie widzę większej przydatności tej stronki

Słaba opcja jeśli do każdej strony używasz unikalnego adresu email, łatwiej byłoby ściągnąć plik i wyszukać *@domena.com.

Ciekawe, kiedy pojawi się wyciek z dziurawych Androidów.

Jeżeli najwięksi producenci jak Samsung, Lenovo czy Xiaomi mają przy aktualizacji obsuw minimum 6 miesięcy względem AOSP to na starcie mamy co najmniej 6-10 krytycznych podatności,

dodajmy do tego fakt, że ludzie nie widzą nawet, co to jest aktualizacja systemu w smartfonie i katastrofa jest tylko kwestą czasu.

Do tego Google Play magazynuje hasła w backupie na dysku Google, czyli wjazd na konto Googla przez zhakowanie smartfona i katastrofa gotowa.

Pozdro

„Dzisiaj wieczorem”, czyli kiedy?

24.05 były już na leakbase

Da sie sprawdzic czy moje dane sa na tej liscie?

+ co myslicie o brave i przechowywaniu danych w przegladarce?

+ czy np eset powinien wykryć takie zagrożenie, które gdiześ działa w systemie i zczytuje te hasła?

Sprawdź na haveibeenpwned.com i się dowiesz czy esset pomaga.

Witam! Pytanie tylko, czy ci wszyscy ludzie zdają sobie sprawę (w temacie tego najnowszego wycieku), że w serwisie Have I Been… można się sprawdzić tylko jeżeli moim loginem był mój adres email..? Przecież loginy są różne i nie wszystkie są adresami email. Dla niektórych takie sprawdzenie może dać złudne poczucie bezpieczeństwa. Pozdrawiam!

Kiedy wy dzbany sie połapiecie, że ten serwis to pułapka na dzbany?

Paruje wasze IP z waszym (anonimowym) kontem email.

Czyli przestajecie być anonimowi.

Może tam wejść każdy i wpisać dowolny (nawet Twój) adres e-mail do sprawdzenia.

Dlatego ja np. wchodzę przez VPN i sprawdzam kilkanaście różnych (istniejących – niekoniecznie moich) adresów @ oraz gdzieś po środku również swój – który mnie interesuje.

Takie „parowanie” nie nie ma żadnej wartości dla potencjalnego zbieracza IP-@

Wait I’m not Polish but my account was on here????? (Have I Been Pwned alerted me) Probably my deleted Facebook account

Jak można zainfekować komputer takim stealerem?

Chodzi mi o to w jakiej sytuacji użytkownik komputera pobiera takiego syfa?

Z racji że haveibeenpwned rejestruje tylko maile, a nie loginy – pobrałem sobie plik z hasłami i widziałem już po lekkim scrollowaniu na szybko konta chomikuj, a przed nimi linki do keygenow itp. Tak koncza ludzie crackujacy oprogramowanie :) Pozdrawiam

Dodam że pobrałem go w celu sprawdzenia kont do np. właśnie chomikuj przez Ctrl+F.

jak się wchodzi na czeronego YouTube

Cześć, a jeśli chodzi o managery haseł to jak oceniacie 1Password?

Jest to duże zagrożenie szczerze mówiąc przechwytywanie loginów i hasła wielu użytkowników w celu włamywania i oszukiwania lub nieetyczne podejrzane zachowanie i próba wyłudzania kredytów twoim imieniu bez zgody twojej wiedzy właściciela jest poważnym cyberprzestępstwem. Dość popularna metoda na SŁUPA. Często na ogłoszeniu grupowym FB zetknąłem próba wyłudzania danych typu [kupie lub sprzedam konto bankowe]. JUż wiadomo, że stoją za tym cyberprzestępcy którego szukają na SŁUPA. I pamiętajcie zgodnie z etyką i higiena bezpieczeństwa danych by Hasła i kody autoryzacyjne (2FA) nigdy nie przekazuj trzeciej osobie no chyba że zależy ci na utracie konta. Hasło nie wolno podawać takie same jak do wszystkich witryn internetowych do którego jesteś zalogowany szczególnie, jeżeli w grze chodzi o bankowość Internetowa. Podawanie takie same hasła jak w innych witrynach zawsze jest ryzykowne do wycieków i możliwość utraty konta

a co myślicie o pęku kluczy icloud? bez żadnych innych dodatkowych opcji zabezpieczających?

Jak sprawdzić, które hasło wypłynęło?

Mam maila od wielu lat i w kilku miejscach używałem bylejakiego hasła, bo nie zależało mi na bezpieczeństwie

Jak zatem sprawdzić, które hasło jest zagrożone?

Haveibeenpwned.com

……cyberdefence24.pl/cyberbezpieczenstwo/wyciek-danych-polakow-tak-sprawdzisz-czy-jestes-bezpieczny

Aliasy zamiast jednego maila do różnych usług i różne losowe hasła i git.

Jeden z moich klientów którego hasło jest w tym wycieku używa tylko ekosystemu apple

niech napisze zażalenie do stiva

https://www.bankier.pl/wiadomosc/Gigantyczny-wyciek-danych-Polakow-Miliony-hasel-sa-dostepne-w-sieci-8551017.html

W sumie bardzo ciekawe, bo piszą, że niby dane wyciekły ze względu na jakiegoś robala, który pozyskał je z danych zapisanych w przeglądarce. Używam bitwardena i nie zapisuje danych logowania w przeglądarkach. Do każdego serwisu mam inne mocne 30 znakowe hasło.

Allegro też wysłało mi informację, że zmienili mi hasło i mam je sobie odzyskać.

Pozmieniałem hasła do serwisów widocznych na liście. Mam nadzieję, że powinno starczyć.

Co to znaczy „hasła zapamiętane przez przeglądarkę”? To opcja typu: podczas logowania na jakiejś stronce zaznaczam opcję typu 'nie wyloguj mnie’? Czy to komunikat przeglądarkowy typu 'zapamiętać dane’ który z automatu wyłączam przy pierwszej instalacji? Jakim cudem przeglądarka przechowuje te dane w plain tekście?

Komunikat przeglądarki.

Znacznie lepszy był wyciek Moreli z 2019 roku, bo hasłami dało się logować jeszcze przez wiele miesięcy. Tutaj wyciekły dane ze stealerów, które tak naprawdę są już dawno spalone.

Tam gdzie to tylko możliwe, włączajcie użycie kluczy sprzętowych, które są nie do złamania!

Tylko ich cena, dla niektórych zaporowa… Trzeba wydać kilka stów, bo należy (trzeba!) kupić zawsze 2 klucze. Jeden będzie kluczem „roboczym” do codziennego użytku. Drugi to „zapas” (taki „backup”), na wypadek gdyby ten „roboczy” uległ uszkodzeniu; brak „zapasu” („backupu”) w takiej sytuacji, to przepis na katastrofę.

Rekomenduję wybór jednego klucza z 5 wymienionych (sam używam YubiKeya i Nitrokeya):

Referencyjne (chyba najdłużej na rynku) klucze to YubiKeye firmy Yubico https://www.yubico.com/

Tańsze rozwiązanie, niemieckie klucze Nitrokey https://www.nitrokey.com/

Klucze Titan Security Key firmy Google: https://store.google.com/us/product/titan_security_key

Klucze firmy Thetis (na razie tylko dla kupujących w USA, Kanadzie, Indonezji i Malezji) https://thetis.io/

Klucze Feitian, reklamowane kiedyś przez Niebezpiecznika https://www.ftsafe.com/products/FIDO

Ja mam w przeglądarce wyłączone proponowanie haseł tym bardziej zapamiętywanie .Hasła wpisuję z notesu. Nic online .Mam ich kilkadziesiąt do każdej strony inne .To chyba dobre podejście?

Najlepiej na kartce se hasla zapisywac

Przepraszam, ale na stronie otrzymałem komunikat następujący: Oh no — pwned!

Pwned in 3 data breaches and found no pastes (subscribe to search sensitive breaches).

Co ja mam teraz zrobić, czy jestem zagrożony i moje konta na tym mejlu również ?

nic nie zrobisz i niczym nie musisz się przejmować. Tak długo jak twoje hasło nie wyciekło. zawsze możesz założyć osobny adres email dla kluczowych serwisów, takich jak menadżer haseł, banki itp.

Przepraszam, ale na stronie otrzymałem komunikat następujący:

Pwned in 3 data breaches and found no pastes

Co ja mam teraz zrobić, czy jestem zagrożony i moje konta na tym mejlu również ?

Przepraszam, ale na stronie otrzymałem komunikat następujący:

Pwned tezy breaches i nie ma pastes

Co ja mam teraz zrobić, czy jestem zagrożony i moje konta na tym mejlu również ?

Każdy może sprawdzić, czy jego dane wyciekły. Rządowa aplikacja zaliczyła wpadkę

Resort cyfryzacji, w odpowiedzi na potężny wyciek wrażliwych danych polskich obywateli we wtorek, stworzył specjalną platformę, na której internauci mogą zweryfikować, czy padli ofiarą e-kradzieży.

https://cyfrowa.rp.pl/it/art38550291-kazdy-moze-sprawdzic-czy-jego-dane-wyciekly-rzadowa-aplikacja-zaliczyla-wpadke

https://bezpiecznedane.gov.pl/

Dostałem powiadomienie od haveibeen oraz banku, BIKu i innych, że jeden z moich emaili został umieszczony na liście. No to teraz kilka pytań, 1. W zapisanych hasłach mam ten i kilka innych emaili, jednak innych nie wykradziono. 2. Używam tylko sprzętu Apple. 3. Zero wirusów, zero dodatków i wtyczek do Chrome. 4. Jak mam sprawdzić które z haseł i na jakie portale zostały skradzione?

„Zero wirusów, zero dodatków i wtyczek do Chrome”

Latanie po internecie bez wtyczki (np. uBlock Origin) blokującej reklamy, trackery i inne syfy skryptowe jest sprzeczne z twierdzeniem „zero wirusów” i jest po prostu głupie. No ale tak to jest jak używa się „aktualnych, wspieranych systemów” i myśli się, że jest się nieśmiertelnym.

Wie ktoś z jakiej strony/przeglądarki dane wyciekły???

W kontekście https://bezpiecznedane.gov.pl/

Na wejściu pojawia się logowanie przez Węzeł Krajowy, które na serwerze pozostawia imię/nazwisko/PESEL. Potem jest wyszukiwarka.

Innymi słowy, po skorzystaniu z https://bezpiecznedane.gov.pl/, na tejże domenie użytkownik w kontekście swojego PESELa pozostawi informację o tym których maili/loginów poszukiwał. Czy i do czego można tych danych użyć – może warto się zastanowić.

Z punktu widzenia dbałości o poufność zasługuje to na co najmniej uniesienie brwi.

A jeżeli swoje hasła np. w operze dodam zabezpieczenie 2FA, czy też mogą wyciec?

Ale wy wiecie że to nie z cebulki?

[link usunięty przez moderatora]

Wyciek dotyczy również innych państw, zobaczcie sobie na forum ;)

Najbezpieczniejszy sposób? zapisywanie haseł na kartce papieru.

Nie, to nie jest najbezpieczniejszy sposób. Ale pewnie nikt nie będzie chciał stosować tego najbezpieczniejszego. Jedyną metodą, żeby mieć pewność to wyłączyć komputer.

Sprawdziłem kilka kont z leaku. Dane były zbierane już z początku 2022. Przykład konto na chomikuj widziany: 3.04.2022 02:20

Oczywiście, że keepass jest bezpieczniejszy, choć trzeba zadbać o to samemu, ale z lastpass i wyciekiem hashy mimo, iż nie fajnie, to w moim przypadku nic się nie stało, bo po prostu mam bardzo skomplikowane i długie hasło główne, które też raz na parę lat warto zmienić i nie trzeba panikować, tak czy inaczej radzę jednak wszystkim przechodzenie na keepass xc i gdy już trzymamy bazę w chmurze to możemy dla wszelkiej pewności wrzucić ją dodatkowo w kontener trucrypta – przecież nie zaszkodzi a w razie W – coś jakby 2 FA :)

Gdzie mogę pobrać ten plik.Dzisiaj w nocy mieliśmy włamanie do systwmu bankowoski i ksiegowosci.

POMOCY

OH