Nie odkryje Ameryki ten, kto stwierdzi, że na serwerach WWW w domenie rządowej ciągle można znaleźć setki mniejszych i większych błędów. Co innego jednak spekulować, a co innego błędy te znaleźć i opublikować w internecie.

Wczoraj otrzymaliśmy od autora linka do raportu z niezamówionego audytu bezpieczeństwa setek serwerów w domenie GOV.PL oraz innych adresów należących do instytucji rządowych. Oprócz mnóstwa niekoniecznie potrzebnych logów raport, liczący sobie ponad 400 KB (plik TXT), zawiera kilka perełek które próbowaliśmy dla Was wyłowić. Sam raport oczywiście przesłaliśmy do zespołu CERT.GOV.PL.

Kto i po co

Autor raportu, wydanego w formie zina pod tytułem ALERT(666) E-ZINE #1, we wstępie przywołuje serię wiadomości medialnych na temat ataków na polską infrastrukturę rządową a następnie stwierdza, że celem jego publikacji jest zwrócenie uwagi na problem bezpieczeństwa tej części sieci. Przypomina także, że część opisanych podatności pewnie została już dawno temu wykorzystana a sam raport był sporządzony powierzchownie i zapewne nie zawiera sporej części błędów, które czekają na serwerach. Nie zabrakło także tradycyjnej grafiki.

Ciekawe elementy raportu

Jak już wspomnieliśmy lektura dokumentu nie jest łatwa, ponieważ zawiera dość surowe dane pochodzące z licznych zautomatyzowanych narzędzi służących wykrywaniu podatności. Z pomocą hakerskiego narzędzia grep udało się nam znaleźć kilka perełek oraz stworzyć garść statystyk. W poniższych wnioskach opieramy się na danych znalezionych w raporcie – nie wyglądają one na sfabrykowane.

Potencjalnie najpoważniejsza kategoria opisanych błędów to podatności typu SQLi, czyli jeden z najpopularniejszych sposobów zdobywania nieautoryzowanego dostępu do serwerów WWW. Takich błędów raport zawiera około 50 i dotyczą one w sumie kilkunastu serwerów w domenie GOV.PL i innych adresach rządowych. W większości przypadków błędy te występują na serwerach o których raczej mało kto słyszał (przodują prokuratury oraz izby adwokackie), ale co najmniej dwa zwróciły naszą uwagę – są to serwery Szkoły Policji w Katowicach oraz projektu Polska Platforma Bezpieczeństwa Wewnętrznego. Szczególnie ten drugi błąd razi w oczy, ponieważ to właśnie PPBW ma służyć podniesieniu bezpieczeństwa Polski.

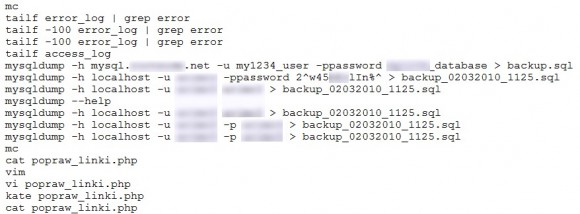

Kolejną ciekawostką są pliki znalezione na serwerze WWW jednej z agencji rządowych. Są to pliki .bash_history oraz .mysql_history, zostawione prawdopodobnie przez firmę zarządzającą lub tworzącą oprogramowanie dla tejże agencji. Znaleźć w nich można np. takie fragmenty:

Nawet jeśli hasła użyte przez administratora zostały już dawno zmienione, to pliki z tego typu logami zdecydowanie nie powinny znajdować się na publicznie dostępnym serwerze w głównym katalogu. Inne ciekawostki znalezione w raporcie to ponad 100 błędów typu XSS czy też garść podatności lub błędów konfiguracyjnych usługi SSL (ponad 70 serwerów podatnych na atak POODLE oraz kilkanaście serwerów akceptujących szyfr RC4). Trzeba tutaj zauważyć także, że pozytywny wniosek z tej części badania brzmi „część instytucji rządowych posiada witryny obsługujące SSL”.

Cały raport jest dość obszerny i możliwe, że przeoczyliśmy coś ciekawego – liczymy na to, że zespół CERT w zakresie swojej odpowiedzialności przeprowadzi odpowiednią analizę. Jeśli zaś wśród naszych Czytelników są administratorzy serwerów rządowych, to uprzejmie przypominamy, że w dziale Kontakt znajdą nasz klucz PGP (i nie zapomnijcie podesłać swojego!).

Komentarze

hakerskie narzędzie grep… Poprawiliscie mi humor dzisiaj :)

obejrzyj sobie najnowszy hit kinowy Blackhat – pl. Haker to poznasz jeszcze xxd

Nic nie przebije sceny gdy przegladając ascii dump w xxd koleś stwierdza, że kod jest nieskończony i będzie ciągle rozwijany.

od Thora do hakera :)

@+ imgur (.) com/nqQsWj2

No bo przecież małe TODO jest…

ja nigdy nie mogę się powstrzymać od użycia xargs, szcególnie przy grepie xD

rpm -qa | grep nss , i tak codziennie sprawdzając czy na serwerze jest dana paczka i trzeba ją podnieść <3

„Kolejną ciekawostką są pliki znalezione na serwerze WWW jednej z agencji rządowych. Są to pliki .bash_history oraz .mysql_history, zostawione prawdopodobnie przez firmę zarządzającą lub tworzącą oprogramowanie dla tejże agencji”

co to za agencja?

rządowa

no kiddin?! Pytam sie o ktora agencje rozchodzi sie konkretnie:]

A co każe Ci sądzić, że gdybym chciał ją wskazać to celowo nie robiłbym tego w artykule tylko specjalnie czekał aż ktoś zapyta w komentarzu?

Adam, dzięki za pozytywne rozpoczęcie poniedziałku hakerskim narzędziem grep :)

2o10 stare stare

A ten raport to gdzie można znaleźć?