Sieć Tor oferuje użytkownikom niespotykaną wcześniej prywatność. Niestety samo zainstalowanie odpowiedniej aplikacji nie gwarantuje jeszcze sukcesu. Większość mobilnych klientów sieci Tor można łatwo zmusić do wyjawienia prawdziwego adresu IP.

Niemiecki programista Dominik Bok przeanalizował zachowanie najpopularniejszych aplikacji na platformę Android oraz iOS służących do łączenia z siecią Tor. Z jego badania wynika, że w większości przypadków bez większego wysiłku można uzyskać informacje o prawdziwym adresie IP użytkownika schowanego za Torem lub przynajmniej uzyskać więcej informacji, niż sam chciał udostępnić.

Anonimowość gwarantowana, ale…

Sieć Tor znana jest z zapewnienia pełnej anonimowości swoim użytkownikom, pod warunkiem jednak, iż przestrzegają oni wielu zasad bezpieczeństwa. Samo zainstalowanie odpowiedniego oprogramowania nie jest w żadnym stopniu gwarantem sukcesu. Trzy kluczowe elementy bezpieczeństwa użytkownika (pomijając ataki na samą sieć TOR takie jak chociażby kontrola nad wieloma węzłami) to:

- bezpieczeństwo operacyjne, czyli troska o nie ujawnianie swojej tożsamości w rozmowach czy publikacjach,

- bezpieczeństwo środowiska, czyli zapewnienie, że nie dojdzie do wykonania nieautoryzowanego kodu na stacji roboczej, z której następuje połączenie (aktualizacje oprogramowania, wyłączone niepotrzebne wtyczki w przeglądarce itp.),

- bezpieczeństwo łączności, czyli zapewnienie, że cały ruch urządzenia końcowego przechodzi przez tunel do sieci Tor i nic nie wymknie się „bokiem”.

Dzisiaj zajmiemy się trzecim elementem. Gdy konfigurujemy połączenie z siecią Tor, tak naprawdę uruchamiamy odpowiedni serwer proxy, który z jednej strony przyjmuje nasze połączenia, a z drugiej przesyła je do Tora, gdzie następuje ich szyfrowanie i anonimizacja. Wszystko, co trafi do tego serwera proxy, ląduje bezpiecznie w Torze – np. przeglądarka skonfigurowana tak, by łączyć się tylko z lokalnym proxy, nie ujawni sama z siebie naszego prawdziwego adresu IP. Problem zaczyna się, gdy otwarcie strony www może uruchomić program, który – omijając nasze proxy – połączy się bezpośrednio z siecią, ujawniając potencjalnie nasz adres. Może to być żądanie wysłane do serwera DNS (ryzyko niewielkie, bo ktoś musiałby podsłuchiwać nasze całe łącze), ale może to być także żądanie wysłane do innego serwera www (ryzyko dużo większe, bo nie wymaga od atakującego niczego więcej jak tylko kontroli nad serwerem www).

Standardowe oprogramowanie oferowane przez Tor Project zapewnia, że tego typu incydenty nie będą miały miejsca. Wszystkie połączenia generowane w trakcie pracy przeglądarki trafiają do sieci Tor. Jak pokazuje historia i na tę konfigurację znaleziono sposób, jednak działał on tylko na posiadaczy nieaktualnej wersji pakietu.

Skuteczną metoda uniknięcia tego rodzaju wycieków jest takie skonfigurowanie ruchu swojej stacji roboczej, by każdy pakiet mógł z niej wyjść tylko i wyłącznie przez proxy do sieci Tor, a inny ruch był odrzucany. Można to osiągnąć najprościej instalując dwie maszyny wirtualne, z których jedna pełni rolę proxy, a druga łączy się tylko z pierwszą. Można także skorzystać z gotowej, odpowiednio skonfigurowanej dystrybucji Tails. Takich możliwości nie mają jednak użytkownicy systemów mobilnych.

Mobilny Tor, czyli strach się bać

Od kilkunastu miesięcy pojawiają się różne rozwiązania, mające zapewnić dostęp do sieci Tor dynamicznie rosnącej grupie użytkowników telefonów i tabletów. Zarówno dla Androida jak i iOSa powstały odpowiednie programy. Czy jednak korzystanie z nich gwarantuje prywatność?

Daniel przyjrzał się działaniu najpopularniejszego zestawu do przeglądania sieci Tor na Androida, czyli parze Orweb (przeglądarka) / Orbot (proxy). Zauważył, że wystarczy w kodzie strony umieścić obiekt wideo lub audio w standardzie HTML5 z opcja autoodtwarzania, by Android uruchomił – bez pytania – wewnętrzny odtwarzacz, który łączy się z siecią ignorując ustawienia proxy przekierowującego ruch do sieci Tor. W ten sposób można łatwo zmusić użytkownika do nieświadomego wysłania żądania HTTP do serwera spoza sieci Tor, ujawniając jego prawdziwy adres IP.

W identyczny sposób działa również Anonymous Browser Connect TOR a także Onion Browser na platformie iOS. Na szczęście istnieją metody umożliwiające ograniczenie ryzyka. W przypadku Orbota w Androidzie można w trakcie jego instalacji skonfigurować go w trybie przezroczystego serwera proxy, przez który będzie przesyłany cały ruch sieciowy. Wymaga to jednak posiadania uprawnień roota na telefonie oraz oznacza, że każdy pakiet wychodzący z telefonu a nie zaszyfrowany będzie przechodził przez cudze komputery, mogącego go podsłuchać. Z kolei Onion Browser na iOS posiada opcje (domyślnie nieaktywne), umożliwiające wyłączenie odtwarzania treści HTML5. Można także skorzystać z odpowiedniego dodatku do mobilnej wersji Firefoxa, który jest wolny od tych problemów.

Daniel zidentyfikował także inne podobne podatności. Dotyczą one pobierania plików (wymaga to jednak zgody użytkownika) oraz przesyłania unikatowego nagłówka HTTP. Nie są to jednak tak poważne zagrożenia jak w przypadku odtwarzania HTML5.

Czy mój telefon jest podatny

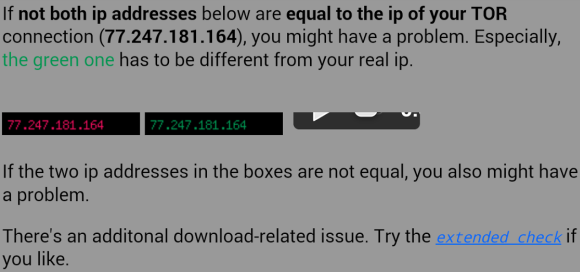

Każdy użytkownik może zweryfikować stan podatności swojego telefonu lub tabletu, wchodząc na ten link testowy (można także potem dokonać rozszerzonego sprawdzenia). W przypadku braku podatności Waszym oczom powinien ukazać się taki widok:

Jeśli w polach czerwonym i zielonym widzicie dwa różne adresy IP, a ten zielony jest Waszym prawdziwym adresem, to lepiej zmieńcie klienta sieci Tor.

Komentarze

Wystarczy przekierować cały ruch przez OrBota (potrzebny root).

kup se głęboka u-bota

nigdzie się nie ukryjszesz

myślisz że tego nie Wisłà? Mam 50 lat i coś wiem.

sprzedali się im wszyscy programiści..rozymiesz

Ten tor to służby..

ile to pogrzebać w iptables..

Mam pytanie co jest tam tak ciekawego i skąd mam pewność że nikt nie wykradnie moich danych itd zaciekawilo mnie ponieważ przeczytałem artykuł i czy to prawda że istnieje druga strona internetu z góry dziękuję za jakąkolwiek pomoc

A propos Tailsa: ponoć jakiś incydent mieli ostatnimi dniami, nie wiem na ile bezpieczna jest to dystrybucja w tym momencie.

Jak ktos nice ma roota to ma problem. Trzeba uzywac Cyanogena bez Google apsow, jedynie fdroid, a I tak trzeba uwazac. Appki same moga gromadzic metadane I je cichcem wysylac torem.

dorzucasz wtedy orwall i jego start z systemem, blokujesz dostęp do internetu wszystkim aplikacjom i pare z nich, które planujesz wykorzystywać w „niecnych celach” wrzucasz na white liste i pyyyyk, nic nie przechodzi :)

Za dużo roboty z tym testem.ta strona karze mi pobrać Orbot browsera.Potem muszę wpisać jakiś kod capta którego wyszukiwarka duck2duck nigdy nie przyjmuje.

pornolki

Przeciez mozna zainstalowac dobry VPN i po sprawie …..

Czy samo przeglądanie maila na torze też można pokazać IP na androidzie ???

Nie ma anonowiściu w SPAJDER WEB..nawet tor tego nie gwarantuje..szczególnie że stworzyły go slùżby.