Większość incydentów, z którymi mamy do czynienia, przebiega według jednego z popularnych scenariuszy. Nawet gdy nie wiadomo, kto kradnie, to wiadomo, po co i jakie czerpie z tego korzyści. W przypadku ataku na OKNO sprawa wygląda inaczej.

Gdy w poniedziałek rano jako pierwsi ujawniliśmy i opisaliśmy wyciek danych studentów Politechniki Warszawskiej, nie mieliśmy najmniejszych wątpliwości, że do ataku faktycznie doszło, a ujawnione dane pochodzą z serwera uczelni. Ujawnione nam dane wyglądały bardzo wiarygodnie – ich fabrykowanie na taką skalę było zupełnie niepraktyczne. Dodatkowo przed publikacją potwierdziliśmy prawdziwość ujawnionych informacji z jedną z poszkodowanych w wycieku osób. Do ataku doszło zatem na 100% (co potwierdziła również Politechnika) – pytanie zatem, kto go dokonał i jaki cel mu przyświecał.

Kwestia motywacji

Różne są wycieki. Najczęstsze scenariusze to:

- otwarta baza w internecie – ktoś miły znajduje, zgłasza, opisuje, koniec sprawy,

- kradzież przez przestępców – sprzedają, dopóki ma wartość, potem trafia do internetu,

- kradzież przez „hacktywistów” – publikują dla sławy lub by świat płonął.

Atak na Politechnikę Warszawską nie pasuje do żadnego z tych scenariuszy. Baza nie była „otwarta w internecie”. Włamywacz nie zaoferował danych na sprzedaż. Skąd to wiemy? Wartość danych znacząco spada, gdy ofiary wiedzą o kradzieży. Celem włamywacza było nagłośnienie incydentu, ponieważ link do wykradzionej bazy wysłał do nas i do jakiegoś innego serwisu. Gdyby chodziło o pieniądze, to nigdy nie pisałby o wycieku do dziennikarzy. Co więcej, nagłośnienie było pierwszym celem – między wykradzeniem bazy a jej wysłaniem do redakcji upłynęło zaledwie kilka godzin. W naszej ocenie można z dużym prawdopodobieństwem powiedzieć, że ta baza nie trafiła i nie trafi do sprzedaży. Wbrew krążącym po internecie plotkom, według naszej wiedzy baza nie została wystawiona na żadnym forum (jeśli się mylimy, to musicie dać linka).

Czy zatem włamywacz jest „hacktywistą”? Prawdopodobnie tak, lecz nie chce, by świat płonął. Mógł link do bazy wrzucić na Wykop czy Cebulkę – a wysłał go do redakcji, która przeprowadzi analizę i powiadomi świat, nie narażając użytkowników na uszczerbek.

Dziwne tropy

Niestety z włamywaczem nie mamy innego kontaktu niż pasywny, przez ten artykuł. Pomijając kwestie techniczne – komunikuje się z nami tak, że wiemy, że to on i nikt pod niego się nie podszywa, lecz kanału zwrotnego zasadniczo brak. Włamywacz dysponuje też sporą wiedzą i umiejętnościami IT, jednak nie wszystko, co pisze, się potwierdza.

Jakiś inny serwis podał dzisiaj informację, że wcześniej doszło już do wycieków z bazy OKNO. Oparł ją zapewne na identycznej wiadomości, jaka dotarła też do nas. Weryfikowaliśmy ją i nie jesteśmy przekonani, że jest w 100% wiarygodna. To oczywiście nie znaczy, że wcześniejszych wycieków nie było – patrzcie niżej.

W drugiej wiadomości, którą otrzymaliśmy od włamywacza, twierdzi on, że miały wcześniej miejsce analogiczne incydenty (w liczbie mnogiej). Wskazuje także na przedział czasu (okolice przełomu roku) i metodę ataku, czyli błąd SQLi w jednym z plików serwisu re.dokno.pw.edu.pl. Plik załącza do wiadomości. Informuje także, że po wykryciu incydentu plik został skasowany i nikt nie został poinformowany o incydencie. Plik daliśmy do analizy dwóm ekspertom i ich analiza wskazuje, że nie ma w nim błędu typu SQLi. Jedyny trop to odwołanie do zewnętrznej funkcji, która – być może – taki błąd posiadała. Jeśli zatem plik miał być dowodem słuszności pozostałych twierdzeń, to słaby to dowód. Anonimowy Włamywaczu, podeślij coś bardziej weryfikowalnego!

Bez wątpienia atakujący udowodnił natomiast, że posiadał dostęp do systemu plików serwisu.

Podsumowanie

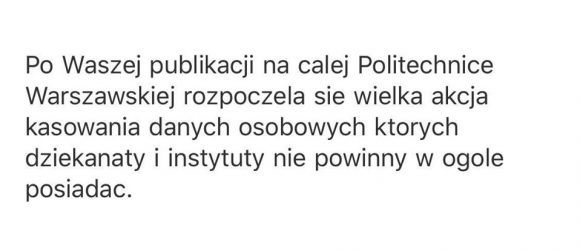

Nasza analiza oparta o dane dostępne do tej chwili wskazuje, że sprawcą ataku jest ktoś, komu zależy raczej na tym, by dane studentów PW były bezpieczne, niż na tym, by trafiły w ręce prawdziwych przestępców, którzy mogliby zrobić z nich użytek. Celem włamywacza wydaje się zmotywowanie władz Politechniki Warszawskiej do położenia większego nacisku na bezpieczeństwo systemów IT przechowujących dane studentów. Do tej pory ta działka była raczej zaniedbana (za argument niech wystarczą nasze artykuły o tym, jak przejąć konto poczty studenta PW lub jak PW zareagowała na naszą publikację). Jeśli wierzyć innym informatorom, strategia włamywacza zaczęła działać:

Pozostaje mieć nadzieję, że ten incydent będzie dobrą okazją do wymuszenia podniesienia standardów bezpieczeństwa danych na PW.

Dla studentów PW, zaniepokojonych swoją sytuacją

Niestety treść tego artykułu jest tylko trochę uspokajająca. To, że baza jeszcze nie wyciekła w ręce przestępców, nie gwarantuje, że do tego nie dojdzie. Można oczywiście mieć nadzieję, że nasza ocena sytuacji jest słuszna i dane nie trafią na czarny rynek, ale taka możliwość faktycznie istnieje i warto mieć to na uwadze, oceniając ryzyko ujawnienia danych i kroki potrzebne do ograniczenia jego skutków (zmiana haseł, wymiana dowodu osobistego, ustawienie alertów w różnych serwisach monitorujących zapytania kredytowe).

Bezpieczeństwu kont i haseł poświęcone są dwa odcinki naszego unikatowego kursu wideo Bezpieczeństwo Dla Każdego. W prostych słowach tłumaczymy, jak podnieść bezpieczeństwo swoich kont i unikać sytuacji stresowych towarzyszących dzisiaj studentom i pracownikom uczelni. Do tego 23 inne tematy, ważne dla każdego użytkownika sieci – każdy znajdzie tam coś ciekawego.

Komentarze

Jestem studentem OKNA i na początku roku zauważyłem, że jedna ocena końcowa z przedmiotu mi zniknęła, napisałem do prowadzącego i dostałem taką odpowiedź:

„Nie wiem co się stało, oceny były wpisane, podpisane protokoły przedmiotu zaniosłem do Sekretariatu OKNO w grudniu. W tej chwili ocena nie zniknęła tylko Panu. Zostały 2 oceny(?!). Nie ja za to odpowiadam prawdopodobnie coś się popsuło w systemie. Ale jest to do odtworzenia, więc proszę się nie martwić. Na razie poczekam czy ci co popsuli odpsują.”

Może to zbieg okoliczności, a może nie

Zapewne admini po cichu przywrócili kopię zapasową po jednym z włamań.

Jedna z osób poszkodowanych napisała na grupie osób poszkodowanych o tym, że przejęto jej konto email u polskiego dostawcy. Piszcie na maila jeżeli chcecie więcej informacji.

Jeśli myślimy o tej samej grupie i osobie, to później sprostowała, że przejęcie konta email jednak nastąpiło przed szacowaną datą wycieku z PW. Jeśli temu wierzyć, to brzmi jak zbieg okoliczności.

Jestem studentem OKNA i pojawiła mi się myśl, że jednym z powodów ataku mogła by być kwestia nagłośnienia sprawy zniżek opłat za studia z powodu trudnej sytuacji finansowej studentów podczas epidemii.

Początkowo pojawiła się oficjalna decyzja rektora PW o obniżeniu opłat do 50%. Wielu studentów korzystając z okazji zapisało się na więcej przedmiotów. Następnie decyzja o zniżkach została zniesiona dla studentów OKNA. Wielu studentów uważało te działania za niezgodne z prawem i wprowadzające w błąd.

to bardzo ciekawy wątek

A droga redakcjo wiadomo czy to dane aktualnych studentów (jak twierdzi obecnie PW), czy są tam też np moje dane (na okno miałem konto na potrzeby jakiejś podyplomówki w 2010 roku)? Dowód to i tak w międzyczasie zmieniałem, ale od kiedy to komuś w Polsce przeszkadza we wzięciu lipnej pożyczki? Nie mówiąc o innych potencjalnych konsekwencjach.

„Jakiś inny serwis”. No ja p….e. Tak się konkurencji boicie, że nawet jej nazwy nie napiszecie?

Chyba że Adam po paru latach przyjął politykę Piotrka xD

https://www.google.com/search?q=site%3Azaufanatrzeciastrona.pl+%22niebezpiecznik%22

https://www.google.com/search?q=site%3Aniebezpiecznik.pl+%22zaufanatrzeciastrona%22

Dokładnie o tym samym pomyślałem, trochę smutno, bo raczej się uzupełniacie, ja akurat dzięki niebezpiecznikowi poznałem was, ale i tak bardziej lubię jakiś inny serwis.

Nie wiem jak inni, ale ja się uśmiałem. To chyba miały być takie heheszki.

Na maile z wycieku PW ślą już grożby dotyczące ujawnienia nagich zdjęć, jeśli się nie zapłaci okreslonej kwoty w ciągu kilkunastu godzin – temat wiadomości z hasłem okno ;-) Zacniutko :)

Te emaile przychodzą na wszystkie konta od dwóch lat. W ostatnim tygodniu widzieliśmy ze 100.

Jutro o 16 ma się odbyć wideokonferencja z władzami uczelni na ten temat.

Dzisiaj usłyszałem, że aktualizacja ważnej aplikacji do obsługi sprzętu w jednej instytucji wyceniono na 4 tys zł i to za dużo bo trzeba było wykupić Office 365 za 25 tys i kasa na IT się skończyła. Z takim podejściem daleko nie zajedziemy, ale strasznie trudno się przebić.

Redakcjo, nie złośćcie włamywacza, bo upublicznić pewnie może cały czas.

Ciekawe czy to były/obecny pracownik?

Nie tylko na PW jest teraz panika.

Bardzo ciekawa analiza i może być w niej wiele prawdy. Też poszukiwałem tej bazy na różnych cebulowych forach- bez żadnego skutku. Paradoksalnie powinniśmy mu (piszę to jako student OKNO) być wdzięczni, bo jeśli zabezpieczenia były tak słabe a strona niedoinwestowana to w innym scenariuszu o jej wycieku dowiedzielibyśmy się od komorników czy na komisariacie gdzie trzeba byłoby się tłumaczyć dlaczego na koncie założonym na nasze nazwisko były przelewane pieniądze pochodzące z przestępstwa itp. Powiedzmy sobie jasno- mogło być duuuużo gorzej, przede wszystkim daję sobie rękę obciąć, że PW nie zauważyłaby wycieku a my bylibyśmy do końca nieświadomi. Wszystko wskazuje na to, że zachowanie sprawcy to taka terapia prądem dla władz uczelni.

One zostały uwolnione wszak informacja chce być wolna. Zaiste

Przeciez wlamywacz nie wyslal Wam pliku 3GB, wiec gdzies w internecie musial go zamiescic. A moze wierzycie w prywatnosc w internecie?

Link był wystarczająco unikatowy.

Ale widzialy go juz dwa tuziny ludzi w co najmniej dwoch redakcjach.

Zalozymy se, ze ten link/plik wyplynie?

Włamywaczu jeśli to czytasz nie udostępniaj proszę tych danych, może to naiwne co pisze, ale mam nadzieję, że chciał komuś utrzeć nosa i mieć satysfakcję.

Czytając o całej sytuacji wychodzi wiele brudów, kompletnej arogancji oraz braki w myśleniu o potencjalnych konsekwencjach. Powoli szersze media się tym interesują co miejmy nadzieję było intencją tej osoby. Serio nawet lektura komunikatu, maili od PW czy mecenasa na rozmowie z poszkodowanymi na chacie świadczy jaka tam siedzi arystokracja. Masakra.

Z perspektywy poszkodowanych ten incydent jest podobny do incydentu z zeszłego roku z największego uniwersytetu w Australii https://www.anu.edu.au/news/all-news/data-breach https://www.google.pl/search?q=anu+breach

który Adam przypomniał w styczniu https://zaufanatrzeciastrona.pl/post/jak-wyglada-zaawansowane-wlamanie-krok-po-kroku-raport-z-incydentu/

Decydenci nie wyciągają wniosków z cudzych błędów.

2008 w stopce na niektórych może zadziałać jak lep na muchy :)

Apache/2.4.6 () OpenSSL/1.0.2k-fips PHP/7.1.33

ssl z let’s encrypt – świat równoległy tam mają…

Co jest złego w cercie z Let’s Encrypt?

Niestety, zle jest to, ze mozna go dostac na kazda domene, nawet phishingowa.

Proponuje zebys zalozyl domene http://www.mmbank.pl i sprobowal zakupic na nia komercyjny certyfikat, powodzenia!

Płatne certyfikaty DV nie różnią się od tych wystawianych przez LE, taki proces jest zautomatyzowany i nikt nic nie weryfikuje. Certyfikaty EV wymagają weryfikacji firmy, ale (a) przeglądarki przestały wyróżniać strony z EV: https://www.troyhunt.com/extended-validation-certificates-are-really-really-dead/ – czyli nie da się ich odróżnić od DV bez szukania po menu przeglądarki, oraz (b) CA nie weryfikują dobrych intencji – ktoś zarejestrował firmę „Stripe Inc” w innym stanie USA i dostał na nią certyfikat EV (screen w linku wyżej), a ktoś inny „Identity Verified”, co świetnie nadawało się do phishingów na Safari (https://www.typewritten.net/writer/ev-phishing/).

Ciekawy jestem ile pieniędzy za reklamę płatnych usług ktoś wziął, lub kto jest wujkiem lub kolegą panów co te usługi oferują w mailingu o wycieku danych. Jedyne 150zł za rok zapłać a my ciebie ochronimy, to już pod mafie podchodzi. Grunt to na wycieku danych jeszcze zarobić, można wtedy takie wycieki robić co roku.

A mnie bardzo ciekawi co zawierało się o nas w:

„oraz wiele dodatkowych, mniej istotnych danych.”

Panowie z Niebezpiecnzika i zaufanatrzeciastrona,

Dziś na video meetingu z PW i mecenasem, który PW reprezentuje w tej sprawie, mecenas powoływał sie na wasz artykuł. Stwierdził, że zgodnie z powyższym artykułem dane nie zostały sprzedane i są bezpieczne wiec PW nie ma podstaw aby myslec, że dane wyciekły :)

Także uważajcie co piszecie bo PW to czyta i wykorzystuje aby sie wymigac.

Dane wyciekły – bo przecież je widzieliśmy. A poza tym to mamy kłamać że są na Darknecie?

Politechnika twierdzi że w wyciekniętych danych nie było nazwiska panieńskiego matki. Że kolumna w bazie danych była – owszem, ale dla wszystkich pusta i od dawna takie dane nie były zbierane. Redakcjo, czy moglibyście to potwierdzić / zaprzeczyć?

No nie było bo było nazwisko rodowe czy to to samo może wg „ekspertów” z PW nie.

Cytuje maila:

„W Pan/Pani przypadku ujawnieniu uległy następujące dane: imię i nazwisko, seria i nr dowodu osobistego, nr PESEL, adres, imiona rodziców, nazwisko rodowe matki, data urodzenia, adres e-mail, nazwa użytkownika, nr telefonu, adres zamieszkania lub pobytu, historia postępów w studiowaniu.”

są w dobrych rękach

Pełna zgoda, beton PW wykorzystuje potencjalne dobre intencje włamywacza do zamiecenia wszystkiego pod dywan. Jak tak dalej pójdzie to koleżka opublikuje wszystko by dać im nauczkę.

Jest jakieś publiczne nagranie z tego meetingu, albo chociaż podsumowanie?

Według władz uczelni w bazach nie było nazwisk rodowych matek. Bardzo chciałbym wiedzieć, czy tak jest w istocie, czy nie potrafią własnej bazy ogarnąć.

A kto podaje autentyczne nazwisko rodowe matki? Wszystkim bankom gdzie mam konta podawalem falszywe nazwisko rodowe, bo wiem, ze bank nie ma zadnej mozliwosci zweryfikowania tego.

Dlatego polecam wszystkim klamac w formularzach ile sie da. Jak ktos nie jest w stanie wykryc klamstwa, to znaczy, ze tych danych tak naprawde nie potrzebuje.

Akurat to nie jest zbyt madre, chyba ze prowadzisz pozniej liste tych nazwisk. Sam mialem przypadek ze zablokowalem sobie dostep do konta i jednym z pytan na infolinii bylo wlasnie panienskie matki – podalem prawdziwe a w formularzu przy zakladaniu bylo inne o czym zapomnialem. Ile bylo pozniej odkrecania tego to szkoda pisac. Juz nie mowiac ze bylem posadzany o to ze podaje sie za kogos kim nie jestem.

ciekawe czy zobaczyłbyś cokolwiek z odszkodowania gdyby cię okradli. banki wykorzystują każdy pretekst żeby nie wypłacić niczego i fałszywe dane mogą być dobrym pretekstem

Na wczorajszej rozmowie mówili, że dane z platformy RED wykradziono prawdopodobnie na podstawie backdoora wrzuconego z konta wykładowcy 16 stycznia o którym dowiedzieli się dopiero teraz bo został zamieszczony w bardzo skomplikowany sposób. Dodatkowo 27 kwietnia miał się pojawić inny backdoor w innym miejscu.

https://www.wykop.pl/wpis/49275749/na-wczorajszej-rozmowie-mowili-ze-dane-z-platformy/

chyba jednak ktoś robi z tej bazy danych użytek, bo jestem osobą poszkodowaną w tym incydencie a kilka dni temu dostałem email z banku (nie jestem ich klientem) z info o zawarciu kredytu.

wyjaśniam to z nimi i mam nadzieję, że to nie prawda i jeśli to faktycznie nie oni go wysłali (nikt nie wziął kredytu) to fałszywy e-mail jest na pewno próbą phishingu.

UWAŻAJCIE POSZKODOWANI !!!

witam

slowo w slowo jak artykul z niebezpiecznika, nawet tam napisali tez 'wyslal nam i jakiemus innemu serwisowi’