W czasach, kiedy rewelacje Snowdena zmieniły spojrzenie na skalę zagrożeń dla naszej prywatności, pojawia się wiele narzędzi komunikacyjnych, mających zapewnić nam prywatność. Które z nich warte są stosowania, a które nie?

Organizacja ProPublica przeprowadziła podstawową, ale ciekawą analizę popularnych rozwiązań służących do wymiany informacji w sieci. Nie obejmuje ona wszystkich dostępnych rozwiązań, ale używa praktycznych kryteriów i jest dobrą podstawą do dalszych analiz.

Kryteria oceny

Czym musi się charakteryzować dobry komunikator? Oceniający rozwiązania przyjęli siedem podstawowych kryteriów oceny:

- Szyfrowanie komunikacji – czyli informacja o tym, czy przesyłana przez nas treść komunikatu jest szyfrowana w trakcie transmisji. Chroni nas to przed posłuchem naszej rozmowy przez osoby mające dostęp do treści przesyłanych przez nasze łącze internetowe (np. w kafejce) lub łączy tranzytowych (jak np. NSA).

- Szyfrowanie niezależne od dostawcy usługi – czyli czy firma, która oferuje usługę, może sama odszyfrować nasze wiadomości. Chroni nas to przed sytuacją, kiedy np. organy ścigania lub represyjny rząd wymusi na dostawcy usługi ujawnienie treści naszej komunikacji.

- Weryfikacja tożsamości naszych kontaktów – czyli czy możemy potwierdzić, że osoba, z którą rozmawiamy, to faktycznie ta osoba, a nie ktoś, kto się za nią podaje. Chroni nas przed próbami podszycia się pod naszego rozmówcę.

- Bezpieczeństwo przeszłych rozmów – czyli czy w razie gdyby ktoś ukradł klucze naszego szyfru, to czy mógłby za ich pomocą odszyfrować wcześniej zarejestrowane rozmowy. Chroni nas przed skutkami utraty kluczy szyfrujących.

- Otwarty kod – czyli czy kod źródłowy aplikacji jest dostępny dla każdego, kto chce go zbadać. Chroni nas przed sytuacją, w której niemożliwa lub utrudniona jest niezależna analiza bezpieczeństwa danego rozwiązania.

- Dokumentacja bezpieczeństwa – czyli czy autorzy aplikacji ujawniają, w jaki sposób zabezpieczają nasze rozmowy. Chroni nas przed stosowaniem „bezpieczeństwa przez zaciemnienie”, czyli sytuacjami, w których tylko brak informacji o stosowanych zabezpieczeniach ma być zabezpieczeniem samym w sobie.

- Niezależny przegląd kodu – czyli czy kod źródłowy rozwiązania został przeanalizowany przez niezależne osoby lub organizacje. Chroni nas przed tylnymi furtkami lub błędami w kodzie oprogramowania, które mogą zostać wykorzystane do odczytania naszych rozmów.

Oczywiście to tylko niektóre z możliwych kryteriów oceny. Brakuje w nich chociażby informacji o wygodzie używania danej platformy, możliwości popełnienia błędów przez użytkownika które zagrożą bezpieczeństwu komunikacji czy też chociażby oceny jakości audytu kodu źródłowego. Trzeba jednak przyznać, że te kryteria dają dobrą podstawę do podjęcia decyzji,z której platformy nie korzystać.

Zwycięzcy przeglądu i systemy nie do końca doskonałe

Za każde w powyższych kryteriów można było otrzymać 1 lub 0 punktów. Oto lista rozwiązań, które otrzymały 7 pozytywnych odpowiedzi:

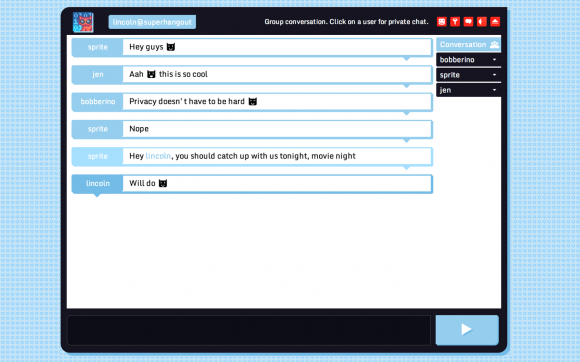

- CryptoCat – amatorski projekt komunikatora, który zyskał bardzo na popularności. Swojego czasu borykał się ze sporymi problemami z szyfrowaniem, ale obecna wersja jest już dobrze przeaudytowana i wygląda na bezpieczną.

- TextSecure oraz Signal/RedPhone – to aplikacje do SMSów na Androida oraz do rozmów na Androida i iPhone’a, które w jawny, przetestowany i bezpieczny sposób szyfrują naszą komunikację. Co ważne, są one całkowicie darmowe. Stoi za nimi Moxie Marlinspike, jeden z największych współczesnych autorytetów w dziedzinie bezpiecznego szyfrowania komunikacji.

- Silent Text i Silent Phone – aplikacje firmy, której współzałożycielem jest Phil Zimmermann, twórca PGP. Dostępne jedynie z wersji płatnej, skierowane raczej dla klientów korporacyjnych, lecz wcale nie są przez to mniej bezpieczne.

- ChatSecure + Orbot – wszechstronna aplikacja usługi czatu na większości platform mobilnych i stacjonarnych.

Kto nie dostał się na podium? Między innymi Pidgin+OTR za rzekomy brak zewnętrznego audytu (chociaż kod audytował Jacob Appelbaum), PGP za brak niezależnego audytu kodu oraz możliwość odczytania wcześniejszych wiadomości w przypadku utraty klucza czy też usługa Mailvelope (ten sam powód co PGP).

Z kolei na końcu listy z 1 punktem znaleźć można czat Facebooka, WhatsApp, Viber, Google Hangouts, BlackBerry Messenger, Yahoo! Messenger, AIM, Snapchat czy Hushmail. Jak widać najwięksi gracze na rynku mają wiele pracy przed sobą, jeśli chcą świadczyć naprawdę bezpieczne usługi.

Kogo zabrakło?

Ocenie nie zostało poddanych co najmniej kilka projektów komunikatorów, o których pisaliśmy kilka miesięcy temu a które ciągle znajdują się dopiero w fazie rozwoju lub pierwszych wersji. Na liście nie znalazły się także systemy komunikacyjne działające w całości w sieci Tor. Warto pamiętać, że lista stanowić powinna jedynie wskazówkę, od których platform trzymać się z daleka, a droga do pełnej prywatności i anonimowości jest daleka i nie polega wyłącznie na stosowaniu odpowiedniej technologii.

Komentarze

Bruce Schneier w samym środku pracy nad dokumentami Snowdena również opisywał różne rozwiązania w swoich artykułach. To kolejne dobre źródło :)

Czy moglibyśmy w końcu ustalić i uzgodnić, że Schneier nie jest żadnym autorytetem w IT? To tylko kolejna medialna mordka, i tyle.

Baz komentarza …czy możesz do mnie zagadac.

Jak w tym rankingu wypada sieć I2P (Invisible Internet Project)?

.

Oprócz Tora i I2P, są jeszcze inne sieci anonimizujące – różne odmiany anonimowych P2P. Co z ich bezpieczeństwem, są w rankingu?

Szkoda, że pomineliscie ostatnio wykonaną analizę Text Secure:

https : // eprint . iacr . org/2014/904.pdf

:)

Oczywiscie w kontekście potwierdzenia jego bezpieczeństwa,,,

Jest w przyszłej Weekendowej.

Ciekawe jak wypada szyfrowanie wbudowane w Kadu.

Dostępne są trzy oddzielne moduły:

-oparty na klucz prywatny/publiczny

-Simlite

-OTR

Brakuje tylko wyraźnego oznaczenia że dana wiadomość jest lub nie jest szyfrowana.

Zapewne tak, jak zarządzanie kluczami :)

Szkoda tylko, że wrzucili do jednego wora komunikatory i aplikacje a la e-mail. Co tutaj robi TextSecure, program z którego nie można korzystać bez GooglePlay: https://en.wikipedia.org/wiki/TextSecure#Distribution

co do kadu – szyfrowanie oparte o klucz prywatny/publiczny poznasz po tym, czy masz tą kłódkę świecącą się czy bladą:). Co do szyfrowania OTR, masz informację „ta rozmowa jest prywatna”, lub „ta rozmowa nie jest prywatna”. NIestety, kadu ma to do siebie, że lubi się wieszać i to niezależnie od platformy. Co do bezpiecznej komunikacji, może chat.darkbyte.ru?

@piatkosia: Mam kłódkę żółtą a moje wiadomości idą jawnym tekstem (tylko ja wysłałem klucz publiczny). Co więcej wiadomości podglądane na mobilnym GG od osoby która do mnie pisze z->na Kadu raz są kodowane a raz znowu jawnym tekstem.

Za wyraźne oznaczanie uważał bym jakąś flagę przy danej wiadomości informującą czy była ona szyfrowana, jeżeli tak to czy Simlite czy OTR.

OTR co prawda u góry wyświetla informację że rozmowa jest prywatna.

A czy są jakieś tego typu narzędzia dla Windows Phone?

Do listy należałoby dopisać nadal rozwijanego, ale jak najbardziej działającego TOX.

Zastanawiam się jak to jest z bezpieczeństwem komunikacji po xmpp.

Jako, że 90% rozmów prowadzę z 2-3 osobami, założyłem swój własny serwer xmpp. Połączenia client-server szyfrowane, sam generowałem klucze, brak włączonych opcji server-server.

Pakiety w wiresharku zaszyfrowane.

Pytanie jak silne/niezawodne jest to szyfrowanie w xmpp. Ma ktoś z Was rzetelne informacje/opracowanie na ten temat?

FB i bezpieczenstwo? Stallman twierdzi inaczej.

https://stallman.org/facebook.html

Jako komunikatora uzywam Psi:

http://psi-im.org/

a jak wypada w kwestiach bezpieczeństwa Slack?