Zapewniając bezpieczeństwo danych na komputerze przenośnym często zapominamy o bezpieczeństwie fizycznym naszego urządzenia. Na szczęście istnieją proste i tanie sposoby sprawdzenia, czy ktoś nie próbował go otwierać.

Na konferencji 30C3 dwóch ekspertów bezpieczeństwa fizycznego urządzeń i pomieszczeń pokazało ciekawą prezentację, przedstawiającą nieco inne podejście do popularnych metod wykrywania fizycznej ingerencji w sprzęt komputerowy.

Na czym polega ryzyko

Kiedyś we wzajemne wykradanie sobie tajnych informacji bawili się głównie szpiedzy, zostawiając zwykłych cywilów w spokoju. Dzisiaj na całą gamę fizycznych ataków na posiadane urządzenia elektroniczne narażeni są inżynierowie, naukowcy, pokerzyści, aktywiści, dziennikarze i wiele innych osób, posiadających wartościowe informacje. Jednocześnie ciągle rośnie ryzyko uzyskania przez niepowołane osoby dostępu do urządzeń te informacje zawierających. Po pierwsze coraz częściej podróżujemy, wioząc ze sobą komputer, tablet, telefon i wiele innych gadżetów. Po drugie w wielu krajach podczas kontroli granicznych nie obowiązują przepisy zapewniające ochronę prywatności, przez co możemy być zobowiązani przekazać do inspekcji nasze urządzenia. Po trzecie zatrzymujemy się w hotelach, gdzie dostęp do naszego pokoju mogą mieć osoby zainteresowane posiadanymi przez nas informacjami (a sejfy hotelowe rzadko stanowią poważną przeszkodę dla włamywacza). Wszystko to sprawia, że bezpieczeństwo fizyczne sprzętu komputerowego staje się coraz ważniejszym problemem.

Plomba dobra na wszystko?

Popularną metodą zabezpieczania urządzeń są plomby. Niestety doświadczenie osób, zajmujących się zawodowo ich pokonywaniem pokazuje, że plomby rzadko spełniają swoją rolę. Na konferencji DEFCON organizowany jest regularnie konkurs zdejmowania i ponownego zakładania plomb, które mają być odporne na tego typu manipulacje. W trakcie prezentacji badacze przytoczyli statystyki badania 244 różnych plomb. Okazało się, że średni czas potrzebny na wymyślenie metody ich pokonania w niezauważalny sposób to 2 godziny, a czas samej operacji to około półtorej minuty – przy czym koszt potrzebnego wyposażenia wynosił średnio 80 dolarów. Oprócz zdejmowania plomb bez zostawiania śladów można również znaleźć lub wyprodukować identyczną plombę i oryginał zniszczyć, zastępując go drugim egzemplarzem.

Jak bronią się rządy

Duże organizacje, które stać na poważne nakłady na bezpieczeństwo i które mogą wdrożyć skomplikowane procedury, mają dość proste rozwiązanie tego problemu. Ich pracownicy przed podróżą zagraniczną otrzymują dedykowane urządzenia, które „są spisane na straty”. Komputery zawierają tylko informacje, z utratą których można się pogodzić, bez możliwości zdalnego łączenia z siecią macierzystą, a po powrocie z podróży poddawane są szczegółowym badaniom. Standardem jest pełna analiza powłamaniowa, fizyczna inspekcja wnętrza urządzenia a nawet prześwietlenie promieniami rentgena i porównanie z poprzednim obrazem. Co jednak mają zrobić zwykli obywatele, których nie stać na takie procedury?

Telefon, komputer i lakier do paznokci

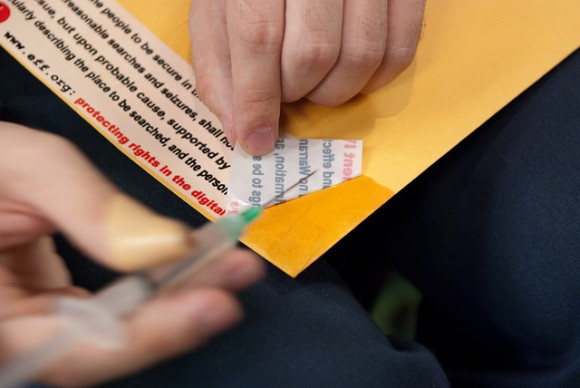

Badacze przedstawili kilka prostych metod, których połączenie może dać szansę na wykrycie ewentualnych manipulacji ze sprzętem. Po pierwsze, trzeba stworzyć fizyczną przeszkodę otwarcia obudowy, która będzie bardzo trudna do podrobienia. Jako przykład podali zamalowanie śrubek laptopa lakierem do paznokci. Odpowiednia niedbałość przy tej operacji zagwarantuje niepowtarzalny kształt plamki lakieru, a dodatkowym czynnikiem praktycznie uniemożliwiającym odtworzenie wyglądu takiej plomby jest użycie lakieru z brokatem. Świecące drobinki za każdym razem układają się w niepowtarzalny wzór. Jak jednak najlepiej zweryfikować, czy ktoś nie nałożył swojego lakieru w miejsce naszej plomby? Zdecydowanie nie można w takich przypadkach polegać na pamięci wzrokowej – prędzej wmówimy sobie, ze ktoś grzebał przy komputerze, niż w ten sposób wykryjemy manipulację. Tu z pomocą przychodzi aparat fotograficzny w telefonie komórkowym. Trzeba tylko położyć komputer i telefon w miejscu, które będzie można odtworzyć z dużą precyzją – np. przy krawędzi biurka i wykonać zdjęcie bazowe oraz powtórzyć je za każdym razem, gdy zostawialiśmy komputer bez opieki. Potem wystarczy oba zdjęcia wyświetlić na zmianę na ekranie, a nasze oczy powinny łatwo wychwycić ewentualne modyfikacje.

Zmuszenie użytkownika do przestrzegania procedur

Metoda fotografowania plomb ma zastosowanie również w środowisku korporacyjnym czy rządowym. Jak jednak zmusić pracownika, by za każdym razem, zanim skorzysta z komputera, wykonał fotografię i porównał ją z wersją bazową? Z pomocą przychodzi tutaj usługa dwuskładnikowego uwierzytelnienia, gdzie drugim składnikiem jest porównanie fotografii na serwerze uwierzytelniającym. Prawdopodobnie badacze opisali taki system, ponieważ zamierzają go sprzedawać, jednak sam pomysł naszym zdaniem nie jest pozbawiony wad. Użytkownicy są z natury leniwi, więc raczej spodziewamy się, że zamiast przestrzegać procedury przed każdym uruchomieniem komputera, użytkownik wykona 20 zdjęć jedno po drugim, by mieć je pod ręką, kiedy będzie musiał znowu zalogować się do systemu.

Uniwersalny dekoder zamków

W trakcie prezentacji badacze pokazali także ciekawe narzędzie, który służy do odczytywania układu pinów w zamkach. Dzięki niemu, zamiast otwierać drzwi wytrychem, wyszkolona osoba może w ciągu 30 sekund odczytać układ całego zamka i potem stworzyć klucz, którzy otworzy go bez żadnych śladów. Urządzenie podobno powstało co najmniej 20 lat wcześniej w warsztacie Johna Falle i oferowane jest jedynie organom ścigania. Taka ciekawostka.

Komentarze

Panowie, jestem laikiem ale tak mnie naszło tu zapytać. O co chodzi z zakrywaniem kamerek w obudowach laptopów ? Znajomi się kiedyś śmiali że koleżankę ktoś może podglądać ale ostatnio na uczelni mój profesorek od programowania miał tak samo zaklejony obiektyw kamerki internetowej

Wiele osób też widok kamerki patrzącej na nich irytuje dlatego je zaklejają.

Żaden trojan nie zdejmie ci nalepki z obudowy, dlatego ludzie je stosują :)

Normalna rzecz, jeżeli ktoś nie ma zasłonki do kamery albo wyłącznika lub diody informującej o włączonej kamerze , śmiejesz się tylko do pierwszego filmiku w sieci z twoim udziałem.

ponoć nie tak trudno zmienić firmware kamerki tak żeby diody nie uruchamiać przy włączonej kamerce

Nie prościej wyłączyć ją w managerze urządzeń?

Jeśli możesz z poziomu systemu wyłączyć kamerkę, to możesz i ją włączyć. I wirus też może. Pewnym zabezpieczeniem jest dioda, ale tylko jeśli jest podłączona tak, że zapalana jest elektronicznie, jako obwód szeregowy z zasilaniem matrycy. Wiele laptopów tak ma, ale nie wszystkie, w niektórych pracą diody steruje firmware. A w przypadku kamer zewnętrznych prawie zawsze jest to firmware.