Przestępca był niebezpieczny. Od dłuższego czasu zdalnie niszczył życie wielu dziewczynom na całym świecie, do tego groził bezpośrednią przemocą. Używał przy tym bardzo skutecznych narzędzi, przez co był nieuchwytny. Do czasu.

Facebook z przemocą online ma do czynienia od zawsze, bez przerwy i na dużą skalę. Będąc popularnym narzędziem komunikacji młodzieży, stanowi także platformę dla wszelkiej maści stalkerów i szantażystów, którzy tam właśnie szukają swoich ofiar i się z nimi komunikują. Facebook z tym zjawiskiem walczy, jednak żadnemu ze sprawców nie poświęcił tyle uwagi, co Busterowi Hernandezowi. Ale po kolei.

Sprytny sprawca, liczne ofiary

Przez wiele lat ktoś szantażował nieletnie dziewczyny. Najpierw tworzył fałszywe profile na Facebooku, potem zaczepiał swoje ofiary i wmawiał im, że dysponuje ich nagimi zdjęciami. Następnie wyłudzał zdjęcia i filmy – a wtedy już możliwości szantażu były dużo większe. Sprawca był wyjątkowo bezwzględny. Swoim ofiarom groził nie tylko przesłaniem zdjęć i filmów ich bliskim i znajomym, ale także przesyłał szczegółowe opisy tego, jak planuje je zgwałcić, jeśli nie prześlą kolejnych zdjęć. Groził także wymordowaniem ich rodzin oraz zamachem bombowym lub atakiem na szkołę, do której uczęszczała ofiara. Jego groźby spowodowały, że kilka szkół i centrum handlowe były przez 1 dzień zamknięte z obawy przed zamachem. Gdy ofiary rozważały samobójstwo, obiecywał, że ich nagie zdjęcia umieści na pośmiertnej stronie pamiątkowej. Niektóre z jego ofiar były tak szantażowane latami. Oto przetłumaczony fragment jego groźby:

Chcę zostawić po sobie ślad śmierci i ognia. Po prostu wejdę jutro do twojej szkoły, zamorduję całą twoją klasę, a ciebie zostawię na sam koniec. I gdy będziesz krzyczała i błagała mnie o litość, poderżnę twoje gardło od ucha do ucha.

Jak rozwiązać trudny problem

Facebook był świadomy jego działania. Widząc skalę przestępstw i tragedii nastolatek, pracownicy Facebooka czuli silną potrzebę zatrzymania sprawcy. Niestety amerykańskie organa ścigania nie potrafiły zidentyfikować autora ataków. W sprawę zaangażowane było nawet FBI, które próbowało użyć technik pozwalających na przełamywanie zabezpieczeń systemu operacyjnego sprawcy, jednak ten atak się nie powiódł, ponieważ przestępca używał systemu Tails. To dedykowany system operacyjny, kierujący ruch przez sieć Tor i pozwalający uniknąć wielu błędów pozwalających na łatwą deanonimizację atakującego. Tails jest używany przez tysiące dziennikarzy, sygnalistów czy obrońców praw człowieka na całym świecie. Niestety dla wyjątkowo obrzydliwego przestępcy stał się także skutecznym sposobem unikania odpowiedzialności.

Hernandez był uważany przez pracowników Facebooka za najgorszego przestępcę, jakiego kiedykolwiek spotkali na swojej platformie. Facebook był tak zdeterminowany, by go powstrzymać, że jego sprawie przydzielił na dwa lata dedykowanego pracownika. Co więcej, opracowano narzędzia oparte o uczenie maszynowe, by szybciej i skuteczniej identyfikować nowe konta Hernandeza, a przy tym także jego ofiary. A kont zakładał dziesiątki. To jednak było nadal za mało – Hernandez wciąż był na wolności.

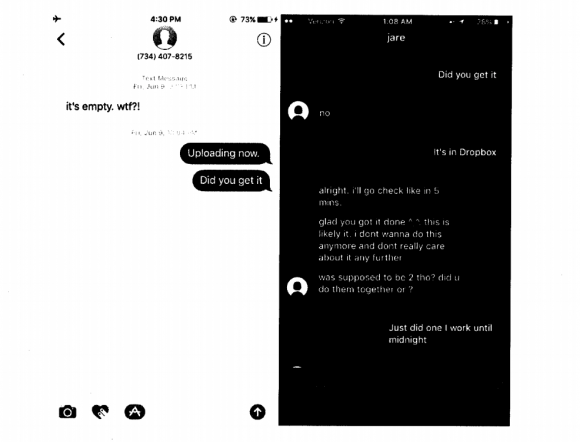

Facebook zdecydował się na niespotykane wcześniej rozwiązanie. Aby złapać Hernandeza firma wynajęła dostawcę, który za kwotę przekraczającą 100 000 dolarów napisał exploita, wykorzystującego nieznany wcześniej błąd w odtwarzaczu multimedialnym wbudowanym w system Tails. Następnie exploit został przekazany, za pośrednictwem innej firmy, w ręce FBI. FBI z kolei skorzystało z pomocy jednej z ofiar. Nastoletnia dziewczyna została zmuszona przez przestępcę do nagrania filmu ze swoim udziałem i wrzucenia go na wskazane konto Dropboksa. Dziewczyna nagrała film (lecz nie o treści oczekiwanej przez przestępcę), a FBI wzbogaciło plik o dodatkowy fragment, wykorzystujący błąd w odtwarzaczu i zmuszający komputer Hernandeza, by połączył się z serwerem kontrolowanym przez FBI i przekazał informacje o prawdziwym adresie IP. Poniżej komunikacja z przestępcą dotycząca tego filmu.

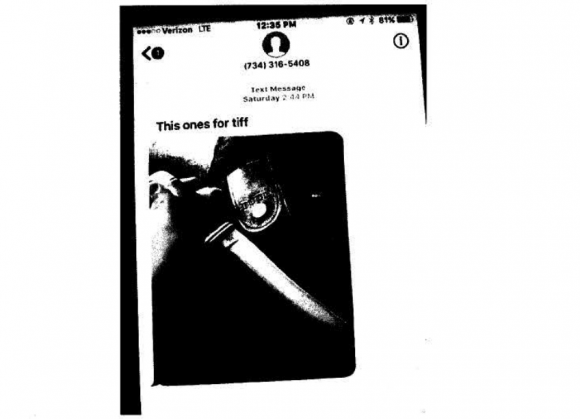

Po otrzymaniu filmu nie spełniającego jego oczekiwań Hernandez groził rodzinie ofiary, wysyłając zdjęcie noża, którym planował zaatakować jej bliskich.

Na szczęście atak FBI się powiódł. Po otrzymaniu adresu IP i ustaleniu adresu domu, w którym przebywał Hernandez, FBI rozpoczęło podsłuch jego łącza internetowego i obserwację nieruchomości. Ustalono, że zawsze, gdy podejrzany był aktywny w sieci, ruch z jego domu wychodził do sieci Tor, a on sam był na miejscu. To wystarczyło, bo zdobyć nakaz przeszukania – a znalezione dowody powinny wystarczyć, by Hernandez resztę życia spędził w więzieniu. Ponad 100 ofiar i wiele lat dręczenia znalazło w końcu swój finał.

Kontrowersje

Działanie Facebooka nie ma precedensu. Firma zamówiła exploita na system używany przez wiele osób tylko po to, by złapać jednego przestępcę. Czy postąpiła słusznie? Naszym zdaniem tak. Czy istnieje ryzyko, że FBI użyło exploita także do innych celów? Tak. Czy cel zawsze uświęca środki? Nie.

Facebook nie przekazał informacji o użytym exploicie autorom Tailsa. Podobno podczas jednej z aktualizacji systemu, już po skutecznym ataku na Hernandeza, podatny kod został usunięty z odtwarzacza bez dodatkowej interwencji.

Komentarze

podsumowując używajcie whonixa dzieciaki

Widocznie Koleś nie był za NAT-em albo exploit użył połączenia z niebezpiecznej przeglądarki lub grzebał w iptables Tailsa

A co to zmienia czy był za natem czy nie? Myslisz, że jakby był za natem to FBI by zobaczyło adres prywatny z sieci lokalnej?

A co by mu dał NAT lol. Im wystarczy zewnętrzny IP dostawcy.

Do zlokalizowania osoby za NATem potrzebny jest IP i port źródłowy ;)

Z artykułu i zalinkowanego źródła dowiedziałem się dwóch ciekawych rzeczy

1. Tails jest na tyle słaby, że exploita na niego można stosunkowo niskim kosztem wytworzyć na zlecenie. (no chyba że kupili gotowca)

2. Na fejsie odchodzi taki serious shit, że FB ma dedykowany dział złożony z byłych agentów FBI którzy ścigają tych dewiantów. Ciekawe czy obsługują tylko amerykańskie przypadki czy mają dedykowane komórki w każdym kraju.

Tęsknię do internetów z lat dziewięćdziesiątych, dzisiaj to już strach przeglądarkę otworzyć… :(

> skąd wzięliśmy akt oskarżenia?

Z linka w artykule Vice ;)

>Czy cel zawsze uświęca środki? Nie.

Cel *nigdy* nie uświęca środków.

Facebook postąpił słusznie zamiawiając exploit.

Owszem, uświęca. Kwestia celu i jakie środki. To nie jest tak, że zawsze. Tu akurat pracownicy FB postąpili słusznie.

W artykule na Vice.com:

„the FBI made a first attempt to hack and deanonymize him, but failed, as the hacking tool they used was not tailored for Tails. Hernandez noticed the attempted hack and taunted the FBI about it”

Ktoś wie na czym polegała na pierwsza próba i dlaczego nie działała na Tailsie?

Przedstawiając sytuację z innej perspektywy, Facebook zapłacił $100k bug bounty i prawie wszyscy są zadowoleni: firma ochroniła swój image, użytkownicy nienazwanego odtwarzacza pozbyli się krytycznego buga, FBI zaliczyło sukces, ofiary nie będą dalej nękane i nie będzie nowych, zwolennicy prywatności mają jeden problem z głowy, twórca exploita zarobił. Tylko atakujący pewnie niepocieszony, ale ostatecznie też może na tym wyjść na plus.

1. Facebook umożliwia założenie konta i logowanie z Tora?

2. Na screenach są SMS? Nie namierzyli numeru?

przecież facebook w tor ma nawet swoją oficjalną „bajerancką” domenę w .onion: https://en.wikipedia.org/wiki/Facebookcorewwwi.onion

a pan przestępca nie wykazał się rozsądkiem. skoro to był taki znawca, haxiorskie systemy i w ogóle to dlaczego odtwarzał przesłane multimedia na tym samym komputerze, podłączonym do sieci?

do tego dziwi mnie brak paru vpnów po drodze

jakiś leszcz, co ogarnia mniej niż typowy czytelnik serwisów o bezpieczeństwie komputerowym :D

generalnie to się okazuje że wystarczy TailsOS aby przez dwa lata być nieuchwytnym przestępcom. Echelon, Prisma, nsa, fbi chuja mogą.

Tor i VPN to nie jest zbyt dobry pomysl. Podobnie jak wiele VPNow na raz. taka konfiguracje trzeba umiec zestawic, a obstawiam ze jego umiejetnosci IT konczyly sie na zainstalowaniu Tailsa

Puścić dzieciaka na FB to jak wysłać go na melinę po wódę na drugi koniec miasta w piątkowo-sobotnią noc, gdzie cała szumowina szuka swoich ofiar.

FB zainwestował te śmieszne 100k$ tylko dlatego aby nie płacić wielomilionowych odszkodowań rodzinom samobójczyń za „bezczynność w obliczu znanego im problemu”.

Mam nadzieję, że dożyję czasów kiedy to badziewie podzieli los myspace, badoo czy rodzimej naszej-klasy, której bazę danych kupiły chyba wszystkie służby świata za cenę używanego Matiza.

dobrze rozumiem, że gdyby spiął sie najpierw vpn-em to akcja by się nie powiodła?

Niekoniecznie, exploit mógł odczytywać adres IP przydzielony przez operatora.

jak? vpny lokalnie pewnie da się obskoczyć, ale z poziomu routera (a najlepiej kilku) pewnie byłoby trudniej i trzeba byłoby pierwsze zaatakować sam router.

Na router z VPNem Hernandezowi juz zabraklo wyobrazni i umiejetnosci. Poza tym do routerow tez mozna wejsc albo przez bledy albo jakies serwisowe haslo

Pisząc exploita zazwyczaj wrzucasz jakiegoś modularnego droppera którym możesz zrobić wiele akcji a nie pobrać tylko adres ip. W tym mogli odpalić kamerę, pobrać historię przeglądarki, przeszukać dysk twardy komputera (koleś mógł mieć 2 OS) zainstalowane na tym samym komputerze. Adres IP to najmniejsze zmartwienie i tak jest wiele punktów zaczepienia. A co do tego że exploit FBI nie zadziałał to jest popularne zjawisko, zazwyczaj trzeba w exploicie zaszyć ofsety na daną platformę akurat FBI mogło nie uwzględnić builda playera dla tego OS.

Przestępca pisał z ofiarami za pośrednictwem smsa lub konta na numer telefonu?!? Przecież widać jakiś numer na zrzucie, to się kupy nie trzyma

To był numer wirtualny

exploit? kontenery video (a ipewnie niektórych obrazów) wspierające drm można wykorzystać do deanonimizacji: https://www.bleepingcomputer.com/news/security/windows-drm-files-used-to-decloak-tor-browser-users/

wystarczy że odtwarzacz wspiera pobieranie/sprawdzanie takiego drm. raczeej nie exploit, tylko feature, któy powinien być wyłączony, a nie był.

a skąd wiedzieli że wszystko jedna osoba robi? może istnieje groźniejszy przestępca od niego, tylko Facebook myśli że to dziesiątki albo setki niepowiązanych sprawców

Po co im wewnętrzny adres IP i numer portu, w przypadku domu jednorodzinnego. Gdyby stalker robił to tunelując ruch poprzez wew. sieć dużej korporacji to zgodził bym się z Tobą, ale mając IP zew. w 99,999% przypadków GAME OVER. Pozostały promille i tak wpada, bo administratorzy takich korporacji będą współpracować na całej linii, a firma wyda każdą kwotę by złapać osobę, która przy użyciu ich sieci czyni zło. Jak napisano w artykule, to nie są niezbite dowody, ale wystarczą aby sąd wydał nakaz obserwacji, podsłuchu czy przeszukania. Praca operacyjna i cierpliwość pozwoli najpier wytypować, a później zebrać niezbite dowody, których nie obali żaden obrońca.

Co logować aby wniosek ze strony policji szybko i sprawnie przetworzyć? Jakie dane są Wam potrzebne?

Przede wszystkim porty sieciowe. Nie jest tajemnicą, że pula IP już dawno się skończyła i trzeba ratować się NATem. Ustalenie abonenta IP bez portu jest często możliwe, jednak zazwyczaj bardzo czasochłonne. Adresy docelowe też potrafią być pomocne.

https://niebezpiecznik.pl/post/wywiad-z-cyberpolicjantem/

Z polskiego macie jedynke: „nie spełniającego”

Kazdy sredni inzynier wie, ze partykule „nie” z imieslowami odczasownikowymi piszemy lacznie.

Nie ma za co.

Serio? Jeszcze ktoś powyżej gimnazjum używa fejzbuka? Można tam płacić śledzikem z NK za swoją prywatność?

Tak nisko dziś leży granica obciachu?

https://github.com/jmdugan/blocklists/blob/master/corporations/facebook/all

—–BEGIN PGP SIGNED MESSAGE—–

Hash: SHA512

Moim zdaniem dobrze zrobili, że go dojechali. Nie bardzo rozumiem wątpliwości etyczne dotyczące działania facebooka w tej materii.

@Vanish

“Widocznie Koleś nie był za NAT-em albo exploit użył połączenia z niebezpiecznej przeglądarki lub grzebał w iptables Tailsa”

Żeby grzebać w iptables musiałby sobie podnieść uprawnienia. Domyślnie Tails blokuje możliwość zalogowania na roota oraz nie dodaje użytkownika amnesia do grupy sudo.

@Marek

“Tails jest na tyle słaby, że exploita na niego można stosunkowo niskim kosztem wytworzyć na zlecenie. (no chyba że kupili gotowca)”

Tails jest bardzo dobrym systemem. Sposób korzystania tworzy z niego mocne narzędzie a nie zboczeniec psychopata który się nim posługuje.

@dzek

“przecież facebook w tor ma nawet swoją oficjalną „bajerancką” domenę w .onion: ”

To założ przez nią konto na fb. Poprosi cie o zweryfokowanie smsem.

“a pan przestępca nie wykazał się rozsądkiem. skoro to był taki znawca, haxiorskie systemy”

Tails to nie jest system “haxiorski”. Służy raczej do komunikacji oraz przeglądania sieci. Posiada też wszystko czego przeciętny człowiek jak ja i ty może potrzebować.

Jest gimp, inkscape, cały office. Dla mnie to ideał.

“do tego dziwi mnie brak paru vpnów po drodze”

Raczej nic nie zmienią. Za dużo się cebulki naczytałeś. Atakujący uzyska poświadczenia administracyjne i puści kod który je wyłączy. Jeżeli się wirtualizujesz

to atakujący ponieważ jest zamożny to dorzuci jeszcze te 100k papieru, wyskoczy z vmki i puści kod jak wyżej już na hoście.

@ zdziwiony

dobrze rozumiem, że gdyby spiął sie najpierw vpn-em to akcja by się nie powiodła?

Wydaje mi się, że bez różnicy. Dodatkowo połaczenie z vpnem pod Tailsem jest kłopotliwe i wymaga dekonfiguracji nastawów Tailsa. Prościej byłoby chyba

postawić router na open wrt na nim klient vpna niż uruchomić vpn na Tailsie.

@adynatos

“wystarczy że odtwarzacz wspiera pobieranie/sprawdzanie takiego drm. raczeej nie exploit, tylko feature, któy powinien być wyłączony, a nie był.”

Like it!

—–BEGIN PGP SIGNATURE—–

iQETBAEBCgB9FiEEdkePr+T8OnYM3UyACVTIwtMKCJYFAl7lGNpfFIAAAAAALgAo

aXNzdWVyLWZwckBub3RhdGlvbnMub3BlbnBncC5maWZ0aGhvcnNlbWFuLm5ldDc2

NDc4RkFGRTRGQzNBNzYwQ0RENEM4MDA5NTRDOEMyRDMwQTA4OTYACgkQCVTIwtMK

CJaWDQP/b2lAVoEldnzpKC1cKFsNAwotWq6C2kZ5XD4fjehgObIi9InRgW0Jd9xD

NbiKWtXE1/CKtN7Iy6Wn3y1Hm+YrwDXFAZNxdm3MftRHVeeUEUoZkKYsyUrpphrf

xxQ9HkhvgV6Rbh0hto0kbT5UTJg0Wlb6rrkMIKhFfeoCj2pyBDY=

=zymJ

—–END PGP SIGNATURE—–

„Moim zdaniem dobrze zrobili, że go dojechali. Nie bardzo rozumiem wątpliwości etyczne dotyczące działania facebooka w tej materii.”

Dzisiaj zboczeniec, jutro czas na ciebie. A już nie tylko w kraju chcą cię znaleźć.

Chciałbym, żeby nasze państwo w takim stopniu miało na względzie bezpieczeństwo swoich obywateli (mam na myśli te nastolatki), w jakim mają Stany:

1. Zarówno FB, jak i służby, poświęciły znaczne nakłady na ochronę swoich obywateli. Nie sądzę, by tak samo angażowałby się w ochronę ofiar stalkingu w innych krajach

2. Polskie ofiary stalkingu, póki co, nie mają co liczyć na pomoc ani amerykańską, ani polską.

a nie można było napisać,że Tails to dystrybucja systemu GNU/Linux oparta na Debianie ?!? … tylko:

„W sprawę zaangażowane było nawet FBI, które próbowało użyć technik pozwalających na przełamywanie zabezpieczeń systemu operacyjnego sprawcy, jednak ten atak się nie powiódł, ponieważ przestępca używał systemu Tails. To dedykowany system operacyjny, kierujący ruch przez sieć Tor i pozwalający uniknąć wielu błędów pozwalających na łatwą deanonimizację atakującego.” ? :D

To przecież sumarycznie delikatnie utwardzony Linux ;)

Mam utwardzonego windowsa i tora. Też utwardzajcie i torujcie się.