Firmy telekomunikacyjne, banki, szpitale i ministerstwa w całej Europie padają dzisiaj jak muchy za sprawą relatywnie prostego, ale nad wyraz skutecznego ransomware, wykorzystującego dawno załataną lukę w Windowsie.

Na liście prawdopodobnych ofiar znajdują się hiszpańska firma Telefonica, instytucje finansowe w tym samym kraju, angielskie związki szpitali oraz rosyjskie MSW. Skala infekcji w zaatakowanych organizacjach jest masowa, a ransomware wykorzystuje załatany od paru miesięcy błąd w systemie Windows by rozsiewać się po kolejnych komputerach w sieci lokalnej.

Niespotykana skala ataków

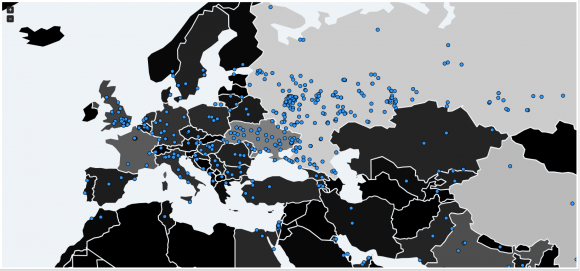

Choć pierwsze informacje o infekcjach pojawiły się dopiero około piątkowego południa, to po kilku godzinach Kaspersky mówi już o odkryciu 45 000 infekcji w 74 krajach a Avast wspominał o 57 000 infekcji w zasięgu swojego systemu. Wg Avasta ransomware komunikuje się z zainfekowanymi osobami w 28 różnych językach a pierwszą aktywność tej wersji obserwowano dzisiaj ok. 8 rano.

Do mediów powoli trafiają informacje o poszczególnych ofiarach ataków. Hiszpańskie gazety wskazują, że szczególnie ucierpiał operator telekomunikacyjny Telefonica, w którym pracownikom kazano wyłączyć wszystkie komputery i iść do domów. Rzekomo zainfekowana została większość maszyn w biurach firmy. Na liście ofiar w Hiszpanii wymienia się także wiele innych, bardzo poważnych firm, ale wobec braku dowodów wstrzymamy się z przytaczaniem kolejnych marek. [Aktualizacja] Wg BBC infekcję potwierdziły m.in. FedEx, Portugal Telecom i Megafon (rosyjska sieć komórkowa).

Bez wątpienia sytuacja jest poważna także w Wielkiej Brytanii, gdzie sieci szpitali są już tradycyjnym celem ransomware. Szesnaście związków, z których każdy zrzesza po kilka szpitali, zgłosiło już infekcje swoich sieci i wydało komunikaty o tymczasowym ograniczeniu funkcjonowania (można powiedzieć, że w końcu dane pacjentów są przechowywane w zaszyfrowanej formie…). Co ciekawe, ofiarą infekcji podobno zostało także rosyjskie Ministerstwo Spraw Wewnętrznych. Niestety na mapie aktualnych infekcji widać także ślady z Polski.

Efekty i przebieg infekcji

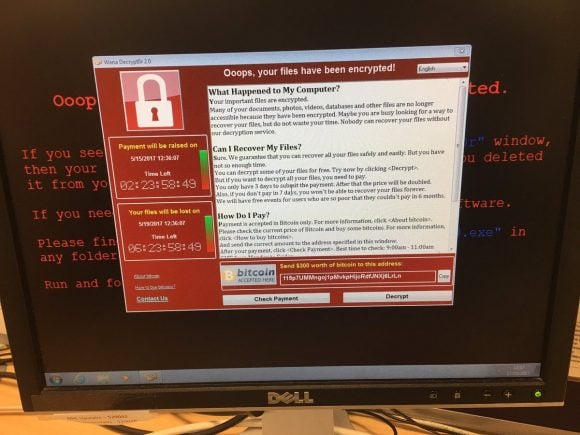

Zainfekowane komputery otrzymują nową tapetę oraz okno z informacją o ataku. Przykładów w sieci nie brakuje – wygląda to najczęściej tak:

Zaszyfrowane pliki otrzymują rozszerzenie .WNCRY, ciąg WANACRY! zapisywany jest na początku pliku. Program prosi o wpłatę 300 dolarów (w bitcoinach) za każdą zainfekowaną stację. Cena ma wzrosnąć dwukrotnie po trzech dobach, a po tygodniu odzyskanie plików ma być już niemożliwe.

Do tej pory brak wiarygodnych informacji o sposobie przeprowadzenia pierwszej infekcji komputerów. Kilku badaczy wskazuje, że ransomware generuje ruch sieciowy odpowiadający sygnaturom exploita NSA na usługę SMB ujawnionego przez ShadowBrokers a załatanego przez Microsoft w łacie MS17-010 jeszcze w marcu tego roku. Nam udało się potwierdzić, że istotnie próbki ransomware zawierają kod mających coś wspólnego z Sambą. Istnieje podejrzenie, że pierwsza infekcja następuje poprzez załącznik z wiadomości poczty elektronicznej. Następnie złośliwy program uruchamia dwa wątki, z których jeden skanuje sieć lokalną, a drugi internet pod kątem dostępnego portu 445 i próbuje infekować odnalezione komputery.

[AKTUALIZACJA]

Oto wygląd zainfekowanego komputera w Polsce, a poniżej treść komunikatu.

Twoje ważne pliki są szyfrowane.

Wiele dokumentów, zdjęć, filmów, baz danych i innych plików nie jest już dostępnych, ponieważ zostały zaszyfrowane. Być może szukasz sposobu na odzyskanie plików, ale nie marnuj czasu. Nikt nie może odzyskać plików bez naszej usługi odszyfrowywania.

Czy mogę odzyskać moje pliki?

Pewnie. Gwarantujemy, że można odzyskać wszystkie pliki bezpiecznie i łatwo. Ale nie masz tyle czasu.

Możesz odszyfrować niektóre z plików za darmo. Spróbuj teraz klikając <Decrypt>.

Ale jeśli chcesz odszyfrować wszystkie pliki, musisz zapłacić.

Masz tylko 3 dni na przesłanie płatności. Następnie cena zostanie podwojona.

Ponadto, jeśli nie zapłacisz za 7 dni, nie będziesz w stanie odzyskać plików na zawsze.

Będziemy mieli wolne wydarzenia dla użytkowników, którzy są tak biedni, że nie mogli zapłacić za 6 miesięcy.

Jak mam zapłacić?

Płatność jest akceptowana tylko w programie Bitcoin. Aby uzyskać więcej informacji, kliknij przycisk <About bitcoin>.

Sprawdź bieżącą cenę Bitcoin i kup trochę bitcoinów. Aby uzyskać więcej informacji, kliknij opcję <How to buy bitcoins>.

Wyślij odpowiednią kwotę na adres podany w tym oknie.

Po dokonaniu płatności kliknij <Check Payment>. Najlepszy czas na sprawdzenie: 9:00 – 11:00 GMT od poniedziałku do piątku.

Po sprawdzeniu płatności można natychmiast odszyfrować pliki.

Kontakt

Jeśli potrzebujesz naszej pomocy, wyślij wiadomość klikając <Contact Us>.

Zalecamy, aby nie usuwać tego oprogramowania i nie wyłączyć go przez pewien czas, dopóki nie zapłacisz, a płatność zostanie przetworzona. Jeśli program antywirusowy zostanie zaktualizowany i automatycznie usunie to oprogramowanie, nie będzie można odzyskać plików, nawet jeśli zapłacisz!

A na dworcu we Frankfurcie…

Just got to Frankfurt and took a picture of this… #Sbahn, you got a #Ransomware! pic.twitter.com/w0DODySL0p

— Marco (@AvasMarco) May 12, 2017

Co ciekawe, wygląda na to, że program wyświetla na zmianę tylko trzy różne portfele BTC. To może oznaczać, że autorzy nie będą mogli odróżnić, kto bitcoiny wpłacił, a kto nie. Adresy portfeli to:

https://blockchain.info/address/13AM4VW2dhxYgXeQepoHkHSQuy6NgaEb94 https://blockchain.info/address/115p7UMMngoj1pMvkpHijcRdfJNXj6LrLn https://blockchain.info/address/12t9YDPgwueZ9NyMgw519p7AA8isjr6SMw

Obecnie znajduje się na nich 4,58 BTC, czyli nieco ponad 30 000 PLN.

Co robić, jak przeżyć

Wygląda na to, że sieci, w których komputery posiadają aktualne łaty od Microsoftu, są w dużej mierze bezpieczne – a przynajmniej nie powinno w nich dojść do wybuchu epidemii. Przykładem braku aktualizacji mogą być sieci brytyjskich szpitali, w których ciągle pokutują maszyny z Windows XP, które nie otrzymały już łaty.

Nie wątpimy, ze na całym świecie trwa właśnie wyścig, kto pierwszy opublikuje kompleksową analizę ransomware oraz odkryje metodę szyfrowania i wskaże, czy dane da się odzyskać. Czekamy zatem na kolejne doniesienia i liczymy na to, że przynajmniej w Polsce straty będą mniejsze.

Jeśli szukacie IOC to polecamy ten link. Dobrą analizę opublikował także Kaspersky, Malwarebytes, McAfee, Fox-IT oraz Talos.

Aktualizacja 2017-05-13 08:00

Wczoraj prawdopodobnie udało się zatrzymać automatyczne procesy rozprzestrzeniania się złośliwego robaka, który instalował ransomware. Jeden z badaczy zauważył, że próbka na początku swojego uruchomienia próbuje łączyć się do serwera pod adresem

www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com

W razie otrzymania informacji, ze taki serwer istnieje, próbka się wyłączała i nie przeprowadzała infekcji. Mógł to być mechanizm wyłączania opracowany przez autorów lub prosty test, czy jest uruchamiana w środowisku laboratoryjnym w celu analizy. Badacze zarejestrowali domenę i w ten prosty sposób sprawili, że wirus na całym świecie przestał infekować komputery.

Aktualizacja 2017-05-13 09:00

Microsoft jednak zaskoczył wszystkich i wydał aktualizację błędu używanego w tym ataku dla Windows XP (także Vista, 2003 i 2008).

Komentarze

jesli mam wine to moge czuc sie zagrozony? uzywam mac os x

odpowiedzcie prosze

Nie, jesteś bezpieczny (przynajmniej w tym konkretnym przypadku). Wine to soft na maca, a ransomware atakuje system.

Musiałbyś złapać jakiegoś ransoma przeznaczonego dla macOS, a takie oczywiście są więc miej się na baczności. Dwie niezależne kopie dysku (koniecznie offline) + soft z legalnych źródeł, a Twój komputer powinien być bezpieczny.

Nikt nie jest bezpieczny. Ważne dokumenty trzyma sie na dysku zewnętrznym/pendrive, bo kompa możesz zalać piwem albo ktoś ci moze ukraść.

Dysk zewnętrzny/pendrive łatwiej ukraść lub zgubić niż komputer.

pendrive’a i dysk też może ci ktoś ukraść, hehe

Dowiemy się kto należał do grupy robiącej backupy, a kto do tej, która będzie robiła.

Zainfekowali mi dzisiaj chwile przed pojawieniem się waszego artykułu Serwer w OVH 149.56.201.93.

Który to działał jako centrum spamowe, i serwer HTTP z którego były pobierane wirusy.

Na moje szczęście i tak czekałem kiedy go zablokują więc nie straciłem nic cennego jedynie zmusili mnie do aktualizacji.

Ale przez chwilę miałem mokro pojawił sie znikąd bałem się że z RDP wyskoczy.

Masz serwer na windowsie wystawiony publicznie do internetu… ?

Wybacz niewiedzę, ale co jeśli ktoś używa IIS?

Przesyłam klucz prywatny i publiczny WannaCry.

—–BEGIN PRIVATE KEY—–

MIIEzAIBADANBgkqhkiG9w0BAQEFAASCBKcwggSjAgEAAoIBAQDvz+6DC3rbkfGw

yN1gNs9NhfJkNpzMAIRR7ZYg/x6kvtxmcsfWA3TeoygGW8lSpSf53/wPhEVgbYGE

VbBeTI/3zNZtEbHkyCSo7qHyYQoSWbJqbDqFZ3aRjFAnXAaXZGkDN5ZI5Zar16jw

0XcwLdMToKOfzf6R34YKjJ8KiPVOuF0COglhPLEMT2eJHY83gMmJNgHJnMFsDdVe

iGS+jXG8G2MBYBixAoLCqpuC3sRoCpOQyvaJKJ4nE18F1lIdbSVxQ26r++Ov5/ET

IS4/E51wO/1q1RSrHBhhgFt3tsmD9rRYBVYnsOx7UecV9FAazuHvqTLtX9oen9kK

nAQrTStDAgMBAAECggEBAMeL6PbIJanxDgDBk1vNH8BtNd3nh59EytX1cZfxUYla

e8EPv3M4mxXrA5IO7D3FybblhzNOKABt/nikaMZ+xMk4fDBzqegqFj8vmjg6QQw1

8P0XI7b/+axw6f1mWOG+npcbuQTdbft9z0jbs2a2qs3JPH3sBelR6pJ6opg8kIq3

x+DwTGw0XZbFBArggCXtC/nhBeZbFjaGNdeWhQKwyR5p3mzWYNfwsOOzidyznKSd

v6KGpg7I4htRL6RpBfw9HoFOYpP98V+rVokzNWJuBnlcpeByACKqfxX5PMZbWXIJ

z9qgwBDtpw8CawI2HJwqvx0o78pLqjLJQdKrGCqLNTECgYEA+04DlI84yI24JqHN

gvax+7RhQK9AnyN+bNg5bNYGw1zsKxv77AxlThc9HJCI1EgkXrzNZLl5SzZs2cng

PSDni60wZuQ1PbMujd9dkzBI6DTMk99tC+aKuLItCELkxDz5HOFAnGRIBUyK1l+1

r5gMvklb83ivAr4O+dmGrtoS1xkCgYEA9ErzAWMkz+7Hkuy6PDWN7riBSfA7fIHN

QV/O1iP1TkHz01MSgxMtzIW9MK4s5w8C+ikrTe7N6coDnr2mhPORtDshMacXULl7

nOTXyyiJ6Vj+zA0wQKpqxKUt6p8f5td24t48KYF5NiO3ILBOPwG1HZu9Na0hJd/7

5/dG3V4X7LsCgYBNtQTkZhkP4sqjn3q12WSVyWQdJVPdIZORQpcXMWMr+8rHVcLj

bb3RlNv/vi2hPqGIbecxEy0PdcfY3FSrckZG6YnC9yQDbSmjEwOTZOXWb6UmwHqu

qF4S2H2WRWEJ0TTSmlBpS5T9lnqD6Vp77o9aM8LsGVA8j9p/paTA4ova2QKBgHpG

ZXmFSXC2YLheuxzV5XPecAA1OWEpizY0oU+38dm40zUsOHDZEax0KG0MUTdZ4TCb

mKxKYlCpp8Q1wvp6+6wNiKDUtKvYG1I9jPGIGfdtbyNtWoCTjBtfXis4eHxPzpbh

i5Vu09/QYqH+/Ts2PJRUVpFeVeAiS3Eg6Rx2M11vAoGALiV9fnzHRM+0lrsgkGNm

l4HiH38NYj7xBQE68bqFWf206Ztr/0S2JV2cPFm/yO7CN+/4G5O+FHqV09P/QGcj

jeGAWnn++gobKy53OFguXy1PLzLKfeLsQ52qLaa5PLGtk4Kd3FOaFs4oWdKJp4e5

PfhFjlV3/G1AQ4QFEszWgZSgDTALBgNVHQ8xBAMCABA=

—–END PRIVATE KEY—–

—–BEGIN PUBLIC KEY—–

MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEA78/ugwt625HxsMjdYDbP

TYXyZDaczACEUe2WIP8epL7cZnLH1gN03qMoBlvJUqUn+d/8D4RFYG2BhFWwXkyP

98zWbRGx5MgkqO6h8mEKElmyamw6hWd2kYxQJ1wGl2RpAzeWSOWWq9eo8NF3MC3T

E6Cjn83+kd+GCoyfCoj1TrhdAjoJYTyxDE9niR2PN4DJiTYByZzBbA3VXohkvo1x

vBtjAWAYsQKCwqqbgt7EaAqTkMr2iSieJxNfBdZSHW0lcUNuq/vjr+fxEyEuPxOd

cDv9atUUqxwYYYBbd7bJg/a0WAVWJ7Dse1HnFfRQGs7h76ky7V/aHp/ZCpwEK00r

QwIDAQAB

—–END PUBLIC KEY—–

:)

Nie chce mi się sprawdzać ale jeśli masz klucz prywatny to publiczny sobie możesz z niego wygenerować. zreszta, publiczny nie jest potrzebny do odszyfrowania danych.

No to Ci się raczej zdaje.

nie raczej, a na pewno

Scenariusze takie widzę:

1. – Ilość ransomwaru wzrośnie do poziomu klęski gospodarczej w krajach 3 świata.

– Microsoft się zlituje i wypuści łaty / obejmie ponownie supportem wszystkie windowsy aż do WIN 95 :)

– Profit

2. Świat porzuci stare oprogramowanie pod MS, przerzuci się na linuxy, a przez parę lat średnie zarobki w IT urosną do miliona cebulionów za minutę dopóki wszyscy nie odrobią sobie narzędzi na nowe systemy. Profit.

3. Wujek Sam się wkurzy i zdelegalizuje kryptowaluty na całym świecie, ransomwarzy nie będą mieli jak ściągać kasy. Orwell 1984.

4. CERT zablokuje, Hakery zrewersują, Kasperski rozszyfruje i wszystko wróci do normy…

Sound’s like a plan :)

A zaufana dalej będzie pisać artykuły „Historia apokalipsy Windowsów, która była tuż tuż – i niespodziewanie zniknęła”. Tak to jest jak się nie ma doświadczenia w pentestach i się pisze artykuły o nich.

a polactwo dalej będzie tylko marudzić i narzekać chociaż mu pod nos podstawiono artykuł i gdyby chciało to by się dowiedziało więcej. napisz precyzyjny art., opublikuj, chętnie skrytykuję.

Trzeba miec stalowe jaja zeby joe latac MS17-010

Taki McAfee z laskq aktualizuje swoje AV bazy raz dziennie. Jak sie tu nie dziwic ze nie zablokowal infekcji.

https://gist.github.com/rain-1/989428fa5504f378b993ee6efbc0b168

Takie coś dzisiaj wisi na bramce mailowej – próba słabej jakości, ale dobrze spersanolizawana – czyżby to było to?

From: [email protected]

[email protected]

To: info@*******.pl

Subject: „Zawsze po drodze”. Paczka w RUCHu – historia drogi jednej…

Detected Trojan-Downloader.VBS.Tiny.c in 12-05-2017 Paczka w RUCHu – List przewozowy.vbe

Jest! Twoja paczka o numerze 21000*****552 po podróży dotarła prosto od nadawcy do wybranego przez Ciebie punktu prowadzącego usługę „Paczka w RUCHu”. Teraz czeka aż wybierzesz dogodną dla siebie porę i ją odbierzesz.

Miejsce, w jakim czeka przesyłka to: ***************,

czynne w godzinach: Pn-Pt:06:00-20:00, So:06:00-18:00, Nd: nieczynne

Odbiorca przesyłki : Krist

Kod odbioru: 69***1

Pełny kod odbioru, oraz numer przesyłki znajdziesz w załączonym liście przewozowym.

Pamiętaj, że przesyłka będzie czekać na Ciebie przez 5 dni. Odbierz ją jak najszybciej i ciesz się już dziś z zakupów

Chcesz śledzić swoją paczkę? Sprawdź.

Pozdrawiamy,

Zespół Paczki w RUCHu

Wiadomość wygenerowana automatycznie, prosimy na nią nie odpowiadać.

Co w tym jest dobrze spersonalizowane?

też dostałam. Ale na odległość widać, że wirus, więc chyba nie to, bo trudno się na to złapać.

Microsoft się zlitował i opublikował już patche dla XP / XP Embedded / 2003:

http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

Kto ma to jeszcze w produkcji to łatać !!!

Jakiego AV używali w tej Hiszpanii ?

„Microsoft jednak zaskoczył wszystkich i wydał aktualizację błędu używanego w tym ataku dla Windows XP (także Vista, 2003 i 2008).” – nie ma w tym niczego zaskakujacego. Polowa bankomatow pracuje na XP, a druga na OS2. Przeciez banki powiesilyby MS za jaja, gdyby czegos z tym nie zrobil.

Xp, 2003, 8 – wlasnie otrzymaly laty na MS17-010

MS Musiał wydać łatkę dla XP i innych niewspieranych systemów chociażby ze względu na Windows Embedded POSReady. Wiele sprzętów terminali itp. wciąż chodzi na XP’kach, Vistach itp. Pokazany wyżej dworzec we Frankfurcie to prawdopodobnie Vista. MS nie może zadzierać z wielkimi graczami.

Dranstwo Microsoftu jest takie, ze musialo sie stac az taki miedzynarodowy atak aby wkoncu zostali zmuszeni do latania ich dziurawego systemu. Gdyby tego nie zrobili to mogliby zostac oskarzeni w sadach USA o gigantyczne odszkodowania. I szkoda, ze do tego pewnie nie dojdzie to moze by to ich czegos nauczylo. Przestali wspierac dobry system winxp a w zamian wciskaja niedopracowany W10.

Co za brednie. Microsoft wydał łatkę tylko dlatego, że im się chciało. Nic nie musieli.

Żadnych odszkodowań nikt nie musiałby wypłacać. Nie dość, że okres oficjalnego wsparcia się zakończył, to jeszcze użytkownik nawet podczas okresu wsparcia nie ma ŻADNYCH gwarancji, oprogramowanie jest licencjonowane „as is”. Takie jakie jest.

To była ich dobra wola.

I moim zdaniem to była zła decyzja. Bo w międzyczasie przewija się wiele różnych innych ataków, które nie są wykrywane, bo ktoś ma stare urządzenia, nieaktualizowane. Gdyby musieli zrobić format dysków, to by wiedzieli, żeby trzymać aktualne oprogramowanie. A tak to teraz się cieszą, a ich maszyny i tak są częścią może nawet dziesiątek botnetów.

@gosc

„Draństwo” Microsoftu który specjalnie wypuścił patcha dla starożytnego systemu pomimo tego że mówił że patchowania nie bedzie :-). Oczekujesz też pewnie aktualizacji do SSLv1? :D

@Alex P i @Jakub Sami piszecie brednie. Taki niby „starozytny system” a wciaz na nim pracuja miliony osob i firm i wcale nie chca sie przenosic na nowszy i wcale nie lepszy system. Ponadto przytocze co ponizej ktos napisal. „Windowsa XP (wariant POSReady 2009 wciąż jest oficjalnie wspierany! Latki do windowsaXP powstały już w lutym (wskazują na to daty modyfikacji komponentów wewnątrz pliku dystrybucyjnego, jak i podpisy cyfrowe), jednak nie były udostępniane publicznie, a zapewne jedynie konkretnym podmiotom które posiadają umowy na kontynuację wsparcia dla tych systemów.” Czyli byly latki ale z chciwosci Microsoftu nie byly udostepnione tym co nie zaplacili lub chciano ich zmusic na zaplate za nowy system.

Taki to wedlug ciebie starozytny system ale nadal uzywaja go wielkie i majace kase firmy. Przymone kto zostal zaatakowany i jego komputery padly, bo mialy ten „starozytny system”. A podano tylko przypadki glosniejsze i skala bylaby wieksza gdyby nie killswitch zarejestrowanej strony. Padly-Niemiecki operator kolei Deutsche Bahn, firma kuriersko-logistyczna Schenker, francuski koncern motoryzacyjny Renault oraz Nissan, rosyjski bank centralny i inne banki, brytyjska służba zdrowia, hiszpański telekom Telefonica, transportowy gigant FedEx, i największy operatora telefonii komórkowej w Rosji – Megafon. Europol poinformował, że piątkowy atak dotknął 200 tysięcy ofiar w 150 krajach

@haha @gosc Firmy mozna podzielic na dwie grupy (pewnie i na więcej ale dla uproszczenia): te ktore aktualizuja swoje srodowisko i te które tego nie robią. W grupie 2 za tą sytuację odpowiedzialna jest rzesza ludzi w firmach, która kupuje oprogramowanie nie patrząc na jego architekturę (że np, nie zadziała pod Win7) czy też nie widzi potrzeby aktualizowania systemów. Co gorsza, podejrzewam że nawet gdyby NHS działało na Win7, to z takim podejściem zapewne mieliby gdzieś patch management i ten fuckup by ich też dotknął. Support dla XP skończył się 8 kwietnia 2014. To było 3 lata temu. Support trwał 13 lat – to praktycznie wieczność w informatyce. Gdyby atak był z wykorzystaniem 0daya – nie można byłoby ich winić (NHS) – ale wykorzystał podatność na którą łata była w obiegu od 2 miesięcy – mało czasu, ale często starczy

Tak się kończy wyłączanie automatycznych aktualizacji

A mi ta lata nie chce wejść do XP, bo jej się język polski nie podoba.

Jest też polska łata, szukaj lokalizowanej wersji tu: http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

Od razu powiem, że najlepiej instalować w trybie awaryjnym, bo w zwykłym przeszkadza uruchomiona usługa serwer.

Ciekawe w jaki sposób obrócą tą sytuację politycy? Więcej kontroli internetu i bitcoin? Bo liczyć na to, że zabiorą się w końcu za NSA i CIA, którzy są głównymi winowajcami całej sytuacji, to raczej nie ma co.

Politycy nie muszą już się bać protestów społecznych przeciwko zaostrzeniu szeroko rozumianej kontroli internetu oraz przepływów finansowych (nie tylko kryptowalut). Postraszą, że inaczej będzie jeszcze więcej ataków hakerskich i oszustw finansowych (w tym internetowych). Wzmocnienie kontroli nad przepływami finansowymi bez problemu da się też uzasadnić koniecznością zapewnienia wpływów podatkowych, a bez nich coraz dłużej żyjący ludzie nie będą mieli za co żyć. No a coraz dłużej żyć się chce i cały postęp medyczny jest skierowany na ten cel. Zresztą już teraz podejmowane są próby ograniczenia zjawiska optymalizacji podatkowej. Każdy ma cenne dane, każdy boi się utraty pieniędzy z powodu oszustw, wyłudzeń itp. więc może być pozamiatane w tej kwestii. Zakładałbym więc, że rządy także krajów demokratycznych a zwłaszcza prawie demokratycznych, takich jak: Polska, Węgry i in. zwiększą kontrolę nad internetem i przepływami finansowymi

A dwa: 75tyś infekcji na całym świecie, to niespotykana skala? Były robaki które infekowały miliony! Ktoś robi z igły widły. Wkrótce dowiemy się, jak zaczną w mediach skrzeczeć wszelkiej maści „eksperci” i politycy.

Akurat dla ransomware 110 tysięcy (ostatni wynik z trackera) w 24h to o ile mi wiadomo skala niespotykana do tej pory.

Rozumiem, że jeżeli załatam serwer w sieci, a pracownik na swoim komputerze uruchomi ten syf, który przeskanuje udziały na serwerze, to serwer się nie zainfekuje?

Jeśli tak zadajesz pytanie to należy zainwestować w sensowną obsłógę informatyczną.

Odpowiedź brzmi nie nie jest serwer bezpieczny jeśli jakaś stacja jest zainfekowana.

ale ze na niebezpieczniku nic nie ma to dziwne, bo przeciez to zaraz medialny temat bedzie/jest

Już jest medialny. W TVN w faktach było. :)

Prośba o podawanie przyczyny czyli jaka akcja po stronie użytkownika powoduje uruchomienie tego oprogramowania.

To bardzo ważne!

Poniżej tekst z ….onet.pl

____________________________________________________

Kampania spamowa wykorzystywała e-maile z wezwaniami do zapłaty faktur, ofert pracy czy ostrzeżeniami bezpieczeństwa. Otwarcie załączników mogło powodować infekcję komputerów.

____________________________________________________

Źródło: http://biznes.onet.pl/wiadomosci/teleinformatyka/skutki-ataku-cybernetycznego-m-in-fabryki-kolej-i-banki/98pr0d

Haha, Onet wie więcej od ekspertów którzy ciągle szukają wektora ataku :)

Vista aktualizację dostała już w marcu, więc nie była podatna. Aktualizacja dla niewspieranych systemów dotyczy XP, Serwer 2003, 8.

„Będziemy mieli wolne wydarzenia dla użytkowników, którzy są tak biedni, że nie mogli zapłacić za 6 miesięcy.” łaskawcy XD

Killswitch nie da odetchnąć tym którzy używają proxy.

https://blog.didierstevens.com/2017/05/13/quickpost-wcry-killswitch-check-is-not-proxy-aware/

Przeszłość:

1) służby zamykają giełdę w darknecie, przy okazji ginie znaczna suma kryptowaluty.

2) kolejne mixery i giełdy bitcoinów mają okazjonalne kłopoty, w sumie zdarzenia te nie tyle generują konkretne zyski, co tworzą szum umożliwiający transfer i anonimizację portfeli.

3) tajemniczy „hakerzy” dokonują „ataku” na pewną trzyliterową agencję z pewnego trzyliterowego kraju, podobno uzyskując niebezpieczne narzędzia informatyczne.

4) część pozyskanego w pkt 3) pakietu zostaje „upubliczniona”. Jednocześnie możliwe staje się ich użycie bez automatycznego podpisania się użytkownika jako osoby powiązanej z konkretną agencją.

Obecnie:

5) od kilku zaledwie dni słychać o kolejnych rekordowych kursach bitcoinów, wkrótce potem upowszechnia się wiadomość o nowym ransomware, możliwe więc, że wzrosty kursu mają coś wspólnego z jego działaniem przed przedostaniem się informacji do powszechnej świadomości?

6) skala ataku, a przede wszystkim jego medialność powodują wzrost „zapotrzebowania” na bitcoiny. Prawdopodobnie część osób zainteresowanych spekulacją zacznie skupować bitcoiny, pomimo już wysokiego kursu, licząc na efekt kuli śnieżnej po ransomware, oraz na chęć zabezpieczenia środków w bitcoinach przez firmy i duże organizacje, które świadome zagrożenia i wzrostu kursu będą chciały zabezpieczyć się, kupując walutę.

Przyszłość (zapewne niedaleka – w ransomware wspomina się o 6 msc)

7) Po napompowaniu bańki spekulacyjnej, wartość środków zaginionych podczas sławetnego zamknięcia giełdy w darknecie wzrasta niepomiernie. Środki na kontach z ransomware to raczej „gorący ziemniak”, więc albo zostaną porzucone, albo pozostawione jakiemuś usługodawcy, stanowiącemu fasadę (słup) dla ludzi wywodzących się z trzyliterowych agencji. Ślady prowadzą tylko do ewentualnego kozła ofiarnego, a śledztwo ze względu na presję, będzie musiało być szybkie.

8) Pytanie, czy operacja wynika tylko z chęci skapitalizowania zasobów w kryptowalucie, z maksymalnym możliwym zyskiem i w rezultacie bańka pęknie i kurs bitcoina spadnie, czy też wynika ona z informacji o działaniach przeciw kryptowalutom, mających obniżyć ich wartość lub całkowicie je wyeliminować?

Czy jeśli odłączyłem dziś sieć od Internetu to jestem bardziej czy mniej zagrożony? Zakładając, że mam zainfekowane kompy w firmie, to uruchomienie komputera w sieci, z której NIE DOSTANIE SIĘ do tej wyłączającej strony, spowoduje jego zaszyfrowanie?

Pytanie – on szyfruje dyski lokalne, czy również sieciowe? Jeżeli mam dysk sieciowy, niezmapowany/zmapowany na kompie, ale po ścieżce sieciowej po zapamiętanym loginie i haśle mogę się tam dostać, to dane w tej lokalizacji również mogą zostać zaszyfrowane?

szyfruje wszystko co znajdzie po SMB, nie musi być zmapowane, wystarczy udostępnione na prawach zapisu

To że sam robak rozpowszechnia się po sieci lokalnej przez błąd Microsoftu w protokole SMB to rozumiem.

Tymczasem pytanie było takie, że jeżeli dyski sieciowe nie są udostępnianie przez systemy Windows, a np. QNAP, Synology, WD itp. to też wtedy może zaszyfrować, czy to musi się odpalić na maszynie lokalnej w Windowsem i tylko te dyski szyfruje?

Dzis okup za kasę, za kilka miesięcy „Odszyfrujemy Wam pliki jeśli w wyborach na prezydenta wygra X a Y przegra.”

weź usuń post, bo karakan przeczyta i podchwyci pomysł.

Będą chcieli wymienić bitcoiny na dolary tak? Niech mi ktoś wyjaśni, w jaki sposób oni chcą teraz zamienić bitcoiny na prawdziwą gotówkę – anonimowo? Przecież z tego co wiem to każda operacja na bitcoin jest zapamiętywana. Nie można po prostu monitorować wirtualnych kantorów i w razie próby zamiany tych bitcoinów na dolary zwyczajnie ich aresztować?

https://bitmixer.io/ i dziesiatki innych

Przekonanie, jakoby luka MS17-010 miała być głównym wektorem ataku niekoniecznie jest trafne, biorąc pod uwagę, że w dzisiejszych warunkach zapewne względnie niewiele systemów Windows eksponuje usługę SMB od strony internetu (zdecydowana większość powinna znajdować się za fizyczną zaporą filtrującą/blokującą próby połączenia z portem 445). Niemniej luka w SMB może być rzecz jasna (i zapewne jest) odpowiedzialna za większość infekcji następujących już po przeniknięciu szkodliwego kodu z internetu do sieci lokalnej.

Drugą kwestią jest to, że poprawki dla oficjanie niewspieranych już systemów takich jak standardowe wersje Windowsa XP (wariant POSReady 2009 wciąż jest oficjalnie wspierany!), Windows Server 2003, czy Windows 8 RTM bynajmniej nie zostały stworzone pod wpływem chwili – one powstały już w lutym (wskazują na to daty modyfikacji komponentów wewnątrz pliku dystrybucyjnego, jak i podpisy cyfrowe), jednak nie były udostępniane publicznie, a zapewne jedynie konkretnym podmiotom które posiadają umowy na kontynuację wsparcia dla tych systemów. W obliczu zaistniałej sytuacji Microsoft zdecydował się na publiczne udostępnienie konkretnej poprawki bezpieczeństwa dla oficjalnie niewspieranych już systemów.

Poszukaj wyników skanowania doublepulsara w internecie, to były miliony hostów z publicznie dostępnym 445.

Jak wyglada temat XP? to ciągle używany ststem

Jest do niego jakaś extra łata? w tej sprawie ?

Czy PC jest infekowany tylko za pomocą załącznika poczty ?

Tutaj napisali, że przez mejla.

Z tego co ja się doczytałem, to do LANu via mejl, a potem już po LANie dzięki błędowi w usłudze samby.

Ale mogę się mylić.

To jest dobry komentarz znaleziony na forach.

#################################

CAŁY CZAS KORZYSTAM Z JEDNEGO I TEGO SAMEGO KOMPUTERA – COMMODORE C64 I ZADEN ATAK MI NIE GROZI. WSZYSTKIE DANE PRZENOSZĘ NA DYSKIETKACH NOSZĄC JE W 2 WIADERKACH. NIGDY NIE MIAŁEM PROBLEMOW SPRZĘTOWYCH NIE LICZĄC JEDNEGO INCYDENTU – PODCZAS WGRYWANIA GRY „MONTEZUMA” ZŁAMAŁ MI SIĘ ŚRUBOKRĘT PRZY USTAWIANIU GŁOWICY. POZDRAWIAM WSZYSTKICH INFORMATYKÓW Z ROCZNIKA 62

Na C64 też było kilka wirusów. Jeden z nich nawet spotkałem „in the wild” (czyli na dyskietce nagranej na giełdzie) i mnie zaskoczył, po odblokowaniu zapisu dyskietki wyczyścił katalog plików. Rocznik ’74 here.

orientuje się ktoś może jak sprawdzić czy komputer jest zainfekowany?

Ciekawe podsumowanie całej sprawy w The Intercept:

The Real Roots of the Worldwide Ransomware Outbreak: Militarism and Greed

https://theintercept.com/2017/05/16/the-real-roots-of-the-worldwide-ransomware-outbreak-militarism-and-greed/

polecam też oświadczenie M$:

https://blogs.microsoft.com/on-the-issues/2017/05/14/need-urgent-collective-action-keep-people-safe-online-lessons-last-weeks-cyberattack/#sm.0001ydvsuoze3dwrxra2jy3fr9bwe

Jarka komputera nikt nie zhakuje.

A znacie rozwiązania XOPERO? Ja dopiero testuje ich produkty. Właściwie to jestem zadowolony, ale chętnie posłucham waszych komentarzy.

Jest dekryptor

http://thehackernews.com/2017/05/wannacry-ransomware-decryption-tool.html

4,58 BTC, czyli nieco ponad 30 000 PLN – Trochę nie pykło ;-)