Na szczęście nie w Polsce, tylko w Nowej Zelandii, ale warto prześledzić ten ciekawy scenariusz ataku. Nieprawidłowa konfiguracja publicznie dostępnego terminala może, jak się okazuje, doprowadzić do masowego wycieku wrażliwych danych.

Jeden z nowozelandzkich urzędów, podległy ministerstwu spraw socjalnych, udostępnił wszystkim obywatelom odwiedzającym jego siedziby specjalne kioski informacyjne. Kioski te miały za zadanie ułatwiać poszukiwanie pracy – bezrobotny bez dostępu do internetu mógł przyjść do urzędu, napisać swoje CV i wysłać je do potencjalnych pracodawców. Inicjatywa godna pochwały, ale sposób implementacji katastrofalny z punktu widzenia bezpieczeństwa.

Nowozelandzki dziennikarz został powiadomiony o nieprawidłowej konfiguracji kiosków i udał się do urzędu, by potwierdzić to odkrycie. Okazało się, że o ile system operacyjny, pod kontrolą którego działały kioski, miał kilka zabezpieczeń, w tym brak możliwości uruchomienia Eksploratora, to już menu „Otwórz plik” w Wordzie takich ograniczeń nie miało. Co gorsza okazało się, że komputery podłączone są do sieci ministerstwa i mają dostęp do wszystkich dysków sieciowych.

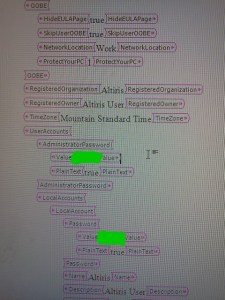

Ilość informacji, jaka była dostępna dla użytkownika kiosku, jest przytłaczająca. Nagrania centrum telefonicznej obsługi klienta, rejestry wewnętrznych śledztw prowadzonych w sprawach defraudacji środków, faktury opłacone przez ministerstwo w ciągu całego roku, wyniki badań lekarskich beneficjentów ośrodków pomocy społecznej, dane klientów objętych windykacją, dane dzieci objętych programem szczególnej opieki, rachunki telefoniczne, rachunki zakupu lekarstw dla osób objętych pomocą… W dostępnych folderach można było znaleźć wszystkie te dane, które powinny być objęte szczególna ochroną. Do tego dziennikarzowi udało się również natrafić np. na pliki konfiguracyjne aplikacji.

To zapewne jedynie część dostępnych danych. Dziennikarz poinformował o swoim odkryciu ministerstwo, które natychmiast wyłączyło całą sieć kiosków i rozpoczęło wewnętrzne śledztwo w tej sprawie.

Jak można było uniknąć tej wpadki? Kilka prostych zasad mogło znacząco utrudnić potencjalnemu włamywaczowi uzyskanie dostępu do poufnych informacji:

- dane nie powinny być dostępne dla użytkownika z uprawnieniami kiosku informacyjnego

- kiosk nie powinien być podłączony do sieci wewnętrznej

- kiosk powinien być zabezpieczony przynajmniej przed trywialnymi metodami włamań.

Oczywiście nie każdy kiosk informacyjny potrafi oprzeć się mocy takich narzędzi jak iKAT (automatyczna platforma pokonywania zabezpieczeń kiosków), jednak bez wątpienia administrator sieci ministerstwa mógł włożyć więcej wysiłku w podniesienie poziomu jej zabezpieczeń.

Komentarz

akademia rolnicza w lublinie też nie dała rady bo o ile rzeczywiście wszystko jest wyłączone i udostępnia tylko okno przeglądarki to już wyszukanie punktu zaczepienia (okna otwierania plików w ie..;)) zajmuje 2 minuty jak się wie gdzie szukać. Na pulpit niedaleko a już zaraz potem zalogowany lokalny admin :) ale administracja chyba dała radę zabezpieczyć – od tamtej por kiosk stoi wyłączony ;p jest „bulletproof”.