Jak bardzo trzeba się komuś narazić, by stać się ofiarą ataku DDoS o niespotykanej do tej pory skali? Odpowiedź na to pytanie zna Spamhaus, kontrowersyjna organizacja zwalczająca spam, której serwery atakowane są z przepustowością 300Gbps.

Spamhaus nie został ofiarą ataku po raz pierwszy. Organizacja ta od 15 lat walczy z internetowym spamem. Najbardziej znana jest z prowadzenia list znanych adresów spamerów, tzw. DNSBL, czyli mechanizmu umożliwiającego każdemu zainteresowanemu odbiorcy weryfikację listy adresów IP pod kątem tego, czy były używane do rozsyłania spamu. Jej działalność stanowi cenne źródło informacji dla wielu operatorów serwerów poczty (pomaga im łatwo wyeliminować znaczną część spamu), ale także jest zmorą operatorów serwerów, które trafiły na ich listę. Istnieje nawet dedykowane forum, poświęcone walce ze Spamhausem.

Kontrowersyjna polityka Spamhausu

Ze względu na fakt, że Spamhaus jest najpopularniejszym źródłem informacji o spamerach, trafienie na jego czarną listę oznacza poważne problemy z doręczeniem wiadomości na całym świecie. Nie będąc formalnie organizacją powołaną do kontrolowania całej sieci, Spamhaus w rzeczywistości w dużej mierze decyduje, czyje emaile trafiają do adresatów, a czyje nie. Największe kontrowersje wiążą się jednak z procesem eskalacji stosowanym przez Spamhaus. Znany jest przypadek austriackiego rejestru domen nic.at, który został poproszony przez Spamhaus o zawieszenie domen używanych w atakach phishingowych. Nic.at odmówił wykonania takiej prośby jako sprzecznej z austriackimi przepisami. W odpowiedzi jego serwer poczty został wciągnięty na listę blokowanych adresów (jako „wspierający działanie przestępców”). Spamhaus znany jest także z wciągania na swoje czarne listy adresów IP dostawców łącz tranzytowych, którzy odmawiają zaprzestania świadczenia usług firmom, które Spamhaus kwalifikuje jako naruszające jego polityki. Jeden z takich przypadków zapewne leży u podstaw najnowszych ataków.

Pierwsza fala ataków

Fala ataków na serwer www firmy zaczęła się około 15go marca. 18go marca przybrała taką siłę, że strona firmy przestała być dostępna. Spowodowało to między innymi brak możliwości zgłoszenia „apelacji” od wpisania na czarną listę przez właścicieli adresów, którzy uważali, że znaleźli się tam niesłusznie. Sam system dystrybucji czarnej listy, oparty o serwery DNS, ciągle działał. Spamhaus, nie mogąc poradzić sobie z atakiem, zwrócił się o pomoc do firmy Cloudflare, która nie raz już ratowała z opresji różne serwisy.

Cloudflare na ratunek

Po przejściu pod skrzydła Cloudflare’a strona Spamhausu wróciła do sieci. Sam Cloudflare opisał na swoim blogu, jak poradził sobie z atakami przekraczającymi 75Gbs. Większa część ruchu, kierowana do serwera Spamhausu, pochodziła z ataku znanego jako DNS Reflection. W największym uproszczeniu atakujący wysyła pakiet o rozmiarze kilkudziesięciu bajtów do nieprawidłowo skonfigurowanego serwera DNS, fałszując adres nadawcy. Serwer DNS odpowiada pakietem o rozmiarze kilku kilobajtów, przesyłając go na fałszywy adres – czyli do celu ataku. Dzięki temu atakujący uzyskuje stukrotne wzmocnienie swojego ataku, jednocześnie ukrywając swoją tożsamość. Wykorzystując setki tysięcy nieprawidłowo skonfigurowanych serwerów DNS na całym świecie (w sumie jest ich 25 milionów), atakujący mogą generować ogromne ilości ruchu, jednocześnie nie obciążając znacząco swoich łączy.

W trakcie ataku na adresy IP, przydzielone przez Cloudflare Spamhausowi, odnotowano wykorzystanie 30 tysięcy serwerów DNS, które wysłały łącznie ponad 75Gb ruchu na sekundę. Cloudflare radzi sobie z tym problemem, stosując mechanizm „anycast”. Posiadając 23 centra danych na całym świecie, odbiera generowany ruch, dzieląc go na 23 punkty odbioru. Dzięki temu atak „wiele do jednego” zmienia na „wiele do wielu”, przez co staje się łatwiejszy do opanowania.

Grubsza rura w akcji

Atakujący, widząc, że ich wysiłki nie skutkują (jak do tej pory nie jest znany przypadek udanego ataku DDoS, który wyłączył infrastrukturę Cloudflare’a (nie licząc incydentu sprzed kilku tygodni, gdy na skutek błędu konfiguracji w trakcie odpierania jednego z ataków Cloudflare padł na kilkadziesiąt minut)) zmienili strategię ataku. Obecnie ich celem są węzły wymiany ruchu na całym świecie, z których korzystają centra danych Cloudflare’a. Serwery w Sydney, Tokio, Frankfurcie czy Singapurze potrafią otrzymywać nawet 300 Gb ruchu na sekundę (zawartość ponad 50 płyt CD w ciągu 1 sekundy). Co prawda infrastruktura Cloudflare’a radzi sobie z obsługą takiego ruchu, lecz jak donosi The New York Times użytkownicy sieci zaczynają odczuwać większe niż zazwyczaj problemy z łącznością. Transmisja wideo traci płynność, a niektóre serwisy www stają się czasami niedostępne.

Kto za tym stoi

The New York Times informuje także, że za atakiem na Spamhaus stoi firma Cyberbunker, holenderski dostawca usług hostingowych o wyjątkowo liberalnej polityce (zakazuje tylko przechowywania pornografii dziecięcej oraz treści związanych z terroryzmem). Firma ta posiada jedną z najlepiej zabezpieczonych serwerowni na świecie – znajduje się ona w byłym bunkrze przeciwatomowym NATO, posiadającym ściany grubości 5 metrów, ogromne zbiorniki paliwa i wody pitnej oraz zapasy umożliwiające funkcjonowanie przez 10 lat w całkowitym odcięciu od świata zewnętrznego.

Cyberbunker miał już wcześniej poważny zatarg ze Spamhausem (choć na ich liście znajdują się już od bardzo dawna), którego skutkiem było umieszczenie przez Spamhaus na czarnej liście części adresacji IP jednego z dostawców łącz Cyberbunkera, który odmówił odcięcia klienta od sieci. Wtedy dostawca zrezygnował w końcu z obsługi tego klienta (pozywając przy okazji Spamhaus za atak na jego sieć). Ciekawe, czym skończy się obecny zatarg.

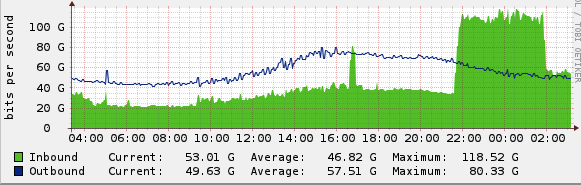

Aktualizacja 19:00: Cloudflare przed chwilą opublikował nowe dane dotyczące najnowszych ataków.

Aktualizacja 2, 2013-03-28: Inni dostawcy Tier1 oraz firmy monitorujące ruch w sieci twierdzą, że żadnych efektów ataków nie widać.

Komentarze

Mnie najbardziej zainteresował ten bunkier. Istnieją jakieś polskie firmy mające serwery w bunkrze?

tak.

nie wiem czy jest ale jest możliwość:

http://www.fomt.pl/index.php/aktualnosci/75-dzien-otwarty-amplifikatorni-w-swidnicy.html

To co, iść po popcorn, czy jednak nie ma po co? ;c

Niech mi ktos powie, dlaczego zwyczajnie nie mozna podjechac pod ten bunkier i im urwac kabla od interneta ? Nie trzeba go nawet szturmowac ani przedzierac sie przez 5m betonu i stali, wystarczy wykrywacz kabli z castoramy.

Można się spodziewać, że bunkier, który miał przetrwać atak nuklearny, trakty kablowe ma zakopane na co najmniej kilkunastu metrach.

No to niech dokupią w Castoramie jeszcze kilka szpadli.

Bo zakopany na kilku metrach miękkiej ziemi światłowód można połatać , a szaf serwerów potraktowanych łopatą już się nie da połatać…

cyberbunker.com – off

Spamhaus to wbrew pozorom nie taka super instytucja, zbyt pochopnie wrzucają ip na listę. Miałem włamanie na stronę i prawdopodobnie z niej rozesłany był spam, w miarę szybko udało się pozbyć intruza ale co z tego jak ip zostało wpisane na listę spamerow i newletter rozesłany z tej strony londuje u ludzi w spamie

Muszę się nie zgodzić. W walce ze spamem właśnie czas reakcji jest jednym z kluczowych czynników. Dlatego w walce ze spamem tak skutecznym tandemem jest Greylisting + DNSBL i pełna automatyzacja. Adresy i klasy adresowe trafiają na większość list Spamhaus (i WIELU WIELU innych dostawców DNSBL, http://www.dnsbl.info/dnsbl-list.php) w sposób automatyczny, poprzez pułapki antyspamowe (http://en.wikipedia.org/wiki/Spamtrap) lub inne techniki wykrywania podejrzanych zachowań klientów SMTP (np. http://wiki.apache.org/spamassassin/OtherTricks lub http://wiki.junkemailfilter.com/index.php/Spam_DNS_Lists).

Jeśli miałeś włamanie na stronę, to był powód, aby zablokować Twój IP. Pomyśl o tym w ten sposób: otrzymujesz SPAM, prawda? Nie ma chyba ludzi, którzy nie dostają spamu, zatem – ten spam bardzo prawdopodobne – dotarł do Ciebie właśnie z takiej zarazonej strony internetowej. Przyznasz też, że od systemu antyspamowego, którego używasz na swoim koncie pocztowym, oczekujesz, że będzie Cię chronił przed takim własnie spamem z zarazonych stron lub komputerów, prawda?

Zatem – jesli Twój newsletter wylądował w Spamie, powinieneś nie szukać winy u innych, a najpierw u siebie, gdyż używając np. niezaktualowanego oprogramowania strony internetowej czy sklepu, dałeś gangsterowi dostęp do swojej infrastruktury i pozwoliłeś jej użyć w gangsterskich celach (rozesłania spamu, ataku na jakieś hosty itp.) Masz dwa wyjścia: samemu zając się bezpieczeństwem swojej strony (Security is a PROCESS) lub zatrudnić kompetentny personel techniczny, ktory zapobiegnie takim sytuacjom.

Jeśli włamywacz wejdzie do Twojego domu, ukradnie Twoje ubrania i Twoją broń, następnie pójdzie na miasto i zastrzeli 3 osoby, zostawiając Twoje ubranie i Twoją broń na miejscu zbrodni, to musisz się liczyć z konsekwencjami w postaci chwilowych nieprzyjemności, gdyż z Twojego powodu i z Twojej broni zotały zastrzelone 3 osoby, bo przechowywałeś ją w widocznym miejscu bez nadzoru.

W kwestii uzupelnienia, wiesz o tym, że możesz wypisać swój IP od ręki? http://www.spamhaus.org/lookup/ Oczywiście powinieneś to robić dopiero, kiedy masz pewnośc, że zabezpieczyłeś i wyczyściłeś swój system z zagrożeń. Lepiej zapobiegać.

Jak zwykle muszę redakcję pochwalić, jednak tym razem wtrącę swoje pięć groszy, z powodu zdania:

„Nie będąc formalnie organizacją powołaną do kontrolowania całej sieci, Spamhaus w rzeczywistości w dużej mierze decyduje, czyje emaile trafiają do adresatów, a czyje nie.”

Marzy mi się, że słowo „decyduje” zostanie zastąpione zwrotem „wpływa na to”, gdyż Spamhaus, ani żaden inny DNSBL, nie podejmują decyzji za postmastera docelowego serwera poczty, który korzysta z DNSBL Spamhaus i zapewne kilku(nastu) innych, a w zdecydowanej większości, korzysta z nich tylko w celu punktowania wiadomości, a nie ostatecznego odbijania. Dlatego uważam, że napisanie „Spamhaus w dużej mierze decyduje” jest trochę nadużyciem lub co najmniej zbyt dużym uproszczeniem.

Dlaczego tak naciskam? ;-) Bo bardzo często spamerzy tak własnie mówią „zablokował nas Spamhaus, musimy ich zniszczyć” itp. itd. Z tego samego powodu upadł przed laty polski projekt PolSpam http://pl.wikipedia.org/wiki/PolSpam i wiele innych „serwisów antyspamowych”.

I takie myślenie później eskaluje – nadawcy, mający problemy z tym, że często lądują w DNSBL, mają pretensje do Spamhaus/Spamcop/etc. zamiast do administratorów swoich sieci, którzy są odpowiedzialni za śmietnik, który wychodzi z ich klas IP. Rolą administratora jest zapobiegać wyciekom fekaliów ze swoich sieci, pełnych nieodpowiedzialnych lub niedoedukowanych użytkowników.

DNSBL takie jak Spamhaus i cała kolekcja innych, bardzo pomagają w zwalczaniu spamu, zwłaszcza w tandemie z dobrze skonfigurowanym Greylistingiem.

Z tych samych powodów (braku wiedzy technicznej na temat zalezności pomiędzy poszczególnymi elementami systemu teleinf. np. MTA-DNSBL, wykrzykiwania o swojej wielkiej krzywdzie itd.) dochodzi potem do takich wyroków http://www.komputerswiat.pl/nowosci/wydarzenia/2012/31/google-nie-jest-swieta-krowa-internetu-przypadek-rodem-z-polski.aspx gdzie przecież Google był tylko dostawcą API do odpytywania, a strony nie były BLOKOWANE przez PRZEGLĄDARKI z WŁĄCZONYM GSB, tylko przeglądarki pokazywały ostrzeżenie. GSB (wtedy było) domyślnie WYŁĄCZONE, a każdy użytkownik, który je włączał musiał ZAAKCEPTOWAĆ REGULARMIN. Mimo to sąd przyklasnął.

Cyberbunkier ma problem, bo jego kosa (ten jego cały „liberalizm”) w zetknięciu z zasadami obowiązującymi wśród personelu technicznego, odpowiedzialnego za funkcjonowanie sieci, trafia na kamień. I teraz kazdy już wie, że najlepiej wyciąć w ogóle klasy tego bunkra w pień, skoro większość ich klientów to spamerzy a oni sami załatwiają sprawy przy użyciu DDOS.

Spamerzy też już wiedza, że bunkier jest na blacklistach i że załatwia tematy po gangstersku, więc przeniosą się do mniej rzucających się w oczy dostawców. Poważni klienci biznesowi raczej też się nie zainteresują ich ofertą. I bunkier faktycznie będzie musiał się zacząć utrzymywać chyba z hostowania materiałów terrorystycznych, warezów i dziecięcej pornografii. Się trochę misja firmy zmnieni ;)

Jak już ktoś trafi na blacklistę/DNSBL, to wtedy zaczyna się gardłowanie. Lub DDOS. To kliniczny przypadek, który było widać w każdej dyskusji ze spamerem choćby na pl.internet.mordplik. NFZ pewnie wkrótce nada tej jednostce chorobowej odpowiedni identyfikator. W końcu jesteśmy społeczeństwem informacyjnym.

8-)

Niedawno był większy o sile 500 Gbps – na Apple Daily i PopVote