W sprawie FBI vs. Apple co chwilę wypływają na światło dzienne nowe fakty i analizy. Najnowsze informacje mówią o tym, że to FBI swoimi nieodpowiedzialnymi działaniami spowodowało brak możliwości dostępu do danych z telefonu.

Trwające przepychanki prawników strony rządowej oraz Apple (które wynajęło jednego z najlepszych adwokatów w USA) odsłaniają ciekawe, nieznane wcześniej fakty dotyczące sprawy zamachowca z San Bernardino, którego służbowego iPhone’a FBI nie potrafi odblokować.

Kto i dlaczego zmienił hasło do iCloud

Telefony Apple są może i solidnie szyfrowane i da się je odszyfrować tylko znając hasło użytkownika, ale inaczej wygląda sprawa z kopiami bezpieczeństwa w chmurze iCloud. Według niektórych specjalistów kopia danych iCloud to de facto tylna furtka do systemu iOS – są tam wszystkie istotne informacje a Apple ma do nich dostęp bez znajomości hasła użytkownika. Również w omawianym przypadku Apple udostępniło FBI kopię danych z konta iCloud – jednak posiadacz telefonu prawdopodobnie wyłączył ich wykonywanie półtora miesiąca przed zamachami a FBI chce dowiedzieć się, jakich danych do chmury nie przesłał.

Tu robi się ciekawie, ponieważ Apple poinformowało, że w kilka godzin po atakach uprawniony użytkownik zresetował hasło dostępu do danych. Tym użytkownikiem był informatyk Departamentu Zdrowia Publicznego, w którym pracował zamachowiec i który był formalnym właścicielem urządzenia. Początkowo sądzono, że pracownik działał na własną rękę, jednak organizacja poinformowała, że resetu dokonała… na zlecenie FBI. W ten prosty, lecz skuteczny sposób FBI odcięło jedną z możliwości odzyskania danych.

Apple twierdzi, że gdyby telefon znalazł się z zasięgu znanej mu sieci WiFi, mógł wykonać nową kopię danych do iClouda. Z siecią WiFi wiąże się kolejna wpadka FBI – krótko po ataku do mieszkania zamachowców wpuszczono… dziennikarzy, którzy je dość skutecznie zadeptali i przy okazji ktoś wyłączył sieć WiFi w nim się znajdującą. Ciągle pozostawała jeszcze sieć WiFi w miejscu pracy, jednak przez reset hasła telefon nie mógł już wykonać automatycznej kopii bezpieczeństwa, ponieważ hasło zmieniono tylko po stronie chmury. Tak oto FBI strzeliło sobie w stopę i oskarża Apple o brak chęci współpracy w naprawieniu tej wpadki.

To nie ten telefon

Kolejna ciekawa informacja dotyczy obecności więcej niż jednego telefonu. Okazuje się, że zamachowiec posiadał także prywatny telefon, który zniszczył przed akcją (choć FBI prawdopodobnie mogło odzyskać z niego jakieś dane). Oznacza to, że FBI pragnie przeczytać zawartość telefonu, w którym prawdopodobnie nie będzie niczego ciekawego – bo to nie ten aparat został przez zamachowca uznany za na tyle ważny, by go zniszczyć (znaleziono go w Lexusie zamachowca stojącym w garażu).

FBI podnosi także, że chce poznać dane z telefonu służbowego, by zobaczyć historię wiadomości wymienianych z kolegami z pracy terrorysty (w tym z ofiarami jego ataku). Ten argument jest wręcz śmieszny, ponieważ każda komunikacja ma dwie strony i dostęp do telefonów odbiorców wiadomości nie powinien być dla FBI problemem. Odtworzenie historii kontaktów z zamachowcem powinno być trywialne. Co więcej, FBI posiada przecież komplet metadanych (od operatora sieci GSM), opisujących wykonywane połączenia i wysyłane wiadomości SMS.

Dlaczego FBI nie zrobi tego samo lub nie pójdzie po pomoc do NSA?

To bardzo dobre pytanie. Według licznych ekspertów wyciągnięcie z telefonu klucza sprzętowego powinno być możliwe a koszt takiej operacji to maksymalnie pół miliona dolarów. Czy zatem FBI nie dysponuje odpowiednim personelem lub sprzętem by przeprowadzić taką operację? Według dostępnych opinii FBI płaci za mało, by rekrutować odpowiednio uzdolnione osoby (na tym rynku panuje duża konkurencja ze strony pracodawców), a dodatkową przeszkodą może być (tu trochę już żartem) obowiązek nie zażywania żadnych narkotyków na 5 lat przed przyjęciem do pracy w FBI.

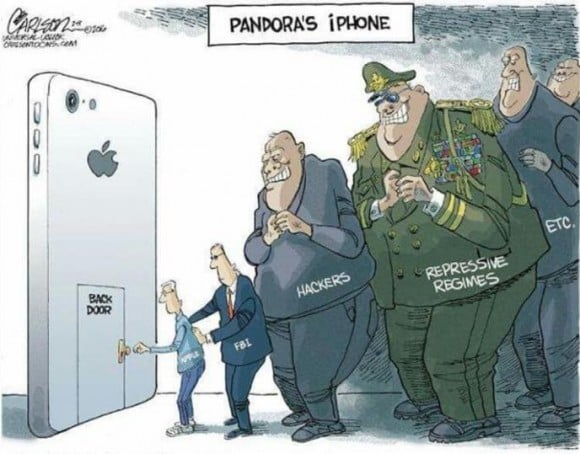

Współpraca FBI i NSA nie jest wielką tajemnicą (sam Snowden potwierdził, że pracownicy FBI mają dostęp do niektórych systemów NSA), jednak niewykluczone, że w tej sprawie FBI uniosło się honorem i postanowiło poradzić sobie bez pomocy Większego Brata. Całkiem przekonująco brzmi także teoria mówiąca o tym, że FBI działa w porozumieniu z NSA i chce po prostu stworzyć precedens zmuszenia dostawcy do złamania zabezpieczeń własnego systemu.

Kto i dlaczego robi z tego tak wielką aferę

Dokumenty sądowe wyjawiają, że Apple prosiło FBI o utajnienie wniosku o pomoc we włamaniu do telefonu i to FBI z tej opcji zrezygnowało. Wygląda zatem na to, że jest to zaplanowana akcja FBI, w której FBI ma spore szanse na sukces. Jeśli Apple wykona prośbę FBI (np. zostanie do tego zmuszone), to powstanie precedens pomagający w kolejnych podobnych sprawach. Jeśli Apple wygra i nie pomoże w hakowaniu telefonu, FBI dostaje do ręki argument mający skłonić Kongres do wprowadzenia przepisów, które w przyszłości zmuszą Apple do współpracy. Tak czy inaczej FBI zyskuje na tej sprawie.

Co ciekawe, Apple w poprzednich latach nie miało problemów z podobną pomocą dla organów ścigania. W ok. 70 przypadkach wgrywało do telefonów oprogramowanie likwidujące blokadę ekranu. Pomoc ta dotyczyła jednak starszych wersji telefonów, w których blokada ekranu nie była powiązana z szyfrowaniem plików i wystarczyło usunąć blokadę, by móc przeczytać zawartość telefonu. W nowszych modelach usunięcie blokady pozostawia pliki ciągle w stanie zaszyfrowanym.

Problem dotyczy wszystkich urządzeń Apple

W naszej pierwszej analizie opierając się na dostępnych opiniach napisaliśmy, że Apple może z technicznego punktu widzenia spełnić oczekiwania FBI, ponieważ telefon, którego sprawa dotyczy, korzysta z procesora A6 oferującego nieco niższy poziom zabezpieczeń. Najnowsze analizy wskazują jednak, że model procesora nie ma znaczenia i Apple jest w stanie wprowadzić odpowiednie zmiany usuwające część zabezpieczeń w oprogramowaniu każdego produkowanego telefonu, włącznie z najnowszymi modelami. To zła wiadomość dla wszystkich którzy pobiegli wymienić swoje jabłuszka na nowsze. Dużo lepszym rozwiązaniem jest zmiana hasła na albo co najmniej 10 cyfr, albo co najmniej 6 liter (w tym przynajmniej 1 wielka).

Źródła i polecana dalsza lektura (im niżej, tym bardziej technicznie):

- Wired – Kto i dlaczego zresetował hasło telefonu

- The Guardian – Analiza powodów, dla których FBI rozdmuchuje sprawę

- The Daily Beast – Apple wcześniej co najmniej 70 razy odblokowywało iPhony

- Foreign Policy – Google nie jest na celowniku FBI bo nie ma takich zabezpieczeń

- Time – Możliwe konsekwencje przegranej Apple

- Slate – Analiza możliwej zawartości telefonu

- Jonathan Zdziarski – Problemy analizy śledczej i jej narzędzi

- The Grugq – Analiza braku profesjonalizmu zarówno terrorystów jak i FBI

- Troy Hunt – Kompleksowe podsumowanie sprawy

- Jak działa Bezpieczna Enklawa

Komentarze

kto i po co trzyma istotne dane w telefonie?

uff dobrze ze ja mam telefon na javie (myphone bez maszyny wirtualnej) i blokade przezylania danych przez usb haslem.

nie ma bluetooth i ma haso blokady ekranu duze male litery cyfry znaki specjalne

Czy nsa zlamala by to?

Przecież nic nie jest zaszyfrowane, więc można odczytać fizycznie wszystkie dane z telefonu.

Tak to prawda da się odczytać dane np. poprzez wylutowanie pamięci flash z płyty głównej telefonu i odczytanie go programatorem na Windows dane będą w postaci jawnej

Hmmm, ciekawe. A co masz w telefonie takiego, że się FBI boisz?

&

gdyby się bał, słowa o swojej słuchawce by nie napisał :)

„FBI podnosi także, że chce poznać dane z telefonu służbowego, by zobaczyć historię wiadomości wymienianych z kolegami z pracy terrorysty (w tym z ofiarami jego ataku). Ten argument jest wręcz śmieszny, ponieważ każda komunikacja ma dwie strony i dostęp do telefonów odbiorców wiadomości nie powinien być dla FBI problemem. Odtworzenie historii kontaktów z zamachowcem powinno być trywialne. Co więcej, FBI posiada przecież komplet metadanych (od operatora sieci GSM), opisujących wykonywane połączenia i wysyłane wiadomości SMS.”

No niezupełnie – iPhone korzysta z Messages do wymiany „smsów” z innymi użytkownikami sprzętu Apple. Ze względu na popularność iPhonów w USA, istnieje duże prawdopodobieństwo, że spora część komunikacji nie przechodzi przez sieć GSM. Zamachowiec mógł też korzystać z innych rozwiązań – what’s upa, signala itp – i metadane GSM nie pomogą w sprawdzeniu, z jakich programów korzystano.

albo z jabbera+ otr i przy uzyciu ssl mamy dupe anie dane

Wasted!

Może FBI powinno poprosić o pomoc etiopskie dzieci? Skoro potrafiły złamać Androida, powinny też dać radę z iPhonem Apple ;-)

Choć z drugiej strony, to pewnie taka ustawka marketingowa Apple i FBI? Przecież Apple to firma, która nie ma nawet fanpage na Facebooku, a o której mówi się najwięcej w mediach społecznościowych. Ach te FBI! Umie w social media.

Apple pewnie poprosiło rząd USA o pomoc w związku z niską wycena spółki i słabą sprzedażą iPhone. FBI buduje zaangażowanie i zasięgi. Okazuje się, że iPhone to najbezpieczniejszy smartfon świata. No powiedzcie mi, kto by nie chciał mieć najbezpieczniejszego smartfona na świecie?

Czegoś nie rozumiem – skoro wyłączył wykonywanie kopii półtora tygodnia wczesniej po co hasło?

Na pewno zapowiada się ciekawy spor sądowy. Z niecierpliwością czekam na relację z niego na z3s :)

A jeszcze parę dni temu tak tutaj się zachwycano jak to Apple dba o dobro użytkowników

„Apple prosiło FBI o utajnienie wniosku o pomoc we włamaniu do telefonu i to FBI z tej opcji zrezygnowało.”

Czyli – jak pisałem – nie jest to żaden (duży) problem techniczny tylko sądowa przepychanka o nie do końca wyraźnych celach.

Szef Apple natomiast niewątpliwie zrobił z tego imprezę marketingową najzajebistrzego ogryzka – co jak widać teraz wyraźnie jest tzn 3 prawdą Tischnera …

J3S73M P3W13N, Z3 F1RMY T4K1E J4K 4PPL3 M4J4 B3CKD00RY N4 P0Z10M13 5PRZ3T0WYM 1 P0TR4F14 0D5SZYFR0W4C W5ZY5TK0. 5AM 4PPL3 T0 N4JW13K5ZY B4CKD00R, Z4 N1M J35T M1CR0S0FT. N4JL3P13J WYP4D4 B13DR0NK4. Z4P4M1ET4JC1E M3 5L0W4, P0DP154N0 H4CK3R BRUN0

„które wynajęło jednego z najlepszych adwokatów w USA”

Tzn. jakiego?

Proszę: https://en.wikipedia.org/wiki/Theodore_Olson

http://www.wsj.com/articles/legal-heavyweights-olson-boutrous-tapped-to-help-apple-in-encryption-fight-1455906302

a skąd to niby zamachowiec miał lexusa?

Bo pracował w u.s.a.

BRUN0 J3S73S 7AJ3BIS7Y

Do autora. Bardzo prosiłbym o zdecydowanie się do jakiejś wersji odnośnie tego czy można odczytać klucz sprzętowy urządzenia. W artykule: https://zaufanatrzeciastrona.pl/post/czy-policja-lub-apple-moga-odszyfrowac-twojego-iphona-analiza/ pisze Pan, że: „Według dostępnych informacji brak jest możliwości odczytania hasła zapisanego w urządzeniu poprzez techniki fizycznej analizy układów scalonych – są one skutecznie zabezpieczone przed możliwymi atakami.”. W powyższym artykule już: „Według licznych ekspertów wyciągnięcie z telefonu klucza sprzętowego powinno być możliwe a koszt takiej operacji to maksymalnie pół miliona dolarów.”. Może chociaż jakieś linki dodawać do opinii tych ekspertów, bo czasami odnoszę wrażenie, że czytam serwis typu Komputer Świat, a nie specjalistyczny portal o bezpieczeństwie.

Nowe opinie pojawiły się po publikacji naszego artykułu. Wcześniejsze szły w innym kierunku. CO prawda znaleźć je można bez problemu w linkach pierwszego artykułu lub w Google, ale proszę na przykład najnowsze http://arstechnica.com/security/2016/02/how-the-fbi-could-use-acid-and-lasers-to-access-data-stored-on-seized-iphone/.

„While such techniques are technically possible against the iPhone, in this case, their practicality is severely lacking. For one thing, the chances of permanently destroying the hardware are unacceptably high.”

Czyli jednak można, choć jest to mocno ryzykowne. Dziękuję za uściślenie tematu.

Opinie „ekspertów” to jedno, a rzeczywistość i obecny poziom technologiczny to inna rzecz. O ile Apple nie wymyśliło układów kwantowych to zawsze jest możliwość fizycznej analizy układu. Dlatego słowa z poprzedniego artykułu wydały mi się zbyt dużym „skrótem myślowym”. W każdym radzie dziękuję za odpowiedź.

Mam służbowego iPhone. I mam takie trywialne pytanie:

Skoro właściciel telefonu wyłączył robienie kopii zapasowych to niby jak się miałaby tak kopia zrobić jeżeli FBI nie zmieniłoby hasła a telefon znalazłby się w zasięgu sieci WiFi, do której może się zalogować i będzie miał dostęp do Internetu? Właśnie próbowałem to zrobić i nie mam pojęcia jakby to się miało automagicznie zadziać samo?

Druga sprawa, to nawet jeżeli FBI zmieniło hasło do iCloud to co w serwerowni Apple nie ma planu backup na co najmniej 7 dni i nie mogą otworzyć z kopii starego hash hasła? No ja Was proszę miejmy litość ;)

Na te pytania odpowiedź zna pewnie tylko Apple.