Minęło już kilka tygodni od poprzedniego ataku naszego ulubionego przestępcy internetowego, zatem spodziewaliśmy się kolejnej fali wiadomości z załącznikami w JavaScripcie – i jak zwykle się nie zawiedliśmy. Czas na nowe szablony.

W styczniu mieliśmy DPD i Playa, w lutym Zarę i kancelarie, w marcu TPay, PayU i Netię, z kolei w kwietniu przyszła kolej najpierw na wiadomości podszywające się pod mBank, a teraz także Alior Bank oraz Multimedia Polska. Wszystkie te ataki mają tyle punktów wspólnych, że z dużym prawdopodobieństwem możemy przypisać je temu samemu sprawcy.

Fałszywe wiadomości

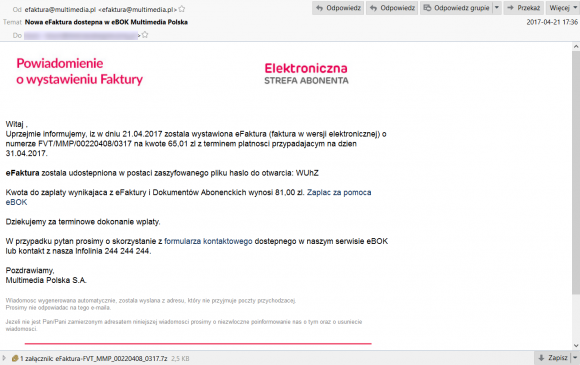

Od piątku 21 marca do skrzynek Polaków trafiają wiadomości podszywające się pod Multimedia. Trafiają codziennie – mamy już próbki z kolejnych czterech dni. Wiadomość wygląda następująco (nie obserwowaliśmy żadnych zmian):

Uprzejmie informujemy, iz w dniu 21.04.2017 zostala wystawiona eFaktura (faktura w wersji elektronicznej) o numerze FVT/MMP/00220408/0317 na kwote 65,01 zl z terminem platnosci przypadajacym na dzien 31.04.2017.

eFaktura zostala udostepniona w postaci zaszyfowanego pliku haslo do otwarcia: WUhZ

Kwota do zaplaty wynikajaca z eFaktury i Dokumentów Abonenckich wynosi 81,00 zl. Zaplac za pomoca eBOK

Dziekujemy za terminowe dokonanie wplaty.

W przypadku pytan prosimy o skorzystanie z formularza kontaktowego dostepnego w naszym serwisie eBOK lub kontakt z nasza Infolinia 244 244 244.

Pozdrawiamy,

Multimedia Polska S.A.

Wiadomość przychodzi ze sfałszowanego adresu używanego przez Multimedia Polska do rozsyłania swoich faktur, również treść jest w dużym stopniu zgodna z zazwyczaj używanym szablonem (chociaż charakterystyczny dla oszustwa jest brak polskich liter, a dla osób spostrzegawczych także data 31go kwietnia). Główną różnicą jest oczywiście załącznik, zawierający dobrze nam już znanego konia trojańskiego vjw0rm. W archiwum

FVT MMP 00220408 0317.7z

zabezpieczonym hasłem podanym w emailu znajduje się folder

FVT MMP 00220408 0317

a w nim z kolei plik

FVT_MMP_00220408_0317_PDF ssl.multimedia.pl.js

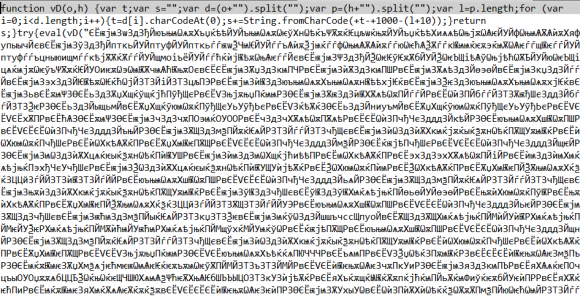

Plik jest zaciemniony w dość charakterystyczny sposób i wygląda tak:

Po odkryciu właściwego kodu znaleźć możemy starego dobrego vjw0rma oraz informacje o używanych przez niego serwerach C&C (dane znajdziecie pod koniec artykułu).

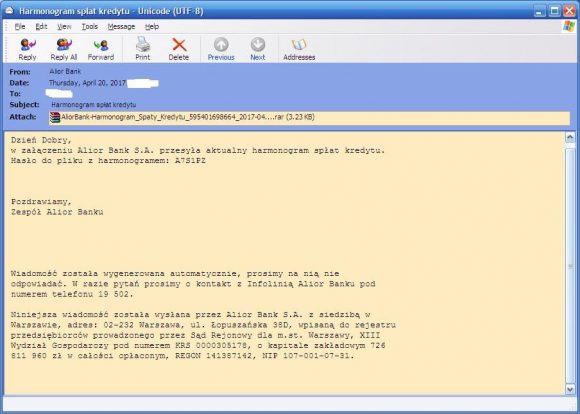

Nie tylko Multimedia

Dostaliśmy od Was bardzo dużo próbek kampanii powiązanej z marką Multimedia i tylko jedną związaną z Alior Bankiem. Najwyraźniej ta druga kampania miała nieco mniejszy zasięg, niemniej wygląda na tego samego autora, ponieważ zawiera podobny załącznik z tym samym serwerem C&C.

Ślady przestępcy

Autor tych kampanii najwyraźniej nie stara się ukrywać powiązań pomiędzy poszczególnymi wysyłkami. Mogliśmy przeanalizować różne próbki i wszystkie wiadomości były wysłane z tego samego adresu należącego do OVH, za pośrednictwem albo darmowego hostingu ivi.pl, albo hostingu nazwa.pl. Oto kolejne nagłówki z 4 dni:

Received: from [149.56.201.93] ([127.0.0.1]) by maill.ivi.pl Received: from [149.56.201.93] (ip93.ip-149-56-201.net [149.56.201.93]) by aleksandrain.nazwa.pl Received: from [149.56.201.93] (ip93.ip-149-56-201.net [149.56.201.93]) by aleksandrain.nazwa.pl Received: from [149.56.201.93] (ip93.ip-149-56-201.net [149.56.201.93]) by sulawa919.nazwa.pl

Używane przez przestępcę serwery C&C vjw0rma:

http://kwiecien2017.proxydns.com:3074 http://kwiecien2017.proxydns.com:1334 http://kwieciencc.pdns.cz:1411

Skróty zaciemnionego pliku JS:

98a2b4dc7a58d7fee4e8112c16f6e9ddc9c8063729e40d987707960a91b740a7 5f4efb0a3f8259c2bb441703a7d028cae2a2ac2e075f2a8c3932d6a7d6825906 a6d80d55b9b4ffe820cdf9605d7c0a84d24ba49ff3bdac634744d9a104c4633e

Serwer kwiecien2017.proxydns.com ma adres IP 185.75.59.202, który jest nam znany z kampanii podszywającej się pod mBank (tam złośliwe pliki pobierane były z domeny kwieciencc.pdns.cz spod tego samego adresu IP). Z kolei domena kwiecien2017.pdns.cz skakała ostatnio po różnych adresach IP, z których jeden (154.16.195.150) był także powiązany z domeną kwiecien2017.proxydns.com.

Podsumowując charakterystykę ataku:

- wykorzystanie polskich marek,

- wykorzystanie prawdziwych szablonów wiadomości,

- archiwum z hasłem,

- zaciemniony JavaScript,

- vjw0rm,

- serwery C&C oparte o darmowe serwery DNS,

- wysyłka emaili z serwerów nazwa.pl.

Spodziewamy się, że po naszej publikacji zakończy się trwająca od 4 dni kampania pod szyldem Multimedia Polska. Pytanie, co przyjdzie następnego…

Dziękujemy wszystkim Czytelnikom, którzy dostarczyli nam swoje próbki złośliwych wiadomości.

Komentarze

Dlaczego polskie litery sprawiają taki problem oszustom?

Kodowanie znaków w emailach jest skomplikowane, niektóre programy do masowej wysyłki wiadomości ni obsługują go prawidłowo i przestępcy o niskich umiejętnościach unikają w ten sposób problemów.

Ładna gafa z tym darmowym hostingiem.

Darmowy hosting wystepuje pod adresem iv.pl i jest hostingiem obrazków Panowie.

ivi.pl to też jakaś darmowa usługa, wykorzystywana przez przestępców.

W jaki sposób fałszują adresy mailowe? Często adres mailowy wygląda na prawdziwy

Adres mailowy sfałszować jest banalnie prosto – e-mail powstawał w czasie gdy nikt nie przejmował się bezpieczeństwem i to nadawca deklaruje z jakiego adresu wiadomość jest wysyłana. Dość długo nie było to w żaden sposób weryfikowane. W chwili obecnej istnieją metody weryfikacji czy osoba twierdząca że wysyła e-maila z domeny X faktycznie ma do tego prawo, ale wymagają aby rzeczywisty właściciel tej domeny się tym zainteresował, ustawił odpowiednie wpisy w DNS i w niektórych wypadkach przekonfigurował swój serwer poczty. Bardzo dużo firm o tym nie wie i można się pod nie bez problemu podszywać.

Co ciekawe serwer multimedia.pl ma wpis w DNS informujące jakie adresy IP mają prawo wysyłać z niego wiadomości, więc odbierający serwer poczty musi ignorować wpis SPF (który wymaga odrzucenia poczty z innych adresów).

Zgłaszam ciekawy przypadek – jesteśmy firmą informatyczną i dzisiaj klientka (biuro rachunkowe) zgłosiła się żeby sprawdzić załącznik mailowy – oczywiście była to kampania multimedia, ale nie to jest najciekawsze, a to że ktoś zadzwonił do biura i poinstruował ją wcześniej że otrzyma fakturę z hasłem za usługi internetowe. Czy ktoś spotkał się z tak celowanym atakiem?

Alior po zalogowaniu mi wywalił na start wielki komunikat o tej kampanii. Nie wiem od kiedy to wisi bo praktycznie nie używam tego banku.