Każdemu zdarzają się wpadki. A to jakiś zapomniany komentarz w kodzie, a to adresaci wiadomości w polu „cc” zamiast „bcc”, a to literówka w zmiennej… Ale wysłać swoje rodzinne zdjęcia razem z trojanem i listem do pracowników elektrowni atomowej?

Pewnego czerwcowego dnia analityk norweskiej firmy antywirusowej Norman przeglądał otrzymane próbki złośliwego oprogramowania. Zwracał przede wszystkim uwagę na pliki, które po wykonaniu wyświetlają użytkownikowi wybrany plik. Z reguły tradycyjne złośliwe oprogramowanie stara się pozostać w ukryciu, nie ujawniając objawów swojego działania. Z kolei złośliwe oprogramowanie, przesyłane w celowanych atakach, najczęściej wyświetla jakiś komunikat – by uspokoić swojego odbiorcę i ukryć prawdziwe działanie. To jednak było na tyle oryginalne, że otrzymuje tytuł Wpadki Tygodnia.

Powody przyznania nagrody

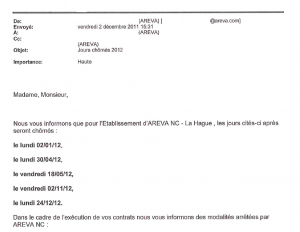

Jeden plik przykuł uwagę analityka. Zaskoczył go swoim rozmiarem – miał ok. 30MB, wielokrotnie przekraczając przeciętny rozmiar konkurencji. Po uruchomieniu program wyświetlał zeskanowaną wiadomość email, pochodzącą z biura firmy AREVA (zajmującej się budową elektrowni jądrowych oraz przetwarzaniem materiałów promieniotwórczych) i zawierającą spis dni wolnych od pracy w roku 2012.

Wiadomość była niepozorna, jak to zwykle bywa w przypadku celowanych ataków. Plik zawierał jednak znacznie więcej. Wśród zasobów binarnych pliku znajdowało się 10 plików ze zdjęciami. Zdjęciami ewidentnie rodzinnymi, wykonanymi Canonem Ixusem 130 w lutym 2011 oraz iPhonem 4S w styczniu 2012.

Wyszukiwanie zdjęć w serwisach takich jak Tineye czy Google Images nie wskazało na żadne dostępne źródło.

Plik konia trojańskiego zawierał także narzędzie do zdalnej administracji Dark Comet, często wykorzystywane w tego typu atakach. Niestety dla atakującego, narzędzie nie było prawidłowo skonfigurowane. Po pierwsze, po wypakowaniu na dysk nie uruchamiało się, a po drugie nawet, gdyby się uruchomiło, to nie miało zdefiniowanego adresu IP, umożliwiając jedynie połączenie z adresu IP 127.0.0.1.

W razie, gdyby sytuacja nie była wystarczająco dziwna, plik zawierał również obiekt, który nosił nazwę „iTunes Library Extras.itdb”, nie zawierający żadnych danych. Co może oznaczać ta dziwna sytuacja? Obstawiamy, że testowa wersja konia trojańskiego wymknęła się spod kontroli, wcześniej przypadkowo dołączając do swojej dystrybucji cały folder z prywatnymi danymi swojego twórcy. Tak czy inaczej, ciekawa wpadka.

Konkurencja

W tym tygodniu konkurencja nie zaspała i dzielnie stanęła w szranki. Badaczom z firmy AlienVault udało się z dużym prawdopodobieństwem ustalić tożsamość autora innego narzędzia do zdalnej administracji, używanego w wielu celowanych atakach, zwanego PlugX. Autor konia trojańskiego zapomniał usunąć ze skompilowanej wersji swoich produktów ścieżki, wskazującego na nazwę użytkownika systemu, na którym dokonano kompilacji kodu. Pozwoliło to na ustalenie, że trojan został stworzony przez chińskiego specjalistę ds. bezpieczeństwa komputerowego. Nie umieścił on jednak w trojanie swoich zdjęć rodzinnych, dlatego w tym tygodniu zajął zaszczytne, drugie miejsce.

Komentarz

Po prawej na kanapie to: http://en.wikipedia.org/wiki/Christopher_Paul_Neil