Przyzwyczailiśmy się do stałego przebiegu ataków ransomware: szyfrowanie, negocjacje, płatność lub wyciek danych. Tymczasem okazuje się, że można inaczej – prawdopodobnie jedna z ofiar nie dość, że nie płaci, to jeszcze atakuje sprawców.

Ofiary ataków ransomware nie miały z reguły wielkiego wyboru – mogły odzyskiwać dane z kopii bezpieczeństwa (jeśli takie posiadały i uratowały przed zaszyfrowaniem), mogły także negocjować sowity okup, ale od co najmniej kilku lat oprócz odzyskania danych ważne było także to, by nie zostały one opublikowane. Wiele grup ransomware okup za odszyfrowanie uzupełniało okupem za nieujawnianie wykradzionych informacji.

Oczywiście wiele ofiar nie płaciło, więc grupy ransomware stworzyły swoje własne serwisy www (najczęściej w sieci Tor, choć zdarzają się też w zwykłym internecie) i tam publikują ujawniane informacje. Podobnie robi też – lub raczej do niedawna robiła – grupa Lockbit. Robiła, dopóki nie trafiła na firmę Entrust.

Ofiara kontratakuje

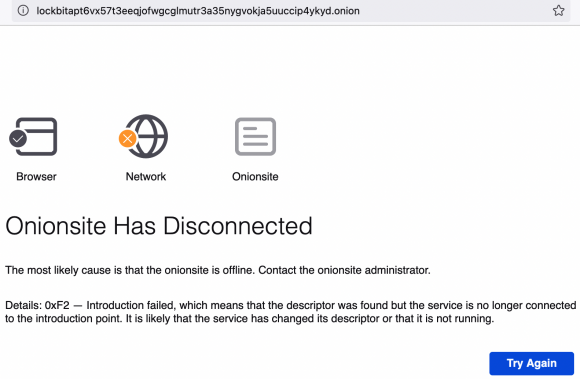

Kilka dni temu na „blogu” Lockbita pojawiła się informacja, że firma Entrust nie płaci okupu, więc jej dane zostały właśnie udostępnione. Wpisowi towarzyszył link umożliwiający pobranie tych danych. Niedługo potem strona Lockbita przestała być dostępna. W sieci Tor zdarza się to dość często, ale strona Lockbita jest już niedostępna od kilku dni.

DDoS tańszy niż okup

Biorąc pod uwagę fakt, że żądania okupu wygłaszane przez przestępców często idą w miliony dolarów, trudno się dziwić, że ktoś postanowił zainwestować dużo mniejsze kwoty w przeprowadzenie ataku DDoS na infrastrukturę szantażystów. Potwierdził to przedstawiciel grupy:

Według jego informacji, wolumen ataku to ok. 400 żądań na sekundę z ok. 1000 serwerów. Tu administratorzy sieci bankowych pękają ze śmiechu, bo tyle to obsługują na kalkulatorze i to jedną ręką. Warto jednak pamiętać, że blogi grup ransomware w sieci Tor to często odrobina szarej taśmy, trochę kartonu i spinająca wszystko guma do żucia. Nie są to projekty obliczone na obsługiwanie tysięcy klientów, a tym bardziej na odpieranie ataków DDoS. To wizytówki do straszenia ofiar, a taką wizytówkę łatwo wyłączyć. Co więcej, w sieci Tor obrona przed atakami DDoS nie jest prosta – w końcu połączenia są z definicji anonimowe.

Czy to boli Lockbita?

Tego nie wiemy, ale możemy się domyślać. Szantaż ujawnieniem danych to ważne narzędzie w rękach przestępców. Adres strony znany jest firmom „threat intellligence” i dziennikarzom, więc niełatwo jest po prostu przełączyć się na inny bez utraty efektu nagłośnienia incydentu. Dodatkowo warto zauważyć, że witryna jest utrzymywana przez „centralę”, podczas gdy ataki prowadzą podwykonawcy, którym zależy na skuteczności negocjacji. Nie zapominajmy też o utracie reputacji – skoro jedna firma pokazała, że DDoS działa, to może czas na kolejne?

Skąd wiadomo, że to Entrust?

To dość zabawna historia, ponieważ Lockbit, zapytany, dlaczego podejrzewa, że za atakiem DDoS stoi właśnie firma Entrust, pokazał fragment logów serwera, w którym widać wyraźnie, że w każdym zapytaniu zapisano ciąg „Usuńcie Entrust sk…syny.”

Kiedy sprawdzaliśmy przed chwilą, strona Lockbita była nadal niedostępna. Pozostaje trzymać kciuki za to, by taki stan potrwał jak najdłużej, z korzyścią nie tylko dla tej jednej ofiary przestępców. Oczywiście najlepiej byłoby, gdyby udało się sprawców zidentyfikować i osadzić w zamknięciu, ale dobre i to.

PS. Przy okazji polecam mój wykład „Historia i teraźniejszość ataków ransomware” – z kodem „DDOS” 40% taniej do końca tygodnia.

Komentarze

Najlepsza obrona to atak :-)

W zasadzie to Entrust nie ma za bardzo wyjścia. Sam fakt, że zostali skutecznie zaatakowani świadczy jak wątłe podstawy miał ten „trust” okazywany przez ich klientów. Po takim ataku nikt rozsądny nie zaufa tej firmie. To zależy też od tego, jakie dane udało się pozyskać „accounting, legal i marketing” to nie musi być nic groźnego z perspektywy klientów Entrust’a, poza wpływem na jego wizerunek. Spektakularne odparcie ataku może w części klientów wywoływać przekonanie „mają jaja”, ale czy taka „ucieczka do przodu” coś da – zobaczymy.

Gdyby było tak jak mówisz, to połowa interesów na świecie zawinie się w ciągu kilku lat. A może i wszystkie. I zostanie tylko kolega HardwareBased, którego żaden haker nie ruszy ;)

Haha! Ale to jest piękne! :D

Adamie, weź jeszcze powiedz, ten wykład to był już kiedyś (np. za darmochę)? Tyle różnych widziałem, że przestaję kojarzyć czy coś jest nowe, a trochę głupio byłoby po 40 minutach oglądania stwierdzić „chyba już to widziałem”.