Jeśli podejrzewacie, że jesteście na podsłuchu, macie wiele możliwości, by zachować prywatność swoich rozmów. Dysponując odrobiną wiedzy technicznej na pewno znajdziecie dobre rozwiązanie – w przeciwieństwie do trzech brytyjskich terrorystów.

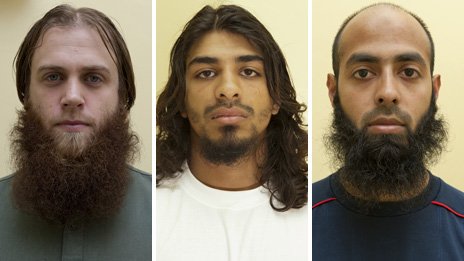

Krótko przed londyńskimi igrzyskami olimpijskimi brytyjska policja ogłosiła ogromny sukces – aresztowała trzy osoby, planujące zamach bombowy. Richard Dart (przyjął też nazwisko Salahuddin al-Britani), Imran Mahmood oraz Jahangir Alom usłyszeli kilka dni temu wyroki po kilka lat więzienia. Wszyscy trzej przyznali się do próby organizacji zamachu w miasteczku Royal Wootton Bassett, w którym przez dłuższy czas lądowały samoloty z ciałami brytyjskich żołnierzy poległych w Iraku lub Afganistanie.

Jak podaje BBC, wszyscy trzej spiskowcy zostali przynajmniej raz zatrzymani na lotnisku, w trakcie podróży do lub z Pakistanu, gdzie, jak się później przyznali, odbywali szkolenia z produkcji bomb. Służbom bezpieczeństwa podejrzane wydały się ślady materiałów wybuchowych na ich plecakach. Wobec braku bezpośrednich dowodów cała trójka została objęta na ponad rok dyskretnym nadzorem. Po ich zatrzymaniu kilka tygodni przed igrzyskami śledczym udało się uzyskać dowody na planowanie przez podejrzanych zamachów bombowych.

Świadomi zainteresowania służb specjalnych Richard Dart i Imran Mahmood nigdy nie rozmawiali na głos o swoich planach. Używali za to prostej metody – siedząc przy jednym komputerze, na zmianę pisali w edytorze tekstu, kasując tekst po jego odczytaniu przez drugą osobę. Zapomnieli jednak o drobnym szczególe – edytor posiadał funkcję autozapisu, dzięki której zachowywał na dysku kopie tymczasowe ich konwersacji. Treści te zostały odkryte w trakcie analizy nośników komputerów podejrzanych i stanowiły jeden z podstawowych dowodów w procesie.

Z podobnej metody komunikacji korzystają również przestępcy w Polsce. W jednym przypadku dwie osoby prowadziły zdalną konwersację, tworząc szkice wiadomości w skrzynce pocztowej w popularnym serwisie pocztowym, do której obie posiadały hasło. Stanowiło to wyzwanie dla organów ścigania i dostawcy usługi, ponieważ standardowy „monitoring” skrzynki obejmował wykonywanie kopii poczty wchodzącej i wychodzącej – a szkice nie były nim objęte.

Obie metody ukrywania komunikacji dalekie są jednak od ideału – zabezpieczanie przez zaciemnianie nigdy nie było na dłuższą metę skuteczne. Wszystkim troszczącym się o prywatność swoich konwersacji polecamy raczej szyfrowanie przy użyciu sprawdzonych narzędzi.

Komentarze

Nie mogli chociażby użyć głupiego Notatnika? :)

> edytorze tekstu

> skrzynce pocztowej

Więc jednak, Emacsem przez Sendmail. ;)

Fun Fact: Metode tworzenia kopii roboczych (draft) wiadomości zamiast wysyłania emailem znana jest od dawna i wykorzystano ją między innymi w filmie „Traitor” z roku 2008, do koordynacji ataków bombowych na terenie USA.

Ciekawe czy panowie z artykułu się tym filmem inspirowali…

Prawie jak rozmowa via ssh na screenie w command line basha :)

już same mordy ich zdradzają

a wystarczyl virtualny system ladowany do ram i komunikator z otr http://www.cypherpunks.ca/otr/ i by nawet nie musieli sie z soba spotykac. Ale widac na jakim poziomie sa ludzie, ktorzy daja sobie zrobic taka papke w glowie.

My mamy jak na razie niezawodny sposób- wysyłamy sobie wiadomości przez ps3- powodzenia w wykryciu tego, juz sam kontakt z Sony jest utrudniony a co dopiero przekazanie danych z PSNetwork, osobiście polecam.