Widzieliśmy dowody wskazujące, że polski bank padł ofiarą poważnego włamania, a złodziej kradł pieniądze, hasła i dane osobowe jego klientów. Niestety z kilku powodów nie możemy Wam powiedzieć, o który bank chodzi.

Otrzymane przez nasz serwis dowody wskazują, że tajemniczy włamywacz posiadał przez kilka tygodni pełen dostęp do głównego serwera WWW pewnego polskiego banku. Dzięki temu mógł dokonywać nieautoryzowanych przelewów, gromadzić dane osobowe klientów oraz zbierać informacje o ich kartach i historii rachunków. Włamywacz twierdzi, że okradł wiele kont na łączną kwotę około miliona złotych, a bank przez kilka tygodni nie zauważył włamania.

Od dwóch miesięcy, czyli od momentu, kiedy dowiedzieliśmy się, kto padł ofiarą włamania, współpracowaliśmy z poszkodowanym bankiem. Na prośbę banku spotkaliśmy się z jego przedstawicielami, dzieliliśmy się naszymi doświadczeniami i wiedzą o podobnych przypadkach ataków oraz polskim podziemiu internetowym a także przekazywaliśmy posiadane informacje na temat skali wycieku informacji. Po wielu dniach oczekiwania otrzymaliśmy oficjalne stanowisko banku, przesłaliśmy także do informacji banku treść artykułu, który zamierzaliśmy opublikować. Kilka godzin przed planowaną publikacją otrzymaliśmy wezwanie do zaniechania naruszenia dóbr osobistych od radcy prawnego reprezentującego bank. Po paru dniach dotarła do nas także anonimowa groźba sugerująca możliwość wydania zlecenia na autora artykułu w przypadku jego publikacji. Z powodów, które omawiamy szerzej w dalszej części artykułu, w publikacji tej nie zamieszczamy informacji o tym, jakiego banku dotyczy włamanie.

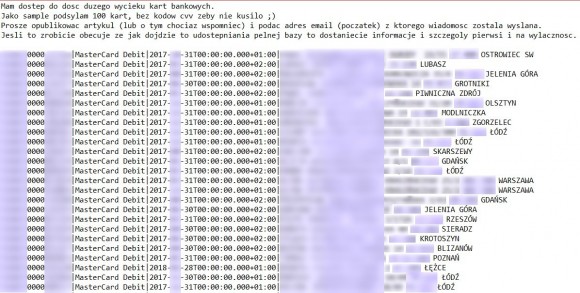

Włamywacz, chcąc uwiarygodnić swoją historię, pokazał nam pełne dane kilkuset kart płatniczych banku, dane osobowe tysiąca klientów, dziesięć tysięcy numerów telefonów komórkowych klientów banku, loginy i hasła ponad 150 klientów banku wraz z saldami ich rachunków (w większości powyżej 100 tysięcy złotych każde), kilkadziesiąt tysięcy pozycji z wyciągów z rachunków klientów, potwierdzenia przelewów setek tysięcy złotych rzekomo przez niego skradzionych oraz kopię bankowego serwera WWW wraz z częścią systemu bankowości elektronicznej. Pełną historię sprawy znajdziecie poniżej.

Według stanowiska banku próby ataków miały miejsce, zostały wykryte, a środki klientów były i są bezpieczne. Jednocześnie bank odmówił odpowiedzi na bardziej szczegółowe pytania, zasłaniając się przepisami i względami bezpieczeństwa.

Setka kart płatniczych na dobry początek

Dla nas historia rozpoczęła się 10 kwietnia 2015, kiedy to otrzymaliśmy pierwszą wiadomość od włamywacza z adresu email [email protected], a wraz z nią dane 100 numerów kart płatniczych oraz ich posiadaczy. Charakter danych wskazywał, że pochodzą z bazy konkretnego banku.

Naszą uwagę zwróciło kilka elementów listy. Po pierwsze wszystkie numery kart miały identyczny identyfikator IBAN, wskazujący na pochodzenie z polskiego banku (wszystko, co możemy o nim powiedzieć, to to, że jest to bank komercyjny, który nie znajduje się wśród 10 największych banków pod względem wartości aktywów). Po drugie nie wyglądały na wykradzione z sieci handlowej lub bankomatu. Klienci pochodzili z całej Polski, niektóre osoby dysponowały na liście dwoma kartami o różnych numerach, znaleźć można było także karty należące do osób o tym samym nazwisku, mieszkających pod tym samym adresem. Wszystko wskazywało na to, że dane pochodzą z systemów banku.

Korzystając z prywatnych kanałów skontaktowaliśmy się z bankiem, który potwierdził nieformalnie, że temat jest mu znany. Odpowiedzieliśmy zatem nadawcy wiadomości i czekaliśmy na dalszy rozwój wypadków. Trwała wymiana wiadomości z razorem4 oraz z bankiem, jednak od żadnej ze stron długo nie otrzymywaliśmy informacji pozwalających na lepsze zrozumienie sytuacji. Wiedzieliśmy jedynie, że razor4 chce otrzymać od banku okup za niepublikowanie danych.

Karty na stół

W ostatnich dniach otrzymaliśmy od razora4 kolejne dane wykradzione z banku oraz długi opis jego poczynań. Razor4 twierdzi, ze do serwerów banku dostał się pod koniec stycznia poprzez nieujawniony błąd wynikający z braku regularnych aktualizacji oprogramowania.

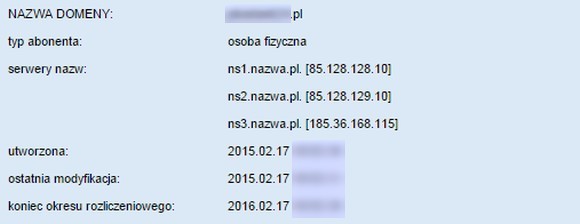

Według przekazanego nam przez włamywacza opisu zdarzeń po rozpoznaniu środowiska i przygotowaniu odpowiednich kont bankowych razor4 zacząć okradać klientów banku. W tym celu wstawił na stronie banku odwołanie do skryptu JS umieszczonego na swoim serwerze, dzięki któremu mógł modyfikować numery rachunków na które przekazywane były przelewy klientów banku i podstawiać tam przygotowane przez siebie konta. Razor4 zarejestrował specjalnie w tym celu domenę różniącą się od prawdziwego adresu banku tylko jedną literą.

Mieliśmy także możliwość zapoznać się ze stosowanym przez niego skryptem JS, którego zadaniem była automatyzacja ataku na klientów banku. Według naszej oceny skrypt wygląda jak najbardziej wiarygodnie.

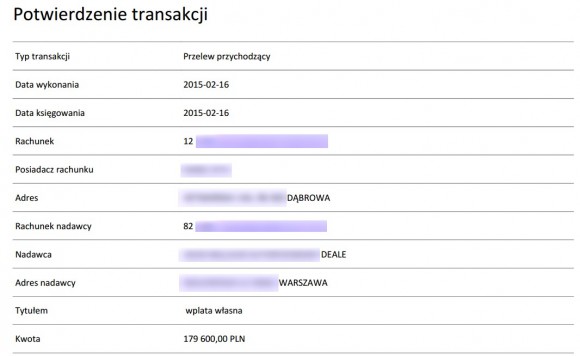

Razor4 twierdzi, że w ciągu tygodnia ukradł kilkaset tysięcy złotych, w tym 16 lutego 2015 wykonał jeden przelew na prawie 180 tysięcy złotych od pewnego warszawskiego dilera samochodowego. Bank według włamywacza zrzucił problem na konie trojańskie na komputerach klientów. Faktycznie kilka dni później bank przypomniał klientom o bezpieczeństwie transakcji (choć podobne akcje informacyjne prowadziły w tym roku wszystkie banki).

Rzekome błędy w systemach banku

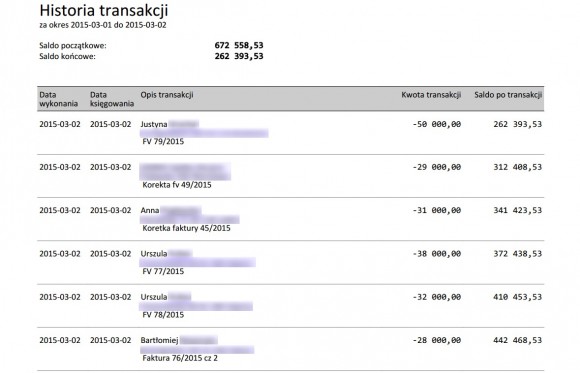

Według razora4 zmienił on wtedy metodę działania, ponieważ odkrył, jak twierdzi, poważny błąd w systemie autoryzacji przelewów. Według niego jeśli klient Kowalski skonfigurował odbiorcę zaufanego Iksińskiego to klient Nowakowski mógł przesłać przelew do Iksińskiego nie podając kodu SMS. W ten sposób, po dodaniu odbiorców zaufanych na kontrolowanym przez siebie rachunku, razor4 mógł wykonywać przelewy na zdefiniowane przez siebie konta odbiorców zaufanych z cudzych rachunków, nie autoryzując ich kodami SMS. W tym celu uruchomił na serwerze banku skrypt zapisujący loginy i hasła użytkowników i gdy trafił na konto pewnego hotelu w popularnej nadmorskiej miejscowości z saldem ok. 700 tysięcy złotych, przystąpił do ataku. Według jego historii pewnego poniedziałku w ciągu kilku godzin prawie opróżnił rachunek hotelu. Gdy właściciel rachunku zorientował się, że dzieje się coś niedobrego, zdążył zablokować część przelewów a bank w ciągu 2 dni naprawił błąd. Na dowód swoich twierdzeń razor4 przedstawił wyciąg z konta hotelu:

Razor4 sugeruje, że mimo stosowania hasła maskowalnego przez bank nie miał problemu z przechwyceniem cudzych haseł, ponieważ zbierał je w ciągu kilku logowań. Poza tym twierdzi, że bank umożliwiał w trakcie logowania wielokrotne losowanie miejsc hasła maskowalnego, które należało uzupełnić – umożliwiając atakującemu łatwiejsze trafienie w posiadane znaki. Istotnie mechanizm logowania do konta banku losuje za każdym podejściem inny zestaw znaków, zatem wystarczy próbować dostatecznie długo, by otrzymać ten sam zestaw, który został wcześniej przechwycony. Oprócz tego wśród dowodów włamania, z którymi mogliśmy się zapoznać, była ponad setka prawie lub całkowicie kompletnych haseł użytkowników banku.

Trzecim atakiem, który według swoich opowieści przeprowadził razor4, była próba wyprowadzenia około 3 milionów złotych. W tym celu najpierw użył kont z dwoma rachunkami, gdzie jeden był rzadko używany, do ich sklonowania w innych bankach (poprzez przelew o określonym tytule można założyć konto w innym banku). Następnie ustalił, że modyfikacja jednego z parametrów przekazywanych przez aplikację bankową pozwala na ominięcie wymagania autoryzacji przelewu kodem SMS. Do ataku wybrał rzadko używane konta z dużymi saldami i w nocy wygenerował wiele przelewów, jednak bank najwyraźniej zorientował się, że dzieje się coś niedobrego i zablokował wszystkim klientom dostęp do systemu transakcyjnego a następnie usunął intruza z systemu. Na te próby kradzieży nie mamy dowodów, jednak wydarzenia te znajdują częściowe potwierdzenie w wyrażanych przez klientów banku w serwisach społecznościowych pretensjach związanych z brakiem dostępu do serwisu transakcyjnego przez 2 dni.

Czwartym epizodem z historii opisywanej przez razora4 jest wykorzystanie posiadanych loginów i haseł klientów banku. Twierdzi, że dzięki nim mógł między innymi okraść konto jednej z firm zajmujących się szybkimi przelewami pomiędzy bankami oraz obsługą płatności internetowych, generując przelewy na jej konta wewnętrzne, założone specjalnie w tym celu. Według niego ukradł tą drogą jeszcze 30 tysięcy złotych. Poszkodowana firma potwierdziła nam fakt kradzieży środków z jej rachunku z winy banku.

Dowody na dostęp do serwera

Włamywacz na dowód posiadania dostępu do serwera WWW banku pokazał nam listing odpowiedniego katalogu serwera. Analiza listingu pozwala z dużym prawdopodobieństwem uznać, że razor4 faktycznie miał kontrolę nad serwerem WWW banku. Listing o rozmiarze prawie 5 megabajtów zawierał przede wszystkim spis wszystkich plików wielu instancji serwera aplikacyjnego Weblogic, których ścieżki, nazwy i poszczególne pliki w 100% pokrywają się z plikami udostępnionymi na stronach banku w serwisie bankowości elektronicznej we wszystkich dostępnych wersjach. Co więcej, w listingu plików znaleźć można także ślady wyglądające jak efekt działalności włamywacza. Mogą one oczywiście być celowo podłożone – ale listing wygląda bardzo wiarygodnie.

Wśród wielu plików możemy np. znaleźć taką perełkę:

-rw-r----- [xxx]/[xxx] 3905 2013-07-08 20:49 [xxx]/xxx/xxx/xxx/xxx.png -rw-r----- [xxx]/[xxx] 2359902208 2015-03-04 13:35 [xxx]/xxx/xxx/xxx/k.tar -rw-r----- [xxx]/[xxx] 676 2013-07-08 20:49 [xxx]/xxx/xxx/xxx/xxx.jpg

Serwer „xxxx” to instancja mobilna interfejsu bankowości elektronicznej. Tam, w katalogu pełnym grafik z roku 2013, znaleźć można było plik k.tar o rozmiarze ponad 2 gigabajtów, stworzony 4 marca 2015 o godzinie 13:35. Sam listing pochodzi najprawdopodobniej z tego samego dnia, z godziny 16. Plik k.tar wygląda jak archiwum obejmujące cały system plików, wystawione do pobrania na serwerze WWW banku. Oczywiście plik został już usunięty, jednak pozostałe ścieżki są ciągle aktualne.

Oprócz tego włamywacz pokazał nam także pliki konfiguracyjne serwera oraz kopię aplikacji bankowości elektronicznej. Potwierdza to, że włamywacz miał możliwość odczytu, tworzenia i modyfikowania plików na serwerze WWW banku obsługującym klientów.

Dodatkowo razor4 twierdzi, że udało mu się także wykraść dane części klientów banku. Aby to potwierdzić, pokazał nam ponad 25 tysięcy rekordów z historii transakcji różnych rachunków, dane tysiąca klientów takie jak imię, nazwisko, adres, numer telefonu i adres email a także dane około 600 różnych kart płatniczych, 10 tysięcy numerów telefonów należących podobno do klientów banku oraz grubo ponad setkę loginów i haseł do kont bankowych.

Wszystkie opisane powyżej wydarzenia są prawdopodobne z technicznego punktu widzenia. Przedstawiona przez włamywacza historia jest spójna i nie znaleźliśmy w niej żadnych sprzeczności lub istotnych luk. Część twierdzeń włamywacza potwierdzają także dowody z niezależnych źródeł (informacja poszkodowanej firmy, zarejestrowana fałszywa domena banku czy skargi klientów na niedostępność serwisu bankowości elektronicznej).

Reakcja banku

Po długim oczekiwaniu otrzymaliśmy stanowisko banku, którego obszerne fragmenty dotyczące meritum sprawy publikujemy poniżej. W naszej ocenie w oświadczeniu nie ma ani jednego zdania zaprzeczającego opisanym wyżej zdarzeniom – nie ma także ani jednego zdania, które by je wprost potwierdzało.

W związku z przesłanymi pytaniami, skierowanymi do [tu nazwa banku], pragniemy wyjaśnić, że cała otrzymana korespondencja pochodzi od osoby, która zamierza zaatakować dobry wizerunek Banku w sposób nieuprawiony i niezgodny z obowiązującymi przepisami prawa. Wszelkie tego typu działania są i będą przez Bank zgłaszane do organów ścigania.

W zakresie szczegółowych danych zawartych w przesłanej korespondencji, z uwagi na obowiązujące regulacje prawne oraz bezpieczeństwo działania Banku, [tu nazwa banku] nie jest upoważniony do udostępniania informacji lub udzielania publicznych komentarzy odnoszących się do funkcjonowania zabezpieczeń informatycznych stosowanych przez Bank lub danych dotyczących jego Klientów.

Podkreślamy, że środki Klientów Banku są bezpieczne, systemy bankowe właściwie zabezpieczone.

Szczególnie ostatnie zdanie sugeruje, że jeśli doszło do kradzieży środków klientów banku, to straty zostały pokryte przez bank.

Wezwania i pogróżki

Tydzień temu, na 5 godzin przed zaplanowaną publikacją artykułu (wcześniej wielokrotnie na prośbę banku przekładaną) otrzymaliśmy wezwanie do zaniechania naruszenia dóbr osobistych zawierające następujący akapit:

Z kolei w piątek około godziny 11 z adresu IP 37.147.97.33 przez nasz formularz kontaktowy dotarła taka wiadomość:

Pozdrawiam serdecznie

O tym, że planujemy publikację artykułu, wiedziało tylko wąskie, zaufane grono współpracowników redakcji, włamywacz oraz bank. Nie wiemy, kto był nadawcą wiadomości. Nad treścią wezwania można długo dyskutować a pogróżki uznać za gołosłowne, jednak każdy ma swój akceptowalny poziom ryzyka i w tym wypadku nasz został przekroczony. Jednocześnie uważamy, że klientom banku należy się informacja o tym niecodziennym incydencie – chociażby po to, by zmienili swoje hasła (i to nie tylko w banku) oraz przejrzeli wyciągi. Dodatkowo włamywacz grozi, że sprzeda lub upubliczni skradzione informacje – stąd nasza decyzja o opublikowaniu artykułu nawet w tak okrojonej formie.

Jestem klientem banku, co robić

Niestety nie możemy zawęzić bardziej grupy adresatów tej instrukcji – lecz wierzymy, że wszyscy na niej skorzystają bez względu na to, czy to właśnie ich bank padł ofiarą włamania. Zatem jeśli choć raz logowaliście się do interfejsu banku (zwykłego lub mobilnego) w tym roku i nie był to bank z grona tych największych, to po pierwsze zmieńcie natychmiast hasła do swoich kont bankowych. Jeśli tego samego hasła, co do banku, używaliście również do innych zasobów (poczta, inny bank itp.), tam również je zmieńcie – i od razu na inne niż to z banku.

Gdy już pozmieniacie hasła, sprawdźcie dokładnie historię wszystkich swoich transakcji ze wszystkich rachunków w 2015 roku. Jeśli znajdziecie w nich pozycje, których nie potraficie wyjaśnić, poproście o wyjaśnienie bank. Najbardziej podejrzane są dwie kategorie:

- przelewy na nieznane Wam rachunki, na istotne kwoty,

- przelewy z nietypowymi tytułami (np. „otwarcie rachunku”, „potwierdzenie założenia rachunku”) na kwoty 1 grosz, 1,01 złotych lub podobne.

Jeśli takie znajdziecie, to możliwe, że to nie infekcja Waszego komputera była ich przyczyną.

Obserwujcie również historię transakcji kartowych. Gdy znajdziecie podejrzane wpisy to pomyślcie, czy nie warto poprosić o zastrzeżenie starych i wydanie nowych kart płatniczych – pełne dane dotychczasowych mogą być w rękach włamywacza.

Gdy wykonaliście już wszystkie powyższe operacje, to nadal zalecamy daleko posuniętą ostrożność. Co prawda wygląda na to, że bank już usunął intruza ze swojej sieci, ale jeśli wyciekły Wasze dane osobowe i kontaktowe, to mogą ciągle znajdować się w rękach przestępców i być przedmiotem dalszej odsprzedaży. Mogą oni próbować je wykorzystać, by np. brać na Wasze dane pożyczki lub próbować wyłudzić od Was inne informacje za pomocą poczty elektronicznej lub drogą telefoniczną. Bądźcie czujni, sprawdzajcie regularnie swoje wyciągi, nie zaszkodzi także weryfikacja raportu BIK. Jeśli natraficie na coś niepokojącego, możecie także skontaktować się z nami – w miarę możliwości pomożemy.

Komentarze

No to się porobiło.

Nie ważne który to bank, ważne jest to iż dla sporej części ludzi upadł mit o „bezpiecznych bankach”. Bo o ile kradzież poprzez trojana na komputerze klienta jest jeszcze do ogarnięcia. O tyle nielimitowany dostęp do serwera WWW przez 2 miesiące, już nie.

Niech dalej osobą, które umieją wykryć luki w zabezpieczeniach oferują tak śmieszne pieniądze to nic się nie polepszy. Tym razem bank uratował prawnik + mail z ruskiego adresu IP. W darknecie ta informacja nie będzie długo poufną.

Na świecie to się dzieje, dlatego warto o tym mówić by zacząć coś z tym robić: http://blog.whitecatsec.com/2015/04/confidence-2015-carbanak-analiza.html (pod tym linkiem znajdziesz linki z rozwinięciem tematu)

Ktoś jeszcze ma wątpliwości czy warto inwestować w defensywę?

Krótki artykuł o tym co można zrobić by nie dać się tak upolować: http://blog.whitecatsec.com/2015/06/skuteczny-atak-na-bank-co-teraz.html – bądź aktywny!

Chciałem podkreślić fragment artykułu: „Zatem jeśli choć raz logowaliście się do interfejsu banku (zwykłego lub mobilnego) w tym roku i nie był to bank z grona tych największych, to po pierwsze zmieńcie natychmiast hasła do swoich kont bankowych.”

robicie liste osób wiedzących o informacji , załączacie groźby karalne ( no bo główki nie da się przykleić ponownie ) i do tej samej prokuratury co bank robicie zgłoszenie :) ,zresztą moim zdaniem może zorientowaliście się że jasna strona mocy na coś śmierdzącego między palcami … mam nadzieję że jednak jest to prostacki i głupi żart bo mimo wszystko ciekawie piszecie….

Obawiam się,że gdyby to była „jasna strona” czyli bank,to nie było by o mitycznej dzisiaj raczej sumie 20k ale o znajomościach czy czymś w ten deseń.No chyba,że to jakieś SKOKi czy inne AmberGoldy ;) No chyba,że to akurat była część dezinformacyjna.

I jeśli ktoś nazywa banki albo służby „jasną stroną” to chyba żył dotychczas pod kloszem.Są to instytucje legalne działające głównie (tam gdzie to widać) w granicach prawa.I tylko tyle. Mieszkam na podkarpaciu,ostatnio u nas wyciekła imienna lista agentów CBA w związku z Burym z PSLu przy okazji donosu (jaja na cały kraj,zwłaszcza że zasady operacyjne zakładają,że agent raczej stosuje imię własne).A w donosie dodatkowo – oskarżenia ws. jednego z ludzi tej „firmy” o insider trading,handelek kradzionymi autami itp…

Fajnie, pięknie.

Ale bez podania nazwy banku, cały ten wpis to tylko podbijanie sobie liczby wejść na stronę i szerzenie fermentu. Regularnie są włamania do banków, ujawnione oraz co gorsza nieujawnione. Kolejny ogólnikowy wpis nic w tym temacie nie zmienia.

Ujawnione? Które na przykład?

Włamanie do banku zdarza się, nawet najlepszym, ale za taką formę radzenia sobie z incydentem to chyba ktoś tam po dupie powinien zdrowo dostać. Wiadomość z formularza też gruba.

Skoro nie chcą artykułu o nich to pewnie poszli na ugodę i zapłacili okup. A teraz chcą rżnąć głupa…

Rozsądnie rzeczesz.

A pogróżki to zapewne część umowy, tj. bank stwierdził „skoro dajemy kasę, to zrób pan coś, żeby z3s nie opublikowało naszej nazwy”, i rzeczony razor wysłał pogróżkę.

No to pięknie was załatwili. Mam nadzieje, że byliście dobrze opłacani przez bank przynajmniej.

Nie braliśmy i nie zamierzamy brać pieniędzy od żadnej ze stron.

Za darmo pomagaliście bankowi który was teraz szantażuje? O mój Boże, w jakim kraju my żyjemy…

„Za darmo pomagaliście bankowi który was teraz szantażuje?”

Adam jest bezstronny i publikuje „pomagając za darmo”.

Więc czemu pyskujesz? Chciałeś zabłysnąć, a wyszedłeś na wiechola.

Wyjaśnisz mi może, gdzie tu widzisz pyskowanie? Albo próbę zabłyśnięcia? Ja się tylko użalam nad losem jaki spotkał Adama a ty mnie atakujesz.

Co to ma byc w ogole za komentarz ?

Dziwie sie, ze jeszcze Cie tu nie zbanowali. „Żenada i słoma” – to Twoja domena.

Cześć słoneczko —- (wyobraźnia zaczyna działać) :)

a to umysłowa gimbaza z siwym łbem próbuje straszyć, samemu ze strachu będąc obsranym

Moglibyście przynajmniej podać które banki uważacie za TOP 10, wtedy spora część ludzi by się przestała bać :)

A po co Ci opinia Adama, skoro są konkretne listy, np. TOP20 banków w PL?

W szczególności pierwsze trzy z PL są częstym celem(do dzisiaj): https://ofio.pl/wp-content/uploads/2019/06/bankit20.jpg

Czy wobec tego wszystkiego zmiana hasła w tej chwili nie spowoduje, że całe nowe hasło znajdzie się w rękach włamywacza?

przegapiłem coś, czy w artykule brakuje informacji kiedy pojawi się informacja o jaki bank chodziło?

przecież wszyscy wiedzą o który bank chodzi, tylko nie można mówić (właśnie nie wiem dlaczego)

ja nie wiem :> ktoś mi powie?

Naucz się korzystać z wyszukiwarek :) Ja np. znalazłem zanim opublikowali dzisiejszy wpis z nazwą – za dużo informacj podali w artykule.

Kwota okupu wynosia 200,000 zl. Baza danych klientow skladala sie z ponad 80 tys rekordow, wychodzilo 2.5 zl od klienta. Byla mozliwosc rozbicia na raty. Mam nadzieje ze zaden z bankow nie popelni juz tego samego bledu.

Hej Razor, potrzebuję twojej pomocy odnośnie jednego z banków. Daj znać czy był byś w stanie pomóc. Pozdro

Pytanie ile z tego jest prawda skoro 2 miechy grzebali w serwerze a bank o tym nie wiedział

I czemu bank nie poinformował o tym klientow skoro taka była skala ataku !!?

Tylko podpowiem, że listę polskich banków macie na wiki. Szczęśliwcy wyeliminują swój bank z 90% prawdopodobieństwem, reszta drży.

http://pl.wikipedia.org/wiki/Bank#Najwi.C4.99ksze_banki_dzia.C5.82aj.C4.85ce_w_Polsce

Już myślałem, że to wspaniały nowy mBank ale nie, on za wysoko na liście. Przynajmniej nie muszę się bać tym razem.

No i mbank nie używa maskowania haseł;)

To nie jest lista polskich Banków .. tylko lista Banków działających w polsce. Banków z wyłącznym polskim kapitałem jest 3 może 4 jeżeli coś przeoczyłam ..

Dobrze kombinujesz.

Banków jest więcej z polskim kapitałem, tyle, że są to małe spółdzielczaki.

Zawiodę Cię – w Polsce nie ma ani jednego banku z wyłącznie polskim kapitałem. Największy bank ma nieco ponad połowę kapitału czysto polskiego.

BGK

Ale to nie bank komercyjny. Mają chyba 1 bankomat

A Banki spółdzielcze?

> groźba sugerująca możliwość wydania zlecenia

W sensie, że co? Że killim?

Marna ta wolność słowa w tym marnym państwie, jeśli to dziennikarze tak łatwo są powstrzymywani pismami o „godzenie w dobra osobiste”. Jasne, ochrona (a właściwie kary) przed jawnym kłamstwem i oszczerstwem powinna być… ale nie gdy publikacja opisuje fakty oraz sensowne i rzetelne dochodzenie. Smutne.

Ale najciekawsza jest chyba groźba. Włamywacz to raczej nie był, bo skoro się odezwał do z3s to raczej chciał publikacji. Zostaje więc bank, tylko kto? Zdenerwowany pracownik, np. administrator rozdziewiczonej sieci? :) A może ktoś wyżej?

Swoją drogą powinny być przepisy, które po jakimś czasie prawnie wymagają ujawnienia o włamaniach w (regulowanych) bankach. W końcu to pieniądze ludzi przechowywane w instytucjach, które (niby) biorą na siebie „wielką” odpowiedzialność. A niektóre z tych instytucji zachowują się jakby miały zero zobowiązań, jakby były tylko maszynkami do robienia pieniędzy. I znów, prawo im tylko sprzyja, widać to na przykładzie kradzieży z kont i zwrotów. Jasne, trudny problem, ale prawda jest taka że bank zawsze może zwalić na „trojany i wirusy” na urządzeniu użytkownika, bez żadnego dochodzenia. A to na banku powinna ciążyć konieczność udowodnienia tego.

Niestety, ale prawda jest taka, że zwykły szary człowiek może stracić cały swój majątek życia przechowywany w banku od tak, nie z własnej winy. Mogło się jeszcze wydawać, że bezpieczeństwo w bankach jest na wysokim poziomie i można się czuć bezpiecznie, jak się przestrzega zasad bezpieczeństwa po swojej stronie. Ale jak widać, nie we wszystkich bankach tak jest. Zastanawiam się ile żyć mógłby zniszczyć włamywacz, gdyby działał w ostrożny, przemyślany sposób – najlepiej tak, by ukraść i zatrzeć za sobą ślady? Bo założyłbym się, że to nie bank wtedy pokryłby „straty”.

Ciesze się, że zdecydowaliście się to opublikować. Cieszę się, że to do was, a nie do kogo innego przyszedł włamywacz. Zawsze mieliście ciekawsze artykuły niż konkurencja. Niebezpiecznik zaczyna przy was wyglądać jak „Pudelek” przy „The Times”…

Kto ? Powiedziałbym,że podejrzanych miałbym 2:

„Czesc sloneczko, zaczne od tego, ze JUŻ MASZ U NAS NA PIENU, wiec zastanow sie”

– a to sugeruje darknet i być może torepublic. Znając życie na pieńku może mieć za te karty BP ? ;) Drugi podejrzany o straszenie to ktoś w strukturach banku.Nie mam jednak czasu by przekopywać się przez archiwalne artykuły i sprawdzać tą teorię oraz zastanawiać się w jaki sposób i kto. Co do stawek typu 20k „za głowę” – jako uczciwy obywatel nie wiem za dużo o mordercach zabijających na zlecenie,ale w literaturze różnej i internecie właśnie ta stawka się przewijała więc wygląda to bardziej jak straszenie.Choć nigdy nie wiadomo – to fakt. Jakoś nie wierzę jednak,że na czarnym rynku zabójstw na zlecenie stawki są tak stałe,żeby stawka była taka jak wspomniana dawno dawno temu przez pewnego prawnika czy dziennikarza. Zwłaszcza,że poza specsłużbami bandyci się nie bawią dziś w morderstwa na taką skalę – poza motywowanymi politycznie „samobójstwami” jest w miarę spokojnie – a to musiało podnieść ceny.To nie lata 90-te gdzie mafie strzelały do siebie jak do kaczek i robiły zamachy.Monopolizacja i kartelizacja oraz kontakty z władzą byłych SBków zrobiły swoje.Za morderstwo jest ciągle dość konkretna kara,co czyni sprawę chyba droższą jak 20k dla różnych bandziorków spoza układu – to zatem chyba tylko straszenie.Ale @Adam – „strzeżonego…” – przy takich groźbach już uważać faktycznie trzeba. I radziłbym to robić,mimo że nazwy banku nie podajesz.

Korekta.To jednak nie Torepublic i nie jacyś anonimowi szantażyści – na podstawie tego co jest na niebezpieczniku wygląda na to,że akurat razor4 był zainteresowany opublikowaniem tego a bank nie.

Co do pogróżek to jednak faktycznie może chodzić o kogoś z tym bankiem. Tobias Solorz na pastebinie.Syn TEGO Solorza.Zwłaszcza,że to też bank Solorza. No to faktycznie… Jest się czego bać a te 20k to pewnie odwrócenie uwagi albo takie wzmocnienie argumentu.Zważywszy że facet jest praktycznie właścicielem takiego Polsatu przez różne pośrednie spółki.Zważywszy na to,że przez niektóre osoby nazwijmy to krytyczne wobec obozu władzy jest określany jako jeden z bankierów/słupów byłych Wojskowych Służb Informacyjnych (WSI) to na miejscu razor4 (i tego Polsilver’a) na wszelki wypadek profilaktycznie pomyślałbym o przedłużonych wakacjach w Reichu albo u naszych południowych sąsiadów albo choć zwiększyłbym ostrożność do poziomu paranoic-max.Ponieważ wg. ostatniego z wywiadów „Masy” (tak,tego świadka koronnego z mafii Pruszkowskiej) WSI to najwyższy level mafii u nas… Albo ktoś ma stalowe jaja,albo komuś brak rozumu – bo nawet PollyPocket z tym ekspertem ABW jest w takim ujęciu sprawy bezpieczniejszy.

Banki oszczedzaja na bezpieczenstwie zwlaszcza na ludziach i to glownie z IT wiec nie nalezy sie dziwic w koncu mamy kryzys i trzeba oszczedzac …

Przecież niebezpiecznik już od dawana ma poziom pudelka. Abstrahując od poziomu merytorycznego autorów niebezpiecznika (szacunek dla wiedzy Piotra), to niusy tam są pisane jak dla gimbusów.

Środki są bezpieczne z prostego powodu. Bank dopisze w systemie parę zer i po sprawie ;]

Jak byłem biedny tak dalej jestem biedny… Szkoda ze nikt nie wysyła kasy na losowe adresy, tylko każdy tą kasę zabiera :-(

Jeśli temat wyjdzie na światło dzienne to KAŻDY klient tego banku powinien was pociągnąć do odpowiedzialności za spowodowane straty. Pomyślcie ile osób PRZEZ WAS STRACI DOROBEK SWOJEGO ŻYCIA. Nie podając nazwy tego banku jesteście tacy sami jak ten złodziej – brawo!!!

Gdyby podali nazwę banku prawdopodobnie mogliby się już pakować i tyle by było z Z3S.

Biedaku, mylisz skutek z przyczyną.

Przynajmniej nie siej FUDu.

A w ogóle, to nie komentuj tu, bo strasznie nudzisz…

Nie pozdrawiam

O nie nie zainteresowałem cię, jaka szkoda:( Strasznie mi się przykro zrobiło, tak mi dopiekłeś. W pięty mi poszło:( Już lepiej nie będę pisał, bo pewnie ziewasz…

Pewnie wkurza cię to, ze 99% ludzi, których znasz ma inne poglądy. Kiedyś może jak będziesz miał szczęscie, dużo poczytasz (ale tak bez nudzenia się) to zrozumiesz, że oni wszyscy mieli zawsze rację. Wtedy ich możesz serdecznie pozdrowić!

1. Kto szuka ten znajdzie, A kamieni w polsce o tym kształcie jest mało.

2. Wpierw niech zrobią im ci klienci rzutkę na prawników.

3. Wdech i wydech.

Jestem ciekaw jak ty byś się zachował w sytuacji gdy prowadzisz blog i nagle Bank (instytucja z ogromnym zapleczem) grozi ci prawnikami i otrzymujesz groźby.

Pomyślałeś o tym że może autor ma rodzinę?

I nie ma równowartości rocznych zarobków prezesa tego banku do wydania na adwokatów…

Swoją drogą, ciekawe czy ktoś zawiadomił GIODO?

Dziwi mnie brak reakcji banku. Przecież w każdej chwili gość może zacząć używać danych kart i co wtedy? Bank będzie dopisywał zera bo nie stać go na wymianę wszystkim kart?

A można zakodować nazwę tego banku? Coś w deseń wyborów: myśliwska kontra podwawelska (Komoruski myśliwy kontra Duda mieszkający w mieście z widokiem na Wawel).

Proponuje zmienić dowód. zmiana dowodu to koszt zdjęcia

Bardzo dużo ważnych informacji podaliście. Jeśli ktoś ma pojęcie o tym jak wygląda struktura katalogów w serwerze aplikacyjnym na dużym systemie typu UNIX to bardzo szybko drogą eliminatki dowie się, o który bank chodziło. To było proste.

A teraz po Waszej stronie powinno być zgłoszenie do prokuratury o właściwościach miejscowych banku zawiadomienia o popełnieniu przestępstwa ściganego z art 190 par 1 KK w związku ze zgłoszeniem przestępstwa z art 278KK oraz 287 par 1 KK, możliwa jest także akcja jako oskarżyciel posiłkowy, co umożliwi prezentację dodatkowego materiału dowodowego przed sądem. Informację na ten temat przekazuje się także do KNF (jest to instytucja z urzędu związana z nadzorem nad poszkodowaną organizacją). Ze względu na fakt, że istnieją przesłanki, że było to przestępstwo obejmujące mienie o znacznej wartości z elektronicznego systemu bankowego, KNF przekaże sprawę do właściwej dla niego miejscowo prokuratury.

Nawet nie musieliście pisać, że to polski bank. W żadnym innym do podobnych reakcji na włamania by nie doszło, nie teraz.

Jako przykład niech posłuży włam do PSN, gdzie Sony posypało głowę popiołem i zapewniło ochronę tożsamości oraz monitoring kart kredytowych użytych w serwisie wszystkim użytkownikom potencjalnie poszkodowanym we włamaniu.

Kolejny przykład, w czwartek ujawniono włamanie i wyciek danych z amerykańskiego Office of Personnel Management i wszystkim potencjalnie poszkodowanym (nie znany jest faktyczny zakres i ilość wykradzionych danych) zaoferowano usługi ochrony tożsamości i pomoc przy ochronie ich i ich rodzin w związku z możliwymi atakami ukierunkowanymi. Można? Można, trzeba tylko rozejrzeć się dookoła i zdać sobie sprawę, że pewne wzorce zachowań odeszły w niebyt.

Jednym z nich jest przerzucanie odpowiedzialności na uzytkownika i „jego” malware. Czy który kolwiek z managerow ryzyka operacyjnego tego banku ma pewność, że atakujący był jedyną osobą, która posiada rzekomo wykradzione dane? Że działał sam? I że dane nie zostaną tak czy inaczej ujawnione? Co wtedy ze stratami wizerunku, nie tylko tego banku ale całego środowiska? Czy rzeczywiście można tak sobie igrać z polskim klientem i jego zaufaniem do instytucji finansowych juz i tak mocno nadwątlonym?

Sama forma komunikatu do Z3S jest krótko mówiąc dla banku nieprzyzwoita. Bądź co bądź, o ile jest to bank, z ważną licencją bankową, to jest to instytucja zaufania publicznego i takie jej zachowanie jest karygodne.

Nie podanie nazwy banku daje wam zero autentyczności i rzetelności. Trzeba było w ogóle nie pisać artykułu albo zrobić to dobrze.

Jeśli byś miał choć trochę pod deklem i chwilę czasu, to sam byś doszedł do tego o jaki bank chodzi. Artykuł świetny, bo obnaża sposób w jaki funkcjonuje nasz świat.

Dziwie sie że czytasz takie mądre strony a nie potrafisz dojść do tego jaki to bank

Co za ludzie.

Mają wirusy, nie potrafią odróżnić fałszywej strony od prawdziwej.

Może jeszcze autoryzują hasła smsowe bez sprawdzania kwot i numerów kont.

Okradani są kretyni i kompletni ignoraci.

Po to banki wprowadziły hasła smsowe, żeby oddzielić komputery od haseł jednorazowych.

A ludzie sami pchają się z dziurawymi smartfonami do banków.

Nic tylko czekać na grupę podrózników-czyścicieli kont z imsi catcherami.

Wtedy nawet nie pomogą hasła sms w ochronie kasy.

mam wrażenie, że nie zrozumiałeś(aś) szczegółów tego ataku.

Opcjonalnie Twoi rodzice byli bliskimi krewnymi.

Ale to nie klientów atakowano tym razem

Skoro klient = idiota to jak nazwać bank mający zapewne dział .sec który zalicza taki fuckup ?

Kto tam pracuje, musiały być już ze 3 restrukturyzacje pierwszy sort, drugi sort, trzeci sort ;D

Ten wyciek dotyczy włamania do systemu IT banku a nie fraudu spowodowanego infekcja po stronie klienta.

Prosba o komentarze w temacie.

Wycieki i fraudy sa rzecza powszechna i zdazac sie beda.

Najwazniejsze aby istnialo prawodastwo obligujace instytucje finansowe do ich ujawniania niezwlocznie po wykryciu (jak to ma miejsce w amerykanskim regulatorze SOX)

To nie ten bank. Reportaż mówi o przypadkach z połowy 2014 roku.

Zwróćcie uwagę na jedną rzecz – w pierwszym mailu razor4 prosi o upublicznienie informacji. Scenariusz był więc pewnie taki:

1. razor4 szantażuje bank

2. bank go olewa (większość instytucji ma taką zasadę, że z szantażystami się nie gada, chyba że się to bardzo, ale to bardzo kalkuluje)

3. razor4 pisze do z3s z prośbą o publikację informacji wiedząc, że efekt oburzonych klientów przenoszących konta sprawi, że bankowi zacznie się jednak kalkulować rozmowa z razorem4

Publikując informacje od razu z3s przysłużyłaby się razorowi4. Zachowali się profesjonalnie nawiązując kontakt z bankiem. Niestety w banku, jak to w banku okazało się, że pracują zwykłe ch. Tym świstkiem od radcy można sobie podetrzeć tyłek. Dla banku kilka baniek straty to koszt dobrej kampanii reklamowej, a żadna kampanie nie naprawi tak nadszarpniętego wizerunku. Dlatego sprawy tego typu taniej jest zamieść pod dywan i pokryć z własnego budżetu. Takie rzeczy są skalkulowane i przewidziane. Pewnie z analizy ryzyka wychodzi, że taniej założyć mały fundusz na takie incydenty niż wdrażać zabezpieczenia. Dopóki straty się mieszczą w widełkach w interesie banku nie jest się przyznawać. Czy ktoś słyszał kiedyś o banku, który by się przyznał do takiej wtopy? I zgodził na publikację tej informacji?

Jeśli nie możecie podać nazwy banku, to może możecie podać nazwę banków (w innym artykule) o których nie mieliście ostatnio informacji, że doszło do włamania?

Zgodne z opisem, klienci wykorzystujący NoScript byli bezpieczni :)

jasne… tylko, że skrypt serwowany był ze strony banku, którą musisz mieć na white liście bo inaczej nie działa Ci 96% funkcjonalności interfejsu… chyba, że ktoś z Was zna system transakcyjny banku, który będzie działać z wyłączonym JS… ja nie znam…

Jakbyś czytał ze zrozumieniem tekst, to byś doczytał, że skrypt był hostowany z innej domeny, chociaż łudząco podobnej, na która trzeba też „kliknąć”.

Ale jak miał pełny dostęp do serwera to dlaczego hostował plik gdzie indziej?

z3s, wielkie dzięki za publikację nawet pomimo zaistniałej sytuacji! Trzymajcie się ciepło.

A ludki, które mają pretensje o nieujawnienie nazwy autora gróźb, niech sobie odpuszczą. Adam ma większe jaja od was wszystkich razem wziętych. Pomimo zagrożenia procesem o naruszenie dóbr osobistych opublikowane zostało, ile się dało. A wy, gdy już nazwa zostanie podana w mediach „ogólnych”, nie ruszycie nawet tyłka, tylko odważnmie pogadacie sobie zza klawiatury na facebooku, puścicie tweeta o bojkocie, dacie głos na populistę obiecującego gruszki na wierzbie w sprawie „sprawiedliwości wobec banków”, po czym grzecznie i cichutko zostaniecie w tym samym banku.

Sorry ale minus dla zaufanej za tą akcję. Albo mówicie wszystko co wiecie albo nic. Proszenie o unikanie spekulacji jest zabawne…

Gdybym byl na Twoim miejscu Adam, to pierwszym krokiem byloby sprawdzenie w danych, do których mialbym dostep, kto w piatek okolo 11 łączył się z adresem, z którego wysłano mail. Może to nie TOR tylko VPN albo zwykłe proxy.

Adam – masz karę za pomaganie za darmo dużej firmie. Ja wiem, że temat piękny i ciekawy ale dokładnie takiego zachowania można się było po nich spodziewać.

Jak coś robisz za darmo lub za tanio to jesteś traktowany jak śmieć, którego trzeba jak najbardziej wycisnąć i na końcu wyrzucić (a najlepiej jeszcze czymś zagrozić).

Jeżeli chodzi o artykuł – dobra robota, ale nie daj się podpuścić nikomu i nie zwracaj uwagi na krzykaczy. Siedź cicho i chroń swój tyłek bo jak się na Ciebie rzucą to nikt nie pomoże.

I zgłoś na policję groźbę zabójstwa….

ej za narażenie danych osobowych na wyciek są bagiety, nie?

Adam robisz świetną robotę, nie zwracaj uwagi na gorzkie żale smarków w komentarzach. Najważniejsze jest Twoje bezpieczeństwo. Pozdrawiam.

Jedna uwaga – w artykule podana jest jasna informacja odnośnie losowania znaków przy kolejnych próbach wprowadzania hasła maskowalnego, to kategoryczny błąd, który byłby wykryty przez każdy audyt. Nie znam banku, w którym tak to działa lub działało, ale jeżeli ktoś zauważył takie funkcjonowanie w swoim banku to poza obowiązkową zmianą haseł i zablokowaniem dostępu, profilaktycznie może też zgłosić takie proszenie się o problemy banku do KNF. – Adam, szacunek za przekazanie tych ważnych informacji w odpowiedzialny sposób.

Nie znasz ?, ja znam BZWBK. Wpisujesz NIK (login), bank pyta na przyklad o haslo z pol nr:

1

3

5

Teraz nic nie wpisujac cofasz sie wstecz i jeszcze raz sie 'logujesz’ NIK. Bank teraz pyta o inny zestaw pol. Mozna zrobic tak dziesiatki razy i bank tego nie blokuje.

Czyli znajac tylko kawalek hasla i NIK bez problemu mozna sie zalogowac komus na konto.

To jest jakaś kipna….bank dał dupy i nie można poinformować który to ?

Prawdę mówiąc wydaje mi się że publikując nazwę banku zapewnił byś sobie bezpieczeństwo.

Natomiast obecnie … 3 osoby wiedzą o jaki bank chodzi … wiec idąc za „liścikiem” to jest jakieś 60k PLN i spokuj :-).

Jakie 3 osoby jak już cały Internet o tym wie.

Bardzo dobra dziennikarska robota! Niezależność przede wszystkim!

„Kilka godzin przed planowaną publikacją otrzymaliśmy wezwanie do zaniechania naruszenia dóbr osobistych od radcy prawnego reprezentującego bank”

Że przepraszam jakie naruszanie dóbr? Naruszać dobra to można kłamliwym artykułem, w przeciwnym wypadku to jest nie naruszanie dóbr a ostrzeganie opinii publicznej….

A zlecenie to już jest żenada, jak się jakkolwiek dowiem jaki to bank to postaram się wszystkich znajomych powiadomić….

Pytanie też np. o tego dilera samochodów. Czy bank nadal zasłania się trojanami (k****) czy już nie a tylko grozi Adamowi (nadal k****) ?

Adam,

jeśli chodzi o to, że boisz się podać nazwę banku z uwagi na możliwe konsekwencje prawne, to daj mi tylko zgodę na przedruk artykułu na blogu http://fajne.it – ja jestem gotów zawalczyć.

Tomasz Klim

Dyrektor IT

Fajne.IT

Nie to nie, niebezpiecznik napisze więcej :D

Swoją drogą to straszenie to na bank nie ze strony hakjera. Przecież ten pisal po to by zdobyć mołojecka sławę. Zgłoście sprawę na policję niech się na coś przydadzą.

http://niebezpiecznik.pl/post/twierdzi-ze-zhackowal-polski-bank-i-zapowiada-publikacje-danych-rzekomo-nalezacych-do-klientow-banku-chyba-ze-otrzyma-200-000-pln/

Adam, kawał dobrej roboty. Teraz jestem już przekonany, że wyrzucenie niebezpiecznika z subskrypcji i zaufanie tylko Twojemu portalowi było bardzo dobrym pomysłem. Nie „sprzedaj” się tak jak Piotr proszę. Zarabianie na portalu to nic złego, ale czasami wręcz hamskie zachowania to przesada.

Powodzenia!

” Bank według włamywacza zrzucił problem na konie trojańskie na komputerach klientów. ”

Tyle w temacie. Tak jak i w przypadku wyłudzenia kredytu na Kowalskiego, Kowalski ma problem, nie bank.

@Z3S – bardzo dobry artykuł. Duże brawa za odwagę by go opublikować.

Na innych portalach od wczoraj podają co to za bank, a po więcej szczegółów odsyłają tutaj.

Wielki minus dla banku i jego pracowników. A czy tego typu groźby nie powinno się zgłaszać do prokuratury?

Niestety taka jest rzeczywistość. Nawet jeśli Adam zgłosi na policję fakt straszenia i poda ten adres IP, to policja sprawę umorzy. Miałem już różne akcje z ancymonami z zagranicy i nigdy policja żadnego nie znalazła ;) A co do banków, to ja tam mam tylko kredyty :D

Razor4 sugeruje, że mimo stosowania hasła maskowalnego przez bank nie miał problemu z przechwyceniem cudzych haseł, ponieważ zbierał je w ciągu kilku logowań. – kilka banków, które za każdym razem wymagają podania całego hasła przy logowaniu odpada ;)

Widzę, że mój komentarz został usunięty :D Albo nie opublikowany. Powraca zatem pytanie- jeśli informacje są prawdziwe, to dlaczego nie chcecie podać nazwy banku/banków? Bo?

A czytałeś artykuł? W szczególności fragment z nagłówkiem „Wezwania i pogróżki”?

http://samcik.blox.pl/html

No to poszło już.

Już są ogłoszenia o pracę dla admina w banku ;]

Straszna plaga z tymi włamaniami teraz. Strach na każdym kroku. Ja zostałem kiedyś okradziony z PayU. Swoją drogą moglibyście podać jaki to bank, bo nie wiem, czy mam się bać…Heh, a mój dziadek zawsze powtarzał, że najlepszy jest „bank ziemski” :P

pozdro dla kumatych ^

Skąd wiesz?

Swietny artykul Adamie, swietna robota. Bardzo mi przykro z powodu tego że tak Ciebie potraktowali do tego grożąc smiercią za ujawnienie nazwy banku. Mam nadzieję że w zamian włamywacz ujawni wszystkie dane oraz nazwe banku w innych miejscach sieci psując ich „dobrą” reputację.

Czy dobrze rozumiem, że bank groził Wam śmiercią albo trwałym kalectwem? To się nadaje do prokuratury.

Nie wiemy kto stał za groźbami.

Po pierwsze narzuca się pytanie dlaczego ten razor tak chciał się pochwalić swymi dokonaniami. Normalnie jest tak, że złodziej nie chwali się tym, że okradł (co innego w przypadku deface strony w stylu „tu byłem – Tony Halik”). Po drugie, dlaczego włożył tyle wysiłku żeby przekonać szanowną redakcję o swoich dokonaniach. Coś mi to bardziej wygląda na grę „włamywacza” obliczoną na osłabienie pozycji banku i być może powiązych z nim sił (politycznych?) niż na finansowo motywowany włam. A może to tylko teoria spiskowa w rodzaju talibów w Klewkach czy Kiejutach.

pewnie z tego samego powodu dlaczego nie tak dawno „producenci” ransomware wypuścili klucze szyfrujące. Razor wg podanych przez siebie danych zgarnął dużą bańkę i może sobie spokojnie zaszyć się gdzieś gdzie go albo nie znajdą, albo nie ma umowy ekstradycyjnej z PL. Zauważ też, że nie jest to żaden sławny nick w sieci, być może stworzony tylko na potrzeby tego deface.

Czy „historia transakcji” i „potwierdzenie przelewu” pochodzą bezpośrednio z systemu naszego anonimowego banku?

Mimo wszystko powinniście to wyjawić

Kiedy w końcu KNF zabroni zakładania kont na przelew? Chyba już czas na taki krok. To, co miało ułatwiać założenie nowego konta w nowym banku ułatwia życie także przestępcom, bo lewe konta bankowe są oferowane na rynku. Kupują je zarówno osoby chcące uciec przed komornikiem, alimenciarze, ale też przestępcy, bo przecież kradzież to dopiero pierwszy krok (ci, którzy nie są zaawansowanymi hakerami po prostu wyłudzają chwilówki na takie lewe konto). Kasę trzeba jeszcze wyprać i bywa to trudniejsze od samej kradzieży, a do tego podstawą są lewe konta.

Warto tez dodać, że kilka banków jest na sprzedaż i może chodzić o zaniżenie wartości któregoś z nich. Jeśli to mały bank to zapewne przyoszczędził na security, bo prezes chciał więcej zarobić. W dzisiejszych czasach ten, kto oszczędza na IT security ginie, jednak jeszcze nie każdy zdaje sobie z tego sprawę. Na Zachodzie (może jeszcze nie w PL, ale wszystko przed nami) bywają też włamy do banków w celu sfinansowania tzw. Państwa Islamskiego (było kilka takich incydentów we Francji).

A co ci przeszkadza konto na przelew mi takie konto tylko jest potrzebne innego nie potrzebuję.

Mnie ciekawi uzycie formularza kontaktowego na stronie przez „Szakala”, ktos nieobeznany technicznie wszedl na tora i szybko wyslal grozbe przez ten formularz nie dbajac o bezpieczenstwo tylko dzialajac szybko, w panice.

Ktos ogarniety wyslal by zaszyfrowanego maila majac wyjebane na nick itp.

To nie był Tor. Więcej dzisiaj wieczorem.

Rozumiem że już wiecie kto wysłał wam groźbę ?

Nie wiemy.

Szacunek za to, że Z3S ujawniła informacje o włamaniu. I tak dużo ujawniliście.

Dzisiejszy świat finansów opiera się niestety na pieniądzu fiducjarnym, fiat money (słowa klucze). Z góry opiera się na wierze w to, że osoby nim administrujące będą mądrze nim zarządzały, nie manipulowały. Kiedyś, gdy był standard złota nie można było wytworzyć kolejnych ilości złota zgodnie z wolą jakichś ludzi z rządu/banku centralnego. Nie ma się więc co dziwić, że obawiają się utraty wizerunku i stosują security by obscurity.

Dobrze, że nie mam konta w banku, więc nie mam problemu z włamaniami zresztą 620zł się trzymać na koncie nie opłaca i jeszcze opłaty no sami wiecie.

Ja na jego miejscu bym zrobił tak wziął kasę zakupił sobie jakaś zajebistą furę dom i żył bym już długo i szczęśliwie. Ale ktoś taki jak ja zawsze ma pod górkę.

wow

Chciało by się zapytać co z dobrami osobistymi klientów .

Adam, dobra robota!

Dobra robota, artykuł na duży plus.

odpowiedź dla prawnika należałoby przygotować wraz ze swoim.

Z grubsza o treści

„Ochrona dobrego imienia banku musi ustąpić ochronie wartości nadrzędnych: ochronie danych osobowych klientów banku, ochronie majątku klientów banku.

O jednoznacze rozstrzygnięcie tego zwracamy się do SO w …… .

Ponadto, w imię ochrony majątku właścicieli banku podjęliśmy decyzję o poinformowaniu nadzoru wlaścicielskiego banku oraz nadzoru bankowego. Podejmujemy to działanie, aby właściciele banku oraz regulator mogli świadomie ocenić ryzyko związane z ewentualnym „zamieceniem problemu pod dywan”, na co wskazuje wielomiesięczne swobodne działanie włamywacza w systemie banku”

Grożenie zabójstwem to dobra zabawa, bagiety nie mogą nic zrobić xD

Ekipie Z3S polecam zabawe w zlewy + groźby karalne pod adresem sklepów złych na wracające paczki xD

Po co pomagać bankowi? I koniecznie trzeba podać nazwę banku, niech ludzie wiedzą.

Artykuł na czwórke. Z plusem.

Hahahahaha, dobre :)

tylko 20 k za glowe? starsznie tanio lol

http://www.cashless.pl/bezpieczenstwo/326-nawrat-zaden-bank-nie-moze-czuc-sie-odporny-na-atak-hakerski

na torrepublice wszystko juz jest;) kto to zrobił , jaki bank

http://nco5ranerted3nkt.onion/viewtopic.php?id=7306

Zdecydowanie warto przeanalizować zdarzenie w kontekście czasu reakcji oraz podjętych działań przez zarząd banku, jednak niezależnie od konkretnego banku, wszystkie instytucje finansowe a z pewnością banki powinny pochwalić się wynikami takiego audytu.

Czy to nie jest przypadkiem echo tej sprawy: http://poszkodowaniprzezpkobp.pl/ ? Wygląda to na dość podobny schemat działania…

Bardzo wątpliwe zeby Bank otwarcie przyznał sie do de facto wlamania i przejecia przez atakującego wrazliwych danych. Nawet za cene rekompensaty strat wynikajacych z ataku.. mysle ze nawet nie informujac potencjalnej ofiary, ze zwrocone zostaly srodki, ktore ktos ukradł. Sam fakt ujawnienia takich info i dowod na ich posiadanie (nawet ten przedstawiony) to mocny sygnał ze faktycznie cos złego mialo miejsce.

Co do tego o jakim banku mowa nie trzeba spekulować – można spróbować wydedukować

Zdaje się, że większość banków z top 10 to spółki akcyjne, które mają obowiązek co kwartał publikować raporty finansowe dla akcjonariuszy. Jeśli straty były pokryte przez bank to zapewne musiał je wykazać w raporcie za Q1. Wystarczy porównać kwoty, o ile rzecz jasna nie zostały sprytnie zakamuflowane i połączone z innymi wydatkami w rubrykach w rodzaju „Pozostałe koszty” :)

http://wyborcza.biz/finanse/1,105684,15949849,Klienci_Deutsche_Banku_mieli_problem_z_kontem.html

A teraz nie działa już strona tegoż banku. Hakery znów dały znać o sobie.

Powyższy artykuł jest sygnałem, by w kontaktach elektronicznych z bankiem przestrzegać zasad bezpieczeństwa informacji. Pomimo wszelkich starań nigdy nie mamy 100% pewności, że nasze oszczędności czy dane osobowe nie trafią w niepowołane ręce. Każdy klient logujący się przed miesiącem maj na swoje konto w banku mógł paść ofiarą działań włamywacza. Żaden przeciętny użytkownik konta nie jest w stanie zapobiec, ani przewidzieć działań hakerskich, ale może w pewnym stopniu zadbać i polepszyć własne bezpieczeństwo. Zgodnie z zapisem w normie PN-ISO-IEC_27002 w rozdziale 6.2 Polityka stosowania urządzeń mobilnych „zaleca się zachowanie ostrożności podczas korzystania z urządzeń mobilnych w miejscach publicznych, salach konferencyjnych i innych niezabezpieczonych obszarach. Zaleca się stosowanie środków ochrony, aby uniknąć nieautoryzowanego dostępu do tych urządzeń i ujawnienia informacji przechowywanych i przetwarzanych te urządzenia”. Przytoczona norma daje ogólne wskazówki zabezpieczania się przed różnego typu włamaniami. My chcemy jednak podkreślić, że to od klienta w dużej mierze zależy bezpieczeństwo jego konta. Klient nie jest zdany jedynie na łaskę banków i ich metody zabezpieczania. To człowiek jest podatny na sugestie i różne propozycje, na oddziaływanie cyberprzestępców. Często nawet nie zdajemy sobie sprawy, że właśnie zainstalowany program może okazać się szkodliwą aplikacją, dzięki której logowanie się z różnych miejsc do naszego konta będzie możliwe. Dlatego też nie bagatelizujmy tego problemu i zastosujmy się chociażby do wskazówek naszego banku, który ma na celu ochronę naszych środków a nie utrudnianie nam życia. Każdemu z nas przecież zależy aby być bezpiecznym, żeby nie zostać oszukanym czy pozbawionym naszych środków.

Podobno nie jest to Orange Bank, ani T-mobile bank ani tym bardziej Play bank…

To typowe wyprowadzenie kasy z systemu. Nastepnie uwiarygodnienie the story.Widac wyraznie, ze gra sie tu na zasadzie bank to ten dobry, wlamywacz to ten zly i na odwrot. mieszanie pojec by wywolac odpowiedni metlik. tu jest tylko jedna grupa dzialajaca razem. Przeczytajcie te historie jeszcze raz ale z nastawieniem, ze jeden i drudzy to ta sama strona medalu.

Adam zglos te grozbe karalna przeciwko zyciu. chodzi o nie pozostawianie takich rzeczy samopas. w sama grozbe nie wierze, bo byla wydalona w celu uwiarygodnienia narracji, ale jest ona scisle powiazana z tematem i powinna znalezc tam swoje miejsce od strony procesowej.

Czy ja dobrze rozumiem, że „redaktorzy” tego „felietonu” współpracują z przestępcą?

Ciekawe czy namierzą Razora4, sprawa zrobiła się na tyle poważna że bank wreszcie zaczął się tym interesować i pisać oświadczenia. Szkoda mi tych wszystkich klientów, zwłaszcza tych okradzionych.

Bank mógł to załatwić po cichu i dogadać się z razorem4 na jakąś sumę, w zamian za pokazanie luk i błędów.

O Lord, help me to be pure, but not yet.

Bank ma u mnie dużego plusa. Taki Plus Bank!