Od paru dni docierały do nas plotki o problemach firmy Gemius, serwującej pliki JS na większości ważnych polskich witryn internetowych. Skutki incydentu w jej infrastrukturze mogły być katastrofalne dla bezpieczeństwa internautów.

Dzisiaj Gemius poinformował swoich klientów, że incydenty faktycznie miały miejsce, lecz jak na razie w treści komunikatu brak jest precyzyjnych informacji o skali włamania i o tym, czy włamywacze mogli przejąć kontrolę nad skryptami wstrzykiwanymi w strony przez Gemiusa obsługiwane.

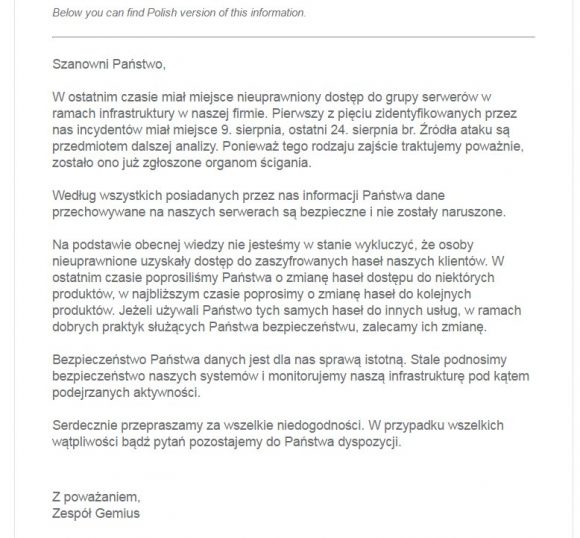

Komunikat firmy

Dziennikarz Wojciech Boczoń opublikował na Twitterze następujący komunikat:

Jak możemy w nim wyczytać, między 9 a 24 sierpnia doszło do co najmniej 5 przypadków uzyskania nieuprawnionego dostępu do grupy serwerów w infrastrukturze Gemiusa. Firma informuje, że dane są bezpieczne, lecz nie może wykluczyć, że włamywacze uzyskali dostęp np. do zaszyfrowanych haseł klientów. Rozbierzmy ten komunikat na części składowe, ponieważ nie wygląda to dobrze.

Po pierwsze wskazany przedział czasowy pokazuje, że przez kilka tygodni włamywacze mieli dostęp do serwerów Gemiusa, a ten nie zorientował się w sytuacji. Zakładając, że wskazane daty są prawidłowe a włamanie nie zaczęło się dużo wcześniej, kilka tygodni to nie najgorszy wynik – jednak oznacza, że włamywacze mieli sporo czasu by spenetrować sieć firmy.

Po drugie ważna jest informacja, że incydent dotyczył więcej niż 1 serwera. To wskazuje, że włamywacze mogli poruszać się w sieci wewnętrznej. W połączeniu z informacją o tym, że firma nie ma pewności co do zakresu dostępu włamywaczy możemy bać się najgorszego.

Czy doszło do katastrofy?

Trzecim i najważniejszym elementem analizy jest to, czego w komunikacie brakuje. Gdy oglądacie strony internetowe w Polsce, to istnieje spora szansa, ze pobieracie dane z serwerów Gemiusa – w ramach monitorowania użycia sieci jego klienci wstawiają na swoje witryny odwołania do zewnętrznych skryptów. Jeśli przestępcy uzyskali dostęp do serwera, z którego te skrypty były pobierane, to mamy katastrofę – kto kontroluje ten serwer, ten może próbować infekować miliony komputerów w całym kraju (lub np. wybrać kilka z nich, które znajdują się we wskazanej sieci i wycelować swoją kampanię tylko w konkretnych użytkowników). Co gorsza wśród docierających do nas informacji znajdują się także sugestie, że w trakcie incydentu doszło do zmiany zawartości serwowanych plików. Nie otrzymaliśmy niezależnego potwierdzenia tego faktu, jednak jeśli jest to prawdą, to mamy do czynienia z jednym z najpoważniejszych incydentów bezpieczeństwa w historii polskiej sieci.

Czekamy obecnie na więcej informacji – jeśli możecie pomóc ustalić fakty, to zapraszamy do kontaktu, gwarantujemy anonimowość.

Aktualizacja 2016-09-23 13:30

Gemiusowi zadaliśmy dwa pytania:

- czy doszło do nieautoryzowanych zmian treści plików serwowanych z serwerów Gemiusa

- w jaki sposób został wykryty incydent.

W odpowiedzi otrzymaliśmy link do oświadczenia o treści:

potwierdzamy, że w sierpniu wychwyciliśmy atak hakerski. Klienci zostali poinformowani o sytuacji. Serwery i dane zostały zabezpieczone. Danym klientów nic nie grozi i są całkowicie bezpieczne. Współpracujemy z prokuraturą.

Obecnie wdrażamy system ISO 27001, który jest standardem związanym z bezpieczeństwem informacji. Jesteśmy wyposażeni w narzędzia sprawnego reagowania na zagrożenia. Podnosimy standardy zabezpieczeń i w tym celu planujemy kolejne audyty bezpieczeństwa.

Zarząd Gemius

Ciekawe, czy brak odpowiedzi na nasze pytania należy traktować jako odpowiedź twierdzącą przynajmniej na pierwsze z nich. Czekamy na Wasze informacje.

Aktualizacja 2016-09-23 17:00

Przeprowadziliśmy rozmowę o powyższym incydencie z panem Marcinem Pery, członkiem zarządu Gemiusa. W jej trakcie dowiedzieliśmy się, że:

- włamywacz uzyskał dostęp do kilku serwerów o mniejszym znaczeniu dla firmy, gdzie mógł uzyskać dostęp do skrótów haseł użytkowników,

- prawdopodobną przyczyną włamania mógł być brak odpowiednich aktualizacji oprogramowania,

- Gemius przez pewien czas po zidentyfikowaniu włamania obserwował działania włamywacza by zyskać większą wiedzę na temat zakresu uzyskanego przez niego dostępu,

- serwery krytyczne z punktu widzenia bezpieczeństwa internautów (czyli te serwujące pliki JS i graficzne osadzane na wielu stronach w całym internecie) znajdują się fizycznie i logicznie w innej lokalizacji i posiadają inny system zabezpieczeń,

- analiza śladów pozostawionych przez włamywacza oraz funkcjonowania mechanizmów ochrony danych nie wskazują na to, by włamywacz dokonał modyfikacji danych klientów lub skryptów na krytycznych serwerach,

- klienci firmy nie zgłosili nieautoryzowanych modyfikacji treści serwowanych przez Gemiusa,

- według najlepszej wiedzy firmy serwowane dane nie były modyfikowane w nieautoryzowany sposób.

To pełne wyjaśnienie brzmi dość uspokajająco. Mamy nadzieję, że faktycznie nie doszło do naruszenia integralności danych serwowanych z sieci Gemiusa.

Komentarze

https://www.troyhunt.com/protecting-your-embedded-content-with-subresource-integrity-sri/

Czy ktos może mi wytłumaczyć w prosty sposób jaki jest cel umieszczania plików JS na serwerach Gemiusa?

Zbliżony do google analitics.

Wiele stron ma w kodzie skrypty gemiusa do liczenia statystyk. Te skrypty pobierają pliki .js z serwerów gemiusa. Ktoś może podmienić te pobierane pliki na coś potencjalnie szkodliwego, więc bez włamywania się na którykolwiek z popularnych portali, można zainfekować ich klientów. Prościej chyba się nie da.

Zamiast kodu służącego do trackowania użytkownikó można podstawić złośliwy JS, który będzie infekował odwiedzających. To dobra droga wejścia dla masowych kampanii – botnetów, ransomware itp.

statystyki – gemius to taki polski analytics i adwords w jednym

Cześć

Może naiwne pytanie, ale czy warto pochylić się nad podpisywaniem cyfrowym skryptów JS? Z tego jak to wygląda musiałby być to nowy standard obsługiwany przez przeglądarki (lub przynajmniej silniki webowe, sprawdzające integralność na poziomie backendu) i twórców, ale w tym przypadku włamywacze nie byliby w stanie skutecznie zmodyfikować skryptu bez posiadania odpowiedniego klucza.?

Co prawda nie jest to podpisywanie cyfrowe, ale jest już standard pozwalający na wczytanie zasobu tylko wówczas, gdy hash się zgadza → https://www.w3.org/TR/SRI/

@Alex

Te skrypty, jeśli są ładowane przez szyfrowane połączenie, są podpisane — to główna funkcja SSL. Kłopot w tym, że skoro napastnik ma dostęp do źródła, to podszywa się pod autora — także na poziomie kryptograficznym. Można się sprzeczać, że w tym konkretnym przypadku oddzielna sygnatura mogłaby coś zmienić, ale w ogólnym po prostu wystarczyłoby zaatakować inny punkt infrastruktury i efekt byłby ten sam.

Subresource integrity, o którym wspomniał Comandeer, jest o wiele lepszym rozwiązaniem, bo podpis wykonuje trzecia strona — autor strony używającej zasobu. Takich autorów jest wielu: w zależności od skryptu nawet dziesiątki milionów. Każdego z nich napastnik musiałby zaatakować oddzielnie, żeby uzyskać efekt analogiczny jak przy braku SRI. Koszt jest absurdalnie wysoki. Dalej: nie musisz ufać losowemu CA (konieczne przy oddzielnych sygnaturach) — zaufaniem obdarowujesz tylko autora strony, której używasz.

W poprzednim akapicie użyłem „podpis” w odniesieniu do SRI. Co prawda samo Subresource integrity to tylko hash, ale jest serwowany jako część strony wysyłanej po SSL (a zatam podpisanej), to działa tak samo jak podpis cyfrowy. Oczywiście to nie działa, gdy strona leci po gołym HTTP, ale w takiej sytuacji z założenia nie ma mowy o bezpieczeństwie.

Noscript ftw

czy korzystanie z przegladarki uruchamianej w sandboxie chroni mie przed takimi atakami ?

Co to znaczy przeglądarka odpalana w Sandboxie?

Np poprzez aplikacje „Sandboxie”

Pewnie ma na myśli: http://www.sandboxie.com/

skoro juz wiecie co mialem na mysli , to jaka jest odpowiedz ?

Co robić jak żyć? Można zablokować ich skrypty?

Nie analizowałem tego dokładnie ale uBlock Origin i Adblock mają na liście Gemiusa. Może być tak, że to co jest blokowane to zupełnie inna para kaloszy ale zawsze to kilka skryptów mniej. No i można samemu dodać filtry do wspomnianych wtyczek i wycinać Gemiusa. No ale pozostaje jeszcze kwestia jak będą działać strony po takiej kastracji.

Ich skrypty zauważalnie zwalniają ładowanie strony, więc ich z automatu blokuje.

uBlock Origin blokuje różne rzeczy i robi to całkiem dobrze. Często jednak nie radzi sobie z blokowaniem wykrywania blokowania (czytaj addblock killer), dlatego mam dodatkowo kilka skryptów w Grasemonkey. Z3S nie jest lepszy od innych stron, bo też używa zewnętrznych skryptów/statystyk, więc pewnego dnia czytając tą stronę mogę stać się potencjalnym celem ataku.

@Karol

Pod Fx jest RequestPolicy Continued, który możesz blokować co tylko chcesz. Lub, lepiej, zrobić domyślnie „deny all” i pozwalać tylko na wybrane połączenia. Problem: o ile na Gemiusa to działa bezproblemowo, o tyle zwykle nie będzie tak różowo, bo większość stron jest pisana byle jak i potrafi wykrzaczyć się na pierwszym wyjątku — np. właśnie na niemożności pobrania skryptu z zewnętrznego serwera.

wyciąć w cholerę i nieużywać.

Haha, jak to fajnie, że od bodaj 10 lat mam zablokowane to g*wno :)

czyli że co? co to oznacza dla zwykłego internauty? konieczność zmiany haseł?

może w końcu się nauczycie z selektywnego korzystania z js na www w moim przypadku większość znajomych patrzy się na mnie jak na idiotę, że robię sobie pod górę, że po co, że co to jest, że wszystko blokuję gdy na ff mam załączony noscript a na chromium quick javascript switcher…

Ciekawe, ciekawe – wraca temat CIA – okresowo przez wiadomości przewalają się tematy naruszenia poufności, czy danych w transmisji czy w spoczynku, bardzo popularne są też tematy dostępności usług a konkretnie niedomagania w tym zakresie (choćby ostatnie ataki na DNS-y globalne) i jakoś wydawać się mogło, że ta jedna noga „integralność” nikomu do niczego nie jest potrzebna.

Niektórzy zwracali na nią uwagę w kontekście ransomware – ale kto ich słuchał. A tu wraca temat i wybucha prosto w twarz – zmodyfikowali skrypty? Czy nie? A jak to teraz na szybko sprawdzić?

Wniosek jeden:

Pamiętaj o komplecie poufność – integralność – dostępność

Zaniedbasz jeden? Pożałujesz…

NoScript/ScriptSafe i problem podejrzanych skryptów rozwiązany raz na zawsze.

Adblock to blokuje czy nie? Ghostery wiem, że na pewno to robi, ale za ostatnie manewry, Adblock stał się dla mnie niepewną wtyczką.

to ktoś jeszcze tego używa?

ja jestem poważniejszy

mBank radośnie przekazuje informacje z *wewnątrz* serwisu (po zalogowaniu) Gemiusowi. Co prawda nie uruchamiają ich skryptów, więc o nie było możliwości manipulacji stroną banku, ale tracking klientów jak najbardziej działał. Pytanie, do ilu jeszcze miejsc Gemius i napastnicy mieli dostęp.

Na marginesie: gdy pisałem ten komentarz, dane nadal płynęły do Gemiusa pomimo włamu.

https://online.mbank.pl/Scripts/sgemius.js

https://ptpb.pw/P2_o.png

wow…poruszyła mnie Twoja historia

Pisałeś coś do mBanku w tej sprawie?

Myślę, że informatycy powinni czytać więcej książek. Wszędzie kalki językowe, co częściowo rozumiem – materiały źródłowe i support są w dużej części po angielsku. Jednak można temu przeciwdziałać… „według najlepszej wiedzy” :( Problem jest w tym, że często nie ma kto zwrócić uwagi na to, że to potworek językowy.

„Wszędzie kalki językowe”

„Support”

:)

Brak wiedzy, niepamięć.

Różnie się można tłumaczyć.

A można przeczytać między wierszami

„nie wiemy (jeszcze) co nam zrobli”

Wyciąłem to g… skutecznie kilka lat temu

i nie żałuję – strony się szybciej otwierają.

Brak wiedzy, niepamięć.

Różnie się można tłumaczyć.

A można przeczytać między wierszami

„nie wiemy (jeszcze) co nam zrobli”

Wyciąłem to g… skutecznie kilka lat temu

i nie żałuję – strony się szybciej otwierają.

przecież gemius to podstawowa domena ktora sie blokuje

http://s1m0n.dft-labs.eu/files/3rdparty/3rdparty.txt

Kochani czytam Wasze komentarze i wszystko fajnie – używamy Adblocków uBlocków Noscriptów itp. Super, ja nawet już 13lat ale jest jeden kłopot Android. Mam także tablet, co prawda nie używam go do niczego ważnego ale jest i w sierpniu otwierały mi się na Onecie podejrzane okienka z wygranym Iphonem antywirusami itp. Olałem założyłem że któryś z reklamodawców padł ofiarą włamu albo nie kontroluje serwowanych treści (też o tym było niedawno) zresztą i tak rzadko zaglądam na tą trolownię.

Teraz widzę że to Gemius podsyłał mi śmiecia. A tu się robi niefajnie. Pół biedy jak tablet służy do przeglądnięcia agregatora treści lub zajrzenia na YT gorzej jak ktoś otworzy sobie to na telefonie a będzie nieuważny. Pamiętajmy że celem ataku nie są osoby obeznane z bezpieczeństwem tylko cała reszta a ich jest zapewne 95%. Po co tracić czas na jednostki skoro można zaatakować miliony? W końcu to nie atak celowany.

Moim zdaniem sprawa była grubsza niż w oficjalnym komunikacie. Nie wykluczam oczywiście innego śmiecia na tablecie bo córka instaluje tam różne śmieciarskie aplikacje ale zbieżność dat i to że problem samoistnie zniknął wydaje się mocno sugerować złośliwy skrypt na Onecie co daje spore prawdopodobieństwo że był to Gemius

Na androida do blokowania reklam polecam „adaway”.Tylko trza miec uprawnienia root.

oby więcej takich incydentów, w gemiusie i wieluinnych firmach których działalność jedynie spowalnia wczytywanie stron internetowych, i rażąco ogranica czytelność właściwej treści przez zasypanie reklamami.

Wszystkie te ścierwa Gemiusa wycinam AdBlockiem…

Czy jest jeszcze jakis admin sieci przepuszczajacy ruch z gemiusa albo innego doubleclick?

pagead2. tak samo

Odkad moglem, zawsze tne na fw

Poza tym adblock i ghostery

Nigdy nie byłem ich klientem a dostałem mejla od nich o włamaniu. Jak się zapytałem dlaczego mi wysyłają mi takiego mejla (nawet nie wiem skąd go mieli) to nawet nie raczyli odpowiedzieć. Kiedyś składałem do nich CV na admina linuksowego i to była jedna z najgłupszych rozmów kwalifikacyjnych jakie miałem.