Firma Hacking Team, producent złośliwego oprogramowania używanego przez rządy całego świata, została zhakowana. 400GB danych z jej serwerów zostało opublikowane w sieci, a wśród nich folder poświęcony Polsce.

Rosja, Chiny czy USA, chcąc monitorować swoich przeciwników (lub obywateli) nie potrzebują usług pośredników i piszą swoje własne oprogramowanie oraz eksploity. Większość pozostałych państw kupuje usługi złośliwego oprogramowania na wolnym rynku. Jednym z największych dostawców jest firma Hacking Team – i własnie padła ona ofiarą kompromitującego włamania. W skradzionych danych znajdują się dowody na to, że głównym klientem firmy są reżimy notorycznie łamiące prawa człowieka.

Hacked Team

Historia firmy Hacking Team zaczęła się od stworzenia w roku 2001 przez dwóch włoskich informatyków pakietu Ettercap, służącego do przeprowadzania ataków MiTM. Wkrótce zgłosiły się do nich włoskie służby specjalne, które szukały metody podsłuchiwania komputerów podejrzanych. Dzisiaj Hacking Team oferuje rządom całego świata komercyjne konie trojańskie, wykorzystywane do podsłuchiwania obywateli. Niedawno odkryto także, że niektóre serwery firmy mogły być zlokalizowane w Polsce.

Dzisiaj rano na Twitterze firmy pojawił się zaskakujący wpis – był nim link do pliku .torrent, prowadzącego do ogromnego archiwum danych firmy. Skrzynki kierownictwa, faktury klientów, kod źródłowy jej systemów i aplikacji, zawartość wewnętrznych baz danych, kopia serwera plików, hasła klientów – trudno wyobrazić sobie większą wpadkę. Wygląda na to, że ktoś uzyskał całkowitą kontrolę nad siecią wewnętrzną firmy i wykradł z niej wszystkie najcenniejsze informacje.

Włamywacze najwyraźniej przejęli kontrolę nad kontami firmy, ponieważ wpisy na Twitterze wiszą już od dłuższego czasu i do tej pory nie zniknęły. Pierwsi badacze publikują już wyniki wstępnej analizy skradzionych danych i wygląda na to, że czeka nas wiele rewelacji na temat Hacking Teamu.

Wiele folderów, a wśród nich Polska

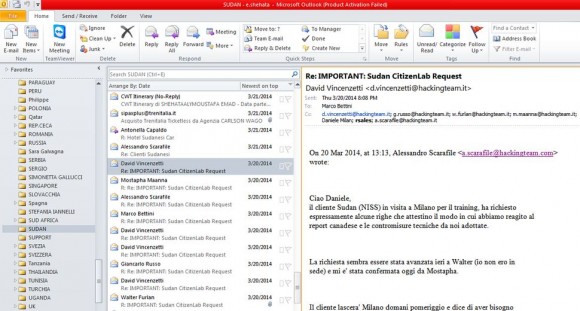

W jednym z opublikowanych na Twitterze zrzutów ekranu widać, że Hacking Team prowadził interesy z Sudanem, chociaż w oficjalnym śledztwie Organizacji Narodów Zjednoczonych absolutnie temu zaprzeczał. Przy okazji możemy także zobaczyć długą listę folderów ze skrzynki prezesa firmy – a wśród nich katalog nazwany POLONIA.

Nie oznacza to, że Polska jest jednym z klientów firmy – korespondencja mogła dotyczyć np. składanych ofert, które zostały odrzucone. Bez poznania treści tego folderu nie sposób tego określić. Ciekawe, które krajowe instytucje będą się musiały tłumaczyć z korespondencji z producentem złośliwego oprogramowania.

Komentarze

Szkoda, że nie rozwinęli drzewa folderów z „Polonia” ;)

Po wstęnej analizie załączonego screenshot-a śmiem twierdzić, że klienci współpracujący oznaczeni są CAPSEM w skrzynce odbiorczej, potencjalni klienci Zwielkiejlitery.

wiec na ryknu zostaną tylko rozwiązania dużych rządów, władza nie lubi konkurencji

w Polsce posiadanie tego zbioru danych jest nielegalne poniewaz są to narzędzia , tłumaczenie że chcieliśmy sobie analizaować nie przejdzie, przepisy są tak skonstruowane że posadanie bez uzycia jest karane !!!

Ale jak ja jestem pentesterem z zawodu to co? :->

Dużo zależy od kontekstu narzędzia nawet, jeśli posiadanie wprost jest zabronione. Co nie zmienia faktu, że na tej stronie niewiele jest osób nieświadomych ułomności nowelizacji popełnionej przez pana prof. Filara.

Możecie rozwinąć, jaka podstawa prawna (lub które przyzwyczajenie niebieskich) zakazuje samego(!) posiadania wirusów/keyloggerów/port-scannerów???

Za ściągnięcie nmapa już głowy ucinają?

Kodeks karny, „Art. 269b. § 1. Kto wytwarza, pozyskuje, zbywa lub udostępnia innym osobom urządzenia lub programy komputerowe przystosowane do popełnienia przestępstwa określonego w art. 165 § 1 pkt 4, art. 267 § 3, art. 268a § 1 albo § 2 w związku z § 1, art. 269 § 2 albo art. 269a [chodzi o nieuprawniony dostęp do systemu informatycznego, zakłócenie pracy systemu, niszczenie danych i takie tam], a także hasła komputerowe, kody dostępu lub inne dane umożliwiające dostęp do informacji przechowywanych w systemie komputerowym lub sieci teleinformatycznej,podlega karze pozbawienia wolności do lat 3. ”

Ale w praktyce to martwy przepis, a na pewno dużo bardziej martwy niż analogiczny z Niemiec, gdzie researcherzy pouciekali z kraju :P

przepis jest na tyle martwy na ile chce prokurator i sędzia, podciągną zorganizowaną grupę, bo wymieniałeś się z kolegami informacjami o programach i mamy po sprawie , NOWEGO prokuratora prokuratury apelacyjnej i sędziego sądu apelacyjnego, pierwszy wielki proces we wschodniej europie w walce z hakerami :)))) może chcesz byc pierwszy ??

Panowie proszę zamieście notkę zę sciągnięcie tego pliku może rodzić konsekwencje prawne w Polsce, beda szukać przy inne sprawie np filmów , wejdą do domu, sprzęt zarekwirują, a skasują cię za narzędzia do hackingu …..

w obecnym czasie gdy dysk z szyfrowaniem sprzętowym kosztuje pareset zł głupi byłby ten kto trzymał by cokolwiek na niezaszyfrowanym dysku.

Każde szyfrowanie sprzętowe ma taką wadę, że klucze szyfrujące znane są producentowi dysku. Nawet jak go zaszyfrujesz, na każde wezwanie władz producent udostępnia bez szemrania wspomniane klucze.

Bardziej jak faktury dla CBA

Polecam pooglądać screenshoty na twitterze :-)

Czekam na POLONIA, Może teraz coś znowu będzie na PO i premier Kopacz.

Tylko czekać, jak kolejna afera wycieknie. Będzie II Sowa Records

Chyba już odzyskali kontrolę nad kontem na Twittrze i wyczyścili kompromitujące ich wpisy.

A tu wszystko ładnie podane przez www:

http://ht.transparencytoolkit.org/

:)