Projekt ciekawego urządzenia pomagającego zachować wysoki poziom prywatności najpierw zyskał spore uznanie w sieci, a następnie jego twórca anulował zaplanowaną prezentację oraz usunął wszelkie ślady wskazujące, że projekt kiedykolwiek istniał.

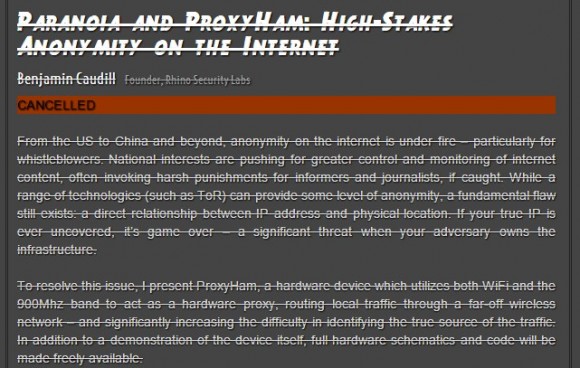

Na początku sierpnia na konferencji DefCon Ben Caudill miał przedstawić Proxyham – urządzenie, dzięki któremu można anonimowo korzystać z sieci WiFi oddalonych o kilka kilometrów. Prezentacja została anulowana, prototypy zniszczone a kod źródłowy usunięty. Przyczyny tej decyzji pozostają nieznane.

Korzystam z WiFi, ale mnie tam nie ma

Proxyham został wymyślony i skonstruowany by zrealizować prosty cel – zapewnienie anonimowości użytkowników darmowych sieci WiFi. Jeśli podłączamy nasz komputer do sieci WiFi, z reguły musimy znajdować się w odległości kilkunastu metrów od jej węzła, by móc z niej korzystać. Proxyham było urządzeniem, które można zostawić w ciemnym kącie biblioteki, podłączyć do darmowego WiFi i odbierać jego sygnał – na innej częstotliwości – nawet kilka kilometrów dalej. Tam drugie urządzenie mogło go odebrać, pozwalając użytkownikowi na korzystanie z sieci przy jednoczesnym skutecznym ukryciu własnej lokalizacji.

Podstawowy moduł urządzenia oparty był o Raspberry Pi z kartą WiFi i trzy anteny – jedną, by połączyć się z lokalną siecią WiFi oraz dwie, by jej sygnał wysłać na częstotliwości 900 MHz. Częstotliwość nie była wybrana przypadkowo – korzystają z niej przenośne telefony czy elektroniczne nianie, dzięki czemu sygnał mógł ukryć się wśród innych podobnych transmisji.

Po drugiej stronie by odebrać sygnał trzeba dysponować anteną (niekoniecznie wielkim modelem Yagi jak na zdjęciu poniżej – mniejsze modele też miały działać) oraz konwerterem.

W planach było także wyposażenie urządzenia bazowego w wykrywacz ruchu (by uruchomić alarm w przypadku jego wykrycia), mikrofon (by nagrywać dźwięki otoczenia np. tuż przed jego wyłączeniem) lub mechanizmy autodestrukcji.

Nagłe zamknięcie projektu

Urządzenie miało być przedstawione w trakcie wystąpienia na konferencji DefCon już 6 sierpnia. Caudill miał opublikować dokładne schematy jego budowy a także oferować wszystkim zainteresowanym możliwość zakupu gotowego produktu za 200 dolarów. Miał także opublikować na GitHubie kod źródłowy obsługujący oba końce połączenia. Trzy dni temu jednak projekt został nagle zamknięty.

Firma Caudilla, Rhino Security Labs, ogłosiła, że zaprzestaje prac nad projektem, istniejące urządzenia zostaną zniszczone a kod źródłowy usunięty. Anulowano również prezentację na konferencji.

Co sprawiło, że mimo ogromnego zainteresowania mediów (łącznie z bardzo popularnym artykułem w serwisie Wired) Caudill zrezygnował z produkcji urządzenia? Raczej nie przesądziły o tym problemy z licencją na transmisję radiową – urządzenie miało nie wymagać zezwolenia, ponieważ moc nadajnika była ograniczona do 1W. Niestety twórca urządzenia informuje jedynie, że nie może udostępnić kodu źródłowego, nie może kontynuować projektu i nie może wyjaśnić, jaki jest tego powód.

Rok spędzony na rozwijaniu urządzenia, premiera tuż za rogiem, entuzjastyczne recenzje w mediach i nagłe zamknięcie projektu zostawiają niestety więcej pytań niż odpowiedzi.

Komentarze

Zapewne któraś z agencji wywiadowczych, postanowiła złożyć ofertę w stylu:

– kupimy od was 20 urządzeń na wyłączność

– ale 20 urządzeń, to trochę mało

– ale my płacimy milion dolarów za każde z tych urządzeń

;-)

Firma jest ze stanów. Bardziej prawdopodobne, ze ta agencja postraszyła a nie zapłaciła.

Raczej na pewno odpowiada za to jakaś agencja rządowa. Ile to już było podobnych przypadków które wyciekły do mediów? Choć ja raczej stawiałbym na zastraszanie, coś w stylu: „Jak terroryści tego użyją, to wsadzimy was za pomoc terrorystom!”.

Bardzo wątpię w taki scenariusz i jeszcze z tym rozdawaniem pieniędzy za przemysłowo nieskomplikowany projekt…

Producenci i projektanci wszelkiej maści repeaterów GSM/UMTS by się już dawno pozabijali o te rządowe pieniądze…

Odpowiedź jest dość oczywista i zapewne trzyliterowa :)

Jak nie wiadomo o co chodzi, to chodzi o … służby specjalne :D

nsa zlozyla propozycje nie do odrzucenia?

Jak nie wiadomo oco chodzi to powody mogą być dwa :

Tusk albo UB

Oprócz teorii z odwiedzinami „seryjnego samobójcy” lub bandytów z indywidualnym zamówieniem jest jeszcze trzecia: że ten projekt okazał się klasycznym niewypałem (na dowolnej płaszczyźnie), albo autorzy sobie po prostu za dużo wyobrażali…

Po co takie urządzenie? Dla kogo? Co to daje? Ilu liczbowo klientom (i jakim?) to pudełko potrzebne i kogo wk####i takie urządzenie? Czy nikt tego nie zrobił już wcześniej i lepiej? Lub czy nie ma tańszego substytutu, który jest gorszy, ale wystarczający?

jeśli projekt to po prostu niewypał to po co czyścić informacje z sieci? Nie lepiej zostawić to co jest bo może ktoś skorzysta z tego?

1. Po co? Open Source to nie jest wizja chcącego zarobić na programie i urządzeniu (możliwym do złożenia z kilku części w „garażu”) z nim sprzedawanym.

2. A jak się wyda, że to lipa, bo X nie działa lub można to obejść przy pomocy prostego zabiegu z Y, to będzie wstyd i kolejny artykuł, że to był od początku niewypał…

3. Jak pojawiła się nieznana przeszkoda (choćby ten opór prawny) lub gdy biznesplan wskazał ujemne zyski (kogo oni oczekiwali jako klienta?), to trzeba ze sceny zejść…

Firma otrzymała nakaz sądowy do zaprzestania działań, które służą terroryzmowi. Na wniosek NSA sąd wydał odpowiednie zarządzenie, które skutkuje min. zakazem ujawniania jakichkolwiek informacji w tym powodów. Kilkukrotnie było już wykorzystywane podobne postępowanie przeciwko kilku innym projektom. Jako, że działania NSA w świetle prawa USA są tajne, to puki jakiś młody i ambitny senator nie weźmie się za takie działania, niczego się nie dowiemy.

Kiedy czytam takie historie (wczesniej zamkniecie Truecrypta, Lavabit itd.) to martwie sie kiedy podobny przypadek spotka np. Open Whisper.

Nie spotka. Open Whisper bym nie ufał.

Myśle że rozwiązanie jest proste – takie projekty muszą powstawać poza granicami USA. Tam jest posrane prawo i wszystko tajne przez super tajne.

Póki.

A szkoda…

Przydałaby mi się ta zabawka :)

To sobie zrób, bierzesz rPi z jakimś ekspanederem na gniazdo xbee, stawiasz na tym linuxa, potem proxy i radiolinia gotowa. Tylko warto dodać że u nas na pasma ISM jest 100mW limit a nie tak jak w stanach 1W. Najważniejsze to żeby zapewnić jak najlepszą widoczność anten wtedy zasięg będzie duży.

Ogólnie to nie jest jakaś nowość bo widziałem już taki DIY na rpi oparty.

Poważnie? Gdzie to widziałeś?

Rzuć mi linka, chętnie poczytam.

Skoro projekt był już obecmy w Sieci, to usunięcie informacji o nim niewiele pomoże. Ludzie już go omawiali, poznali koncepcje… Że nie wspomnę że w darknecie, już pewnie krążą jego klony. Sam pomysł jest ciekawy i zbyt atrakcyjny żeby go nie wdrożyć. Jeśli nie Ben Caudill, to zrobi to ktoś inny. Tego nie da się zatrzymać!

.

Nie rozumiem działania NSA i podobnych jej oprawców. Czemu Amerykanie są tacy głupi? Chyba że robią to, bo tak nakazuje im poprawność polityczna? Chyba tylko po to, żeby zachować pozory, że coś z tym robili.

.

Ilu z Was nie chciałoby mieć takiej zabawki?

Do inwigilacji, do pentestów – jak znalazł!

Jak ktoś ruszy z produkcją, od razu kupuję i to kilka sztuk!

A powiedz, po co normalnemu zwykłemu użytkownikowi takie zabawki? Na 10 minut jako ciekawostka, ale co później? Zupę mamy sobie na nich gotować?

A kto powiedział że jestem zwykłym użytkownikiem?

Ja wiem jak się bawić taką zabawką.

a po co ci antywir?

Antywir jest do ochrony przed wirusami.

A to pudełko do prawie żadnych normalnych celów nie służy… to jest pudełko do korzystania na lewo z czyjejś sieci, czyli taki zmodyfikowany wardriving…

Służby same sobie budują 1000000000x lepsze urządzenia bez pomocy jakiś klapów za $200. Zastarszyli ich i tyle.

widać niektórych trzeba dalej traktować jak małe dzieci, bo nie dociera że nowe bądź skuteczne technologie związane z prywatnością lub anonimowością są postrzegane jako wrogie i trzeba je najpierw rozpowszechniać z poziomu darknet-u, ahh ta wasza wiara w wolność słowa…

Wystarczyłoby żeby nie ostrzegali że zamierzają coś takiego stworzyć, tylko wrzucić możliwie szybko po pierwszej prezentacji, a o kopie zapasowe schematów i kodu internet sam by zadbał.

Chyba lepsze i prostsze rozwiązanie.

https://www.kickstarter.com/projects/749835103/hamshield-for-arduino-vhf-uhf-transceiver

Chodzi o to ze kazdy sam w domu, anonimowo i latwo mogl sobie to zbudowac. Ciezkie macie dzis glowy? :)

„Projekt ciekawego urządzenia pomagającego zachować wysoki poziom prywatności najpierw zyskał spore uznanie w sieci, a następnie jego twórca anulował zaplanowaną prezentację oraz usunął wszelkie ślady wskazujące, że projekt kiedykolwiek istniał.”

No jak? Może właśnie to jest ta prezentacja? Włączył urządzenie i zniknął z Sieci :D

A może warto byłoby spróbować zebrać wszystkie ślady po projekcie i na ich podstawie spróbować odbudować rozwiązanie?

Urządzenie nie wygląda na specjalnie zaawansowane – jest prawdopodobnie dwukierunkową radiolinią (szyfrowaną) pomiędzy urządzeniem końcowym a punktem dostępowym z którym się łączymy, czymś w rodzaju bezprzewodowego przedłużacza.

Dlaczego akurat 900MHZ? Argument, żeby się „wtopić w tłum” jakoś do mnie nie przemawia, 2.4GHZ przecież też jest wszędzie od cholery.

Przy 2.4GHz jest problem z zasięgiem.

Czemu 900MHz, a nie 2,4GHz?

Owszem, być może na obu pasmach jest b. duże obłożenie. Ale panują za to zupełnie różne warunki propagacyjne. Moc 1W dla kilku kilometrów zasięgu mógłaby być stanowczo niewystarczająca przy „małej” antenie 2,4GHz (urządzenie miało być do ukrycia i nie zwracać na siebie uwagi).

Nawiasem, chyba nie ma sensu szukać jakichś spiskowych teorii. Takie urządzenie byłoby bardzo przydatne, ale chyba jego zakładane parametry/możliwości były sprzeczne. Mała moc, duży zasięg, małe rozmiary (konieczność ukrycia), prawdopodobnie niewielki transfer (pasmo 900MHz to wymusiłoby)…

Poza tym ciekawe – założenia zakładają _ukrywanie_ urządzenia, ale o limicie 1W mocy pamiętali, żeby nie łamać prawa. Widać, że nawet na poziomie założeń konstrukcyjnych widać braki wręcz LOGICZNE!

IMHO projekt umarł śmiercią wszystkich nieprzemyślanych projektów.

Kolejne, bardziej życiowe będą lepsze :)

Dokładnie, kilka lat temu próbowałem opracować podobne urządzenie, zależało mi na czymś w stylu radiolinii w paśmie nielicencjonowanym 866MHz. W założeniach projektu było wykorzystanie dostępnych w sklepach internetowych modułów RF. Projekt przerósł moje możliwości techniczne (SMD), finansowe.

Obecnie, dzięki Raspberry Pi, taki projekt duże szanse na realizacje jednak

mocno powątpiewam w anonimowość takiego połączenia.

kwestie:

1. powiązania nagrań z kamer monitoringu z momentem uruchomienia, zalogowania się urządzenia do sieci i jego aktywności;

2. silny nietypowy sygnał radiowy w paśmie ISM realne ujawnienie lokalizacji nadajników – w pasmie ISM pracują m.in. domowe alarmy bezprzewodowe, stacje pogodowe, piloty do alarmów samochodowych zakłócenia ich pracy wzbudza zainteresowanie.

3. natomiast słaby sygnał mocno ogranicza zasięg działania patrz punkt 1

Według mnie taką samą lub większą anonimowość przy niższych kosztach osiągniemy stosując kombinację AP i extenderów WiFi.

2.4GHz jest zbyt mocno zaszumiony bo jest cała masa silnych sygnałów i na 900MHz uzyskasz lepszą odległość a to dość kluczowe dla takiego rozwiązania.

Dziwne, Hamburgery z zasady nie negocjują z terrorystami i powinni byli użyć już jakiegoś drona.

Po prostu sciema, a wy slinicie sie jak dzieci :) Kazdy moze tak zrobic.

Barnaby Jack

z Wiki: „Zmarł w swoim mieszkaniu na tydzień przed zapowiadanym wystąpieniem ujawniającym zawodność stymulatorów serca, pomp insuliny i innych urządzeń medycznych[3]. W styczniu 2014 roku ujawniono, że przyczyną śmierci było przedawkowanie narkotyków.”

Tak a propos 'śmiesznych’ teorii spiskowych. Kto z Was wierzy, że Barnaby na tydzień przed wystąpieniem na Black Hat ze swoimi rewelacjami, samotnie w domu ładuje sobie 'złoty strzał’?

Wikipedia ściemnia, Ja napewno w to nie uwierzę…

To było morderstwo, a nie samobójstwo.

Jeśli faktycznie pompował here to nie było dla niego większych rewelacji niż ona, więc to prawdopodobne. Mnie zaskoczyło że on w ogóle pompował.

Po pierwsze, goście na poziomie finansowym Jack’a nie walą w kanał hery.

Po drugie, sekcja zwłok wykazała, że przyczyną zgonu była

mieszanka leków na receptę oraz kokainy (oficjalna wersja).

Po trzecie, dlaczego praca Jack’a, tak ważna (nikt mi nie powiem, że można olać temat hackowania rozruszników serca) nigdy nie została opublikowana? Dlaczego razem ze śmiercią autora przepadły wszystkie badania?

Po czwarte, jak najlepiej ‘wyhuśtać’ gościa aby nie było dowodów na zabójstwo? Samobójstwo musi raczej być czymś motywowane, ale ‘niezła bania’ to przecież norma wśród ludzi.

chemiczny seryjny samobójca? :)

wiesz wtedy jest jak z partią Hera Jest Najważniejsza (HJN)

Tak naprawdę ciekawi mnie tylko software. Cała reszta jest do kupienia od ręki.

Użyty na zdjęciu zestaw radiowy to dostępny w normalnej sprzedaży Ubiquiti Network Rocket M900 i antena airMAX®Yagi 2×2 900MHz tego samego producenta. Czyli tak naprawdę Raspberry PI robi za router ? :)

Bo to właśnie cały ten projekt jest. A R Pi służy za taki router mający ledwo dwa kierunki, tylko nieco zwiększyli soft pomiędzy warstwami…

gość miał niefart mieszkać w stanach? tam takie rzeczy się zdarzają – np zamknięcie usług anonimowych szyfrowanych kont pocztowych, których podstawowym ficzerem jest właśnie bezpieczeństwo, z uwzględnieniem odporności na ciekawość agend rządowych. w europie miałby lepiej w tej kwestii.

dobra, kto chce się zaangażować w stworzenie klona tego cacka? bo można to zrobić na 20 sposobów, najprostszy jaki mi przychodzi do łba to użycie komórki/modemu z wyzerowanym IMEI (tak, w pl to działa) co już czyni urządzenie nieunikalnym, ze zdobyciem anonimowej karty problemu nie ma. dwa – dobra kierunkowa antena wifi. trzy – dedykowany datalink emulujący port szeregowy z modemem lub klientem wifi na końcu, cztery – repeater wifi z dobrymi antenami kierunkowymi…

Może nie do końca klon, ale podobne rozwiązanie już jest. ProxyGambit http://samy.pl/proxygambit/, z zasięgiem 10 km i tunelem GSM w razie potrzeby. Całkiem ciekawie wygląda. Pytanie jak z wydajnością, skoro sercem jest znowu R Pi w asyście m.in. Arduino.

Chyba twórca dał się „przekonać” prawnikom. Wyobrażacie sobie co by się działo jak zaczęto by znajdować podejrzane pudełka z antenami w publicznych miejscach w USA ? Przy aktualnej paranoi, niezła „impreza”. Saperzy, antyterroryści pełno 3 literowych agencji…

A na końcu kogoś trzeba obciążyć kosztami akcji.

Otworzyłby firmę specjalizującą się w wykrywaniu pudełek nadających na 900MHz? ;>

„Projekt urządzenia wspierającego prywatność”

s/prywatność/anonimowość/g