Twórcy przeglądarek coraz bardziej zdają sobie sprawę z tego, że ich użytkownikom zależy na ochronie swojej prywatności. Czy dzięki temu trendowi wkrótce zobaczymy guzik „Włącz prawdziwą prywatność Tor” w Firefoksie?

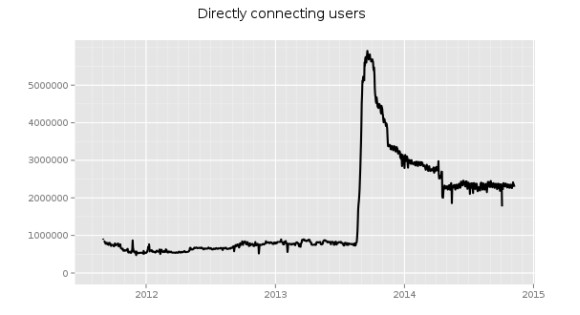

Dzisiaj z dobrodziejstwa sieci Tor korzysta około 2 milionów użytkowników. Instalacja osobnej paczki oprogramowania i jej poprawna konfiguracja mimo wielkiego postępu ze strony Tor Project ciągle przerasta wielu internautów. Jak może jednak wyglądać przyszłość, w której „tryb prawdziwej prywatności” byłby o jedno kliknięcie od użytkownika? To wbrew pozorom całkiem realna wizja.

Przymiarki trwają od wielu miesięcy

Pierwsze sygnały, że coś jest na rzeczy, można znaleźć w sierpniu 2013 na Twitterze Brendana Eicha, współzałożyciela Fundacji Mozilla. Rozważa on pełna integrację Tora z Firefoksem. Kolejny wpis ze stycznia 2014 informuje, że prace nad opcją połączenia obu platform już trwają.

Z kolei we wrześniu 2014 na liście dyskusyjnej autorów Tora pojawił się wpis dyrektora fundacji Tor Project pod tytułem Skalowanie Tora dla globalnej populacji. Pisze on wprost, ze twórcy jednej z popularnych przeglądarek pracują nad integracją Tora w formie prostego przycisku, umożliwiającego użytkownikowi włączenie trybu prawdziwie prywatnego. Nie wymienia tam nazwy przeglądarki, ale wspomina o tym, ze ma ona 10-20% udziału w rynku, co wskazuje dość jednoznacznie na Firefoksa. Wpis nie jest jednak w jednoznacznie optymistycznym tonie, ponieważ wskazuje na ogromny problem Tora, czyli skalowalność.

Gdzie my ich wszystkich pomieścimy

Codziennie z Tora korzysta nieco ponad dwa miliony osób. Gdyby nagle do tego grona dołączyło 10 lub 20 milionów (to dość konserwatywne założenia w przypadku integracji z Firefoksem), to sieć prawdopodobnie przestanie działać. Około 6 tysięcy serwerów (z czego tysiąc to węzły wyjściowe) i kilka tysięcy mostków nie będzie w stanie pomieścić ruchu generowanego przez dziesięć razy więcej użytkowników. O ile kwestia przepustowości serwerów może zostać rozwiązana poprzez uruchomienie ich większej liczby, o tyle sprawność samej sieci zależy już od jej mechanizmów, które nie były projektowane dla takiego obciążenia. Sam algorytm odkrywania węzłów może według jego autorów nie podołać takiej skali sieci. Programiści projektu uważają jednak, że po odpowiednich poprawkach nawet 100 milionów użytkowników nie powinno być problemem.

Ciekawą wizją potencjalnego dalszego rozwoju sieci jest potencjalna zmiana filozofii udziału użytkownika w funkcjonowaniu sieci. Dzisiaj większość użytkowników to gracze pasywni, którzy jedynie korzystają z zasobów innych. Można jednak zmienić ich rolę i z każdego użytkownika stworzyć aktywny węzeł sieci. Bez wątpienia niesie to ze sobą wiele problemów chociażby natury prawnej (bycie węzłem wyjściowym może powodować wizyty organów ścigania), jednak wyobraźcie sobie, ze nagle przybywa 10 milionów węzłów sieci Tor i wszelkie próby ustalenia tożsamości użytkownika tylko na podstawie jego adresu IP można wsadzić między bajki.

Ciekawy ruch Mozilli

Dzisiaj Mozilla ogłosiła nową inicjatywę o nazwie Polaris, skoncentrowaną na prywatności użytkowników. Fundacja rozpoczęła ścisłą współpracę z dwoma innymi organizacjami – Tor Project oraz Centrum Demokracji i Technologii. Programiści Mozilli oficjalnie zajęli się analizą modyfikacji kodu używanego przez Tor Project, by sprawdzić, jakie jego elementy mogą znaleźć się w „zwykłym” Firefoksie oraz jak poprawić kod Firefoksa, by lepiej działał jako Tor Browser. Mozilla także lada moment uruchomi swoje własne węzły sieci Tor. Będą to węzły pośredniczące, mające poprawić przepustowość sieci.

Oprócz tego w wydaniu Nightly Firefoksa pojawiła się nowa funkcja pod nazwą Polaris. Jej zadaniem jest zwiększenie prywatności użytkownika a pierwszym narzędziem jest całkowite blokowanie ruchu z domen z czarnej listy, zidentyfikowanych jako śledzące zachowania użytkownika w sieci (ciekawe, czy jest tam też google.com). Kolejne funkcje zwiększające prywatność mają być stopniowo wprowadzane i testowane.

Czego możemy się spodziewać

Temat prywatności staje się coraz ważniejszy dla użytkowników i zjawisko to dostrzegają także twórcy oprogramowania. Jest całkiem możliwe, że to właśnie zagwarantowanie prywatności w sieci zadecyduje o tym, który z konkurentów wygra walkę o serca klientów. Nam, jako obecnym i przyszłym beneficjentom tego trendu pozostaje się tylko cieszyć i kibicować opisanym wyżej projektom.

Komentarze

Wiadomo co słychać w true crypt ? Audyt poległ czy tak długo sie to odbywa ?

Truecrypt zostal zarzucony, wiec audyt stal sie bezcelowy…

PS. Jak to dobrze miec starsze wersje TC.

Starsze wersje TC są ciągle do ściągnięcia wraz z wyliczonymi dla nich sumami md5 potwierdzonymi na wielu różnych niezależnych portalach. Ostatnią stabilną wersją jest chyba 7.1.

ostatnia wersja to 7.1a

Audyt stał się bezcelowy? A nie byłoby dobrze sprawdzić czy aplikacja, z której korzystało przez wiele lat tylu użytkowników była skompromitowana bądź nie? Rzuciłoby to również więcej światła na oświadczenia i decyzje autorów projektu.

Trzymajmy się faktów. Faza pierwsza audytu została zakończona i podobno trwa faza druga. Brak informacji o przerwaniu audytu.

http://istruecryptauditedyet.com/

https://opencryptoaudit.org/

Jest sposób na sprawdzenie tego.

Szyfrujesz dysk TrueCryptem a potem wysyłasz „oficjalnego” maila do Obamy że w Białym Domu jest bomba. Oczywiście odwiedza Cię CIA/FBI i rozmawiacie – pytają Cię o podanie hasła do dysku, ty go nie podajesz. Jeśli umieją rozgryźć TrueCrypta i udowodnią Ci fake-maila o bombie, to znaczy że TrueCrypt już nie jest bezpieczny.

Jakby co, to będziemy Ci wysyłać paczki do Guantanamo, ha ha ha ha xD

Zważywszy na to jakich słów kluczowych użyłeś, jaki jest profil tego serwisu i fakt, że dostęp do ZTS nie jest domyślnie szyfrowany (n.b. strona dostępna po https jest… dziwaczna – css pobierany po http, np…), Twój wpis już na pewno został przeczytany przez automaty i najprawdopodobniej uznany za niegroźny przez analityka…. ale lepiej uważaj teraz na pobierane z Sieci pliki wykonywalne, sprawdzaj sumy kontrolne archiwów i… przenieś się z pocztą na riseup.. ;)

Audyt jest nadal potrzebny, bo wiele innych programów bazuje za kodzie TrueCrypt. Chodzi dokładnie o kod bootloadera, który nie został w pełni zanalizowany.

Z tego co wiem, to niezależny audyt TC na ostatniej stabilnej wersji (7.0/7.1), niczego niepokojącego nie wykazał. TrueCrypt jest na tyle już rozpowszechnionym programem, że gdyby była w nim tylna furtka, to ktoś już by to wyniuchał, po działaniu służb czy organów ścigania. A na razie nic takiego nie ogłoszono.

.

W takiej sytuacji, bardziej bym się obawiał tylnych furtek w firmware/BIOSie karty sieciowej i innych urządzeń sieciowych. Urządzeń sieciowych w których można to zaimplementować są setki modeli. Czy ktoś to sprawdza? Raczej nie. Wyjątkowo, wyczajono groźnego Rakshasa – groźnego bo zagnieżdża się w wielu urządzeniach, niekoniecznie sieciowych. Inny przykład rootkita w karcie sieciowej – pisał o tym Adam Golański: http://www.dobreprogramy.pl/Rootkit-w-karcie-sieciowej,News,21667.html No widać, że to jest wierzchołek góry lodowej. NSA i inne służby wymusiły na producentach sprzętu ukryte rootkity. Już o tym kiedyś pisałem na forum, że kiedyś gdybym tak napisał kilka lat temu, to powiedzieliby że mam nierówno pod sufitem. Ale po tym jak Snowden ujawnił skalę inwigilacji, to zaczyna to mieć sens, już nie wątpisz, wiesz że to się dzieje naprawdę.

Korekta: autorem podlinkowanego tekstu jest Grzegorz Niemirowski

Dziś jedynym bezpiecznym interfejsem sieciowym jest port szeregowy (UART/USART). Zajmuje mało miejsca na chipie, jest tani, nowe procesory ARM/MIPS mają ich od 2-8 i obecnie produkowane są dość szybkie.

Problemem jest zamknięte firmware/bios.

Skoro zamknięte firmware/bios, to nie ma pewności że bezpieczne.

W ogóle, to jest cokolwiek bezpiecznego, jeśli chodzi o komunikację sieciową? Coś takiego, że można sobie dać rękę odciąć, że to jest bezpieczne?

Port szeregowy, bo zawsze można go nie podmontować w systemie, a jego obsługę zamknąć w programie.

Co do firmware, to pozostają jedynie procesory, które zostały zaprojektowane do urządzeń przemysłowych czy sprzętu medycznego. Tam nie ma tajemnic, które mogą zaszkodzić. W ostateczności, gdy Wielki Brat przyciśnie, będziemy musieli się zadowolić kostkami FPGA i w nich zamykać własne procesory. Wtedy na pewno będzie mogło być bezpiecznie.

Psie,

jak z bashem? Tez jest na rynku dlugi czas, a dopiero niedawno ktoś cos wyniuchal…

Na BASHu świat się nie kończy. Na systemach z rodziny BSD masz kilka powłok, z których BASH jest tylko jedną z możliwych do wyboru.

.

Ale w świecie Open Source to jest fajne, że każdy może kod przejrzeć i przeanalizować. W zamkniętym własnościowym oprogramowaniu tego nie uświadczysz. Więc z dwojga złego, wolę serwer na BSD niż na Windows Server.

.

Bardziej boli mnie to, że nie mam żadnego wpływu na ruch sieciowy na szkielecie sieci WAN. Nie ufam korporacjom których routery, switche, serwery sieciowe stoją na łączu WANowskim. Cisco, Juniper, HP, Dell – to duże korporacje, z amerykańskim rodowodem. Na dodatek większość światowego ruchu sieciowego na światłowodach WANowskich przechodzi przez UK i USA, czyli przez 2 ordynarnie inwigilujące kraje.

.

Jedyne co zostaje nam, małym żuczkom, to szyfrowanie. Trzeba szyfrować pocztę przez GPG, trzeba szyfrować dysk TrueCryptem, szyfrować SMS na smartfonie. Tylko tyle możemy zrobić.

Wygląda na to że mamy wyścig zbrojeń.

Tor od dawna budził wściekłość służb na świecie, szczególnie NSA i GCHQ, i w końcu niedawne aresztowanie herszta SilkRoad pokazało że Tora można ujarzmić. Gdy Adam opisywał niedawno jak złapano tego bandytę, miałem małą satysfakcję, że przeczucie mnie nie myliło. Od dawna podejrzewałem że służby mogą postawić w Torze honeypoty, które będą modyfikowały pakiety IP + analiza krzyżowa exit-node’ów.

.

Pomysł Mozilli żeby wdrukować Tora do Firefoxa jest ciekawy. Ale… Specyfika Tora bazuje na tym że węzeł dołączający do sieci już na „dzień dobry” się anonimizuje. Nie da się go sprawdzić i poświadczyć że jest czysty, a nie podstawionym przez służby honeypotem. Czyli nie wiesz kto się w Torze przyłącza do routingu. To bardzo naiwne i głupie ufać takiemu rozwiązaniu. Anonimowość w Torze, okazuje się jak widać, mieczem obosiecznym…

Zgoda, ale im wiecej wezłów tym mniejsze znaczenie wezłów próbujących Cię śledzić

Fajnie.

Szykuje się nowa globalna platforma do natychmiastowej dystrybucji exploitów. Teraz każdy nieświadomy użytkownik który włączy Tora będzie mógł dostać exploit packa lub 0-daya od węzła wyjściowego po wejściu na JAKĄKOLWIEK niezaszyfrowaną stronę.

Gratuluję pomysłu.

Tez uwazam pomysl za slaby, choc z nieco innych powodow. Wiadomo, ze bledy w przegladarkach byly i beda. Byly bledy dotyczace wyciekow historii, IIRC takze w trybie prywatnym. Poza tym, niezaleznie od nich, kazda przegladarka „cieknie” informacje zawezajace grono uzytkownikow. Niemniej na pewno ilosc „anonimowych” uzytkownikow by wzrosla.

Odpalenie wirtualki z dedykowana dystrybucja nie jest wielka cena za skuteczniejsze wtopienie sie w tlum.

Wydaje mi sie, ze to co chca osiagnac to tylko maskowanie IP uzytkownika koncowego. Jesli tak, to mogli wziac przyklad z Opery (dokladnie funkcji turbo) i postawic farme serwerow proxy, z ktorych automatycznie korzystalaby przegladarka w trybie prywatnym.

„Szykuje się nowa globalna platforma do natychmiastowej dystrybucji exploitów”

1) Firefox na pewno umożliwi włączenie lub wyłączenie Tora, więc zawsze będzie mógł wybrać.

2) Do „dystrybucji exploitów” jak piszesz nie trzeba Tora. Wystarczą boty i inny złośliwy kod którego wszędzie pełno. Służby i zorganizowana cyberprzestępczość mają swoje exploity, backdoory, 0-day’e – dopóki niezależni badacze ich nie wykryją, mogą je stosować do woli. Produkcji każdego systemu operacyjnego z rodziny Windows, Apple, IOS i Android, oraz systemów w sprzęcie na szkielecie sieci WAN (Cisco i Juniper), towarzyszy uwaga służb pokroju NSA/GCHQ. Mimo zapewnień np. Microsoftu że nie udostępnia służbom kodu, w ogóle w to nie wierzę. Korporacja taka jak MS nie mogłaby spokojnie funkcjonować w USA nie współpracując z NSA. Podobnie Google, Apple, Cisco and moore… Właśnie o tym pisał Snowden, że korpa będą temu zaprzeczały, mimo współpracy ze służbami.

„Firefox na pewno umożliwi włączenie lub wyłączenie Tora, więc zawsze będzie mógł wybrać.”

1) Powodzenia w wyłączaniu Zeusa czy innego TDSSa gdy już zostaniesz zainfekowany korzystając z Tora ;-)

„Do „dystrybucji exploitów” jak piszesz nie trzeba Tora. Wystarczą boty i inny złośliwy kod którego wszędzie pełno.”

2) Łatwiej jest trafić na jeden z 6500 węzłów który infekuje ruch, niż jedną ze stron z całego Internetu, która jest zarażona.

Dalej piszesz o służbach i ich współpracy z firmami, co nijak ma się do tematu. Tu nie chodzi o inwigilację tylko o najprostsze bezpieczeństwo komputerowe.

Nie wydaje mi się żeby łatwiej było trafił na węzły Torowe. Nawet z tego powodu, że gdy już FF go zaimplementuje, nie wszyscy będą go używać – udział FF w rynku przeglądarek jest zmienny i nie jest tak że tylko FF a reszta się nie liczy. Na pewno zostanie uruchomiona potężna kampania reklamowa i antykampania propagandowa, gdzie będą ścierały się racje zwolenników Tora w FF i jego przeciwników.

.

Co do służb, to nadmieniłem o tym, bo nie sądzę żeby bez emocji przyglądały się temu przedsięwzięciu, które w jakimś minimalnym stopniu anonimizuje. FF korzysta z różnych technik, a na końcu cały ruch i tak musi „zjechać” do poziomu pakietów TCP/IP i ATM, i dlatego pisałem o tym. Nie sądzę, żeby się to nie łączyło z tematem. Widzę temat w szerszej perspektywie. To że Ty tego nie dostrzegasz, nie oznacza że tak nie jest. Może po prostu nie nadążasz za moim tokiem myślenia…

.

Całe te radosne ćwierkanie o „nowym, bezpiecznym, anonimowym Firefoksie na Torze” to wydmuszka.

Jest wiele stron, szczególnie przemysł porno, hazard, gry, gdzie szkodliwy kod czeka na jeleni którzy te strony odwiedzają – to podstawowa socjotechnika wśród cyberprzestępców, umieszczanie złośliwego kodu w „atrakcyjnych” stronach, najczęściej w formie Java Skryptu realizującego dalszą infekcję.

Porównaj swoje 6500 węzłów w Torze, z tysiącami stron pornograficznych, stron z hazardem, z grami, serwisami społecznościowymi, forami, itp. które stoją dziś w internecie Więc nie wiem czy „łatwiej jest trafić na jeden z 6500 węzłów który infekuje ruch, niż jedną ze stron z całego Internetu, która jest zarażona”. Tor to ciągle nisza, w porównaniu z nieanonimizowanym Internetem.

Nie wiem dlaczego ludzie są tacy naiwni. Myślą, że gdyby ktoś wymyślił samochód jeżdżący na wodę to nie musieli by płacić. Rząd wprowadziłby akcyzę na wodę używaną w samochodach i kosztowałaby tyle co benzyna. Tak samo będzie z tym Torem. Rządowi będzie przeszkadzać ta przeglądarka to wprowadzi do Kodeksu Karnego odpowiedni paragraf na ukrywanie się w za torem. Ba, jestem pewien, że nawet nowego prawa nie trzeba ustanawiać tylko odpowiednio zinterpretować obecne.

w czasach takiego guzika złodzieje będą stawiać tor nody z wyjściem na :80 i filtrować dane które idą do formularzy. No chyba że guzik będzie sprawiał pojawianie się ostrzeżeń przed wysyłaniem czegokolwiek przez http.

https://gigaom.com/2014/11/10/mozilla-will-start-hosting-tor-relays-as-part-of-polaris-privacy-push/

Wszytkie nowości oznaczają bugi, więc po integracji w kolejnych przynajmniej kilku wersjach pojawi się zapewne dużo CVE/MSF na mozilla vulns z tym związanych, ale dodanie tora to bardzo pozytywne gdyby tylko jeszcze FF zadbał o sanboxing całości i separacje uprawnień w kwestii pluginów bo zaczyna bardzo odstawać od reszty i w końcu może go to pogrążyć

Z czego tu się cieszyć? Że będzie więcej złodziei, pedofili, mafii,i terrorystów na świecie? Bo kto potrzebuje Tora do przeglądania facebooka? Albo tłumaczenia wikipedii. Hmm

Oczywiście wzrost liczby pedofilii i terrorystów jest zależny od wzrostu sieci Tor. Wskazują na to liczne badania, potwierdzające również, że im więcej strażaków wyjeżdża do pożaru tym większe straty.

PS. Do przeglądania Facebooka i Wikipedii bez cenzury potrzebuje go kilkaset milionów ludzi.

Może zajmiesz się pedofilią wśród księży? Oni nie potrzebują Tora żeby wykorzystywać seksualnie dzieci. Oczywiście nie cały kler to pedofile, ale jest wśród nich paroprocentowy udział tej dewiacji. Księża-pedofile korzystają ze swojej pozycji wśród zindoktrynowanych wiernych. Przeczytaj sobie książkę „Lękajcie się. Ofiary pedofilii w polskim kościele mówią”. Ta książka to promil procenta przypadków pedofilii. O skandalu pedofilskim na Dominikanie słyszałaś? Polskim księżom-pedofilom z Dominikany niepotrzebny był Tor żeby uprawiać sex z dziećmi. Co nie znaczy że Tor nie jest wykorzystywany przez pedofili i w ogóle przez przestępców, bo jest. Tor jak i nieanominizowany internet, mogą być wykorzystane przez przestępców. Tor jest tylko narzędziem anonimizującym i nie powstał dla przestępców, tylko z obawy przed agresywną inwigilacją służb oraz powstał dla ludzi żyjących w krajach gdzie za pragnienie wolności, przypłaca się życiem lub długotrwałym więzieniem.

pozbądźmy się prywatności dla 'naszego’ dobra. Może od razu zamontujmy kamery w domach i dajmy służbom dostęp bo coś czuję że ty byś na to się zgodziła – wystarczy że telewizja pokaże jakiś atak terrorystów i już będzie zgoda na wszystko. Świat wygląda jednak zupełnie inaczej. Bardzo dużo podróżuję służbowo i spotykam się z różnymi ludźmi jak w telewizji pokazują jakiegoś araba to od razu fanatyka a równie dobrze mogli by pokazać w telewizji arabskiej jakiś fanatyków z polski ale czy taki jest właśnie obraz całego społeczeństwa?

A tak na marginesie, kolejna sztuczka żeby namierzyć torowca:

http://yro.slashdot.org/story/14/11/14/1851245/81-of-tor-users-can-be-de-anonymized-by-analysing-router-information.