Trudno dzisiaj mówić o najnowszej fali ataków inaczej, jak o szaleństwie ransomware’u. Skala ofiar jest olbrzymia, straty gigantyczne, a zyski przestępców ogromne. Tak jednak nie musi być – i możecie w tym w swoich firmach pomóc.

Jak wiecie, od dawna nie publikujemy krótkich notek – wolimy pełne artykuły, wyczerpujące temat. Dla Ryuka jednak zrobimy wyjątek, ponieważ to jedno z najniebezpieczniejszych zagrożeń dla firm na całym świecie.

Autorem wpisu jest Wojtek Lesicki, team leader działu IT Security w Allegro.

Masz dwie godziny – albo nawet nie

Kilka dni temu pojawiły się informacje o kolejnych atakach ransomware’u Ryuk. Na celowniku znalazły się ponownie szpitale w USA. Już kolejnego dnia amerykańskie organizacje Cybersecurity and Infrastructure Security Agency (CISA), FBI oraz Department of Health and Human Services (HHS) opublikowały poradnik w kontekście tych ataków.

Warto na niego spojrzeć – nie dość, że zawiera opisy zmian w aktywności TrickBota czy BazarLoadera wykorzystywanych w ataku (pamiętacie ostatnie działania podejmowane przeciwko TrickBota?), IoC, ale też np. konkretne reguły YARA.

Część informacji nastawionych jest na USA (np. z jakimi organizacjami się skontaktować), ale zestaw najlepszych praktyk czy też instrukcja, jakie informacje zebrać w przypadku już zaszyfrowanych danych, przydadzą się każdemu.

Co warto jeszcze przeczytać? Również 28.10.20 badacze z firmy Mandiant, Van Ta oraz Aaron Stephens, brali udział w webcaście opisującym działanie Ryuka, jak i grupy, która za nim stoi (UNC1878, czy też WIZARD SPIDER według atrybucji z Crowdstrike). Jeśli temat was interesuje, to warto posłuchać tego nagrania.

FireEye opublikował informacje odnośnie malware’u używanego do dystrybucji Ryuka, a Lares podał, jak wprost w Splunku szukać potrzebnych danych. RedCanary opublikował zbiór 10 potencjalnych metod detekcji dla BazarLoadera (od niedawna można obserwować, że to właśnie ten malware wykorzystywany jest coraz częściej do dystrybucji niż TrickBot). Dodatkowe IoC może znaleźć u RiskIQ czy też u samego Aarona na jego GitHubie.

Materiału do lektury jest sporo. Warto przejrzeć choć część i zastanowić się, czy nie pora utwardzić naszego środowiska lub też nie wzbogacić naszych reguł detekcyjnych. Do tego na reakcję będziecie mieli bardzo mało czasu. Jeszcze niedawno rekordem od infekcji do zaszyfrowania w scenariuszu z Ryukiem było 5 godzin. Od niedawna znany jest raport, w którym cały proces zajął przestępcom zaledwie dwie godziny. Zdążycie ich wykryć i im przeszkodzić?

Komentarze

Może by tak zamiast tego po prostu instrukcje jak blokować? Taką wiedzę należy za darmo rozpowszechniać, a nie tylko teksty, z których nic praktycznego nie wynika.

To nie jest tak, że w trzech czy trzydziestu zdaniach można opisać „jak blokować”. To dużo bardziej złożony problem i dlatego właśnie publikujemy linki do wielu zasobów, opisujących różne elementy obrony.

Tak zdążymy, oczywiście SOK nigdy nie śpi

Jest gdzieś powszechnie dostępna instrukcja dla swoich pracowników co robić, a czego nie robić, aby nie narażać firmy na zagrożenia?

Tak, nie klikac.

Ciekawostka z tego tekstu:

https://thedfirreport.com/2020/11/05/ryuk-speed-run-2-hours-to-ransom/

Malware miało być podpisane certyfikatem wystawionym na salon fryzjerski z Warszawy… (nosov sp. z o.o.)

Jak blokowac? zainstalowac SIEM, na przyklad Splunk co najmniej na krytycznych serwerach + przede wszystkim uswiadamiajaca kampania o phishingu i spearphishingu.

Instalacja SIEM to by był ostatni krok w kolejności jeżeli miałbym coś robić. SIEM sprawdzi się dopiero wtedy, jeżeli ma co zbierać, wiemy że to co zbieramy jest istotne i ma go kto obsługiwać.

Jeżeli wcześniej nie zostaną zrobione w sieci podstawy co do zabezpieczenia usług itp to SIEM nic nie da. (no … przepali budżet)

„team leader działu IT Security w Allegro” a można było napisać „kierownik zespołu działu bezpieczeństwa informatycznego w Allego”? Ta sama informacja, a przedstawiona po polsku.

Jeśli firma właśnie tak nazywa stanowiska i działy to bardziej prawdziwe jest użycie jej terminologii

@PiszPoPolsku

Z tą petycją to do Allegro proponuję ;) I do licznych innych firm, które używają do opisu swoich stanowisk terminologii umiędzynarodowionej ;) Dlaczego tak robią? Może między innymi dlatego, że pracują w nich nie tylko osoby mówiące po polsku, pracuje się dla klientów nie mówiących po polsku, itp, itd. Taka branża ;)

Nie można by. W praktyce korporacyjnej team leader to nie kierownik tylko wyróżniony szeregowy pracownik. Na tę rolę nie ma powszechnie przyjętego polskiego określenia. Osobiście optowałbym za „przodownikiem”, ale tu jest ryzyko, że będzie on wstecznie tłumaczony jako „foreman” czyli brygadzista czyli taki już trochę kierownik.

Lider, lub lider zespołu. To pierwsze z powodzeniem funkcjonowało w moim poprzednim miejscu zatrudnienia. Ale zgodzę się, że w miedzynarodowych firmach lepiej jest jednak po angielsku, ujednolicone. Nie zastanawiasz się wtedy z kim rozmawiasz, jak zerkniesz na jego stanowisko.

Skoro utwardzanie w AD, to niekończący się proces, który przy zdeterminowanym napastniku i tak okaże się nieskuteczny, to… czy jest jakaś bardziej egzotyczna alternatywa dla AD żeby panować nad grupą kilku(set) kompów?

Proces „utwardzania” w każdej usłudze, nie tylko AD to niekończący się proces i zdeterminowany napastnik zawsze „go przejdzie”. Period! To tylko kwestia czasu i determinacji.

Jeżeli chodzi o AD i alternatywy: trochę AD padło ofiarą własnego sukcesu i w zasadzie usunęło konkurencję. Rozwiązanie jest składanie rozwiązań różnych w działający „system”.

Alternatywą dla firm bez historii (tworzonych od nowa) jest pójście w całości w rozwiązania w chmurze (Azure AD od MS, Google) – dlaczego? Całkowicie zmienia to wektory ataku i takie zagrożenia jak ransomware mają całkiem inny model zagrożeń.

Jeżeli ktoś ma AD albo je będzie budował to w zasadzie musi zastosować podstawy, żeby się „w miarę” dobrze zabezpieczyć:

– Oddzielić konta administracyjne od normalnych

– Wdrożyć dedykowane stajce dla administratorów (z dodatkowymi mechanizmami na poziomie sieci jak i w samym AD, np Auth silo)

– zidentyfikować ważne zasoby (Tire 0) i je zabezpieczyć

– Wdrożyć model „tiring” dla administratorów w rozsądny sposób, tak żeby zabezpieczyć też Tier 1 i 2

– Wdrożyć LAPS dla stacji roboczych

– Odebrać uprawnienia admina lokalnym użytkownikom

– Jeżeli katalog już istnieje, zrobić porządny audyt wydelegowanych uprawnień i je posprzątać

– Wdrożyć politykę break glass accounts

– Zabezpieczyć usługi według ogólnie dostępnych guides i best practices / security templates.

– Sprzątnąć stare, nieużywane konta komputerów i usług

– wyeliminować konta ze stałymi hasłami albo je wzmocnić

– przejrzeć delegację uprawnień dla kont serwisowych i usunać wszystko co nadmiarowe

Potem dopiero wejść trochę głębiej, zabezpieczyć usługi związane z AD (DHCP itp ) backup i podobne.

I prosze nie mówić że sie nie da – żeby nie było: ponad 12 lat temu zarządzaliśmy siecią z kilkunastoam tysiącami użytkowników i nikt nie miał praw administracyjnych na stacjach roboczyh i się dało. I tylko kilka osób miało uprawnienia DA w całej sieci, że nie wspomnę o GA>

BTW – i polecam śledzić tego młodego człowieka, też na Twitter :)

@Tomek Onyszko

Dzięki.

Jest co robić.

„Zabezpieczyć usługi według ogólnie dostępnych guides i best practices / security templates”

Osobiście powiedziałbym „… zgodnie z ogólnie dostępnymi wytycznymi, dobrą praktyką i wzorcami dokumentów / postępowania”. Jestem przekonany, że umiejętność wyrażenia obcojęzycznych pojęć w rodzimym języku, świadczy o zrozumieniu przedstawianego zagadnienia.

@asdasd

Jaka by nie była, to i na nią powstałby atak

Asceza asceza asceza. Zgadzam się z przedmówcą co do jednego. Blokowanie a w zasadzie izolacja i separacja są najskuteczniejszą strategią. Paradoksalnie pandemia uczy i zmusza do stosowania tych zasad. W swiecie cyfrowym obowiazują takie same zasady. Nie musimy czytać maili od wszystkich. Otwierać wszystkich załączników i linków. Instalować oprogramowania wątpliwej reputacji … musimy ?

Czemu Splunk, a nie np. Crowdstrike? W czym jedno lepsze lub gorsze od drugiego?

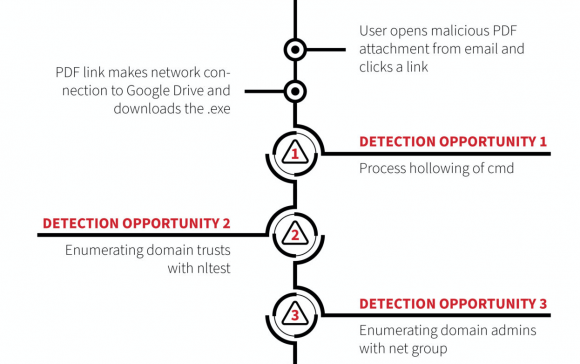

Tu jest „infection chain” Ryukai wiele innych ciekawych informacji:

https://www.microsoft.com/security/blog/2020/03/05/human-operated-ransomware-attacks-a-preventable-disaster/

„Malware miało być podpisane certyfikatem wystawionym na salon fryzjerski z Warszawy… (nosov sp. z o.o.)”

Pewnie polak bierze w tym udział. Może nawet warszawiak. Jakieś skojarzenia ktoś musiał mieć.

@Reni88: i ktos z Radomia, bo jeden certyfikat byl wystawiony rowniez na:

ARTBUD RADOM SP Z O O

atrybujszen hard