Szpiegowanie telefonów nie jest domeną wyłącznie rządów – często zdarza się także między podejrzliwymi małżonkami, konkurentami biznesowymi, a także wobec dzieci czy pracowników. Czasem kończy się to wyciekiem danych ofiar.

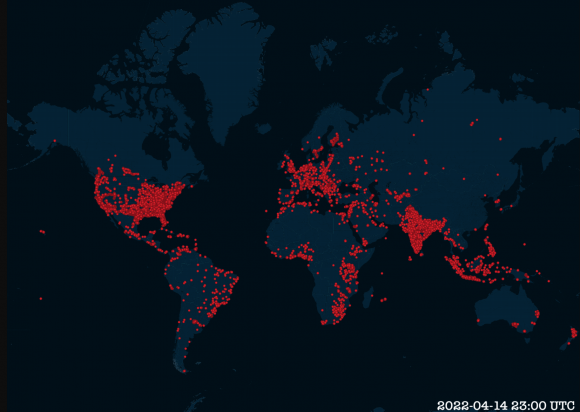

Serwis TechCrunch ogłosił właśnie, że otrzymał dostęp do sporej bazy ofiar jednego z dużych producentów oprogramowania szpiegowskiego. Bazę przeanalizował i zwizualizował – według prezentowanej grafiki lokalizacji ofiar są także przypadki w Polsce. Co prawda, Polski nie ma wśród 10 krajów, w których ofiar było najwięcej, a dodatkowo mogą być to lokalizacje telefonów podróżujących do Polski obywateli innych krajów, ale sprawdzić swoje urządzenie zawsze można – TechCrunch udostępnił w tym celu dedykowaną wyszukiwarkę wraz z instrukcją. Jeśli używacie iPhone’a, to możecie się nie fatygować – opisywane oprogramowanie szpiegujące działa tylko na Androidzie.

Tajemniczy informator

TechCrunch już od pewnego czasu opisywał działanie oprogramowania szpiegowskiego, używanego przez zwykłych, choć zbyt wścibskich obywateli. Między innymi ujawnił błędy w aplikacjach takich jak Copy9, MxSpy, TheTruthSpy, iSpyoo, SecondClone, TheSpyApp, ExactSpy, FoneTracker i GuestSpy. Co ciekawe, to de facto jedna i ta sama aplikacja, jednego producenta, oparta o tę samą infrastrukturę, jedynie sprzedawana pod różnymi nazwami. Wysiłek włożony w jej opisanie opłacił się dziennikarzom, ponieważ odezwał się do nich anonimowy informator i przekazał im sporych rozmiarów bazę danych ofiar tego właśnie producenta spyware’u.

Dane w bazie

Przekazane 34 GB danych zawiera informacje o ofiarach aplikacji i jej klientach. W bazie znaleźć można przede wszystkim dane telefonów zainfekowanych między początkiem 2019 a kwietniem 2022 (z tego miesiąca pochodzą najnowsze informacje). Według opisu dziennikarzy baza zawiera IMEI telefonów (identyfikator sprzętowy urządzenia), identyfikator reklamowy Google (używany w przypadku tabletów), rejestry połączeń telefonicznych, treść wiadomości SMS, dane o lokalizacji urządzeń, nazwy sieci Wi-Fi, z którymi łączyły się telefony, zawartość schowka w trakcie kopiowania informacji, nazwy plików wykonywanych zdjęć i nagrywanych filmów (samych multimediów brak) oraz informacje o tym, kiedy i jakie rozmowy zostały zarejestrowane (w bazie brak także samych nagrań rozmów). Łącznie w bazie znaleziono dane 360 tysięcy zainfekowanych urządzeń. Co ciekawe, baza zawiera także adresy e-mail 337 tysięcy klientów firmy, którzy zamawiali aplikacje szpiegujące (liczba mniejsza od liczby urządzeń ofiar, bo jeden klient mógł infekować więcej niż jedno urządzenie).

Sześć tygodni

Z uwagi na objętość danych dziennikarze poddali bardziej wnikliwej analizie jedynie ostatnie 6 tygodni logów (z marca i kwietnia 2022). W tym czasie w bazie znalazło się 608 966 danych lokalizacji GPS (widocznych na powyższej mapce). Najwięcej lokalizacji pochodziło z krajów takich jak USA, Indie, Indonezja, Argentyna, Wielka Brytania, Kanada, Nepal, Izrael, Ghana i Tanzania.

Baza zawierała także 1 200 000 wiadomości SMS (wraz z nazwą odbiorcy zapisaną w książce adresowej ofiary) oraz 4 420 000 wpisów na temat wykonanych połączeń telefonicznych (kto, do kogo, kiedy, jak długo). W bazie znaleziono także informację, że w ciągu badanych sześciu tygodni aplikacje nagrały 179 055 rozmów telefonicznych (same nagrania znajdowały się w innej bazie, której zawartości dziennikarze nie otrzymali).

Dane wskazywały też na to, że w badanym okresie aplikacje wykradły z urządzeń ofiar 473 211 zdjęć i filmów, 454 641 ciągów znaków (z klawiatury lub schowka) oraz nazwy 231 550 sieci Wi-Fi, do których łączyły się podsłuchiwane urządzenia.

Podejrzewam, że mam spyware

Jeden z najczęściej zgłaszanych nam problemów użytkowników to podejrzenie, że ktoś jest podsłuchiwany (prawie równie często odzywają się osoby, które chcą kogoś podsłuchiwać…). W przypadku narzędzi opisywanych powyżej sprawdzić można to w udostępnionym przez TechCrunch narzędziu, jednak podobnych narzędzi jest wiele. Jak zatem sprawdzić swój telefon?

Są dwie drogi. Jedna to wydanie xx 000 PLN na profesjonalną analizę informatyki śledczej, która z pewnym prawdopodobieństwem wskaże, że niczego podejrzanego na telefonie nie ma. Druga, znacznie szybsza, tańsza i prostsza, to sprzedaż podejrzanego urządzenia i kupno nowego. Druga metoda nie daje odpowiedzi na pytanie, czy podsłuch był, ale daje rozsądną gwarancję, że teraz już go nie ma.

Jak najrozsądniej zabezpieczyć się przed zainstalowaniem takiej aplikacji szpiegującej? Proponujemy trzy zasady.

- Kupuj sam / sama swoje urządzenia – łatwo jest nabyć telefon z zainstalowanym, gotowym podsłuchem i dać komuś w prezencie.

- Zabezpiecz dobrze dostęp do urządzenia (tu rozpisywaliśmy się, jak to zrobić) i nie zostawiaj telefonu odblokowanego w towarzystwie osób, którym nie ufasz.

- iPhone jest dużo bezpieczniejszym rozwiązaniem – prawie wszystkie amatorskie podsłuchy działają tylko na Androidzie, a instalowanie złośliwej aplikacji na iPhonie jest o rząd wielkości trudniejsze niż na Androidzie. Jak Android, to jak najnowszy – im nowszy, tym bezpieczniejszy.

Chcę podsłuchać męża / żonę / sąsiada

Osobom z problemami w związku polecamy tę metodę (lub jej liczne, sensowne alternatywy). Wszystkim chętnym do podsłuchiwania bliskich lub dalekich przypominamy, że to przestępstwo i nie powinni tego robić.

Komentarze

Zalinkowana metoda do podsłuchiwania niestety z sąsiadem nie zadziała, bowiem nie pozostajemy w związku małżeńskim :(

Zgodnie z poniższym filmem oprogramowanie można łatwo zainstalować również na iPhonach. Postanowiłem to sprawdzić i znalazłem film zrobiony przez The Coalition Against Stalkerware, który to potwierdza. Dodatkowo organizacja ta odradza stosowanie zabezpieczeń biometrycznych na smartfonach – rekomendują tylko PINy.

Is Your iPhone HACKED? Here’s the BEST WAY to Check & Remove Hacks

https://www.youtube.com/watch?v=LVwT_6KDc1E

What is Stalkerware? (The Coalition Against Stalkerware)

https://www.youtube.com/watch?v=zLtfoCw16Z0

The Coalition Against Stalkerware

https://stopstalkerware.org/

Film jest mało wiarygodny. Nie pokazuje jaki spyware rzekomo został zainstalowany, za to reklamuje oprogramowanie do usuwania spyware. Bardzo mało wiarygodne, moim zdaniem zwykle oszustwo.

Tak samo pomyślałem (choć znam ten kanał), ale kolejny film przygotowany przez The Coalition Against Stalkerware, który jest już wiarygodny nie robi rozróżnienia między androidem a iPhonem. Mówi o tym, że takie oprogramowanie można ręcznie zainstalować na obu systemach – 0:44.

Nie wiem dlaczego opowiadają takie rzeczy. Skala spyware na iPhonach jest pewnie 1000 albo 10 000 razy mniejsza z uwagi na dużo bardziej złożone wyzwanie techniczne.

„Nie wiem dlaczego opowiadają takie rzeczy.” – bo opieraja sie na potwierdzonych faktach, a nie bajdurzeniu producenta pod typowego, naiwnego Johna. Apple jest tak samo umoczony jak Google ze swoim Androidem – to samo dziurawe, inwigilacyjne szambo.

> iPhone jest dużo bezpieczniejszym rozwiązaniem – prawie wszystkie amatorskie podsłuchy działają tylko na Androidzie, a instalowanie złośliwej aplikacji na iPhonie jest o rząd wielkości trudniejsze niż na Androidzie.

Potrzebne źródło.

> Skala spyware na iPhonach jest pewnie 1000 albo 10 000 razy mniejsza z uwagi na dużo bardziej złożone wyzwanie techniczne.

> jest pewnie

> albo

Powielasz mity bez podawania rzeczowych argumentów.

Pokaż instalację spyware na iPhonie bez jailbreaka. Pokaż dostępnego jailbreaka na iOS16. Potem możemy dyskutować.

> Pokaż instalację spyware na iPhonie bez jailbreaka. Pokaż dostępnego jailbreaka na iOS16. Potem możemy dyskutować.

To ty powinieneś bronić swoich tez źródłami, a nie czytelnicy szukać dowodów na ich nieprawdziwość. Bez podawania źródeł twoje felietony nie mają żadnej wartości edukacyjnej.

> Pokaż instalację spyware na iPhonie bez jailbreaka.

Zdaje się, że spyware Pegasus działał w ten sposób (FORCEDENTRY). Zerodium nie chwali się publicznie exploitami jakie posiada i odsprzedaje. Podatności 0day „In the Wild” w iOS z tego roku:

CVE-2022-42827 Out-of-bounds write in the kernel

CVE-2022-32917 Unspecified kernel vulnerability

CVE-2022-32894 Kernel out-of-bounds write

CVE-2022-22675 Out-of-bounds write in AppleAVD

CVE-2022-22587 Memory corruption in IOMobileFrameBuffer

Czyli musimy mieć pegasusa który kosztuje grube dziesiątki / setki tysięcy? Jesteś niesamowity.

Czy Pegasus na iP nie kasował się przypadkiem po reboocie?

To zalezy jak go ustawisz: jesli ma zacierac po sobie slady, to zaciera, jesli nie – dziala. Za Pegasusem stoja izraelskie sluzby specjalnie, nie posadzasz ich chyba o nieudolnosc czy brak kodow zrodłowych Appla i Googla?

Vanitatem lajk dLa Cie za rzeczowy komentarz. Problem z bezpieczeństwem terminala (jakiegokolwoek) zaczyna się od braku suwerenności w dostępie na poziomie firmware, biosu, jądra. Bez tego dostępu jedyne co pozostaje to ufać dostawcy. Niezależne zweryfikowanie integralności oprogramowania bez dostępu do jego źródeł jest awykonalne. Jeśli „nie ufasz nikomu” nie możesz korzystać z takiego terminala. Zastanówmy się czemu upadł projekt openmoko. Model biznesowy w którym źródła są zamknięte zmusza do dbałości medialnej o reputację producenta i wpisy jak powyzej.

Czy techCrunch to kolejny serwis typu „zbieramy twoje numery IMEI, bo mogą nam się przydać” ?

Nie