Gdy wydaje się nam, że już wszystkie możliwe wektory ataku opisaliśmy od A do Z, pojawia się bardziej kreatywny przestępca, który wymyśla nowy sposób infekcji cudzych komputerów. Nie inaczej było i tym razem – a pretekstem jest zakup komputera.

Odezwał się do nas jeden z czytelników, Wojtek, który sprzedawał komputer w serwisie Allegro Lokalnie. Komputer dość nietypowy, bo bardzo mocnego notebooka, z kartą graficzną RTX 3070 i procesorem Intel i7 11 generacji. Taki komputer nadaje się do różnych zastosowań – większość użytkowników będzie pewnie na nim grała, ale opisywany przez nas przestępca miał nieco inne zamiary.

Niewinna prośba

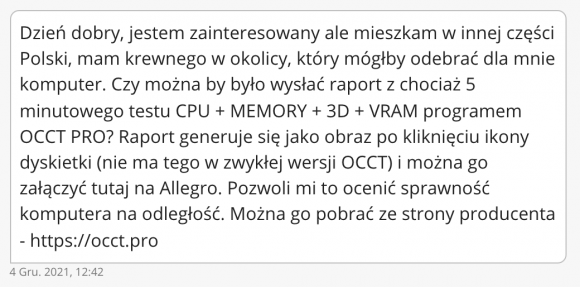

Wojtek otrzymał wiadomość w serwisie Allegro Lokalnie od niezarejestrowanego użytkownika. Oto jej zrzut ekranu i wersja tekstowa:

Dzień dobry, jestem zainteresowany ale mieszkam w innej części Polski, mam krewnego w okolicy, który mógłby odebrać dla mnie komputer. Czy można by było wysłać raport z chociaż 5 minutowego testu CPU + MEMORY + 3D + VRAM programem OCCT PRO? Raport generuje się jako obraz po kliknięciu ikony dyskietki (nie ma tego w zwykłej wersji OCCT) i można go załączyć tutaj na Allegro. Pozwoli mi to ocenić sprawność komputera na odległość. Można go pobrać ze strony producenta – https://occt.pro.

Widzicie już, dokąd zmierza ta historia? Scenariusz wydaje się przemyślany i wiarygodny – komputer o dużych możliwościach technicznych warto przetestować, czy nie ma jakiejś ukrytej wady. Służą do tego różne narzędzia generujące raporty na temat wydajności i poprawności pracy poszczególnych komponentów. Jest to szczególnie ważne w przypadku komputerów używanych. Prośba wydaje się zatem uzasadniona – gdyby nie adres strony, do której prowadzi link z wiadomości.

Niby taka sama, ale nie do końca

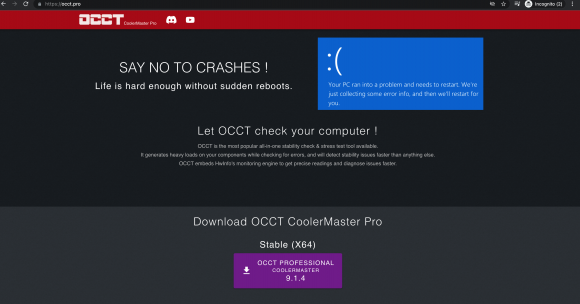

Przestępca proponuje użycie dość popularnego narzędzia OCCT, jednak zamiast wskazać jego oficjalną stronę pod adresem https://www.ocbase.com sugeruje użycie pliku ze strony occt.pro. Szybki rzut oka na domenę pozwala potwierdzić z dużym prawdopodobieństwem, że nie czeka tam nic dobrego. Co prawda, witryna jest prawie identyczna jak oryginalna,

jednak jej dane w serwisie VirusTotal wskazują, że domena została zarejestrowana 2 grudnia 2021, a jej certyfikat powstał dzień później. To znacząco obniża wiarygodność oferowanego oprogramowania, jednak nie jest jeszcze dowodem na jego złośliwość.

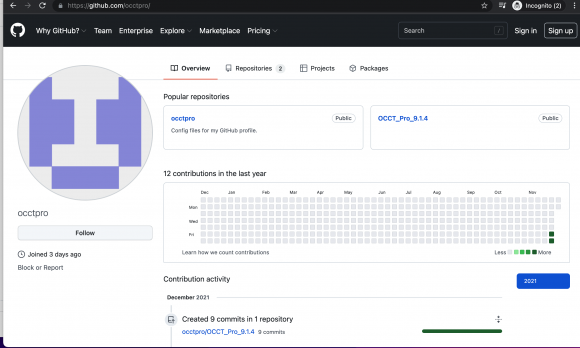

Co ciekawe, sam link do pobrania pliku prowadzi do GitHuba. Tam na koncie „occtpro” zamieszczono sam plik EXE.

Konto GitHuba podobnie nie budzi wielkiego zaufania – założono je zaledwie 3 grudnia 2021.

Pozostaje teraz zapoznać się z samym plikiem, oferowanym ofiarom tego ataku.

Skrócona analiza pliku użytego w ataku

W repozytorium GitHuba znajdziemy plik OCCT_Pro_9.1.4.rar. W pliku RAR znajdziemy z kolei zarówno wersję 64-bitową, jak i 32-bitową tego narzędzia. Co ciekawe, wersja 32-bitowa to kopia oryginalnego pliku instalacyjnego – nie została w żaden sposób zmodyfikowana.

Złośliwy kod przestępcy umieścili w wersji 64-bitowej. Analiza serwisu VirusTotal nie pozostawia wątpliwości – plik zawiera koparkę kryptowalut, XMRig. Analiza ruchu narzędzia wskazuje, że przestępca korzysta z usługi kopalni 2miners.com i łączy się z API odpowiedzialnym za kopanie Monero. Przed uruchomieniem „górnika” na cudzym sprzęcie oczywiście dba o to, by nie został on wykryty przez Windows Defendera, który znany jest z wielkiej „miłości” do wszelkich narzędzi służących do wydobywania kryptowaluty. W tym celu używa poleceń PowerShella:

Add-MpPreference -ExclusionExtension @('exe','dll') -Force

Add-MpPreference -ExclusionPath @($env:UserProfile,$env:SystemDrive) -ForceDzięki temu definiuje bardzo szerokie wyjątki, pozwalające na uruchomienie górników bez interwencji Defendera.

Podsumowanie

Atak sprytny – nie notowaliśmy wcześniejszych przypadków użycia takiego wektora. Scenariusz brzmi wiarygodnie, złośliwe oprogramowanie przygotowane dość porządnie, napastnik włożył trochę wysiłku w opracowanie tego scenariusza. Czy opłacalny – zapewne nie, tempo kopania Monero (tak jak i innych popularnych kryptowalut) nawet na mocnych komputerach nie jest zbyt imponujące i wątpimy, by atak przyniósł wymierne korzyści finansowe sprawcy nawet przy założeniu, że udało mu się zainfekować kilkanaście czy kilkadziesiąt komputerów.

Obecnie infrastruktura użyta w tym ataku jest nieaktywna – być może napastnik zdał sobie sprawę z bezsensowności swoich działań, a może szykuje kolejny wariant. Dajcie znać, jeśli natkniecie się na podobne ataki.

Komentarze

Kto zdrowy na umysle bawi sie w takie rzeczy ? Albo strona jest oryginana albo ignorujemy pytanie.

I jaki jest sens tej malenkiej czcionki,szarej na czarnym tle uzytej w tym tekscie?Zeby zniechecic ludzi do czytania??

udao sie,juz nigdy tu nie wroce

Szkoda :(((

To byl na pewno test, nastepnym razem dodadza kopanie ethereum albo innej drogiej ewaluty. Chocby zarobili na tym grosze to i tak zarobili, a znajac realia polskiego it i policji, to nawet nie musza sie obawiac zlapania ani tym bardziej skazania.

Da się na Allegro Lokalnie wysyłać wiadomości bez zarejestrowania się?

Zgłoszone do repo https://kadantiscam.netlify.app

Możecie dokładniej opisać w jaki sposób działa dodanie wyjątku do Defendera?

Oprogramowanie wykorzystuje podniesienie uprawnień (chyba większość benchmarków tak działa), czy da się to zrobić z poziomu zwykłego użytkownika?

Da się przed tym obronić?

Inne oprogramowanie zabezpieczające jest odporne na tego typu atak?

Polecenie wyłącza plik z rozszerzeniami exe i dll przy wykrywaniu zagrożeń przez defender.

Bardzo ciekawy atak.

na marginesie, pomijając naiwność ludzi, to szkoda, ze mało kto instaluje jakiegoś firewalla, bo nawet jeśli uznamy, ze AV nie wykryje zagrożenia, to ktoś kto się nie zna, mógłby prewencyjnie nie pozwalać na dostęp do netu tego typu programom, akurat w tym konkretnym przypadku to mogłoby mieć sens.

Większość ludzi nie zmienia domyślnych ustawień firewalla, czyli jedzie na niepytającym się automacie. A nawet jak pojawi się komunikat o dostęp to ile osób to czyta? Ile osób nie pomyśli, że akurat ten właśnie dopalony program nie potrzebuje dostępu do neta (w czasach nagminnego automatycznego sprawdzania aktualizacji)?

Po którejś dużej aktualizacji pakietu TS zniknęły mi pytania o dostęp do netu – support wyjaśnił mi, że już tego nie będzie, że to nie błąd ale super nowa funkcja, jedna z najważniejszych zmian w aktualizacji. Że mi się nie podoba? Trudno.

Jak to mówią, nice try :D

„Komputer dość nietypowy, bo bardzo mocnego notebooka” – na litość dowolnie wybranego, nieistniejącego bóstwa – przecież to aż zgrzyta! Wyrazy bliskoznaczne, podobnego pochodzenia – i różnie odmieniane w bierniku?

Ale gdzie tu przestepstwo? Ktos instaluje sam apke, ta apka tylko cos oblicza ciagi cyfr i je gdzies wysyla. z moralnego punktu widzenia nic zlego sie nie dzieje. W windowsie mamy pelno uslug ktore tez cos licza i wysylaja.

@Kamilp

Kradzież mocy obliczeniowej, prądu i przepustowości łącza, zużywanie sprzętu. Widać że nie kupujesz tego sam ;)

Bardzo oryginalne: uruchom trojana na swoim komputerze, Kowalski. A nie, czekaj, ja o tym slyszalem juz z 20 lat temu, wiec chyba niezbyt oryginalne.

badzo ciekawy atak, pamietam kiedys jak wyswietlila mi sie reklama wygranej iphone bo wlazlem na strone jako milionowy uzytkownik, podalem swoje dane i za 2 tygodnie przyszla paczka z iphonem xd

Nie było to czasem zdjęcie iPhone’a ze świeżą, ciepła subskrypcja w prezencie ?

Ostatnio chyba w Hiszpani jakaś para zainfekowała wszystkie komputery demo w sklepie typu Media Mark softem do kopania krypto ale niestety ich złapali.

A może faktycznie kupujący chciał, żeby sprzedający przeprowadził benchmark, tyle że interesował go hashrate, bo kupował do kopania?

Chyba wiem, kto stoi za tą próbą, a przynajmniej kilka rzeczy się tutaj zgadza. Personaliów podawać nie będę, napiszę tylko, że osobnik jest znany z dawnych dokonań i ma pewne „problemy”, do których nawiązano zresztą już w pierwszym komentarzu ;)