Jak zarządzać uprawnieniami aplikacji na naszym telefonie ? Czy da się zabezpieczyć Androida przed złośliwym oprogramowaniem? W jaki sposób zaszyfrować smartfona i utworzyć kopie zapasowe danych? Przeczytacie w tym artykule.

Systematyczni czytelnicy Weekendowej Lektury mogli zauważyć, że niemal w każdym odcinku pojawia się kilka linków do informacji o nowych zagrożeniach czyhających na użytkowników Androida. Google próbuje ten problem rozwiązać za pomocą aplikacji Play Protect, która zawitała na smartfony w 2017 r. Dzięki badaczom z AV-Comparatives wiemy, że skuteczność tego narzędzia w dużym stopniu zależy od wersji Androida, na której je aktywowano. Austriackie laboratorium w latach 2018-2020 testowało mobilne antywirusy, korzystając z najnowszych dostępnych wydań platformy – a więc w 2018 posłużyło się wersją 8.1 Oreo, rok później użyło 9.0 Pie, a w 2020 sięgnęło po Androida 10. Efektywność antywirusów firm trzecich w badanym okresie prawie się nie zmieniała. W przypadku rozwiązania opracowanego przez Google widać było jednak wyraźną poprawę – w 2018 aplikacja wykryła zaledwie 51,8% zagrożeń, w następnym roku już 82,3%, a w ostatnim badaniu 91,3% (choć konkurencja poradziła sobie lepiej).

Oczekiwaliśmy, że w 2021 r. pracownicy laboratorium pokuszą się o przeprowadzenie badań na Androidzie 11 i Play Protect wreszcie się wykaże… ale oni ponownie wybrali wydanie 10. Mieli zresztą dobry powód – kolejną wersję systemu wyposażono bowiem w scoped storage, czyli coś na kształt własnej piaskownicy dla każdej aplikacji (podobne rozwiązanie od lat funkcjonuje na platformie iOS firmy Apple). Oprogramowanie instalowane na starszych wersjach Androida ma dostęp do całej pamięci urządzenia i może zaglądać do plików, które nie są z nim powiązane. Od „jedenastki” każda aplikacja działa w odseparowanym środowisku, w którym przechowywane i przetwarzane są tylko jej dane. To wyklucza poprawne działanie antywirusów firm zewnętrznych.

A jak poradził sobie Play Protect w ponownym teście na Androidzie 10? Niestety poniósł porażkę, wykrywając tylko 81,7% szkodliwych próbek, podczas gdy skuteczność pozostałych antywirusów oscylowała w granicach od 98,1% do 100%. Na starszych wersjach platformy rozwiązania zewnętrzne mogą więc sprawdzić się lepiej niż aplikacja Google, ale na tych nowszych – z uwagi na wprowadzone przez firmę ograniczenia – jest ona jedyną barierą pomiędzy potencjalnie złośliwym oprogramowaniem obecnym w sklepie Google Play a naszym urządzeniem.

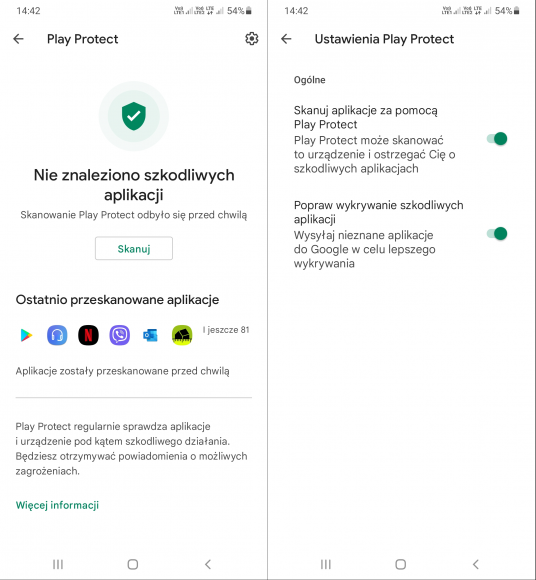

Aby sprawdzić, czy jest ona aktywna, odwiedzamy w ustawieniach zakładkę „Biometria i zabezpieczenia”. Po wybraniu pozycji „Google Play Protect”, klikamy w zębate kółko u góry po prawej stronie. Opcje „Skanuj aplikacje za pomocą Play Protect” i „Popraw wykrywanie szkodliwych aplikacji” powinny być włączone. Trzeba jednak mieć świadomość, że wysyłając do Google informacje o nieznanych, potencjalnie niebezpiecznych aplikacjach (a to właśnie robi druga z wymienionych opcji), przekażemy firmie również dane dotyczące połączeń sieciowych, systemu operacyjnego i zainstalowanych na naszym urządzeniu programów.

Zarządzanie aplikacjami

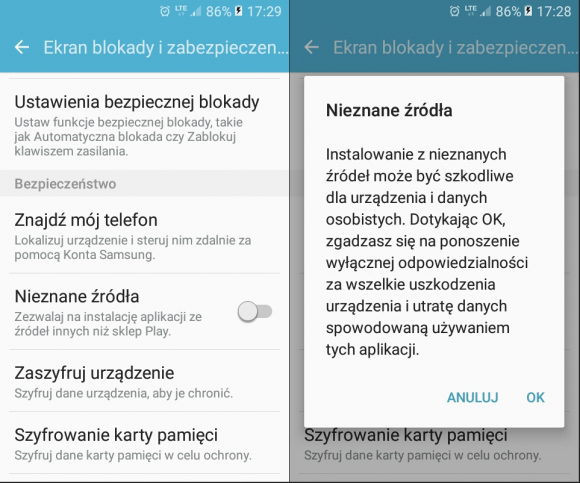

Rada, którą użytkownicy Androida słyszą prawdopodobnie najczęściej, dotyczy nieinstalowania aplikacji z niezaufanych źródeł. Twórcom złośliwego oprogramowania daleko nie zawsze udaje się umieścić je w oficjalnym sklepie producenta systemu, starają się więc oni za pomocą różnych socjotechnicznych sztuczek zwabić ofiary na inne strony. Z tego względu Android domyślnie blokuje instalowanie aplikacji spoza Google Play. W starszych wersjach platformy – do „siódemki” włącznie – mogliśmy to ustawienie zmienić, przesuwając odpowiednio suwak przy opcji „Nieznane źródła” w zakładce „Ekran blokady i zabezpieczenia”.

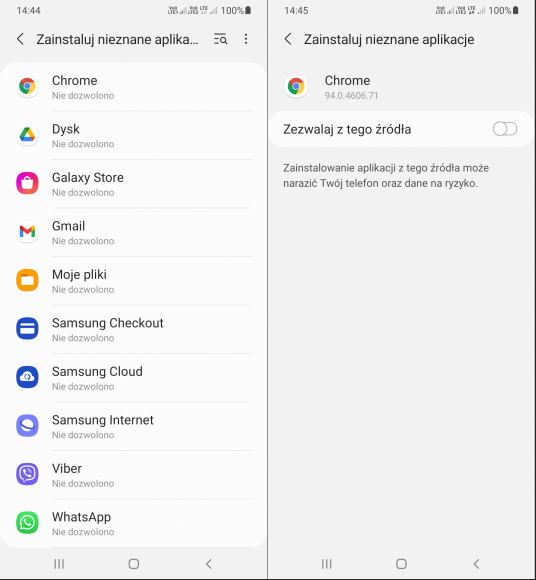

W późniejszych edycjach systemu deweloperzy postanowili ten proces skomplikować. Przykładowo, aby zainstalować aplikację z alternatywnego źródła na telefonie Samsunga, który działa pod kontrolą Androida 11, powinniśmy odwiedzić zakładkę „Biometria i zabezpieczenia”, gdzie znajdziemy pozycję „Zainstaluj nieznane aplikacje”. Po kliknięciu w nią zobaczymy listę potencjalnych źródeł – wybieramy to, które nas interesuje (np. Chrome) i udzielamy zezwolenia na instalowanie z niego aplikacji. W smartfonach innych producentów układ ustawień może być odmienny, ale sposób zarządzania tą funkcją będzie podobny. Pamiętajmy, by korzystać z niej rozsądnie – tylko jeśli naprawdę potrzebujemy danego programu spoza Google Play i mamy pewność, że nie jest on zainfekowany. Jeśli chcemy np. wypróbować mobilną wersję gry Cyberpunk 2077, to powinniśmy najpierw sprawdzić, czy taka faktycznie istnieje, bo nieopatrznie możemy na smartfona pobrać ransomware. Zaraz po zainstalowaniu niezbędnej nam aplikacji omawiane ustawienie warto zmienić z powrotem na nieaktywne, aby nie narażać się na infekcję w przyszłości.

Zarówno w przypadku aplikacji z alternatywnych źródeł, jak i tych, które pobieramy z Google Play, powinniśmy zwracać baczną uwagę na uprawnienia, o które jesteśmy proszeni. Operatorzy mobilnych trojanów, jak choćby aktywnego ostatnio na polskim gruncie MasterFreda, żądają np. uprawnień do funkcji ułatwień dostępu (ang. accessibility services). Ich uzyskanie pozwala atakującym śledzić aktywność użytkowników, by po wykryciu uruchomienia aplikacji bankowej zastosować atak typu overlay i wyświetlić fałszywy ekran logowania. Innymi słowy, nie należy instalować oprogramowania, które wymaga uprawnień niezwiązanych bezpośrednio z deklarowaną przez niego funkcjonalnością.

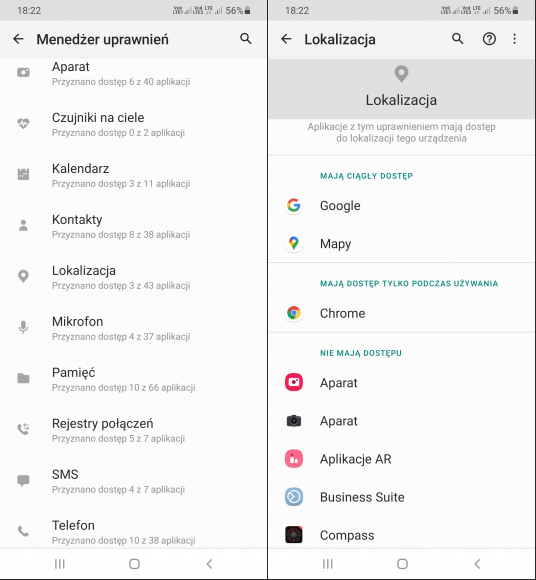

Aby zweryfikować udzielone dotychczas uprawnienia, powinniśmy wejść do zakładki „Prywatność” i kliknąć w „Menedżer uprawnień”. Wybierając poszczególne pozycje, zobaczymy, jakim aplikacjom przyznaliśmy ciągły dostęp do danej funkcji (np. do naszej lokalizacji), jakie mają do niej dostęp tylko podczas używania i jakim nie daliśmy dostępu, choć o niego prosiły. W przypadku pamięci dowiemy się, jakim aplikacjom zezwoliliśmy na zarządzanie wszystkimi plikami, jakie otrzymały dostęp do multimediów, a jakie wcale. Jeśli gdzieś się pomyliśmy, będziemy mogli swój wybór zmienić. Do Androida 11 deweloperzy wprowadzili zresztą ideę jednorazowych uprawnień (ang. one-time permissions), wdrożoną znacznie wcześniej w produktach firmy Apple. Chodzi o to, by nie dawać aplikacjom stałego dostępu do niektórych narzędzi, w tym mikrofonu, aparatu i lokalizacji. Użytkownik jest informowany o każdej próbie skorzystania z tych funkcji i musi ją zatwierdzić albo odrzucić. Nie jest to może wygodne, ale zmniejsza prawdopodobieństwo nieumyślnego przyznania niepotrzebnych zezwoleń. W Androidzie 12 dodatkowo na pasku stanu pojawił się wskaźnik wykorzystania kamery i mikrofonu pozwalający na ich szybkie wyłączenie.

Na uwagę zasługuje także sekcja „Usunięto uprawnienia nieużywanych aplikacji”, którą znajdziemy w menedżerze uprawnień na nowszych wersjach platformy. Zapomniane, nieodinstalowane oprogramowanie może nie tylko zużywać zasoby sprzętowe, ale i uzyskiwać dostęp do danych w tle, a w przypadku niezałatanych luk ułatwić przejęcie kontroli nad naszym smartfonem. Aby temu zapobiec, w Androidzie 11 dodano funkcję permissions auto-reset, czyli automatyczne pozbawianie uprawnień w przypadku aplikacji, z których nie korzystaliśmy od co najmniej trzech miesięcy. W razie potrzeby cofnięte uprawnienia możemy oczywiście przywrócić.

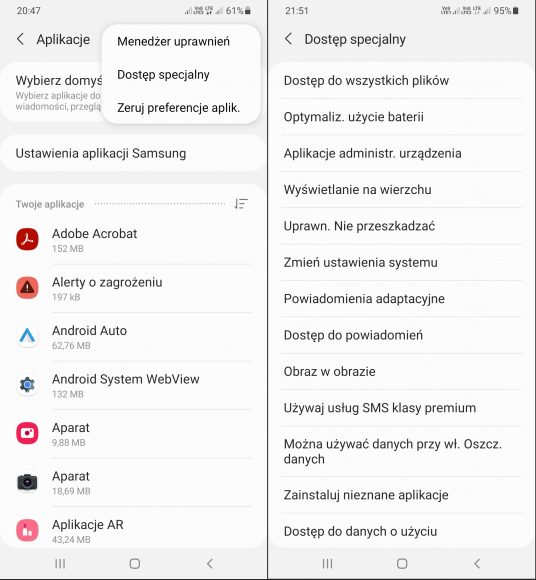

Dostać się do menedżera uprawnień możemy także po wejściu z głównego menu ustawień do zakładki „Aplikacje” – należy wtedy kliknąć trzy kropki w prawym górnym rogu. Dotrzemy stamtąd również do sekcji „Dostęp specjalny”, gdzie możemy m.in. sprawdzić, jakie aplikacje żądały dostępu do wszystkich plików i czy go otrzymały, jakim aplikacjom możemy przyznać uprawnienia administratora (u nas była to np. funkcja „Znajdź moje urządzenie”), czy zezwoliliśmy jakimś aplikacjom na wprowadzanie zmian w ustawieniach systemu, sterowanie sieciami Wi-Fi, śledzenie użycia innych programów itp. Niepotrzebnie przyznane uprawnienia możemy od razu cofnąć, warto też przy okazji się zastanowić, czy niektórych aplikacji nie powinniśmy po prostu odinstalować. Z tego poziomu możemy również wyłączyć wysyłanie SMS-ów o podwyższonej opłacie – służy do tego opcja „Używaj usług SMS klasy premium” (wybieramy oczywiście „Nigdy nie zezwalaj”).

Szyfrowanie telefonu i kart pamięci

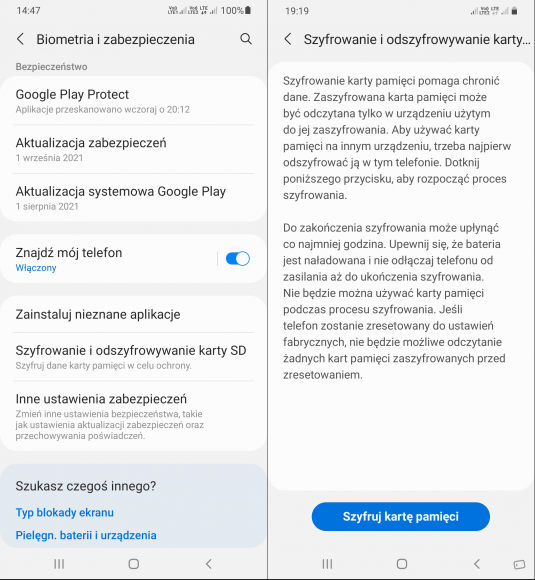

Prawdopodobnie wszystkie produkowane w ostatnich latach smartfony dają użytkownikom możliwość zaszyfrowania karty pamięci. Jak skonfigurować Androida, by zadbać o swoje bezpieczeństwo, zaczęliśmy pokazywać na przykładzie Galaxy M21 od Samsunga. Jeśli z głównego menu ustawień wybierzemy zakładkę „Biometria i zabezpieczenia”, to bez trudu znajdziemy opcję „Szyfrowanie i odszyfrowywanie karty SD”. Wystarczy naładować telefon i możemy działać. System poinformuje nas, że „Zaszyfrowana karta pamięci może być odczytana tylko na urządzeniu użytym do jej zaszyfrowania. Aby używać karty na innym urządzeniu, trzeba najpierw odszyfrować ją na tym telefonie. (…) Jeśli telefon zostanie zresetowany do ustawień fabrycznych, nie będzie możliwe odczytanie żadnych kart pamięci zaszyfrowanych przed zresetowaniem”. Procedura szyfrowania może potrwać około godziny, na wszelki wypadek nie powinniśmy w tym czasie odłączać smartfona od zasilania. Po kliknięciu w odpowiedni przycisk na dole ekranu wystarczy postępować zgodnie z instrukcjami.

No dobra, a jak zaszyfrować cały telefon? Na używanym przez nas i wielu innych modelach Samsunga nie znajdziemy takiej opcji. Ze strony producenta możemy się dowiedzieć, że nad bezpieczeństwem naszych danych czuwa autorskie rozwiązanie o nazwie Knox, zintegrowane zarówno ze sprzętem, jak i nakładką systemową One UI. Większość tego, co można przeczytać w sieci o Knoxie, mieści się w definicji marketingowego bełkotu. Dogrzebaliśmy się jednak do dokumentacji, która w miarę dobrze wyjaśnia, jak wygląda automatyczne szyfrowanie na urządzeniach produkowanych przez koreańskiego giganta. Na smartfonach z Androidem w wersji niższej niż 9.0 i Knoxem w wersji niższej niż 3.3 stosowane jest FDE (ang. full-disk encryption, czyli szyfrowanie całego dysku), a na nowszych FBE (ang. file-based encryption, czyli szyfrowanie oparte na plikach).

W przypadku FDE dane są szyfrowane – w zależności od modelu – przy użyciu algorytmu AES-256-XTS lub AES-256-CBC za pomocą losowo generowanego klucza głównego (ang. primary key). Przy pierwszym uruchomieniu telefonu klucz ten jest szyfrowany w oparciu o domyślne hasło i wprowadzony przez Samsunga unikalny klucz sprzętowy urządzenia (ang. device-unique hardware key). Jeśli ustawimy własne hasło, kod PIN czy wzór odblokowujący telefon i aktywujemy w ustawieniach „Bezpieczne uruchamianie”, klucz zostanie zaszyfrowany ponownie, tym razem w oparciu o nasze dane uwierzytelniające – wzmocnimy w ten sposób szyfrowanie automatyczne. W przypadku FBE każdy plik jest szyfrowany niezależnie za pomocą AES-256-XTS z wykorzystaniem unikalnego klucza szyfrowania pliku (ang. file encryption key), który pochodzi od losowo generowanego klucza głównego. W smartfonach obsługujących FBE mamy do czynienia z dwoma rodzajami pamięci – CE (ang. credential encrypted) i DE (ang. device encrypted). CE jest szyfrowana kluczem głównym generowanym na podstawie danych uwierzytelniających użytkownika i klucza sprzętowego, staje się więc dostępna dopiero po odblokowaniu urządzenia przy użyciu hasła czy innych stosowanych przez nas poświadczeń. DE chroni odrębny klucz główny bazujący wyłącznie na kluczu sprzętowym. Pamięć ta jest dostępna również w trybie rozruchu bezpośredniego, dlatego możemy np. odbierać połączenia telefoniczne bez odblokowywania smartfona. Nowsze modele telefonów Samsunga – z Androidem od 9.0 wzwyż – nie wymagają od użytkowników żadnych dodatkowych działań w celu zaszyfrowania danych na urządzeniu, wystarczy odpowiednio skonfigurować blokadę ekranu (jak to zrobić, opisaliśmy w poprzednim artykule).

Szyfrowanie urządzeń innych producentów od strony technicznej może wyglądać podobnie (Google wymaga, by telefony z Androidem w wersji 10 i wyższej obsługiwały FBE), czasem jednak użytkownik sam musi aktywować tę funkcję, zwłaszcza w przypadku starszych modeli, które korzystają z FDE. Przykładowo, aby zaszyfrować dane na smartfonie Alcatel 1C, powinniśmy najpierw wybrać pasującą nam metodę odblokowania ekranu, następnie w ustawieniach znaleźć zakładkę „Bezpieczeństwo i lokalizacja”, przejść do sekcji „Szyfrowanie i dane uwierzytelniające”, kliknąć w opcję „Zaszyfruj telefon” i postępować zgodnie z instrukcjami na ekranie. Procedura może się nie uruchomić, jeśli nie naładujemy baterii do żądanego poziomu, przed rozpoczęciem należy zresztą podpiąć urządzenie do zasilania. Trzeba też mieć na uwadze, że do czasu zakończenia szyfrowania nie będziemy mogli używać smartfona, ponieważ przerwanie procesu może skutkować utratą części lub wszystkich danych. Zależnie od modelu i wielkości pamięci całość zajmie od kilkudziesięciu minut do kilku godzin, ale gra jest warta świeczki, bo pozwala zabezpieczyć zawarte na urządzeniu dane przed dostępem niepowołanych osób w przypadku jego zgubienia lub kradzieży.

Kopie zapasowe danych

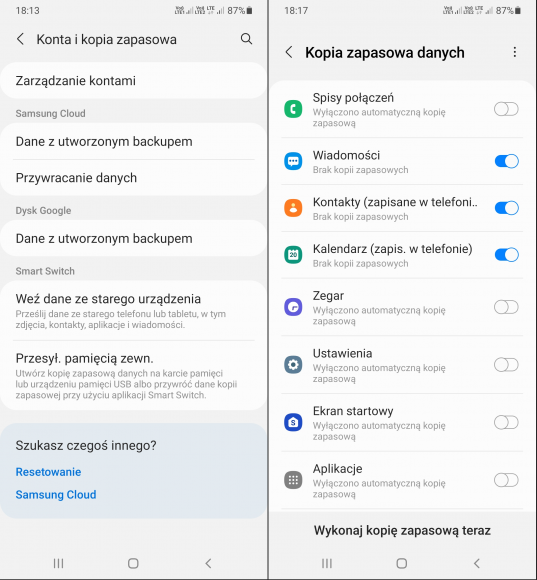

W przypadku awarii sprzętu lub infekcji złośliwym oprogramowaniem może się nam przydać także kopia bezpieczeństwa. Producenci smartfonów z Androidem umożliwiają jej utworzenie najczęściej zarówno na własnych serwerach, jak i na Dysku Google. Zobaczmy, jak to wygląda na telefonach Samsunga. Po wejściu do ustawień bez trudu znajdziemy zakładkę „Konta i kopia zapasowa”. Jej zawartość została podzielona na kilka sekcji, w tym Samsung Cloud, Dysk Google i Smart Switch. Aby skorzystać z chmury koreańskiego giganta, konieczne jest zalogowanie się na założone wcześniej konto w usługach Samsunga. Po wybraniu opcji „Dane z utworzonym backupem” będziemy mogli określić, jakie konkretnie informacje chcemy zachować w chmurze – mogą to być np. otrzymane przez nas wiadomości, kontakty, zapisane w kalendarzu wydarzenia, większość ustawień, pliki instalacyjne aplikacji itp. Skonfigurujemy w ten sposób automatyczne wykonywanie kopii bezpieczeństwa co 24 godz. (backup będzie robiony pod warunkiem, że telefon będzie się akurat ładować i uda mu się połączyć z siecią Wi-Fi, a jego ekran pozostanie wyłączony). Możemy też wybrać opcję „Wykonaj kopię zapasową teraz”. Jeśli nie będziemy w tym czasie połączeni z Wi-Fi, zostaniemy zapytani, czy telefon ma użyć danych komórkowych. Aby skorzystać z utworzonej wcześniej kopii bezpieczeństwa, powinniśmy wybrać opcję „Przywracanie danych” w zakładce „Konta i kopia zapasowa”.

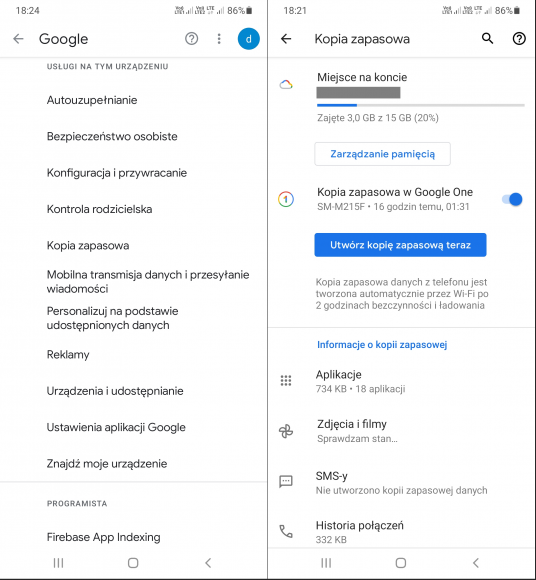

Zarządzać kopią zapasową na Dysku Google możemy zarówno z tego poziomu, jak i po wejściu z głównego menu ustawień do zakładki „Google” – wybieramy wtedy usługę „Kopia zapasowa”. Zobaczymy wówczas, jak wiele miejsca pozostało nam jeszcze na koncie (z domyślnych 15 GB). Za pomocą suwaka możemy aktywować automatyczne tworzenie szyfrowanych kopii bezpieczeństwa – backup będzie robiony po 2 godz. bezczynności i ładowania, jeśli telefon będzie połączony z Wi-Fi, choć przewijając ekran do góry, znajdziemy suwak umożliwiający wykorzystanie w tym celu także mobilnej transmisji danych. Klikając w „Zdjęcia i filmy”, możemy ustalić dzienny limit użycia danych komórkowych i określić, czy multimedia mają być przesyłane w oryginalnej jakości czy w postaci skompresowanej, co pozwoli na zaoszczędzenie miejsca i przyspieszy wykonywanie kopii. Wybierając opcję „Zarządzaj miejscem na dane”, możemy zidentyfikować i w razie potrzeby usunąć m.in. rozmyte zdjęcia czy zrzuty ekranu. Możemy też w ogóle wyłączyć tworzenie kopii bezpieczeństwa multimediów. Backup będzie wtedy obejmował historię połączeń, SMS-y, dane aplikacji, ustawienia urządzenia i – jak można się było spodziewać – dane konta Google. Co istotne, po zdezaktywowaniu funkcji tworzenia kopii zapasowych, wszystkie dane przesłane przez nią na Dysk Google zostaną usunięte – z wyjątkiem multimediów, które trafiają do usługi Zdjęcia Google. Istnieje też oczywiście możliwość jednorazowego wykonania kopii po kliknięciu w odpowiedni w przycisk.

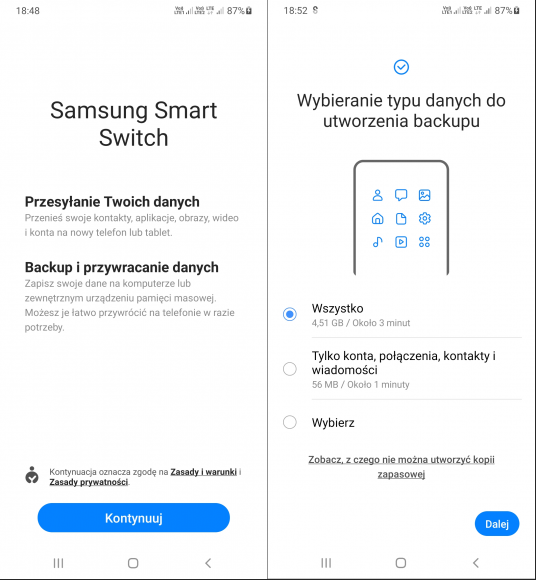

Smart Switch z kolei pozwala przesłać wybrane dane z jednego telefonu na drugi oraz stworzyć zaszyfrowaną kopię bezpieczeństwa na karcie SD lub pamięci USB. Aby skorzystać z aplikacji, powinniśmy najpierw pobrać ją na telefon i udzielić jej odpowiednich (bardzo zresztą obszernych) uprawnień. Posługiwanie się aplikacją nie wymaga zaawansowanych umiejętności – wystarczy wskazać, co chcemy zrobić, wybierając odpowiednią opcję w zakładce „Konta i kopia zapasowa” i postępować zgodnie z wyświetlaną na ekranie instrukcją.

Nie są to oczywiście wszystkie ustawienia, na które warto zwrócić uwagę, konfigurując Androida. Skupiliśmy się w tym artykule na opcjach związanych z bezpieczeństwem, w kolejnym natomiast sprawdzimy, co trzeba zrobić, by zapewnić sobie więcej prywatności i ograniczyć ilość zbieranych o nas informacji.

Dla zachowania pełnej przejrzystości: Patronem cyklu jest Aruba Cloud. Za opracowanie i opublikowanie tego artykułu pobieramy wynagrodzenie.

Komentarze

Artykuł sugeruje jakoby zrobienie kopii zapasowej telefonu było łatwe i przyjemne. Niestety, wcale tak nie jest. Owszem, część ustawień, czasem danych aplikacji, część „danych telefonu” (kontakty, wiadomości…) można synchronizować z jakimiś usługami chmurowymi czy to gógla, czy to producenta telefonu. Ale tak naprawdę ani nie wiemy co się z tymi danymi dzieje dalej, ani nie mamy żadnej gwarancji odnośnie tego czy te dane nie przestaną nagle być dla nas dostępne (dostawca nagle nie zmieni zdania w zakresie dostarczania usługi), ani czy dadzą się prawidłowo odtworzyć. Zwłaszcza gdybyśmy chcieli po ewentualnej awarii zmienić telefon na inny, zwłaszcza od innego producenta.

Niestety, z telefonami problem jest „od zawsze” – od kiedy pamiętam (czyli od czasów kiedy kable serialowe do telefonów nie kosztowałymilionów monet, a kontakty i SMS-y zaczęły być zapisywane w pamięci telefonu, a nie na karcie SIM) był problem z backupem/eksportem/importem danych na telefonach. Zwłaszcza kiedy chcieliśmy przemigrować ze słuchawki jednego producenta na innego.

Sensowny backup telefonu jest trudny, zwłaszcza jeśli telefon nie jest zrootowany. A jeśli do tego dołożymy chęć posiadania kopii offline…

Jeśli mamy roota, mamy dostępne różne wynalazki pokroju Titanium Backup, które działają względnie dobrze. Może się jednak okazać, że po odzyskaniu danych aplikacji SMS-owej na innym telefonie ta przestanie działać, bo baza SMS-ów producenta X ma swoje rozszerzenia, a baza producenta Y ma swoje. I rozszerzenia są ze sobą niekompatybilne. BTDTGTTS. Ale zasadniczo, poza takimi mocno niskopoziomowymi aplikacjami backupy z poziomu roota działały historycznie względnie dobrze (piszę „historycznie”, bo ładne trzy-cztery lata nie miałem zrootowanego telefonu, więc nie wiem czy coś się nie zepsuło).

Ale jeśli jesteśmy zwykłym użytkownikiem… Możemy sobie co najwyżej skorzystać z adb, które albo zrobi nam jednego wielkiego bloba, z którego ciężko będzie coś selektywnie odzyskać, albo musimy pisać skrypt, który będzie backupował każdą aplikację osobno i symulował wpisywanie hasła i klikanie po ekranie (nie muszę chyba dodawać, że przeniesienie się na inny telefon powoduje zmianę pozycji przycisków ekranowych i konieczność poprawek w skrypcie). Ale to jeszcze jest nienajgorsze. Najgorsze jest to, że jeżeli aplikacja ma w manifeście zaznaczone, że jest niebackupowalna, adb backup po prostu nie da nam jej danych. „Nie mamy pańskiego płaszcza i co nam pan zrobi?”.

Do kompletu warto pamiętać, że na telefonie zwykle mamy nie tylko dane bezpośrednio „w” aplikacji, ale również np. zdjęcia (które niekoniecznie chcemy, żeby oglądali agenci FBI ;-)), albo pliki podesłane komunikatorem, albo milion innych rzeczy.

Kwestia backupu telefonu jest dalece nie tak prosta, jakby się wydawało, o czym można się boleśnie przekonać poniewczasie.

Dodatkowo, coraz więcej telefonów określających się mianem „dual-SIM” jest tzw. „hybrid dual-SIM”, czyli tłumacząc na polski, są kalekami, ponieważ tacka umożliwia włożenie wyłącznie albo drugiej karty SIM, albo karty micro-SD, co skutecznie uniemożliwia zastosowanie dwóch kart SIM przy zachowaniu możliwości zapisu na nośniku dającym się łatwo wyjąć i przenieść (powiedzmy, że pominę przez grzeczność kwestię implementacji szyfrowania karty SD w Androidzie, bo to temat na zupełnie inny rant).

Żeby nie było jaki to Android jest beznadziejny, a jak to na gruszkach jest pięknie, pytanie do sadowników – jak mogę dla iPhone’a/iPada zrobić backup danych lokalnie, lub przynajmniej do własnego dostawcy usług (własnego w sensie „kontrolowanego przeze mnie” – np. własny serwer WebDAV, SFTP, whatever, a nie własnego w sensie „masz możliwość skorzystania z gógle drive’a, box.com i OneDrive’a – wybierz sobie”).

Zgłoś się do nas, zrobimy ci fajny backup telefonu izraelskim oprogramowaniem Cellebrite’a xD

Niestety, ale w pełni się zgadzam. Zarówno co do backupów, jak i szyfrowania kart SD.

Akurat w przypadku kontaktów to na każdym telefonie można sobie je wyeksportować do pliku .VCF. Z całą resztą oczywiście się zgadzam

Zgadza się. Ja synchronizuję z własnym carddavem i backupuję sobie serwer ;)

Ale tu chodziło o wskazanie, że nawet przy zrootowanym telefonie nie ma łatwo, że jednym narzędziem bezproblemowo ogarniemy wszystko. Przekonałem się o tym dość boleśnie jak okazało się właśnie, że muszę rozgrzebywać bazę aplikacji, wypruwać z niej zawartość, konwertować, importować. Brrr. Raczej nie tego się oczekuje od backupów.

https://github.com/M66B/XPrivacyLua coś lepszego do zarządzania uprawnieniami appek ;)

Witam Was. Powiem Wam, ze mam powazny problem. Straciłem dane ktos pobrał na moje e-maile telefony w stanach. nie wiem czy na moje dane ale mam bardzo duzo używanych urxzadzen i podłaczonych do telefonu i komputera. Trace za kazdym razem dane z telefonów, Ograniczenie kont z powodu jakis materiałów pornografi dzieciecej co jest absurdeem bo zwyrol nie chciałby trafic w moje rece. Wykonczony jestem tym wszystkim a jeszcze diagnoza śmierci zdołowała na maksa. Anonymus Robisz siwtna robote, róbcie to dla nas co robicie. Jak bedziecie mieli prelew jakis dolarów to z checia przyjme :) za te wszystkie przyjkroscie które mnie spotkały od tych zakłamanych zwyrolców

Dosc ciekawy aczkolwiek… pobiezny. Uprawnienia to nie wszystko, niestety.

Szkoda ze nic nie powiedzieliscie o trybie:

– root;

– posluzenie sie czyms co moze dobrac sie do tego co faktycznie szpieguje usera, np beaconow czy receiverow za pomoaca np https://www.myandroidtools.com/

– unroot

moe kiedys omowicie czym sa i jak sa wykorzystywane do sledzenia usera rzeczy takie jak Service、BroadcastReceiver、Activity、Content Provider?