Wielu wzbrania się przed instalacją antywirusa na komórce, argumentując, że zanadto obciąża baterię. Inni traktują go jak zło konieczne, bo telefon wymaga przecież jakiejś ochrony. Kto ma rację, kto się myli? Dowiecie się z tego artykułu.

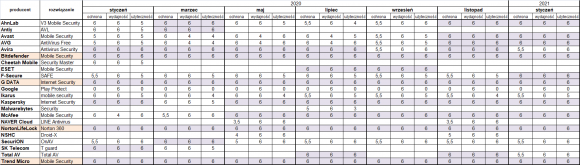

Podobnie jak w przypadku antywirusów dla systemu Windows, przeanalizowaliśmy wyniki testów paru niezależnych laboratoriów, które wzięły pod lupę rozwiązania różnych firm przeznaczone dla platformy Android (dlaczego nikt nie testuje aplikacji zwiększających bezpieczeństwo iPhone’ów, wyjaśniamy w dalszej części artykułu). W pierwszej kolejności zajrzeliśmy na stronę laboratorium AV-TEST, które od stycznia 2020 r. zdążyło przeprowadzić siedem testów obejmujących 22 aplikacje (chociaż część z nich uwzględniono tylko w kilku badaniach). Przygotowaliśmy tabelę pokazującą, jak w tych testach wypadło oprogramowanie bardziej i mniej znanych producentów – najlepsze wyniki oznaczyliśmy kolorem fioletowym i wyróżniliśmy antywirusy, które uzyskały maksymalną liczbę punktów. Klikając, można tabelę powiększyć:

Aplikacje oceniano pod kątem ochrony (protection), wydajności (performance) i użyteczności (usability). Jak sami możecie zobaczyć, najlepiej sprawdziły się rozwiązania takich firm jak Bitdefender, G DATA, NortonLifeLock (dawniej Symantec) i Trend Micro. Najgorzej poradził sobie Google Play Protect, a mogłoby się wydawać, że program tworzony przez tę samą firmę co platforma, na której ma on działać, powinien znaleźć się w czołówce. Odwrotne wyniki wymagają dokładniejszego przyjrzenia się wykonanym testom.

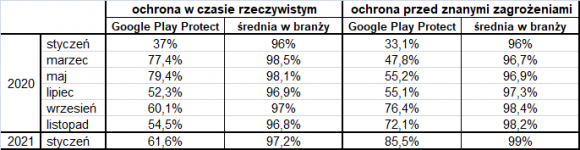

W zakresie wydajności Play Protect zebrał same szóstki, co oznacza, że nie obciążał zanadto baterii, nie spowalniał telefonu i nie przesyłał zbyt wielu danych w tle. Natomiast w zakresie użyteczności i ochrony w żadnym z testów nie udało mu się przekroczyć zera. Co poszło nie tak? Sprawdzając użyteczność testowanych rozwiązań, badacze zwracali uwagę na liczbę fałszywych alarmów generowanych podczas instalacji i korzystania z ok. 3 tys. legalnych aplikacji dostępnych w sklepie Google Play i na stronach zewnętrznych (w proporcji 2:1). Średnia dla całej branży wyniosła 1-2 chybione ostrzeżenia, podczas gdy Play Protect w niektórych miesiącach potrafił wyświetlić ich ponad 30 – stąd tak niska ocena. Testowanie ochrony obejmowało dwie fazy. Najpierw badano ochronę w czasie rzeczywistym, instalując na smartfonach złośliwe aplikacje zidentyfikowane od 2 do 24 godz. przed rozpoczęciem testów. Następnie wykonywano skanowanie na żądanie w celu wykrycia zagrożeń, które trafiły do obiegu w ciągu ostatnich czterech tygodni. Wszystkie niewykryte pliki uruchamiano, dając antywirusom jeszcze jedną szansę. Wyniki możecie zobaczyć poniżej – Google Play Protect na tle innych programów wypadł naprawdę źle. Jego skuteczność w zakresie ochrony przed znanymi zagrożeniami poprawiała się wprawdzie z badania na badanie, zawsze jednak była niższa od średniej w branży. Ochrona w czasie rzeczywistym zawiodła na całej linii.

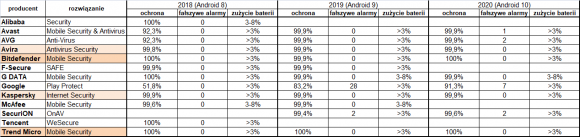

Zanim spiszemy ten program na straty, sprawdźmy, jakiej wersji Androida użyto do przeprowadzenia wszystkich testów. Okazuje się, że wydanej w sierpniu 2017 r., czyli 8.0 (Oreo). Przypomnijmy, że od września 2020 r. dostępny jest już Android 11. Czy wybór przestarzałej platformy wpłynął na wyniki aplikacji Play Protect? Możemy się o tym przekonać, zaglądając do raportów z lat 2018-2020 opublikowanych przez AV-Comparatives. Pracownicy tego laboratorium, testując mobilne antywirusy, korzystali z najnowszych dostępnych wydań Androida. Badania realizowali w czerwcu bądź lipcu – w związku z tym w 2018 r. użyli wersji 8.1, w 2019 r. sięgnęli po 9.0, a w 2020 r. posłużyli się „dziesiątką”. Podobnie jak AV-TEST, oceniali rozwiązania różnych producentów pod kątem ochrony, liczby fałszywych alarmów i wydajności, a konkretnie zużycia baterii (udowadniając raz za razem, że wbrew obiegowym opiniom większość mobilnych antywirusów obciąża baterię w nikłym stopniu). Do badania, jak często generowane są błędy typu false positive, wykorzystywali ok. 500 popularnych w danej chwili aplikacji ze sklepów innych niż Google Play – wzięte pod lupę programy radziły sobie z ich rozpoznawaniem nad wyraz skutecznie, choć Play Protect wyraźnie odstawał od reszty, zwłaszcza w 2019 r. Szkodliwe oprogramowanie, które posłużyło do testowania ochrony, obejmowało od 2,6 do 3,6 tys. próbek zebranych przez AV-Comparatives kilka tygodni przed poszczególnymi badaniami (analitycy postanowili nie uwzględniać tzw. potencjalnie niechcianych aplikacji – ang. potentially unwanted applications, PUA). Najpierw wykonywano skanowanie na żądanie, następnie każda niewykryta aplikacja była instalowana i uruchamiana.

Jak widać powyżej, najlepiej sprawdziły się rozwiązania Trend Micro i Bitdefendera, całkiem dobrze wypadło też oprogramowanie Kaspersky’ego i Aviry. Google Play Protect w 2018 r. wykrył zaledwie 51,8% zagrożeń, rok później jego skuteczność wzrosła do 82,3%, a w ostatnim badaniu osiągnęła 91,3% – nadal nie jest to wynik rewelacyjny, ale poprawę widać gołym okiem. Wiele wskazuje na to, że efektywność opracowanej przez Google aplikacji zależy od wersji platformy, na której się ją uruchamia (przypomnijmy, że AV-TEST w 2020 r. testował mobilne antywirusy na Androidzie 8, a AV-Comparatives wybrał do tego celu Androida 10 – wyniki mówią same za siebie). Wyjaśnienie wydaje się proste: z wersji na wersję tworzona przez Google platforma staje się bezpieczniejsza, rośnie też skuteczność zintegrowanych z nią narzędzi. Można przypuszczać, że podobny test wykonany na najnowszym Androidzie 11 przyniósłby jeszcze lepsze efekty. Sytuacja jest jednak bardziej skomplikowana.

Antywirusy na Androida z perspektywy eksperta

O to, czy współczesne smartfony potrzebują antywirusa i jak w ogóle działa tego typu oprogramowanie na Androidzie, zapytaliśmy Tomka Zielińskiego, twórcę bloga Informatyk Zakładowy. Jego odpowiedź publikujemy w całości:

Zacznijmy od tego, że pobrana ze sklepu Google Play aplikacja antywirusowa nie może… zwalczać wirusów. Pal licho, że definicja „wirusa” średnio pasuje do współczesnego wachlarza zagrożeń, problemem nie do przeskoczenia jest architektura systemu Android.

Jak działają antywirusy na komputerach PC? Za zgodą i wiedzą użytkownika podnoszą swoje uprawnienia do poziomu użytkownika systemowego (root, SYSTEM), by po pierwsze przeskanować zawartość pamięci RAM komputera, po drugie sprawdzić pod kątem znanych sygnatur wszystkie pliki. Aplikacja instalowana na komórce przez użytkownika nie może zrobić ani jednego, ani drugiego – ma dostęp wyłącznie do przydzielonego sobie obszaru pamięci RAM, może też czytać swoje własne pliki i część zasobów „wspólnych”, np. zdjęcia zrobione przez użytkownika.

Dodajmy, że Android, który w pierwszych wersjach dawał użytkownikom naprawdę dużą swobodę, w niemal każdej kolejnej edycji po kawałeczku odbiera wcześniejsze swobody. Pierwsze pod nóż trafiły programy działające po cichu w tle (źródło problemów z baterią), potem coraz większym restrykcjom poddawany był dostęp do plików na karcie pamięci (redukcja ryzyka kradzieży danych), wkrótce aplikacje nie będą już mogły swobodnie sprawdzać, co jeszcze użytkownik zainstalował na swoim urządzeniu (źródło danych do profilowania).

Większość programów „antywirusowych” oferuje więc usługi backupowe, sieci VPN, lokalizowanie urządzenia, wyświetlanie uprawnień innych aplikacji czy usuwanie niepotrzebnych plików tymczasowych – wszystko, tylko nie detekcję wirusów. Mamy też wiele funkcji o wątpliwej wiarygodności, jak przedłużanie żywotności baterii, skanowanie Wi-Fi w poszukiwaniu zagrożeń (cokolwiek by to nie znaczyło) albo „identyfikację aplikacji, które wyłudzają pieniądze”.

Wydaje się, że moduły skanujące pliki pod kątem zagrożeń tak naprawdę mogą przydać się jedynie tym użytkownikom, którzy decydują się na instalację aplikacji z niezaufanych źródeł. To jedyna sytuacja, w której aplikacja antywirusowa na Androida może przeskanować kod wykonywalny innego programu, zanim zostanie on zainstalowany. Wszystkim pozostałym użytkownikom wystarczy Google Play Protect, czyli ochrona zintegrowana ze sklepem Play, odpowiedzialna m.in. za usunięcie z urządzeń użytkowników aplikacji zidentyfikowanych przez Google jako zagrożenie.

Przychylamy się do tej opinii. Przy okazji chcielibyśmy zwrócić uwagę na istnienie wielu aplikacji, które tylko udają mobilne antywirusy i nie pomogą nam w sytuacji zagrożenia (przy pobieraniu plików APK z niezaufanych stron) bądź same stanowią zagrożenie (zawierają złośliwy kod). W styczniu 2019 r. laboratorium AV-Comparatives wzięło pod lupę 250 programów zabezpieczających na Androida dostępnych w sklepie Google Play. Przetestowało je z wykorzystaniem 2 tys. szkodliwych próbek, pobieranych po kolei przy użyciu przeglądarki Chrome na smartfony, otwieranych za pomocą eksploratora plików, instalowanych i uruchamianych – na każdym etapie badane aplikacje miały wystarczająco dużo czasu na przeanalizowanie danej próbki i powiadomienie użytkownika o złośliwej aktywności. Tylko 51 testowanych rozwiązań poradziło sobie z wykryciem ponad 90% zagrożeń, wyniki kolejnych 29 aplikacji oscylowały w granicach 45-90%. Pozostałe programy, wykazujące skuteczność na poziomie poniżej 30%, zostały przez badaczy uznane za nieefektywne lub nawet niebezpieczne – do chwili publikacji raportu w marcu 2019 r. Google zdążył ze swego sklepu usunąć 32 z nich. Innymi słowy, cokolwiek instalujemy na Androidzie, warto uważać.

Co w kwestii bezpieczeństwa oferuje sam Android

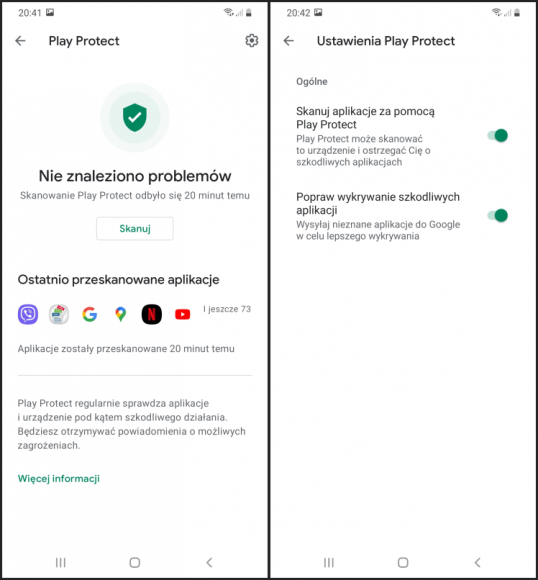

Zacznijmy od wielokrotnie tu wspominanego rozwiązania Google Play Protect. Według producenta chroni ono zarówno przed zagrożeniami, którym udało się przedostać do sklepu Google Play, jak i pochodzącymi z innych źródeł. Jest domyślnie włączone, choć użytkownik może je zdezaktywować (czego nie polecamy). Sprawdza aplikacje w trakcie ich instalowania i okresowo skanuje urządzenie, mając możliwość automatycznego usuwania programów uznanych przez Google za szkodliwe. Ostrzega też przed zainstalowaniem aplikacji naruszających zasady dla deweloperów (np. wprowadzających użytkowników w błąd) oraz zaprojektowanych z myślą o przestarzałych wersjach platformy. Oprócz tego pozwala na wysyłanie do Google informacji o nieznanych, potencjalnie niebezpiecznych aplikacjach – należy w tym celu włączyć opcję „Popraw wykrywanie szkodliwych aplikacji”. Trzeba jednak pamiętać, że w takim przypadku producent Androida otrzyma również dane dotyczące połączeń sieciowych urządzenia, systemu operacyjnego i zainstalowanych na smartfonie programów – sami zadecydujcie, czy bardziej zależy wam na prywatności, czy na lepszej ochronie.

Nie jest to oczywiście jedyne zabezpieczenie przed zagrożeniami oferowane przez Google. Najnowszego Androida 11 firma wyposażyła w kilka nowych funkcji. Po pierwsze, skopiowała od Apple ideę jednorazowych uprawnień (ang. one-time permissions), co oznacza, że aplikacje nie dostają na stałe dostępu do mikrofonu, aparatu czy lokalizacji, tylko muszą o niego prosić przy każdej próbie skorzystania z tych narzędzi. Z perspektywy użytkownika nie jest to może wygodne, ale zmniejsza prawdopodobieństwo nieumyślnego przyznania niepotrzebnych zezwoleń. Google zaczął zresztą rozróżniać dostęp do danych lokalizacyjnych w trakcie aktywnego używania aplikacji oraz w tle – to drugie wymaga teraz dodatkowej zgody i wprowadzenia stosownej zmiany w ustawieniach. Na uwagę zasługuje także permissions auto-reset, czyli automatyczne pozbawianie uprawnień przyznanych aplikacjom, z których od dłuższego czasu nie korzystamy. Według twórców Androida większość posiadaczy smartfonów ma na nich zainstalowanych ponad 60 aplikacji, ale regularnie wchodzi w interakcję tylko z jedną trzecią. Tymczasem zapomniane, nieusunięte z systemu oprogramowanie może nie tylko zużywać zasoby sprzętowe, ale i uzyskiwać dostęp do danych w tle, a w przypadku niezałatanych luk ułatwiać przestępcom przejęcie kontroli nad urządzeniem. Nowo dodana funkcja ma temu zapobiec (w razie potrzeby użytkownik może zresztą przywrócić cofnięte uprawnienia).

Inną ważną zmianą w stosunku do poprzednich wersji Androida jest możliwość pobierania i instalowania krytycznych aktualizacji systemu pod postacią samodzielnych modułów dostępnych w sklepie Google Play. Zamiast polegać na producentach sprzętu, dostarczających poprawki często w sposób opieszały, użytkownicy sami mogą teraz zadbać o bezpieczeństwo. Warto też wspomnieć o funkcji scoped storage, czyli wymuszonym przechowywaniu danych w określonym zakresie. Chodzi o to, że aplikacje instalowane na starszych wersjach platformy, mając dostęp do całej pamięci urządzenia, mogły zaglądać do plików zapisanych także przez inne oprogramowanie. Pojawił się więc pomysł zapewnienia każdej aplikacji czegoś na kształt własnej piaskownicy (ang. sandbox), czyli wydzielonego obszaru, do którego będzie miała dostęp tylko ona. Korzystanie z zasobów współdzielonych, takich jak foldery z multimediami czy katalogi pobierania, wymagałoby uzyskania bezpośredniej zgody użytkownika. Ideę tę udało się częściowo wdrożyć już w Androidzie 10, a w wersji 11 bardziej ją dopracowano – co spowodowało, nawiasem mówiąc, że mobilne antywirusy stały się jeszcze mniej przydatne.

Dlaczego nie ma antywirusów na platformę iOS

Ani AV-TEST, ani AV-Comparatives nie testują rozwiązań antywirusowych dostosowanych do iPhone’ów i iPadów, Apple nie zezwala bowiem na umieszczanie tego typu aplikacji w swoim sklepie. Dokładniej mówiąc, obsługa App Store nie zatwierdza oprogramowania, które obiecuje rzeczy niewykonalne – a do takich należy przeskanowanie urządzenia w poszukiwaniu wirusów i innych zagrożeń. Na platformie iOS, podobnie jak na najnowszym Androidzie, wszystkie aplikacje zewnętrznych firm działają w piaskownicy, nie mają więc dostępu do danych zapisanych przez inne programy i nie mogą wprowadzać zmian w systemie. „Każda aplikacja ma własny, niepowtarzalny katalog domowy, w którym może przechowywać swoje pliki. Katalog ten jest losowo przydzielany podczas instalowania danej aplikacji” – czytamy na stronie pomocy technicznej Apple. Od aplikacji użytkownika odseparowane są także pliki i zasoby systemowe. To wyklucza poprawne działanie oprogramowania antywirusowego, które nie może wykryć podejrzanej aktywności ani zainterweniować, nie opuszczając swojej piaskownicy. Nie oznacza to, że w App Store nie znajdziemy aplikacji w stylu Avast Security & Privacy czy McAfee Mobile Security – zadanie tych i podobnych narzędzi sprowadza się jednak do wykrywania niebezpiecznych hotspotów Wi-Fi, oferowania usług VPN, bycia dodatkowym mechanizmem chroniącym przed kradzieżą, zabezpieczania zdjęć, blokowania złośliwych stron itd. Żadne plików nie skanuje.

Pojawia się pytanie, czy Apple nie popisuje się arogancją, twierdząc, że antywirus na iPhone’ach nie jest potrzebny. Uważni czytelnicy Weekendowej Lektury mogą pamiętać zeszłoroczne doniesienia o trojanie GravityRAT, który podszywał się pod legalne aplikacje ze sklepów App Store i Google Play. Wcześniej pojawiały się informacje także o innych szkodnikach na iOS, np. symulujących kliknięcia w reklamy lub naciągających na subskrypcje. Faktem jest jednak, że było ich nieporównywalnie mniej niż w przypadku Androida. Przed umieszczeniem jakiejkolwiek aplikacji w swoim sklepie Apple poddaje ją bowiem rygorystycznej analizie i w przypadku pozytywnej weryfikacji podpisuje stosownym certyfikatem. Użytkownicy iPhone’ów nie mogą instalować oprogramowania z innych źródeł niż App Store, chyba że przeprowadzą jailbreak, czyli proces usuwania ograniczeń narzuconych przez Apple (co wykracza poza temat tego artykułu). Firma stara się zresztą jak najszybciej unieszkodliwiać narzędzia, które to umożliwiają – stąd jednolity harmonogram aktualizacji dla wszystkich urządzeń, który pomaga je chronić również przed innymi lukami w zabezpieczeniach.

Podsumowanie

Przeciętny użytkownik, czytając artykuł w serwisie zajmującym się bezpieczeństwem, raczej nie oczekuje, że ktoś mu będzie odradzać zainstalowanie antywirusa. W przypadku nowoczesnych smartfonów taka rada ma jednak sens. Chociaż aplikacje wiodących producentów – wbrew obiegowym opiniom – nie obciążają zanadto baterii, to jednocześnie nie spełniają swojej podstawowej funkcji, tzn. nie chronią przez złośliwym oprogramowaniem. Nie pozwala im na to architektura systemów, na których są instalowane. Apple mówi o tym wprost od 2017 r., Google nabrał wody w usta, mimo że z wersji na wersję coraz bardziej ogranicza uprawnienia aplikacji na Androida. Wiele wskazuje na to, że lepiej zadbamy o swoje bezpieczeństwo, korzystając z najnowszych wersji mobilnych platform i regularnie wdrażając dostępne poprawki, niż zaopatrując się w narzędzia typu mobile security. Można oczywiście posługiwać się nimi z uwagi na funkcje dodatkowe (jak VPN czy lokalizacja urządzenia w przypadku kradzieży), trzeba być tylko tego świadomym. Jeśli ktoś często instaluje na Androidzie aplikacje z zewnętrznych źródeł, to dla pewności może oczywiście sięgnąć po antywirusa i przeskanować z jego pomocą pobrane pliki APK. W takim przypadku sugerujemy dokładniejsze zapoznanie się z testami niezależnych laboratoriów i wybranie programu, który został w nich uwzględniony. Jak już wspominaliśmy, nawet w oficjalnym sklepie Google można natrafić na fałszywe rozwiązania zabezpieczające.

Dla zachowania pełnej przejrzystości: Patronem cyklu jest Aruba Cloud. Za opracowanie i opublikowanie tego artykułu pobieramy wynagrodzenie.

Komentarze

Android to nie jest Windows i nie produkuje go Microsoft.

jest uzbrojony przy pomocy SELinuxa, z Linuxa też odziedziczył system uprawnień, użytkowników i grup systemowych, także większość sterowników.

W rezultacie Android nie potrzebuje żadnych szpiegujących antywirusów, jak każdy system z rodziny uniksopodobnych, potrzebuje tylko regularnych aktualizacji bezpieczeństwa.

Podstawowe problemy Androida to wyłączenie kernela z systemu aktualizacji z powodu braku sterowników do procesorów Qualcomma czy Mediateka w najnowszych kernelach.

Drugi problem jest taki, że producenci zapewniają aktualizacje tylko przez dwa lata teoretycznie, a praktycznie wcale, skoro np Samsung Galaxy J3 2016 po wgraniu najnowszych aktualizacji dalej był podatny na lukę znalezioną w systemie Android 2 lata wcześniej.

Tylko że powyższych problemów żadne antywirus nie rozwiąże i nie powstrzyma podobnie, jak żaden antywirus nie potrafił powstrzymać kampanii malware w Windows 7 czy Windows 10.

:P

Pozdro

Niestety, ale android używa ART którego api jest niczym ser szwajcarski. W tym przypadku kernel linux praktycznie nic nie daje bo wszyscy obchodzą zabezpieczenia tym nieszczęsnym runtime’m.

Najlepszym antywirusem tak na Androida, jak i iOS’a jest „aplikacja, której nazwy nie wolno wymawiać”. ( ͡° ͜ʖ ͡°)

Juz… Juz… Juz… Józka Krypta? :D

Google Play Protect oznaczył mi program do rootowania (Kinguser) jako złośliwy, bo „przełamuje zabezpieczenia urządzenia” (czy jakoś tak). Trochę podważa to zaufanie do niego.

A czym różni się program do rootowania od wirusa, który rootuje, żeby zainstalować np. keylogger?

Różni się dokładnie tym czym gość kradnący książki z księgarni od gościa pożyczającego z biblioteki.

Dlatego należy zapuszkować wszystich chodzących do biblioteki a biblioteki zamknąć?

A teraz czym różni się ktoś kto pomaga, od tego kto fałszywie pomawia innych o złe zamiary?

U mnie w czasach liceum (2007-2010) biblioteka i czytelnia były niepilnowane między 8:50 a 12:00 więc jak np. w II klasie we wtorek miałem lejby zaczynające się na 9:45 (bo rano była religia katolicka a ja prawosławny) to dla beki kradłem książki a później używałem ich jako kulochwytów ćwicząc strzelanie z wiatrówki. O tym że masowo giną książki dyra połapała dopiero gdzieś na wiosnę 2010 jak nam zbliżały się matury. Założyli zamek kodowy do biblioteki a w czytelni leżały tylko śmieciowe pozycje typu komiksy z tytusem z wczesnych lat 90 ale ja w sumie wtedy miałem już wywalone na jumanie książek XD

thegrugq reklamował jakieś iVerify

https://twitter.com/thegrugq/status/1354268274922459141

If (1) you are in security, (2) you have an iOS device, and (3) you don’t have iVerify… then change one of those three things.

https://apps.apple.com/us/app/iverify-secure-your-phone/id1466120520

iVerify is your personal security toolkit. Use iVerify to manage the security of your iOS device and detect modifications to your smartphone. iVerify makes it easy to manage the security of your accounts and online presence with simple instructional guides.

A ja mam telefon z Androidem 5.1.1 :). Na szczęście Play Protect tu też działa a zbędność dodatkowych zabezpieczeń stwierdziłem jeszcze wcześniej niż instalację dodatkowych antywirusów na PC, poza Windows Defenderem.

Nie jestem jednak maniakiem „apek”, a mój telefon skutecznie mnie obroni nikłą ilością pamięci flash przed maniactwem instalacji dziesiątek bezsensownych aplikacji.

Czyli na telefonie tak samo jak na komputerze: narzędzia systemowe + zdrowy rozsądek. I po co to przepłacać?

zdrowy rozsądek = brak smartfona – bo po co przepłacać?

Jak się ma rodzinę, to jednak należy być w kontakcie. Tak więc paranoja paranoją, ale uczmy się korzystać z dobrodziejstw z techniki, byle z głową.

Miałem na myśli posiadanie zwykłego telefonu komórkowego zamiast smartfona.

Internet bywa bardzo przydatny poza domem, i tu również nie mam na myśli jedynie rozrywki. Na moim 10-letnim nie smart aparacie już nie działał prawidłowo. Powtórzę: korzystajmy z dobrodziejstw techniki, z głową.

Na android nie trzeba nic instalować , jak ktoś chce to może się w to bawić ale po co ?

Ochrona przed szkodliwym oprogramowanem to nie jedyne zadanie programu antywirusowego. Co z weryfikacją URL otwieranych stron WWW?

Na smartfonie bardzo łatwo „klika się” w linki, gdzie prawie nikt nie czeka, aby podglądnąć cały URL. Sporo phishingu nastawiona jest właśnie na użytkowników smartfonów. Czy przed takim zagrożeniem chorni Google Play Protect?

A czy przed takim zagrożeniem chroni jakikolwiek AV? Chyba, że chodzi Ci o jakieś stare phishingi sprzed paru godzin, a nie te świeże akurat trwające. Znasz jakiś AV, co aktualizuje czarne listy URL-i szybciej, niż te phishingi trwają?

Na phishing akurat lepszy jest nextDNS, który nie zużywa zasobów smartfona (chyba, że często odpytuje i nie przechowuje w pamięci podręcznej – także można zmienić). Zablokowanie odpowiednich TLD i nowo zarejestrowanych domen, a także uzupełnienie o domyślną listę CERT i KAD wycina wiele ataków przynajmniej na polskich użytkowników.

Proponuję zablokować takie TLD: .email, .cf, .recipes, .ml, .gq, .fit, .cn, .ga, .rest, .work, .xyz, .icu, .top oraz aktywować listę OISD.

Na phising najlepszy jest dobrze pracujący mózg użytkownika. Bez tego nie pomogą najlepsze filtry.

jak korzystasz z menedżera haseł i nie znasz swojego hasła (menedżer haseł sam automatycznie uzupełnia na prawdziwych stronach) to pomoże

Niestety, z Androidem jest tak, że gdybym chciał mieć aktualny system (w sensie security), to musiałbym co 2 lata kupować flagowca lub prawie flagowca i generować elektrośmieci. Wszystko inne, poza małymi wyjątkami, to są urządzenia ze wsparciem do stu-dni (a studnia jest za fabryką). Ostatecznie mam czteroletni telefon, który działa dobrze, robi co ma robić, ale działa na Androidzie 8.0 i łatkach z 1.09.2018 – i to tylko dlatego, że Sony jako jedyne wtedy jakoś dbało o średniopółkowce.

Jest to ogromy problem w świecie Androida, którego do dziś w pełni nikt nie rozwiązał. Pozostaje więc nie instalować apek jak popadnie, aktualizować przeglądarki i aplikacje oraz liczyć na to, że nikt nam nie wyśle SMS-a z exploitem. A same Antywirusy – artykuł dobrze to podsumował.

Można też kupić telefon od producenta, który dba o aktualizacje. Samsung w lutym ogłosił wydłużenie wsparcia aktualizacjami bezpieczeństwa do 4 lat, uwzględniając w tym telefony z niższych niż flagowce półki, co jest już całkiem przyzwoitym wynikiem.

Ale zrobił to tylko Samsung i może jeszcze ktoś. Zasadniczo, nie robi się tego, bo bardziej opłaca się wyprodukować nowy plastik i wcisnąć go userom, opowiadając marketingowy bełkot, że to coś naprawdę dobrego. Ja używam niszowego telefonu z Androidem 8, który pobiera aktualizacje, ale… jak długo będzie je zaciągał?

Myślę o zakupie dodatkowego zwykłego telefonu, takiego jakiego używało się 20 lat temu, który będzie mi służył tylko do autoryzacji SMS do banku, na pocztę, itp. Będzie na prepaida, którego numer nikt nie będzie znał.

> Będzie na prepaida, którego numer nikt nie będzie znał.

Wskutek obowiązkowej rejestracji przedpłaconych kart SIM, operator i służby będą go znać, razem z Twoim nazwiskiem oraz (unikalnym i niezmienialnym) numerem PESEL. Z takich baz również wyciekają dane.

„Wskutek obowiązkowej rejestracji przedpłaconych kart SIM”

Nie, jeśli użyję karty zagranicznego operatora (Ukraina, Czechy)

.

„operator i służby będą go znać”

Ja jestem z jednej z tych służb. Nie mam problemu że będą wiedzieli o moim numerze.

.

„(unikalnym i niezmienialnym) numerem PESEL”

Numer PESEL nie jest niezmienialny. Zmienia się gdy człowiek zmienia płeć albo gdy służby tworzą swojemu człowiekowi legendę.

To częsty błąd studentów programujących swoje bazy danych i tworzących klucz główny w oparciu o rzekomo niezmienialny PESEL.

>> „Wskutek obowiązkowej rejestracji przedpłaconych kart SIM”

> Nie, jeśli użyję karty zagranicznego operatora (Ukraina, Czechy)

Nie wszystkie banki czy firmy kurierskie w Polsce akceptują zagraniczny numer.

> Ja jestem z jednej z tych służb.

> Nie mam problemu że będą wiedzieli o moim numerze.

Kolesiostwo w policji jest mi dobrze znane, bo nieraz go doświadczyłem, ale jaki to ma wpływ na poziom prywatności?

Do wspomnianej bazy ma dostęp mnóstwo ludzi – nie tylko policjantów – i informacja może łatwo wyciec.

> Numer PESEL nie jest niezmienialny. Zmienia się gdy człowiek zmienia płeć albo gdy służby tworzą swojemu człowiekowi legendę.

Ściśle mówiąc, masz rację. Tylko nie dotyczy to szarego człowieka, który ani nie zmienia urzędowego oznaczenia płci (zaburzenia tożsamości płciowej są bardzo rzadkie), ani nie jest wyposażany przez służby w fałszywą tożsamość. I taki człowiek, gdy wycieknie jego numer PESEL, jest ugotowany do końca życia. Z winy państwa, który ten numer nadało i zmusza do podawania w mnóstwie instytucji i firm.

Dlatego numery PESEL i w ogóle ewidencja ludności w jej obecnym kształcie muszą zostać zniesione, żeby Polacy mogli jeszcze zachować jakieś resztki prywatności. Ale nie łudzę się, że którakolwiek władza odważy się przestać traktować Polaków jak na każdym kroku ewidencjonowane i nadzorowane bydło.

> To częsty błąd studentów programujących swoje bazy danych i tworzących klucz główny w oparciu o rzekomo niezmienialny PESEL.

Mimo tych dwóch wyjątków od zasady niezmienialności numer PESEL, nadal pozostaje on niepowtarzalny. PESEL-e przydzielane po zmianie oznaczenia płci oraz do fałszywej tożsamości nie są przydzielane komuś innemu. Dlatego taki błąd nie ma dużego znaczenia w praktyce.

Z numeru PESEL państwo nigdy nie zrezygnuje. Jest zbyt cenny. Od kilku dziesięcioleci bardzo dobrze spełnia swoją funkcję. Jego wartość jest tym większa, jeśli weźmie się pod uwagę w jakich czasach powstawała ta baza.

W innych państwach są inne identyfikatory, odpowiedniki polskiego PESELu, np. w USA to numer ubezpieczenia.

Żadne państwo nie zrezygnuje z takiego identyfikatora. Pisanie że „numery PESEL i w ogóle ewidencja ludności w jej obecnym kształcie muszą zostać zniesione” to dziecinada!

> Z numeru PESEL państwo nigdy nie zrezygnuje. Jest zbyt cenny.

Dla wygody służb i policji – na pewno. A wygoda służb i policji oznacza gwałcenie praw obywateli.

Nawet gdyby nie istniały chwilówki na PESEL i inne potworki polskie gospodarki, to dla prywatności obywateli taki numer jest katastroficzny.

> Od kilku dziesięcioleci bardzo dobrze spełnia swoją funkcję.

Powstał w złym celu i jest wykorzystywany w złym celu. Poza tym powiązanie danych z różnych baz jednym numerem istotnie ułatwia przetwarzanie nadmiarowych danych. Również przez podmioty prywatne, ale nie tylko.

> Jego wartość jest tym większa, jeśli weźmie się pod uwagę w jakich czasach powstawała ta baza.

Jeżeli wartością jest ułatwiona inwigilacja mas, to na pewno tak. System stworzony przez dwóch pułkowników formacji, którą każdy uczciwy człowiek się brzydzi… trudno by powstał w szczytnym celu. Jest następcą systemu MAGISTER powstałego w celu identyfikacji inteligencji.

Zresztą nawet gdyby cel był szczytny, to środki są niegodziwe.

> W innych państwach są inne identyfikatory, odpowiedniki polskiego PESELu,

Nie można tego uznać za usprawiedliwienie.

Owszem, takie numery prawie wszędzie są. Na przykład w Szwecji, na której socjalistycznych pomysłach lat 70. wzorowali się komuniści w Polsce, tworząc numery i rejestr PESEL.

Ale nie wszędzie wygląda to tak jak w Szwecji czy w Polsce. W Niemczech i Wielkiej Brytanii jest tylko numer do celów podatkowych. Nie podaje się go u leczącego prywatnie lekarza, w dziekanacie czy składając zeznania na policji.

W Irlandii PPSN jest tylko do ściśle wyznaczonych celów, a podmiotom prywanym co do zasady nie wolno go przetwarzać.

Łotwa zreformowała swój system numerów i usunęła z nich informacje o dacie urodzenia.

A w Polsce bez numeru PESEL nie da się żyć, bo jest wymagany już prawie wszędzie: i w sferze prywatnej, i publicznej.

> np. w USA to numer ubezpieczenia.

Nie. Nie można go porównywać do numeru PESEL, bo:

– można go zmienić gdy dane wyciekną, a PESEL-u nie,

– nie zawiera informacji o dacie urodzenia, a PESEL zawiera,

– nie jest ujawniany w paszportach i prawach jazdy, a PESEL jest.

> Żadne państwo nie zrezygnuje z takiego identyfikatora.

Na razie się na to nie zanosi. Ale pomału państwa zaczynają dostrzegać, że takie numery są groźne. Nawet w Stanach Zjednoczonych tamtejszy SSN – który ma zdecydowanie mniej wad niż PESEL – przestał być używany przez amerykańskie siły zbrojne do identyfikacji żołnierzy, właśnie ze względu na możliwość powiązania – także przez wroga – z innymi zbiorami danych.

Sporządzanie list proskrypcyjnych przez wroga jest o wiele łatwiejsze gdy istnieje centralna ewidencja ludności i to jeszcze z tak nadmiarowymi danymi jak adres zameldowania sprzed 40 lat.

> Pisanie że „numery PESEL i w ogóle ewidencja ludności

> w jej obecnym kształcie muszą zostać zniesione”

> to dziecinada!

Nie. To bardzo słuszny postulat. Trudny do realizacji, ale możliwy. Dziecinadą byłoby gdybym napisał „jestem przekonany że rząd polski – ten czy następny – zniesie ten numer i ewidencję”. Musiałaby dojść do władzy formacja, dla której wolność jest ważniejsza niż bezpieczeństwo.

Jeśli chcesz zabezpieczyć swoją bankowość internetową przed sim swap to jest lepszy/skuteczniejszy sposób – pod warunkiem, że procedura odzyskiwania hasła nie opiera się tylko na wiadomościach sms.

1. Przestępcy potrzebują login i hasło – wystarczy po skorzystaniu z bankowości internetowej zablokować ten kanał dostępu. Przed ponownym skorzystaniem odblokować. Jeśli przestępcy przejmą login i hasło to będą one bezużyteczne.

2. Jeśli procedura odzyskiwania hasła wymaga wiadomości email oraz sms trzeba zabezpieczyć konto email inną metodą 2FA niż kody sms – najlepiej kluczem bezpieczeństwa.

Żeby przejąć kontrolę nad takim kontem trzeba przechwycić telekod – jeśli się podaje 3 z 6 cyfr telekodu to jest to bardzo trudne.

„Myślę o zakupie dodatkowego zwykłego telefonu, takiego jakiego używało się 20 lat temu, który będzie mi służył tylko do autoryzacji SMS do banku, na pocztę, itp.”

lepiej zrezygnować z autoryzacji SMS

https://krebsonsecurity.com/2021/03/can-we-stop-pretending-sms-is-secure-now/

>Samsung w lutym ogłosił wydłużenie wsparcia aktualizacjami bezpieczeństwa do 4 lat,

Bo Samsung ma interes w tym, żeby ludzie używali jego sprzętu i telefony gadają już z telewizorami. W aktualizacjach nie o bezpieczeństwo chodzi, ale o przywiązanie do marki, co z bezpieczeństwem nie ma nic wspólnego. Zobacz ile S. ma aplikacji zainstalowanych na starcie.

podpowiedź: Android One. Telefony szczycące się „Android One” mają bardzo długie wsparcie.

Wbrew temu co twierdzisz, flagowiec nie jest po to, by mieć długie wsparcie. Więc wymaganie długiego wsparcia z powodu większej ceny nie ma sensu. Androidy One są tańsze od flagowców i przeznaczano dla takich „paranoików” jak Ty czy ja. Użyłem słowa „paranoik”, ponieważ dla zwykłych ludzi tacy właśnie jesteśmy. Dla zwykłego człowieka priorytet bezpieczeństwa jest dużo mniejszy, niż dla nas.

Android One to fajna inicjatywa, ale chciałbym przeczytać jej rzetelną analizę. Raz trafiłem na artykuł gdzie autor wykazał że nie każdy producent traktuje to serio.

Wciąż kibicuję Pine Phone.

Poniższe materiały to dobre uzupełnienie do artykułu:

1) Android apps are asking for too many dangerous permissions. Here’s how we know

https://cybernews.com/privacy/android-apps-are-asking-for-too-many-dangerous-permissions-heres-how-we-know/

-How we collected and analyzed the data

-The most common permissions

-Apps in these categories ask for most dangerous permissions

-36% of apps want to use your camera

-One in three apps would like to track your location

-One in five apps wants to record your conversations

-Making direct calls to your contacts

-Messing with your calendar

-Dangerous permissions on Android: how much is too much?

-Keep this in mind when granting permissions to Android apps

2) ThreatMark – Mobile Banking Malware (Webinar)

https://www.youtube.com/watch?v=0qrDuTq3Rzk

-SMS grabbing

-overlay abuse

-accessibility abuse

-trojanizatiom of app

Bardzo potrzebny artykuł.

A będzie coś z tej serii o sensie używania CCleaner-ów? :)

Pomysł warty rozważenia :-)

„sięgnąć po antywirusa i przeskanować z jego pomocą pobrane pliki APK.”

A ja proponuje wrzucic do virustotal – do pewnej wielkosci powinno zadzialac super.

Hej,

fajny artykuł. W treści nie znalazłem żadnej wzmianki o „Device admin apps”, który umożliwia aplikacjom (np. AV) „trochę” więcej. Np. dostęp do systemu plików i usuwanie jego zawartości, możliwość instalacji/blokady instalacji poszczególnych aplikacji, wymuszanie polityk (np. złożoności haseł), blokady BT, Wi-Fi itp. – słowem dość duża ingerencja/kontrola nad urządzeniem. Wasz argument o tym, że „AV nie mogą być skuteczne bo nie pozwala im na to architektura systemu” w tym przypadku posypał się jak domek z kart.

Uprzejmie proszę o jakieś sprostowanie lub zgnojenie mnie bo czegoś najwidoczniej nie rozumiem.

100% racji, artykuł niestety nie jest kompletny, a wypowiedź Pana Tomka Z. niestety świadczy o brakach w dziedzinie cyber-security :) czy antywirus na Android w ogóle działa, można sprawdzić próbą pobrania plików https://secure.eicar.org/eicar.com albo https://secure.eicar.org/eicar_com.zip :) bez żadnego „anty-malware” pobiorą się i… nic, bo nie są prawdziwym zagrożeniem :)