Niewątpliwą zaletą BitLockera jest to, że posłużyć się nim może nawet początkujący użytkownik – bez pobierania czegokolwiek z sieci i zagłębiania się w poradniki. Jak zacząć i na jakie problemy należy być przygotowanym, dowiecie się z tego artykułu.

Jeśli korzystacie z Windowsa i zastanawialiście się kiedykolwiek nad szyfrowaniem dysków, to z pewnością słyszeliście o BitLockerze. Jest to rozwiązanie w pełni zintegrowane z systemem Microsoftu, wprowadzone ponad 14 lat temu, za czasów nielubianej przez wielu Visty. Używające sprawdzonych algorytmów i w odróżnieniu od otwartoźródłowych odpowiedników niestwarzające problemów w przypadku większych aktualizacji (a dlaczego, przeczytacie w dalszej części artykułu – i nie będzie to miła wiadomość). BitLocker jest łatwy w obsłudze, ale dostępny z jakiegoś powodu tylko w systemie Windows 10 Pro, a także w edycjach przeznaczonych dla organizacji, jak Enterprise czy Education. Microsoft uznał, że użytkownicy wersji Home nie potrzebują takiej opcji. Tymczasem oni również mogą paść ofiarą kradzieży sprzętu, mogą nieopatrznie swoje urządzenia zgubić i raczej nie będą zadowoleni, jeśli przez brak szyfrowania ich dane dostaną się w niepowołane ręce. Można ten problem rozwiązać, korzystając z narzędzi innych dostawców – darmowych (jak choćby VeraCrypt) lub płatnych, np. zintegrowanych z naszym pakietem antywirusowym – to jednak wykracza poza temat tego artykułu, skupimy się w nim bowiem na tym, co oferuje Microsoft.

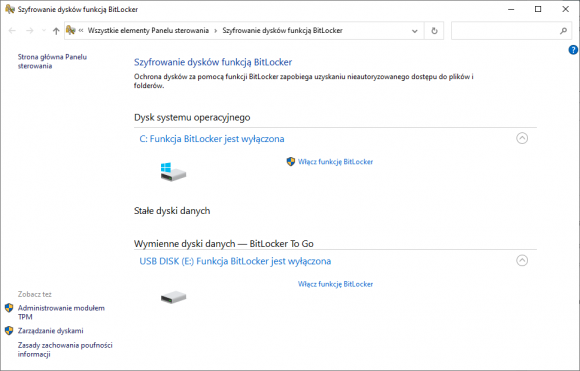

Zaczynamy od kliknięcia w menu „Start” i wpisania słowa „bitlocker” (zadziała, nawet jeśli nie widzimy żadnego pola do wpisywania tekstu). Na pierwszym miejscu w wynikach wyszukiwania zobaczymy „Zarządzaj funkcją BitLocker”. Po uruchomieniu narzędzia wybieramy, czy chcemy zaszyfrować którąś z partycji na dysku twardym, czy może pendrive podłączony przez USB – lista urządzeń wymiennych może być zwinięta i trzeba będzie ją rozwinąć, aby pojawiła się opcja „Włącz funkcję BitLocker”.

Potencjalne problemy

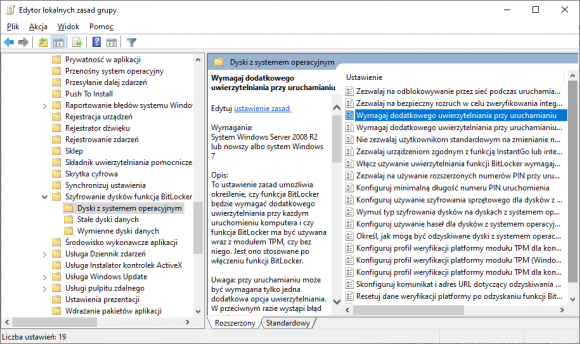

Gdyby się okazało, że nasz sprzęt nie obsługuje TPM (ang. Trusted Platform Module), to przy próbie włączenia BitLockera otrzymamy stosowny komunikat. TPM jest mikroukładem wspomagającym korzystanie z zaawansowanych funkcji kryptograficznych, takich jak generowanie liczb pseudolosowych, szyfrowanie ciągu bajtów itp. – w zrozumiały sposób opowiada o nim w jednym ze swoich filmów Kacper Szurek. Moduł ten nie jest jednak wymagany do szyfrowania dysków BitLockerem. Jeśli go nie mamy, otwieramy menu „Start” i zaczynamy wpisywać słowo „edytuj”, po czym z wyników wyszukiwania wybieramy „Edytuj zasady grupy”. Następnie po lewej stronie okna klikamy kolejno w „Konfiguracja komputera” → „Szablony administracyjne” → „Składniki systemu Windows” → „Szyfrowanie dysków funkcją BitLocker” → „Dyski z systemem operacyjnym”, na końcu z listy po prawej wybieramy „Wymagaj dodatkowego uwierzytelniania przy uruchamianiu”. Dwukrotne kliknięcie spowoduje otwarcie nowego okna.

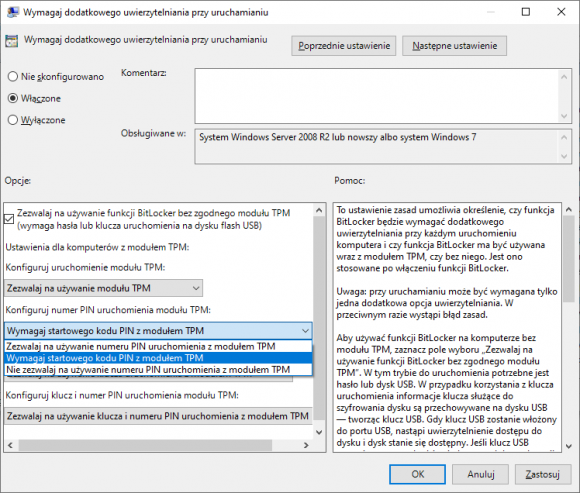

Zaznaczamy opcje „Włączone” oraz „Zezwalaj na używanie funkcji BitLocker bez zgodnego modułu TPM”, a swój wybór potwierdzamy przyciskiem „OK”. Jeśli nasze urządzenie obsługuje TPM, to i tak warto uruchomić „Edytor lokalnych zasad grupy” i w omawianym oknie włączyć opcję „Wymagaj startowego kodu PIN z modułem TPM” albo „Wymagaj klucza startowego z modułem TPM”, można też wdrożyć uwierzytelnianie wieloskładnikowe, łącząc wspomniane metody. Zabezpieczymy się w ten sposób przed fizycznym atakiem, który sprowadza się do przechwycenia klucza szyfrującego, gdy jest on przesyłany z TPM w trakcie uruchamiania zaszyfrowanych dysków. BitLocker w swojej najbardziej podstawowej konfiguracji nie wymaga podawania hasła czy PIN-u innego niż podczas zwykłego logowania się do Windowsa – jest to wygodne, ale niekoniecznie bezpieczne. W 2019 r. udowodnił to badacz z firmy Pulse Security, posługując się układem FPGA, czyli bezpośrednio programowalną macierzą bramek logicznych, którą można obecnie kupić za niecałe 50 dolarów. Zmiana ustawień może nas przed tym uchronić. Wystarczy ustalenie kodu PIN, moduł TPM został bowiem zabezpieczony przed atakami brute force polegającymi na sprawdzaniu wszystkich możliwych kombinacji.

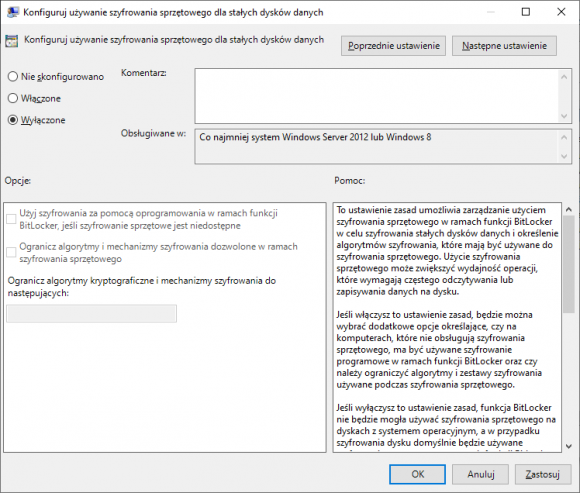

Inne ustawienie, które możemy chcieć zmienić w „Edytorze lokalnych zasad grupy”, wiąże się z badaniami nad szyfrowaniem sprzętowym wbudowanym w różne modele dysków SSD, które w 2018 r. zrealizowali holenderscy naukowcy. Wykryte przez nich podatności umożliwiły dostęp do zaszyfrowanych danych bez znajomości kluczy szyfrujących – i to w każdym z badanych przypadków. Równie niepokojące okazało się zachowanie BitLockera, który po uzyskaniu informacji, że używany przez nas dysk obsługuje szyfrowanie sprzętowe, automatycznie zaczynał z niego korzystać, rezygnując z szyfrowania programowego. Po niemal rocznym namyśle Microsoft to zmienił. BitLocker przestał ufać dyskom SSD, a szyfrowanie programowe stało się tym domyślnym (co nie wpłynęło jednak na dyski zaszyfrowane przed wydaniem poprawki – aby mieć pewność, że znajdującym się na nich danym nic nie zagraża, należało je odszyfrować i zaszyfrować ponownie). Jeśli nie ufamy Microsoftowi, możemy zmienić odpowiednie zasady grupy systemu Windows, przechodząc opisaną wyżej ścieżką i wybierając na końcu „Konfiguruj używanie szyfrowania sprzętowego…” dla interesujących nas dysków. Jeśli nie chcemy z niego korzystać, zaznaczamy opcję „Wyłączone”. Oczywiście, jeśli jesteśmy pewni, że producent naszego dysku SSD poprawnie zaimplementował szyfrowanie sprzętowe, możemy je włączyć, jest ono bowiem wydajniejsze od szyfrowania programowego.

Kolejny problem, z którego nie wszyscy zdają sobie sprawę, polega na tym, że usługa Windows Update potrafi tymczasowo zawieszać działanie BitLockera w celu zaktualizowania systemu. Dzieje się tak w szczególności podczas instalowania aktualizacji funkcji (ang. feature update), takich jak wydana w maju 21H1. Zachodzi wówczas szereg procesów uniemożliwiających instalatorowi dostęp do zaszyfrowanych dysków. Aby to ominąć, Windows Update zawczasu zapisuje w postaci jawnego tekstu ciąg znaków pozwalający na odszyfrowanie VMK (ang. Volume Master Key). To wystarczy, by potencjalny atakujący dostał się do zgromadzonych na dysku danych. Po zakończeniu aktualizacji wspomniany ciąg znaków jest usuwany i wszystko wraca do normy. Warto jednak pamiętać, że VMK może posłużyć do odszyfrowania FVEK (ang. Full Volume Encryption Key), czyli klucza głównego, a jeśli on dostanie się w niepowołane ręce, to wznowienie działania BitLockera w niczym nam już nie pomoże.

Czy możemy jakoś zapobiec zawieszaniu funkcji szyfrowania? Niestety nie, bo – jak na łamach Sekuraka tłumaczy Krzysztof Bierówka – „zaprezentowane działanie mechanizmu nie jest błędem ani podatnością. Jest to decyzja projektowa podjęta przez Microsoft”. Co więc możemy zrobić? Przy okazji premiery Windowsa w wersji 1803 firma dodała do „Wiersza polecenia” kilka komend usprawniających działanie BitLockera w trybie zawieszonym (ang. suspended). Możemy ich użyć, inicjując aktualizację przez urządzenie USB z obrazem systemu Windows 10 (jak taki obraz wykonać, pokazywaliśmy w poprzednim artykule z cyklu Podstawy Bezpieczeństwa). Zaczynamy od otwarcia menu „Start” i wpisania słowa „wiersz”. Spośród wyników wyszukiwania wybieramy potrzebne narzędzie i uruchamiamy je jako administrator, następnie przechodzimy do lokalizacji USB. Do wyboru mamy m.in. takie polecenia:

Setup.exe /BitLocker AlwaysSuspend

– na czas aktualizacji działanie BitLockera będzie zawsze zawieszane,

Setup.exe /BitLocker TryKeepActive

– aktualizacja zostanie rozpoczęta z działającym BitLockerem, w razie konieczności jego działanie zostanie zawieszone,

Setup.exe /BitLocker ForceKeepActive

– aktualizacja zostanie rozpoczęta z działającym BitLockerem, jeśli jednak zajdzie konieczność jego zawieszenia, to zostanie przerwana.

Szyfrowanie dysków krok po kroku

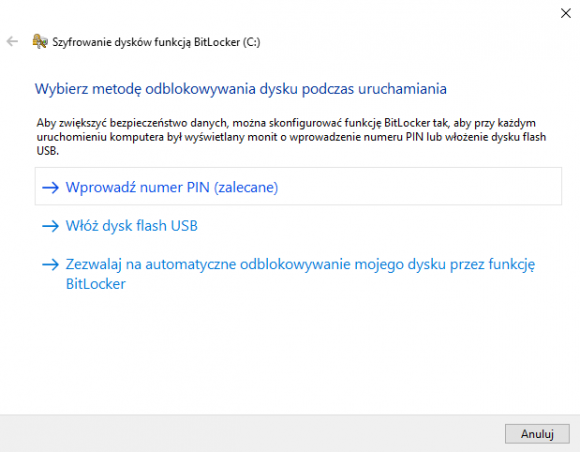

Po dokonaniu niezbędnych zmian możemy przystąpić do szyfrowania. W głównym oknie programu wybieramy „Włącz funkcję BitLocker” i określamy metodę odblokowywania dysku podczas uruchamiania. Jeśli nasz sprzęt wspiera TPM, będziemy mogli ustalić PIN (składający się z 6-20 cyfr), w przeciwnym wypadku – hasło (zawierające wielkie i małe litery, cyfry, symbole i odstępy). Jeśli szyfrujemy pendrive, to również będziemy musieli posłużyć się hasłem.

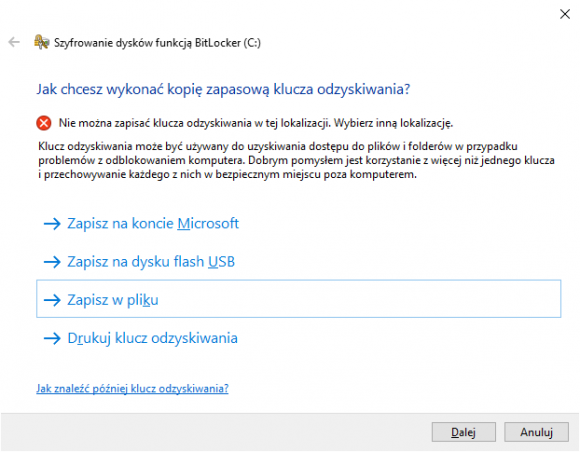

Równie ważne jest utworzenie kopii zapasowej klucza odzyskiwania (ang. recovery key), co zrobimy w następnym kroku. Klucz odzyskiwania może się nam przydać, jeśli zapomnimy PIN-u lub hasła, a także w przypadku awarii komputera. Najlepszym wyborem będzie zapisanie go do pliku (w formacie TXT) i przechowywanie w bezpiecznym miejscu. Warto mieć na uwadze, że klucz można utworzyć tylko na dysku niezaszyfrowanym.

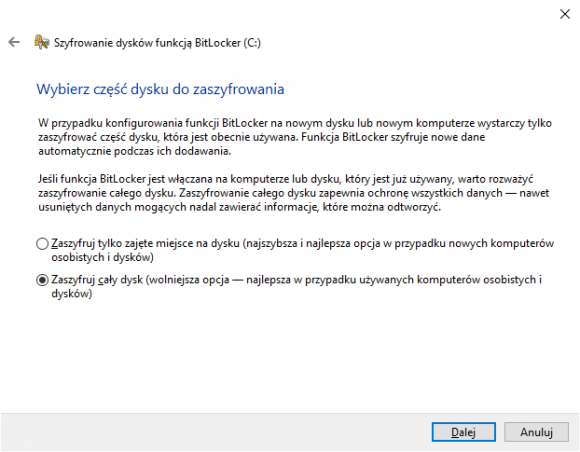

Kolejnym etapem jest wybór formy szyfrowania. Zalecamy opcję „Zaszyfruj cały dysk” – jest wprawdzie wolniejsza, ale obejmuje także (teoretycznie) puste miejsce i pozwala zabezpieczyć skasowane pliki, które przy użyciu odpowiednich narzędzi mogłyby zostać odzyskane. Z opcji „Zaszyfruj tylko zajęte miejsce na dysku” możemy korzystać w przypadku dysków wcześniej nieużywanych. Oczywiście wszystkie nowo zapisane pliki również zostaną zaszyfrowane.

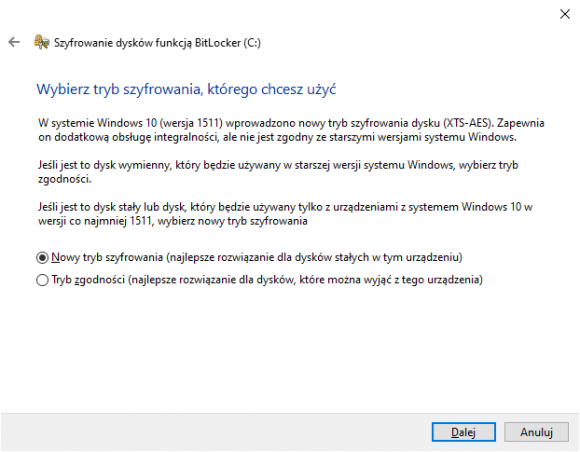

Po kliknięciu w przycisk „Dalej” będziemy mogli wybrać tryb szyfrowania. Funkcja BitLocker wykorzystuje jeden z najpopularniejszych algorytmów, czyli AES (ang. Advanced Encryption Standard). Specyfikacja tego standardu obejmuje wiele różnych trybów szyfrowania blokowego, a w systemie Windows 10 możemy mieć do czynienia z CBC (ang. cipher-block chaining) oraz XTS (ang. XEX-based tweaked-codebook mode with ciphertext stealing). W przypadku dysków na stałe zamontowanych w komputerze sugerujemy wybrać „Nowy tryb szyfrowania”, czyli XTS. W przypadku pendrive’ów – jeśli zależy nam na kompatybilności ze starszymi wersjami Windowsa – możemy skorzystać z „Trybu zgodności”, a więc CBC.

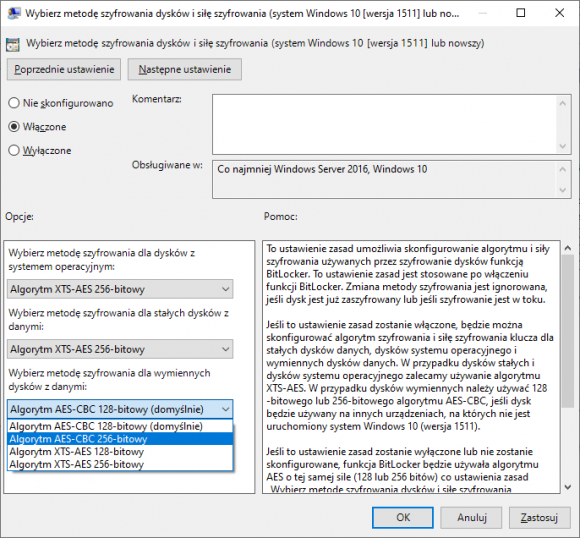

Domyślnie BitLocker używa klucza o długości 128 bitów. Jeśli się zastanawiacie, czy można to zmienić, to odpowiedź brzmi „tak”, trzeba jednak kolejny raz sięgnąć do „Edytora lokalnych zasad grupy”. Podążając tą samą co wcześniej ścieżką, powinniśmy znaleźć opcję „Wybierz metodę szyfrowania dysków i siłę szyfrowania…”, dwukrotne kliknięcie spowoduje otwarcie nowego okna. Zaznaczamy w nim „Włączone” i określamy po kolei, jakiego algorytmu chcemy użyć w przypadku dysków z systemem operacyjnym oraz stałych i wymiennych dysków z danymi. Wybór zatwierdzamy przyciskiem „OK”.

Aby rozpocząć procedurę szyfrowania, wracamy do głównego okna programu. Jej długość będzie zależna nie tylko od ilości danych, które chcemy zabezpieczyć, ale też od wydajności dysku, szybkości procesora czy obecności modułu TPM. Zasadniczo może potrwać kilka godzin (a w przypadku starszego sprzętu jeszcze dłużej), choć z pendrive’ami BitLocker powinien sobie poradzić w kilkanaście minut. Szyfrując dyski zewnętrzne, powinniśmy bardzo uważać – przypadkowe odłączenie, restart komputera lub utrata zasilania mogą prowadzić do bezpowrotnego uszkodzenia znajdujących się na nich danych. Szyfrowanie dysków zamontowanych na stałe jest bezpieczniejsze – w jego trakcie komputer można bezproblemowo wyłączyć, a po ponownym uruchomieniu procedura zostanie wznowiona. Warto przed rozpoczęciem szyfrowania zaznaczyć opcję „Uruchom test systemowy funkcji BitLocker”, co pozwoli uniknąć przykrych niespodzianek na późniejszych etapach użytkowania dysków. Jeśli zaszyfrujemy dysk z systemem operacyjnym, to przy każdym uruchomieniu komputera będziemy musieli podać PIN lub hasło. Inne nośniki możemy odblokować np. z poziomu „Eksploratora plików”. Co istotne, z pendrive’ów zaszyfrowanych BitLockerem można korzystać na każdym urządzeniu z systemem Windows, niezależnie od wersji (wersja Pro jest wymagana tylko do przeprowadzenia procedury szyfrowania).

Szyfrowanie folderów i plików hasłem

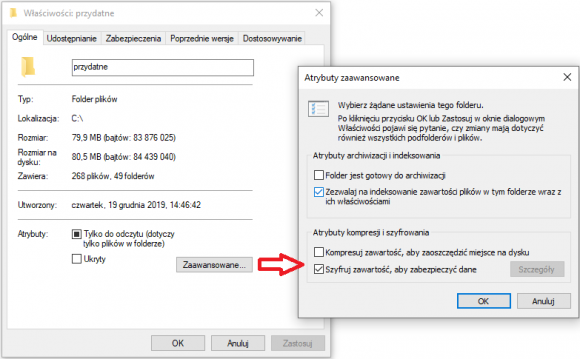

Nie wszyscy wiedzą, że w systemie Windows (z wyłączeniem wersji Home) można zabezpieczyć dostęp do wybranych folderów, a nawet pojedynczych plików, z wykorzystaniem funkcji EFS (ang. Encrypting File System), wprowadzonej przez Microsoft ponad 20 lat temu – tak, posiadał ją już XP. Aby z niej skorzystać, powinniśmy kliknąć prawym przyciskiem myszy w interesujący nas folder lub plik i wybrać z menu pozycję „Właściwości”. W nowo otwartym oknie używamy przycisku „Zaawansowane…” i zaznaczamy pole wyboru „Szyfruj zawartość, aby zabezpieczyć dane”. Zatwierdzamy wybór przyciskiem „OK”, to samo robimy w oknie nadrzędnym i w kolejnym kroku określamy, czy zmiany mają dotyczyć tylko danego folderu, czy także zawartych w nim podfolderów i plików (jeśli szyfrujemy pojedynczy plik, zostaniemy zapytani, czy chcemy zaszyfrować folder, w którym jest on umiejscowiony). Po zakończeniu procedury użytkownicy innych kont na naszym komputerze utracą dostęp do zabezpieczonych zasobów.

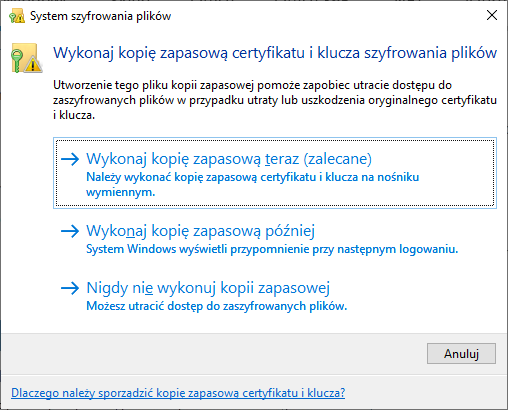

Windows zaproponuje sporządzenie kopii zapasowej certyfikatu i klucza szyfrowania, która przyda się nam w przypadku utraty lub uszkodzenia tych oryginalnych, przechowywanych przez system. Będzie też potrzebna, jeśli zechcemy dostać się do zaszyfrowanych danych z innego konta niż dotychczas.

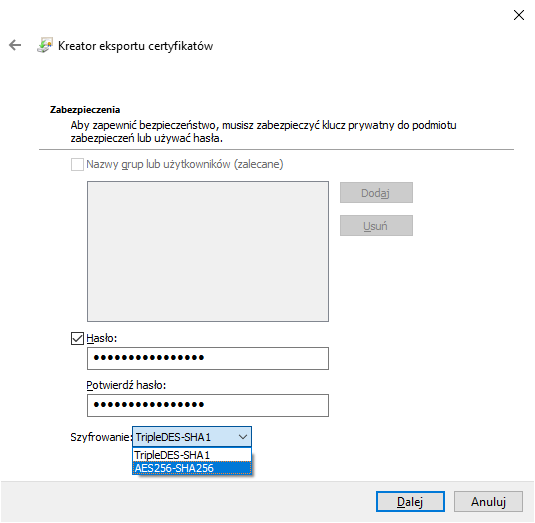

Po uruchomieniu „Kreatora eksportu certyfikatów” będziemy mogli określić format pliku i jego nazwę, ustalić hasło oraz wybrać metodę szyfrowania – TripleDES-SHA1 lub AES256-SHA256 (sugerujemy tę drugą). W razie potrzeby wystarczy dwukrotnie kliknąć w utworzoną kopię, a „Kreator importu certyfikatów” wykona za nas resztę.

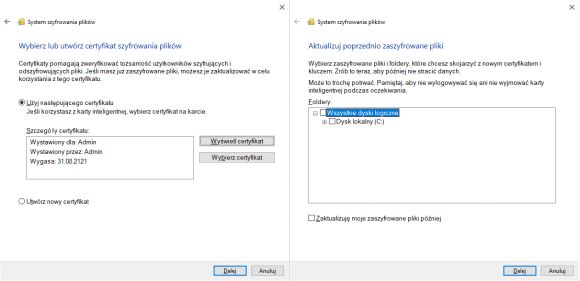

Aby zaktualizować wcześniej zaszyfrowane pliki, otwieramy menu „Start”, wpisujemy słowo „szyfr” i klikamy w „Zarządzaj certyfikatami szyfrowania plików”. Spośród dostępnych certyfikatów wybieramy ten, który jest nam potrzebny, pomijamy tworzenie kopii zapasowej (chyba że zdążyliśmy już ją zaprzepaścić) i wskazujemy foldery, które chcemy skojarzyć z naszym certyfikatem i kluczem.

Nie da się w ten sposób szyfrować całych dysków ani danych skompresowanych, narzędzie nie działa też w przypadku nośników wymiennych – mimo to może być przydatne, zwłaszcza gdy współużytkujemy komputer z innymi osobami i nie korzystamy z BitLockera. Jeśli natomiast chcielibyśmy szyfrować dyski, ale nie ufamy Microsoftowi i BitLocker nam nie odpowiada (albo jesteśmy użytkownikami Windowsa 10 w wersji Home), możemy sięgnąć po rozwiązania firm trzecich albo otwartoźródłowego VeraCrypta, następcę nierozwijanego już programu TrueCrypt. Jest on bez wątpienia narzędziem bardziej zaawansowanym niż BitLocker, oferuje więcej algorytmów szyfrowania do wyboru i oprócz tego, że zabezpiecza fizyczne nośniki danych, umożliwia tworzenie wirtualnych zaszyfrowanych dysków o określonej pojemności. Kompleksowy poradnik dotyczący używania VeraCrypta parę miesięcy temu opublikował Sekurak – warto do niego zajrzeć przed podjęciem decyzji. Zapraszamy też do komentowania i dzielenia się swoim doświadczeniem w zakresie szyfrowania danych w systemie Windows.

Dla zachowania pełnej przejrzystości: Patronem cyklu jest Aruba Cloud. Za opracowanie i opublikowanie tego artykułu pobieramy wynagrodzenie.

Komentarze

Szkoda, że jeden z najciekawszych serwisów o cyber bezpieczeństwie przekształcił się w reklamę Aruby przerywaną co jakiś czas długimi opowieściami o cyber przestępcach… :(

To prawda, kiedys warto bylo czesto tu zagladac, teraz nie warto nawet rzadko, nic ciekawego sie tu nie, glownie tylko reklamy.

Zarzut jak dla mnie chybiony. Nie jest wstydem zarabiać na treściach sponsorowanych, tym bardziej że wpisują się one w tematykę strony.

Dodatkowo artykuły zwykle pełnią funkcję tutoriali i trzymają jakiś poziom. Polecam zobaczyć artykuły sponsorowane u konkurencji na N. Tam jest to niestety niejadalna, marketingowa papka zachwalająca promowany produkt.

Czułem potrzebę zostawienia tego komentarza, bo redakcja robi dobrą robotę.

Tutoriali w necie dotyczacych rowniez bitlockera jest tyle ze nie przeczytasz tego nigdy. To jest blog o bezpieczenstwie a nie katalog tutoriali. Jak przeczytalem: Zaczynamy od kliknięcia w menu „Start” i wpisania słowa „bitlocker”, to zakonczylem. Ciekawe czy zostalo napisane ze mozna sobie wyciagnac skrot na pulpit czy zawsze musze kilkac start i wpisywac slowo bitlocker. Ale moze tak jest po prostu bezpieczniej.

Przecież zagadnienie szyfrowania dysków wpisuje się w tematykę bezpieczeństwa. Seria na pewno nie jest kierowana do zaawansowanych, ale bloga czytają ludzie na różnym poziomie i już samo poruszanie pewnych tematów coś wnosi, nie ma również znaczenia czy ktoś inny już to zrobił.

W poprzednim komentarzu chodziło mi głównie o to, że artykuły sponsorowane stawiają tutaj na edukację i nie są jedynie natrętną promocją danego produktu. Natomiast z zarzutem, że ostatnio brakuje konkretnych artukułów mogę się zgodzić – czas pokaże czy to stały trend.

1. W BitLockerze da się ustawić pin aflanumeryczny, kwestia pogrzebania w Group Policy,

2. Niestety, ale VeraCrypt drastycznie obniża wydajność dysków NVMe. Na Githubie ticket wisi już chyba 2 lata i problem nadal jest nierozwiązany. Zostaje albo BitLocker, albo DiskCryptor.

Witam,

a jak można odnieść BitLockera do tego typu programów ESETa? Jakie są +/- jeśli chodzi o ich prównanie?

Bitlocker wprowadzony jako zalecana alternatywa dla rozwalonego (przejętego i podmienionego) przez „urzedasow” USA projektu truecrypt…. Wszystko w temacie

Bitlocker nie był projektowany „jako zalecana alternatywa dla rozwalonego (przejętego i podmienionego) przez „urzedasow” USA projektu truecrypt”.

Jest wbudowanym w systemy Windows bezpiecznym sposobem zabezpieczania danych dla zwykłych ludzi.

Bitlocker jest fajny. Jest lepszy niż żadne szyfrowanie i brak ochrony przed ludźmi o złych intencjach.

Dla tych co mają co ukrywać, jest dm-crypt albo Vera Crypt, faktycznie kulejąca wydajnościowo.

Ja na swoim prywatnym komputerze mam dm-crypt + klucz YubiKey.

Wszystko w temacie…

> Bitlocker nie był projektowany „jako zalecana alternatywa dla

> rozwalonego (przejętego i podmienionego) przez „urzedasow” USA projektu truecrypt”.

Dowodów na rozwalenie TrueCrypta przez rząd i zastąpienie go Bitlockerem rzeczywiście nie ma.

Ale trudno udowodnić, że „nie był”, bo z zasady dowodzenie twierdzenia typu „nieprawdą jest, że” jest trudne.

> Jest wbudowanym w systemy Windows bezpiecznym sposobem

> zabezpieczania danych dla zwykłych ludzi. (…)

> Dla tych co mają co ukrywać, jest dm-crypt albo Vera Crypt,

> faktycznie kulejąca wydajnościowo.

Po pierwsze, tzw. zwykli ludzie (oraz osoby trzecie, których dane (osobowe i inne) trafiają na dyski „zwykłych ludzi”) mają takie samo, przyrodzone i słuszne, prawo do prywatności jak podejrzani o poważne przestępstwa. Dlatego Twoje rozróżnianie na tych co „mają co ukrywać” i tych, co „nie mają” jest błędne.

Po drugie, skąd wiesz czy szyfrowanie Bitlockera jest bezpieczne, skoro kod źródłowy nie jest dostępny i nie został poddany niezależnemu badaniu?

Po trzecie: co powiesz na wysyłanie przez Windowsa 10 kluczy Bitlockera na serwery Microsoftu?

> Bitlocker jest fajny. Jest lepszy niż żadne szyfrowanie

Niekoniecznie. Może dawać fałszywe poczucie bezpieczeństwa. Poczucie skłaniające tzw. zwykłego użytkownika do przechowywania prywatnych, a nawet wrażliwych danych na dysku „który przecież jest zaszyfrowany Bitlockerem”.

> Ja na swoim prywatnym komputerze mam dm-crypt + klucz YubiKey.

To dobre rozwiązanie.

Jak myślisz – pytam zupełnie poważnie – czy dałoby się mieć Windows 10 zaszyfrowany jednocześnie (tzn. kaskadowo) i Bitlockerem, i VeraCryptem? Da się to zrobić, czy bootowanie takiego zestawu jest niewykonalne?

I drugie pytanie: czy testowałeś może oprogramowanie DiskCryptor, podobne do VeraCrypta?

„Może dawać fałszywe poczucie bezpieczeństwa. Poczucie skłaniające tzw. zwykłego użytkownika do przechowywania prywatnych, a nawet wrażliwych danych na dysku „który przecież jest zaszyfrowany Bitlockerem””

To miałoby sens, gdyby zwykłym użytkownikom naprawdę zależało na prywatności. Ilość danych jakie udostępniają w Social Mediach i wszędzie gdzie tylko pojawia się użytkowa cyberprzestrzeń, jest masakrycznie duża. Większość zwykłych użytkowników, prywatność ma głęboko gdzieś. Dalej uważam że dla większości z nich, szyfrowanie BitLockerem to i tak bardzo dużo. To szczyt ich chęci i jednocześnie możliwości.

Wszystko jest względne, to właściwe rozumowanie.

.

„Zastąpienie True Crypta przez BitLockerem” to miejska legenda, na poziomie gimbazy. Microsoft miał gdzieś True Crypta, tworzył swoje szyfrowanie niezależnie od OpenSource’a.

.

Windows 10 zaszyfrowany jednocześnie (tzn. kaskadowo) i Bitlockerem, i VeraCryptem, to dziwaczny, a przede wszystkim, niewykonalny pomysł. Szyfrowanie całego dysku, zmienia jego strukturę, dodawany jest dodatkowy bootloader.

Vera Crypt mimo że spowalnia dysk, pozwala na szyfrowanie kaskadowe.

.

Uważam że warto szyfrować dm-cryptem system operacyjny gospodarza. Na maszynach wirtualnych można wtedy opcjonalnie włączyć szyfrowanie całej maszyny. Potrafią to wszystkie popularne hiperwizory (VirtualBox, VMware, itp.).

.

Sam nie używam BitLockera, ale dla większości userów, to wystarczający pozmiom cyberbezpieczeństwa.

> Microsoft miał gdzieś True Crypta,

> tworzył swoje szyfrowanie niezależnie od OpenSource’a.

Tu się zgodzę: Microsoft zapewne tak działał. Tylko jest jeszcze kwestia współpracy tej firmy ze służbami, która nie zaczęła się w czasach początków Bitlockera, tylko znacznie wcześniej.

Jednocześnie ważne instytucje poważnych państw nie miały TrueCrypta „gdzieś”, tylko były bardzo zaniepokojone jego rosnącą popularnością i, co za tym idzie, coraz częstszą obecnością na dyskach pozyskanych od ludzi podejrzewanych o poważne przestępstwa, przez co zawartość tych dysków była nie do odczytania przez informatyków śledczych.

Zarówno zagadkowe zamknięcie projektu jak i zachęta tam umieszczona do używania Bitlockera (!) w naturalny sposób tworzą podejrzenia wobec tego microsoftowego wynalazku. Późniejsze audyty Truecrypta wykazały wprawdzie niewielkie słabości, ale żadnych poważnych błędów. To wzmacnia podejrzenia, że zniknięcie projektu i polecanie Bitlockera nie było przypadkowe.

Oczywiście to nadal tylko podejrzenia – ale moim zdaniem nie można zapominać, że TrueCrypt, jak wspomniałem wyżej, uwierał wielu.

Z Veracrypt korzysta m.in. Wojsko Polskie.

Sam mam kilka kontenerów z zaszyfrowaną zawartością. Sam Bitlocker to jest wyłącznie ochrona biznesowa przed przejęciem danych przez przypadkowe osoby.

> To miałoby sens, gdyby zwykłym użytkownikom naprawdę zależało na prywatności. Ilość danych jakie udostępniają w Social Mediach i wszędzie gdzie tylko pojawia się użytkowa cyberprzestrzeń, jest masakrycznie duża.

W punkt!

To jest główny problem, a nie wybór narzędzia do szyfrowania.

Mnóstwo ludzi w ogóle nie myśli, jak bardzo sobie i innym szkodzi, korzystając z mediów społecznościowych czy przechowując prywatne dane na niezabezpieczonym nośniku.

Jeszcze gdyby chodziło tylko o nich samych, to pół biedy. Najgorzej, że na niezaszyfrowanych dyskach przechowywane są np. bardzo różne dane osobowe klientów (wszelkiej maści firmy), dane o zdrowiu pacjentów (przychodnie, lekarze), dane z czynności operacyjnych (policjanci), dane o zarobkach (instytucje państwowe). Etc. etc.

A tutaj artykuł z 2006 roku o tym, jak Microsoft wdrażał szyfrowanie w Windows Vista i jak brytyjski odpowiednik ministerstwa spraw wewnętrznych rozmawiał z Microsoftem:

http://news.bbc.co.uk/2/hi/uk_news/politics/4713018.stm

Anglia to jedno wielkie getto, gdzie spoleczenstwo nie ma juz niczego do powiedzenia (jesli kiedykolwiek mialo), wiec sytuacja nie dziwi.

Czym się Anglia (czy w ogóle całe Zjednoczone Królestwo) różni od Stanów Zjednoczonych jeśli chodzi o chrapkę służb na dane z dysków podejrzanych? Amerykańskie FBI przecież tak samo jak brytyjskie Home Office biadoli nad tym, że szary człowiek ma dostęp do silnego szyfrowania.

Chyba tylko tym, że w Stanach (przynajmniej na razie) nie wprowadzono do systemu prawego odpowiednika brytyjskiej „Regulation of Inverstigatory Powers Act” zobowiązującej do podania hasła nośnika pod groźbą pięciu lat więzienia…

@JK Alez oczywiscie, ze nie roznia sie niczym. To to samo towarzystwo z zapedami do tworzenia obozow.

A może wewnętrzne szyfrowanie NTFS?

Bitlocker jest skompromitowany. Instrukcja przechwycenia klucza szyfrującego dostępna na Securaku.

Jest tam też napisane że można się przed tym rozwiązaniem uchronić, używając konfiguracji Bitlockera z PIN-em / hasłem lub dodatkowym zewnętrznym czynnikiem umożliwiającym odszyfrowanie naszego głównego klucza szyfrującego….

Trochę niszowy ten poradnik. Jak ktoś ma Windowsa Pro, to w 90% przypadków jest to firmowy laptop, gdzie szyfrowanie już zostało włączone przez admina.

Dzięki za bardzo przystępnie opisany artykuł.

A nie jest tak, że wersja Home pozwala na zaszyfrowanie partycji systemowej? Może nie BitLocker, ale coś powiązanego z TPM.

Dzięki za samouczek!

„Wymagaj startowego kodu PIN z modułem TPM” na dysku system można chyba dopiero po zaszyfrowaniu włączyć, inaczej pojawia się bład konfliktu zasad grupy przy próbie uruchomienia BL, ale dopiero zaczynam procedurę to mogę się mylić, tzn. zmiana tego ustawienia podowduje konflikt na pewno, ale może można to jakoś inaczej rozwiązać :)

Aby uniknąć konfliktu zasad grupy trzeba ustawić „Zezwalaj […]” zamiast „Wymagaj […]”. „Wymagaj” można albo nawet należy, zgodnie z komentowanym artykułem, ustawić po zaszyfrowaniu dysku.

BitLocker dostępny jest w wersji systemu Home?

nie polecam bitlockera, mieliśmy go w firmie jako domyślne narzędzie do szyfrowania dysków, nie zlicze ile razy miałem z ty g…m problemy bo się nagle blokował odcinając userom kompa

„Równie ważne jest utworzenie kopii zapasowej klucza odzyskiwania (ang. recovery key), co zrobimy w następnym kroku.

[..]

Warto mieć na uwadze, że klucz można utworzyć tylko na dysku niezaszyfrowanym.”

I tak i nie.

TAK, bo tak mówi komunikat

NIE, bo jako ścieżkę wystarczy podać \\127.0.0.1\c$\