Wyobraźcie sobie, że chcecie przeskanować całą przestrzeń adresową IPv4, lecz nie dysponujecie wystarczającą ilością maszyn do przeprowadzenia tej operacji. Co powiecie na wykorzystanie skanu do przejęcia cudzych urządzeń i użycie ich do pracy?

Co prawda zarówno z prawnego jak i etycznego punktu widzenia wykorzystywanie cudzych urządzeń bez wiedzy ich właścicieli nie jest akceptowalne, jednak sama koncepcja wydaje się interesująca. Anonimowy badacz (cnet twierdzi, że jest nim Gordon Lyon, autor nmapa) postanowił sprawdzić, na ile urządzeń w sieci można się dostać za pomocą protokołu telnet, podając trywialne dane logowania (root:root, admin:admin oraz root i admin bez hasła). Po przeskanowaniu około 100 tysięcy adresów IP doszedł do wniosku, że w całej sieci znajdzie co najmniej 100 tysięcy niezabezpieczonych urządzeń. Jak jednak przeskanować je efektywnie i szybko?

Skanowanie za pomocą jednego urządzenia, nawet w tempie 10 adresów na sekundę, mogło zająć bardzo dużo czasu. Co jednak, gdyby każde odkryte, niezabezpieczone urządzenie było wykorzystywane jako platforma skanująca? Przy użyciu 100 tysięcy cudzych maszyn można przeskanować całą przestrzeń adresową IPv4 w ciągu godziny! W ramach wstępnych testów badacz stworzył narzędzie, które składało się z dwóch elementów: skanera usługi telnet oraz modułu zarządzającego skanowaniem i przekazującego wyniki do centralnego serwera. Narzędzie było wgrywane wraz z plikiem opisującym projekt do każdego odkrytego urządzenia, które pozwalało na zdalny dostęp przy użyciu łatwych haseł. Dla zachowania przyzwoitości narzędzie korzystało z bardzo niskiego priorytetu działania, nie uruchamiało się po restarcie oraz wyłączało się po kilku dniach. W ciągu jednej nocy skaner zainfekował ok. 30 tysięcy urządzeń i przeskanował cały internet.

Wśród urządzeń przejętych przez badacza dominowały urządzenia konsumenckie – domowe rutery i dekodery telewizyjne (najczęściej występujące w dużych grupach w sąsiadujących zakresach adresacji). Nie zabrakło jednak także ruterów IPSec i BGP, przemysłowych systemów sterujących, systemów kontroli dostępu fizycznego, dużych urządzeń Cisco i Junipera oraz im podobnych. Wszystkie zostały wykorzystane jedynie do przeskanowania internetu. Jako że ogromna liczba klientów rozproszonego skanera musiała być jakoś kontrolowana, badacz część z nich (posiadających najwięcej RAMu i najlepsze procesory) przeznaczył na węzły pośrednie sieci. Taką rolę pełniło ok. 9 tysięcy urządzeń, które zbierały dane pozostałych stacji skanujących.

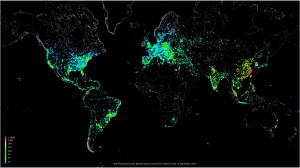

Stworzenie odpowiedniego oprogramowania oraz infrastruktury zarządzającej skanowaniem zajęło badaczowi pół roku. Od marca do grudnia 2012 pod jego kontrolą znajdowało się ok. 420 tysięcy urządzeń na całym świecie. Ich rozmieszczenie najlepiej obrazuje poniższa mapa.

Botnet został użyty do dokładnego przeskanowania całego internetu. W ciągu trwania projektu wysłał 52 miliardy pingów (potrafił pingnąć każdy adres IP w ciągu doby oraz robił to w okresowych cyklach, by wykryć adresy, które pojawiały się od czasu do czasu). Odpytał też każdy adres IP o jego nazwę DNS. Oprócz tego przetestował – za pomocą nmapa – 71 miliardów portów na 660 milionach IP. W sumie zgromadził ok. 9TB danych. Według zebranych informacji, do sieci podłączonych jest ok. 1,3 mld urządzeń. Jak wyglądają wyniki ich skanowania? Skrócony opis zająłby pewnie kilka stron, dlatego zapraszamy na stronę autora badania, gdzie przedstawia zarówno podsumowanie wyników, jak i sporo zebranych danych źródłowych. Lektura może być bardzo ciekawa (np. tu możecie obejrzeć animowanego gifa (9 MB) pokazującego dobową aktywność komputerów na całym świecie). Spakowane wyniki skanu zostały udostępnione w formie torrenta (jedyne 569 GB):

magnet:?xt=urn:btih:7e138693170629fa7835d52798be18ab2fb847fe&dn=InternetCensus2012&tr=udp%3a%2f%2ftracker.openbittorrent.com%3a80%2fannounce&tr=udp%3a%2f%2ftracker.ccc.de%3a80%2fannounce&tr=udp%3a%2f%2ftracker.publicbt.com%3a80%2fannounce

PS. Podobny eksperyment (choć nie używając cudzych urządzeń) przeprowadził w podobnym czasie HD Moore – również warto poczytać – lub posłuchać jego komentarza.

Komentarze

Super artykuł!

@Marcin, bierzemy pod uwagę komentarze i staramy się jak możemy :)

MEGA! a ja sie bawie chmura amazona przy oraniu domen ;) tutaj podobna akcja: http://www.michaelnielsen.org/ddi/how-to-crawl-a-quarter-billion-webpages-in-40-hours/

Wolał bym przeczytac te kilka stron niż ściąg prawie 600 giga które za hu*** nie zmieściły by się na moim dysku :P

420k urzadzen dostepnych z zewnatrz na domyslnych kontach. Mozna na prawde zaczac sie bac :]

Najpierw jednak trzeba być tak sprytnym, jak autor skanu, by znaleźć te wszystkie igły w stogu siana. Na chybił-trafił to raczej ciężko by było trafić.

Bardzo miły projekcik. Ładnie napisane :)

Na powiekszonym zdjeciu calkiem dokladnie widac kontur Polski.

czyzby slabe zabezpieczenia…

Czy na mapie to Polska jest cała zielona od urządzeń, na które się dostał :)

Polska swieci dosc jasno na mapie aktywnych klientow botnetu. Az musze sie blizej przyjrzec urzadzeniom, ktore daje UPC… ;p

Podsumowując: http://www.youtube.com/watch?v=hzTcGsSkkeI

Afryka ma zdecydowanie najlepsze zabezpieczenia :-)

Ciekawe. Nie wiem czy do końca dobrze to zrozumiałem, ale czy to oznacza że ten gościu „włamał się” na mój router itd. ?

Domena adsl.tpnet na 75 miejscu :)

Przeczytajcie ten artykuł jeszcze raz zmieniając słowo badacz na hacker ;-)

ciekawy projekt z punktu widzenia akademickiego, ale dane całkowicie bezwartościowe.