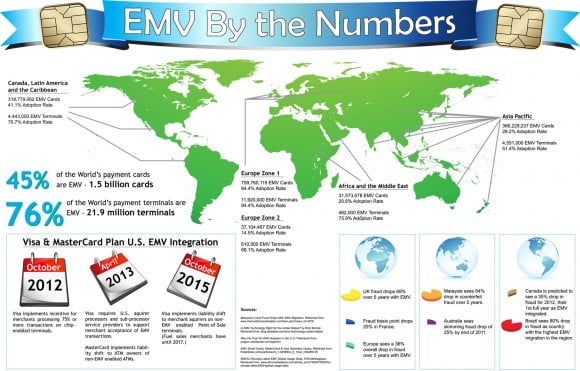

Cyberprzestępcy odnaleźli luki w standardzie EMV które otworzyły im drogę do klonowania kart z chipami, do tej pory uchodzącymi za bezpieczne. Gra jest warta świeczki, gdyż w rozwiniętej pod tym względem Europie mowa o ponad 80% wydanych kart.

Cały świat dąży do wyeliminowania kart wyposażonych w paski magnetyczne, które są skutecznie klonowane przez przestępców i wykorzystywane do transakcji płatniczych. Europa odniosła w tym obszarze spory sukces – ponad 80% kart w obiegu to karty z chipem, które potrafi obsłużyć już ponad 94% terminali. Warto także pamiętać, że choć karty wyposażane są już w chipy, to ciągle – ze względu na kompatybilność ze starszymi terminalami i bankomatami – posiadają także pasek magnetyczny.

Stany Zjednoczone są w tych zawodach jeszcze daleko za Europą i choć w teorii 1 października 2015 wszystkie terminale maja obsługiwać standard EMV, już teraz mówi się o przesunięciu tego terminu. Jest to też ważny termin dla przestępców, którzy będą mieli utrudnione działanie w momencie gdy paski magnetyczne znikną z obiegu. Według firmy Inteller w sieci pojawiają się informacje wskazujące na fakt, że przestępcy zaczęli wdrażać w życie ataki na karty w standardzie EMV wcześniej uważane za jedynie teoretyczne zagrożenie.

Mamy więc potrzebę

Karty EMV posiadają trzy różne standardy uwierzytelniania (CAM – Card Authorization Methods):

- statyczną (SDA – Static Data Authentication),

- dynamiczną (DDA – Dynamic Data Authentication),

- łączoną (CDA – Combined Data Authentication).

Są one niezbędne w celu wykorzystania karty w trybie offline (bez połączenia z serwerem banku) i zapewniają, że użyta karta nie została sfałszowana. Metody uwierzytelniania karty bez kontaktu z jej wystawcą bazują na kryptografii asymetrycznej z wykorzystaniem algorytmu RSA i sprowadzają się do weryfikacji podpisu elektronicznego zapisanego na karcie. W przypadku najprostszej z metod – statycznej – dochodzi jedynie do uwierzytelnienia danych zapisanych na karcie. Co ważne, dane niezbędne do uwierzytelnienia karty w standardzie SDA nie zmieniają się przy każdej kolejnej transakcji (w przypadku DDA i CDA uwierzytelnienie jest bardziej złożone i wymaga wykorzystania danych zarówno z terminala jak i z karty) i tutaj właśnie swoją szansę odnaleźli przestępcy.

Nie jest łatwo

Warunkami niezbędnymi do poprawnego wykorzystania odkrytej przez fałszerzy luki są:

- terminal w trybie offline (gdyż w przypadku trybu online terminal każdorazowo komunikuje się z wydawcą w celu potwierdzenia karty i łatwo można wykryć fałszywkę)

- karta w standardzie SDA (który najczęściej powiązany jest z konkretnym wydawcą karty, identyfikowanym za pomoca numeru BIN – bank identification numer).

Warunki te sprawiają, że nowa metoda klonowania kart ma ograniczony zakres działania i cyberprzestępcy obecnie metodą prób i błędów tworzą listę banków oraz krajów/typów terminali które są podatne.

A co z kodem PIN?

W pierwszej kolejności musimy zaznaczyć, że to, co robią przestępcy, nie jest klonowaniem sensu stricto – wykonanie kopii zawartości chipa nadal pozostaje poza zakresem ich możliwości. Potrafią natomiast wgrać na kartę chipową dane pochodzące z paska magnetycznego i przeprowadzić dowolną transakcję przy spełnieniu założeń z poprzedniego akapitu. Korzystając z tej metody fałszerze mogą ustalić dowolny PIN na karcie, a transakcja i tak zostanie zrealizowana.

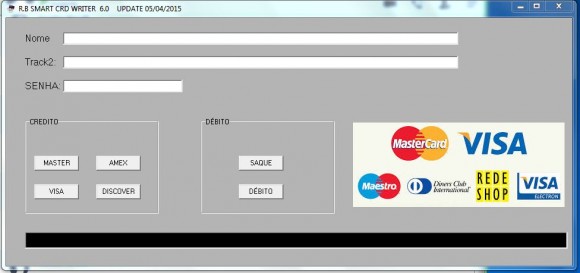

Aplikację drogo sprzedam

Aplikacje które potrafią wgrywać dane z pasków magnetycznych w różnej szacie graficznej oraz z dodatkowym wsparciem technicznym w wersji Premium można kupić za kilka tysięcy dolarów.

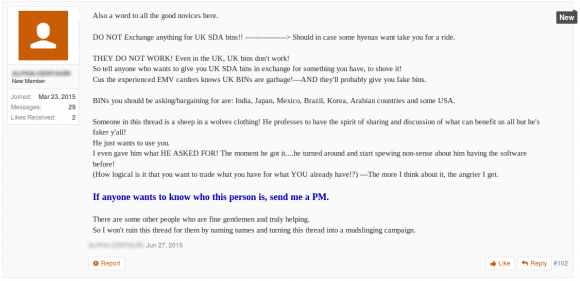

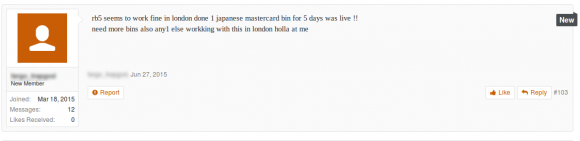

Mają one również zaszyte w sobie numery BIN przetestowane i potwierdzone w działaniu przez cyberprzestępców. Niestety nie wiemy czy na liście znajdują się polskie banki. Według dostępnych informacji na liście zidentyfikowanej przez przestępców znajdują się karty używane w Indiach, Japonii, Meksyku, Brazylii, Korei oraz w krajach arabskich a także niektóre banki z USA czy Wielkiej Brytanii.

Przestępcy wskazują na większą częstotliwość występowania kart wyposażonych jedynie w mechanizm SDA w krajach o niskim poziomie rozwoju. Technologia ta nie wymaga stosowania kart wyposażonych w koprocesor kryptograficzny, co wpływa na ich cenę. Również terminale offline występują tam częściej ze względu na słabą dostępność infrastruktury sieciowej.

Wygląda zatem na to, że karciani przestępcy, przestraszeni wizją spadków zysków płynących z wyeliminowania pasków magnetycznych szybko znaleźli nowe metody prowadzenia swojej działalności.

Komentarze

Kupiłem ten program, strasznie nieintuicyjna obsługa, poza tym muli na Mac OS. Nie polecam!

podeślij proszę drivery do programatora na priv, bo mamy z tym problem na Macu :)

słaba prowokacja – przecież wiadomo że Mac jest zbyt profesjonalną maszyną aby zajmowac się takimi rzeczami – z maca się wydaje a nie zarabia – każdy profesjonalny fotograf, filmowiec i hipster ma maca – nie ma wśród nas złodzieji

Przydałaby się informacja o pochodzeniu tej infografiki na górze.

zaginęlo w akcji, poprawione, dzięki

Z tego co się orientuję, to ta „luka” w SDA znana jest już od co najmniej trzech lat. Ponadto w PL przeprowadzenie takiego ataku jest niemal niemożliwe gdyż w zasadzie nie mamy terminali offlineowych. Wydaje mi się też, że karty wydane w PL nie wspierają SDA, ale akurat tego nie jestem pewien…

zgadza się, było to wiadome na etapie implementacji rozwiązania i jest to ryzyko które było brane pod uwagę, natomiast tak jak wspominamy w trzecim akapicie, do tej pory ta podatność nie była skutecznie wykorzystywana, właśnie ze względu na warunki jakie muszą zostać spełnione aby się to powiodło. Jak widać, zaczęło sie to opłacać, na tyle, że metodą prób i błedów próbują znaleźć podatne pary wydawca+terminal.

> Przestępcy wskazują na większą częstotliwość występowania kart wyposażonych jedynie w mechanizm SDA w krajach o niskim poziomie rozwoju. Technologia ta nie wymaga stosowania kart wyposażonych w koprocesor kryptograficzny, co wpływa na ich cenę.

Klasyka, jeśli nie można biednego zmusić do dobrowolnego płacenia więcej to się go okradnie.

Z tego co mi wiadome to w PL kartonikach jest zmienne RSA oraz wystepuje tzw boxkey maszyny na ktorej odbywala sie tranzakcja. Ogolny system jest prosty bo z info no public da sie skolonowac karte i uzywac klona gdzie oryginal przestanie dzialac

Litosci. NIE MA na rynku konsumenckim systemu, ktory nie mialby backdoorow… ups… przepraszam: luk i bledow. Po prostu nie ma i tyle.

lub po prostu „ficzerów”.

Kiedyś kasety VHS wygrały bo zostały zaakceptowane przez branżę porno. Dziś czasy się zmieniły i to nie żadna firma prywatna, branża czy „wolny rynek” decyduje o tym jakie rozwiązania kto wprowadzi. Decydują o tym rządy,a w zasadzie jeden, ten z USA i jego trzyliterowe macki. I tak oto powstają orakle, jawy i inne tego typu wynalazki, które niby nie są przymusowe, ale w zasadzie na wszystkim muszą być zainstalowane. A wraz z rozwojem Internetu rzeczy będzie tylko gorzej.

„Przestępcy” to ci, którzy te karty wydają, a nie ci, którzy je podrabiają.

„Give a man a gun and he will rob a bank; give a man a bank and he will rob the world”.

Im więcej bank traci, tym lepiej.

Bank nie traci jakichś fikcyjnych pieniędzy grubych ryb, tylko dokładnie forsę którą zostawiają mu ciężko pracujący ludzie. Można sobie wycierać gębę sloganami walki o sprawiedliwość społeczną, ale okradasz ludzi w ten sam sposób co piłując im kłódki w piwnicach

Nie słyszałem jeszcze by którykolwiek z banków pisał w specyfikacji wydawanej karty czy wspiera ona DDA lub CDA. Ludzi to nie interesuje, a bankom na tym nie zależy by się interesowali, gdyż zmniejszają swoje koszty w produkcji kart płatniczych.

Problem jest również w świadomości ludzi, część „świadoma bardziej” uważa, że pasek i zbliżeniowo = niebezpieczny, PIN + chip = bezpieczny, a tak nie jest.

Jako osoba produkująca na co dzień takie karty, i to legalnie, zapewniam że artykuł jest spóźniony o jakieś 2 lata. Mniej więcej wtedy VISA i Mastercard zakazały już w Europie i Azji produkcji jakichkolwiek kart z SDA. Bodajże pod koniec zeszłego roku zakazono tego w amerykach (ale nie pamiętam czy w USA to już też nie było wcześniej) i pozostałych cześciach świata. Tak więc jeśli nie mamy jakiejś karty od lat która to karta ma wiele lat ważności to jest ona wyprodukowana z DDA a nie SDA. Każda nowa karta lub wymieniana na nową na pewno ma DDA.

Nie zmienia to jednak wymiaru problemu, przestępcy zaczęli się tym interesować i skutecznie wykorzystywać

To może dla równowagi napiszcie też o tym, że systemy bankowe aktywnie wykrywają wszelkie dziwne ruchy transakcyjne i np. banki kontaktują się z użytkownikiem karty którego karta offline-owo zaczęła być nagle używana na drugim końcu świata , itp. I o tym że banki biorą odpowiedzialność za takie transakcje. W Polsce jesteśmy w tej dobrej sytuacji że użytkujemy tylko najnowocześniejsze standardy i nie musimy się obawiać pomysłów wykorzystujących stare techniologie. Równie dobrze możecie nagłaśniać fałszowanie czeków. Tę technologię też już przeskoczyliśmy. :)

Anonimie,

niestety ciągle nie przeskoczyliście przerzucania na klienta kosztów ewidentnych przestępstw dokonywanych zbliżeniowo przy użyciu intencjonalnie źle zabezpieczonych kart wydawanych przez polskie banki – patrz dziesiątki tysięcy złotych strat u niektórych poszkodowanych, których też jest niemało. Oczywiście w większości banków, dopóki duże ilości ekskrementów nie zaczęły wylatywać z prasy codziennej, „nie dało się” ustalić limitów, wyłączyć transakcji zbliżeniowych w ogóle czy zamówić karty bez wodotryskóœ.

….więc tego, banki, szczególnie w Polsce, to już dawno nie są instytucje zaufania publicznego, nikt już nie wierzy w to co mówią.

Powtarzam, produkuję karty a nie pracuję w banku więc wypowiadam się tylko od strony technicznej konstrukcji kart i systemów elektronicznego nadzoru. Straszenie słabszym zabezpieczeniem kart SDA to jak straszenie użytkowników że przestępcy rozpracowali technikę włamywania się do WIFI chronionego WEP a nie WPA i pochodnymi. Niby prawda ale jeśłi ktoś nadal używa WEP to sam jest sobie inny. A bankom używać SDA nie wolno i to nie jest ich widzimisie tylko efekt tego że VISA i Mastercard nie autoryzują takich kart i nie zadziałają one w żadnym terminalu.

Polska i najnowocześniejsze standardy… 1) wręczanie kasjerom karty do ręki, inaczej nie zapłacisz 2) identyfikacja paskiem magnetycznym, choć karta ma chip. Tylko w Polsce takie standardy.

Artykuł o tym temacie: https://www.lightbluetouchpaper.org/2010/02/11/chip-and-pin-is-broken/

Otoz mamy karty które działają offline – bzwbk (wszystkie nowe) mBank (aktualnie wydawane od 2015) aliorBank/t-mobile (nie zawsze działa) millenium impresja – transakcje offline na pewno nie zadziałałaja w empiku i KFC zaś w mcd czy matrasie juz działa. Aby karta weszła w offline nawet nie trzeba się natrudzić wystarczy w przypadku WBK wplata 10zl wpłatomatem 1 wypłata i dowolną transakcja – kolejna transakcja po minucie na tym samym terminalu da efekt „zaakceptowana” bez „autoryzacja w toku” bank je księguje po około tygodniu. Limity dla offline to z moich wyliczeń 10 transakcji lub 450zl – a z kart w trybie offline bardzo często korzystam.