Na rynku programów szyfrujących cudze pliki pojawił się nowy gracz, atakujący linuksowe serwery WWW. Na szczęście dla poszkodowanych autor kodu miał mgliste pojęcie o zasadach generowania liczb pseudolosowych i dane można odzyskać.

Do ransomware atakującego stacje robocze działające pod kontrolą systemu Windows zdążyliśmy się już w ostatnich latach przyzwyczaić. Ciekawostką jest pojawienie się kilka dni temu programu którego zadaniem jest szyfrowanie plików serwerów linuksowych. Są także polskie ofiary.

Ransomware atakuje serwery

Rosyjska firma antywirusowa Dr. Web opisała 5 dni temu ciekawy przypadek złośliwego oprogramowania. Pod nazwą Linux.Encoder.1 przedstawiła pierwszy znany egzemplarz oprogramowania szyfrującego pliki na serwerach WWW. Program wyszukuje serwery z podatnymi skryptem Magento (wykorzystuje błąd znany od kwietnia tego roku). Uruchomiony z odpowiednimi uprawnieniami szyfruje pliki w folderach

/home

/root

/var/lib/mysql

/var/www

/etc/nginx

/etc/apache2

/var/log

Następnie przechodzi do folderów zaczynających się od

public_html www webapp backup .git .svn

i szyfruje wszystkie pliki o rozszerzeniach

".php", ".html", ".tar", ".gz", ".sql", ".js", ".css", ".txt" ".pdf", ".tgz", ".war", ".jar", ".java", ".class", ".ruby", ".rar" ".zip", ".db", ".7z", ".doc", ".pdf", ".xls", ".properties", ".xml" ".jpg", ".jpeg", ".png", ".gif", ".mov", ".avi", ".wmv", ".mp3" ".mp4", ".wma", ".aac", ".wav", ".pem", ".pub", ".docx", ".apk" ".exe", ".dll", ".tpl", ".psd", ".asp", ".phtml", ".aspx", ".csv"

Opuszcza jedynie foldery

/

/root/.ssh

/usr/bin

/bin

/etc/ssh

Pliki szyfrowane są za pomocą klucza symetrycznego i trybu AES-CBC-128 a w każdym zaatakowanym folderze umieszczany jest plik README_FOR_DECRYPT.txt. Klucze symetryczne użyte do szyfrowania są zabezpieczane kluczem asymetrycznym RSA. Na całe szczęście proces szyfrowania, a konkretnie generowania kluczy AES, został fatalnie popsuty przez autora, dzięki czemu możliwe jest odzyskanie oryginalnych plików.

Przedszkole kryptografii

Badacze z firmy Bitdefender przeanalizowali kod złośliwego oprogramowania i z zaskoczeniem odkryli, że z powodu banalnego, krytycznego błędu popełnionego przez jego autora w procesie generowania kluczy AES, są one możliwe do odzyskania bez potrzeby łamania szyfrowania RSA. Okazało się, że klucze szyfrujące i wektory inicjujące tworzone są w sposób całkowicie nielosowy poprzez wywołanie funkcji libc rand() z wartością wejściową w postaci znacznika czasu, zgodnego ze znacznikiem momentu tworzenia zaszyfrowanego pliku. Pozwoliło to Bitdefenderowi na opracowanie i udostępnienie skryptu automatycznie odszyfrowującego utracone pliki.

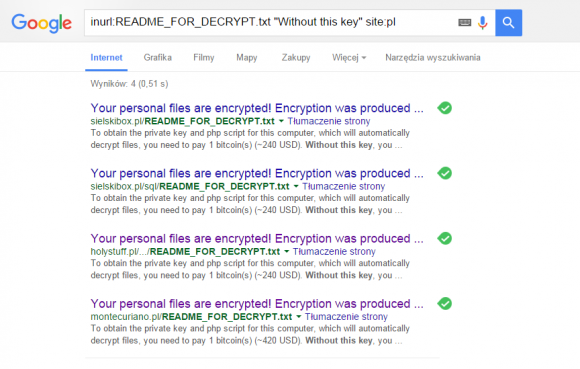

Zaatakowanych serwerów niestety nie brakuje – są wśród nich także polskie adresy.

Według F-Secure szantażyści mogli już zarobić ok. 12 tysięcy dolarów. Koszt odszyfrowania jednego serwera to 1 BTC. Mamy nadzieję, że po ujawnieniu błędów ransomware wpływy przestępców spadną do zera.

Komentarze

.aspx na nix-ach – coś mnie ominęło ?

Jakiś młodziak z problemami emocjonalnymi :D

Mono?

No tak da się, ale te rozszerzenia i tak są dość dziwne

Zazwyczaj administratorzy robią backupy, więc pomysł z szantażem mało trafny.

tak sie zastanawiam czy będą go scigać, czy oleja temat

Kto ma „go” ścigać? Skąd wiesz w jakim kraju gostek mieszka i czy tamtejsze władze w ogóle walczą z takimi przestępstwami?

Jakby nasz koleżka czytał libc manual to by wiedział, że rand() jest obosolate!!!! O.o

„obosolate”? Cos mnie minelo?

demencja starczowyjadaczowa ;D

Wygląda na to, że teraz ktoś wyszukuje zaatakowane serwery. Znajomy przed chwilą zaobserwował u siebie w logach:

2015/11/24 16:17:24 [error] 28481#0: *557 open() „(usunięte)” failed (2: No such file or directory), client: 93.113.125.11, server: localhost, request: „GET /README_FOR_DECRYPT.txt HTTP/1.0”

Pliku takiego nigdy nie miał, więc to nie jest wejście z Google od jakiegoś ciekawskiego, który wpisał README_FOR_DECRYPT.txt, tylko raczej ktoś masowo leci crawlerem i na ślepo sprawdza, czy plik istnieje.

Może autor połapał się w swojej wpadce i teraz chce pobrać dane od ofiar i zdeobfuskować je narzędziem BitDefendera, żeby potem np. sprzedać albo szantażować właścicieli?