Najciekawsze ataki to takie, o których rzadko w ogóle słychać. Do tej kategorii możemy zaliczyć wstrzykiwanie złośliwych tras BGP. Najnowszy przykład takiego ataku pochodzi sprzed 48 godzin i dotknął między innymi banku BZ WBK.

Zarządzanie ruchem w internecie jest w dużej mierze oparte na zaufaniu. Protokół BGP, decydujący o tym, którędy będą podróżować pakiety, stworzono z założeniem, że wszystkie zgłaszane trasy będą prawidłowe. Nie zawsze tak jednak jest – czasem trasa jest błędna z powodu błędu człowieka, a czasem wygląda to na działanie mające na celu podsłuchanie cudzych pakietów.

Jak działa BGP

Każdy zarządzający systemem autonomicznym (najczęściej jest to operator telekomunikacyjny) ma prawo – i powinien – ogłosić swoim sieciowym sąsiadom, które adresy IP należą do niego. W ten sposób przekazuje światu, że ruch wysyłany do jego adresów IP powinien trafić do jego rutera. To ogłoszenie odbywa się z wykorzystaniem protokołu BGP. Firma wysyła w świat komunikat o treści „Hej, gdyby ktoś szukał adresów IP 12.43.x.x, to wyślijcie go do mnie, bo to moje”. Ten komunikat – czasem po weryfikacji, lecz często bez sprawdzenia – przekazywany jest dalej, aż trafia do wszystkich operatorów. Następnie rutery, szukając odbiorców pakietów swoich klientów, kierują się zestawem takich informacji, by przesłać dane do odpowiednich odbiorców. Dzięki temu możemy szybko i bez większych problemów odwiedzać strony www na drugim końcu świata.

Palec mi się omsknął i wyłączyłem Google

Czasem jednak jakiś operator z jakiegoś powodu ogłasza, że ma do niego zostać skierowany ruch, który nie powinien do niego trafić. W historii nie brakowało takich dość spektakularnych przypadków:

- w Wigilię 2004 turecki operator ogłosił, że jest całym internetem, wyłączając sporą część sieci,

- w październiku 2012 indonezyjski operator wyłączył wszystkie usługi Google na pół godziny (prawdopodobnie chciał tylko wyłączyć dostęp do Google w Indonezji),

- w lutym 2008 pakistański operator wyłączył serwis Youtube (Pakistan chciał ocenzurować Youtube),

- w kwietniu 2012 ok. 15% internetowego ruchu przez 18 minut szło przez Chiny,

- w kwietniu 2014 indonezyjski operator został dostawcą 2/3 internetu,

- w sierpniu 2014 ktoś kradł w ten sposób bitcoiny,

- w marcu 2015 ktoś kradł ruch brytyjskich firm na Ukrainie,

- nawet polski operator INEA we wrześniu 2014 uczestniczył w podobnych atakach.

Tym razem sprawcą zamieszania okazał się rosyjski dostawca usług telekomunikacyjnych Rostelecom, który wieczorem 26go kwietnia na 7 minut ogłosił się właściwym miejscem do spraw obsługi ruchu internetowego 37 firm i organizacji z całego świata. Analogiczne incydenty czasem wyglądały na naprawdę przypadkowe – tutaj trudno mówić o przypadku. Po pierwsze użyte prefiksy sieci były czasem bardziej specyficzne od oryginalnych – zatem trudno mówić o przypadkowym wycieku prefiksu. Po drugie dobór ofiar i różnorodność ich prefiksów wskazuje, że listę raczej ktoś ułożył odręcznie i z premedytacją. Nie przychodzi nam do głowy żaden wiarygodny scenariusz uzasadniający teorię, że wydarzenie było przypadkowym zbiegiem okoliczności.

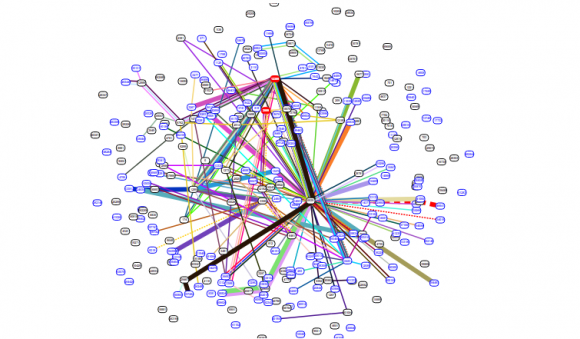

Na liście ofiar znalazły się między innymi firmy takie jak VISA, Mastercard, HSBC, Fortis Bank, centrum kartowe UBS, Verisign, DnB Nord oraz Symantec. W tym zaszczytnym gronie znalazł się także polski bank BZ WBK z prefiksem 195.20.110.0/24. Choć atak trwał zaledwie 7 minut, to w tym czasie rosyjski operator mógł przechwytywać ruch kierowany z sieci do wyżej wymienionych firm. Co prawda większość ruchu powinna być zaszyfrowana, lecz nie można wykluczyć, że w przesyłanych danych mogły znajdować się cenne dla atakujących informacje. Warto także wspomnieć, że głównym udziałowcem posiadającym prawie 49% akcji Rostelecomu jest rosyjski skarb państwa. Na stronie BGPMON znajdziecie szczegółowy opis techniczny oraz wizualizację incydentu.

Komentarze

Co zrobić? Jak żyć? jak to mawia niebezpiecznik, jeżeli było się wtedy na bzwbk?

Modlić się do bogów SSLa

Szyfrowanie to raz.

Strona w p2p to dwa:

onion, i2p, ipfs, zeronet.

Warto zauważyć, ze atakowana była klasa IP, na której nie ma e-bankowości detalicznej, ino bardziej interesujące usługi bankowe :)

Nonqu, myślę że za mała z Ciebie płotka i to nie był atak na Ciebie i Twoje miliony na koncie :P

Sądzę że 7minutowy atak nie był kierowany na nikogo konkretnie. Ot, po prostu atakujący miał nadzieję złapać jak najwięcej płotek do swojego worka. Więc obawy mogą być uzasadnione.

ile można się dowiedzieć w ciągu 7 minut monitorowania całego ruchu organizacji o odstępach z zewnątrz do jej wnętrza . Może warto wziąć pod uwagę dokładny czas zdarzenia

Nawet jeśli zabiorą mu grosza to są jego pieniądze! Chodzi o zasady a nie „wykradanie milionów” Z konta.

zabiorą mu grosz

Ruch Symanteca przechwycony, EVSSL wystrzelone co raz ciężej chłopaki mają

Jest mechanizm Bgp orgin validation, ale wymaga aby prefiksy w bazie RIR były podpisane. RPKI pozwala na weryfikacje czy dane prefiksy mogą być rozgłaszanie przez ten ASN. Sprawa wyglada na prosta ale wymaga pracy po stronie wszystkich właścicieli ASN. Narzędzia gotowe. Tylko korzystać.

Owszem, ale trzeba pamiętać, że mechanizm ten niestety nie pozwala ma potwierdzenie całej ścieżki, a jedynie źródłowego ASN. Nawet po jego implementacji, dalej będzie można próbować grzebać w AS path. Wiemy też jak wygląda zakres jego wdrożenia, a także dlaczego jest tak, a nie inaczej…

AS-Path nie może być stały chodźby ze względu na as path prepend. Stosując RPKI nie zaakceptujemy prefiksu który jest rozgłaszanym przez nie uprawniony do tego ASN. Poziom wdrożenia wynikać może z nie wiedzy lub nie chęci do zmian. Widziałem konfiguracje BGP które nic nie filtrowany na wejściu i brały wszystko co dostawały i dalej to rozgłaszaly

Bez możliwości potwierdzenia poprawności całej ścieżki, dalej ktoś może rozgłosić twój prefix np. do IXa, w którym tego prefiksu nie ma i łyknąć cały ruch z tego IXa adresowany do ciebie. W AS-PATH na końcu można wrzucić Twoj prawidłowy ASN. Wspomniane przez ciebie zabezpieczenie nie zadziała.

https://youtu.be/Vt-hhIOkUVY

Ta joj, będzie tylko lepiej i ciekawiej:

http://wyborcza.pl/7,75398,21707357,pszczelarz-gawedziarz-od-gowina-z-posada-w-cyberbezpieczenstwie.html#BoxGWImg

:-///

Na szczęście to tylko aszdziennik.

Ruskie służby za tym stoją prawie na pewno.

Przez kilkanaście lat nie zrobiono żadnych zabezpieczeń? …

Zrobiono ale Rosja to zaprzyjaźnione państwo

poza tym kapitał niezna narodowości

po co latki ? jak swoi-nawsi chca podsluchiwc ( bo lubia ) to jest OK a wgraj wszystkim latki to nie bedzie mozna …. nadgorliwosc jest gorsza niz SABOTAZ …

7 minut dotyczyło tylko Visy, dla reszty wymienionych firm trwało to dłużej (dla BZ WBK to prawie 6h)….

Po co rosyjski operator zatruł trasy BGP?

Wiedział że to wyjdzie na jaw, bo takiego ataku nie da się ukryć.

.

Skoro to nie pomyłka, jak słusznie sugeruje Adam, to w grę wchodzi tylko pokaz siły: cyberprzestrzeń staje się kolejnym polem walki dla imperialistycznych supermocarstw.

.

O zatruciu tras BGP musiał wiedzieć Роскомнадзор – w Rosji nic nie dzieje się bez wiedzy Kremla który pokazał że jest zdolny atakować inne kraje, szczególnie teraz w kontekście oskarżeń o ataki hakerskie na wybory w USA/Francji/Niemiec.

.

Być może pokaz siły był spowodowany rekordowym wyrokiem w USA dla hakera, syna rosyjskiego parlamentarzysty (sprzedał dane 2 mln kart): http://www.cyberdefence24.pl/586412,bezprecedensowy-wyrok-amerykanskiego-sadu-ws-rosyjskiego-hakera

Baju baj. Kto z was choć raz miał kontakt z BGP domyśla się, że jest to dmuchanie wydmuszki generującej fakt medialny. Wcale nie jest tak łatwo 'przejąć ruch sieciowy’ i nie wystarczy do tego tylko błędny wpis w routerze BGP.

Gdy jesteś wystarczająco duży, aby peerom nie chciało się weryfikować twoich as-setów, to przejęcie ruchu jest trywialne. Co najwyżej trzeba sobie odpalić na boku dodatkową instancję z atakowanym ASN-em. A na oporne prefy/wagi zadziała niemal ze 100% skutecznością wysłanie dłuższego prefiksu (more specific route).

I wie to każdy, kto choć raz próbował zabezpieczyć własne BGP przed wszelkimi przypadkami dziwnymi i ciekawymi – u mnie na końcówce jakieś 3/4 konfiguracji stanowią filtry, które tak w zasadzie powinny być jakimiś defaultami, a trochę przypadków nie wpisałem (z lenistwa). Na routerach obsługujących tranzyty filtry 'racjonalizujące’ to ok. 90% konfiguracji – a to zabezpiecza JEDYNIE moich odbiorców (w sensie: między nimi samymi oraz aby nie zatruwali moich upstreamów).

I nawet jak wszyscy na świecie zaczną pilnować swoich klientów, to operator odpowiednio duży, aby nie być niczyim klientem (tylko dosłownie: peerem), będzie mógł rozgłaszać lewe trasy.