W ostatnich latach wirusy komputerowe zaczęły być częściej używane jako element ofensywnej polityki dywersji i wywiadu. Do Stuxnetu, Flame’a, Duqu czy Gaussa dołączają kolejne, długo pozostające w ukryciu robaki. Najnowsze odkrycie to Red October.

Stare rosyjskie przysłowie mówi „Ciszej jedziesz, dalej zajedziesz”. Najwyraźniej kierowali się nim autorzy kampanii, która otrzymała kryptonim Red October, ponieważ dowody wskazują na to, że działali aktywnie przez 5 lat, zanim ich poczynania zostały wyciągnięte na światło dzienne. Laboratorium firmy Kaspersky opublikowało właśnie obszerny raport, opisujący ciekawego wirusa, prawdopodobnie używanego przez jeden z rządów do operacji szpiegowskich. Pewne ślady wskazują także, że wirus był używany do ataków wymierzonych w Polaków.

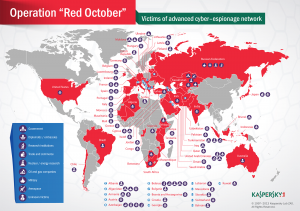

W październiku 2012 Kaspersky został poproszony o analizę serii ataków na sieci komputerowe organizacji dyplomatycznych. Badanie wykazało, że incydenty te stanowiły część zorganizowanej i zakrojonej na szeroką skalę akcji infiltracji systemów należących do rządów, organizacji międzynarodowych i laboratoriów badawczych w krajach Europy Środkowo-Wschodniej, byłych republik Związku Radzieckiego oraz państw Azji Środkowej. Autorzy ataków koncentrowali się na zbieraniu informacji zarówno z komputerów, jak i urządzeń mobilnych oraz sieciowych. Daty rejestracji domen, używanych jako adresy C&C oraz sygnatury plików binarnych o unikalnych nazwach wskazują, że operacja mogła trwać nawet od 2007 roku. Kaspersky znalazł i potwierdził ślady ataków, które miały miejsce od maja 2010 do października 2012.

Ataki, analizowane przez Kaspersky’ego, różnią się w istotny sposób od pozostałych tego typu zagrożeń. Flame, Gauss czy Duqu miały pewne cechy wspólne, których nie wykryto w przypadku Czerwonego Października. Po pierwsze, serwery C&C zostały skonfigurowane tak, by tworząc cały łańcuch połączeń ukryć główny serwer zarządzający. Po drugie, przestępcy zastosowali oryginalną metodę ponownej infekcji w przypadku usunięcia ich wirusa. Po trzecie, narzędzia używane we wcześniejszych atakach nie potrafiły pobierać danych ze smartfonów czy ruterów. Po czwarte, ślady odnalezione w kodzie wskazują, że autorzy oprogramowania posługiwali się językiem rosyjskim. Po piąte, w części ataków wykorzystano chińskie exploity, którym tylko podmieniono pliki binarne. Te elementy sprawiają, że zasadna wydaje się teoria, wskazująca na odrębne pochodzenie Czerwonego Października.

Infekowanie komputerów odbywało się w tradycyjny sposób, poprzez wysyłanie na skrzynki pocztowe pracowników instytucji, stanowiących cel włamywaczy, dokumentów PDF, Word czy Excel, zawierających kod wykorzystujący jeden ze znanych wcześniej błędów. Wśród przykładowych nazw plików, wymienionych przez Kaspersky’ego, znalazł się także plik Katyn_-_opinia_Rosjan.xls, co świadczy o tym, że celem ataków mogły być polskie instytucje. Kaspersky w trakcie analizy przejął część ruchu do serwerów C&C, jednak wśród kilkuset zainfekowanych komputerów nie zlokalizował żadnego, znajdującego się w Polsce.

Pierwszym zadaniem modułu infekującego było zainstalowanie głównego składnika wirusa. Moduł ten, po potwierdzeniu, że posiada dostęp do internetu, łączył się z serwerem C&C by pobrać inne moduły lub polecenia. Moduły dzieliły się na dwie kategorie – zapisywane na dysku oraz przechowywane w pamięci. Te drugie miały tę zaletę, że nie zostawiają prawie żadnych śladów na docelowej maszynie.

Wśród modułów zapisywanych na dysku znalazł się jeden, który wzbudził szczególne zainteresowanie analityków. Infekował on pliki pakietu Microsoft oraz czytnika plików PDF w celu stworzenia oryginalnej tylnej furtki. Moduł ten odpowiadał za analizę wszystkich plików otwieranych w zainfekowanych programach. Jeśli natrafił w nich na zdefiniowane wcześniej tagi, szukał pliku wykonywalnego, zawartego w dokumencie i go uruchamiał. W ten sposób atakujący mógł uruchomić dowolny kod na komputerze ofiary, nie ryzykując przechwycenia dokumentu z exploitem przez system antywirusowy – bo dokument nie musiał już zawierać exploita.

Najwięcej zainfekowanych systemów znaleziono w Rosji, Azerbejdżanie, Kazachstanie, Belgii i w Indiach. Analitykom udało się potwierdzić tożsamość niektórych celów włamywaczy – były to głównie ambasady oraz instytuty badawcze.

Wirus posiadał między innymi moduł wykrywający połączenie komputera ze smartfonem. W razie podłączenia telefonu, wirus kopiował z niego wszystkie dostępne informacje takie jak kontakty, listy połączeń czy kalendarz. Potrafił także odzyskiwać usunięte pliki z podłączanych napędów USB. Co ciekawe, wśród danych, które wirus wyszukiwał na dyskach zainfekowanych komputerów, oprócz klasycznego zestawu plików .doc, .xls czy .pdf znajdowały się także pliki z rozszerzeniami acidcsa, acidsca, aciddsk, acidpvr, acidppr, oraz acidssa – są to pliki tworzone przez program szyfrujący Acid Cryptofiler, używany między innymi przez instytucje takie jak Unia Europejska czy NATO.

Jak do tej pory Kaspersky opublikował jedynie pierwszą część raportu – wkrótce ma się pojawić część druga, zawierająca więcej szczegółów technicznych.

Komentarze

Panowie co jest? Przy wczytywaniu tej strony Kaspersky podnosi alarm:

style.css Detected: Exploit.JS.Retkid.a 2013-01-15 21:18:35 https://zaufanatrzeciastrona.pl/wp-content/plugins/feedburner-subscription-widget/

Sprawdzaliśmy po pierwszym zgłoszeniu ok 17 – tego pliku (ani katalogu) w ogóle nie mamy na serwerze, link to pozostałość po modyfikowanej wtyczce. Na serwerze czysto, na stronie czysto, chyba Kaspersky coś zmyśla albo nie podoba mu się przekierowanie do 404…