Standardem przyjętym przez większość poważnych instytucji, pozbywających się swojego sprzętu komputerowego, jest skrzętne usuwanie wszelkich danych zanim urządzenie opuści firmę. Czasem jednak coś przemknie się przez mechanizmy kontroli.

Nasz czytelnik Adam (zbieżność imion z autorem artykułu przypadkowa) chciał rozbudować swoje sieciowe laboratorium lub przynajmniej wzbogacić magazyn części zapasowych. Niestety jak pewnie sporo z Was wie, rutery Cisco to dość drogie zabawki. Adam podjął zatem ryzyko zakupu urządzeń nie tylko używanych, ale także uszkodzonych. Liczył na to, że może uda się je domowym sposobem i niedużym kosztem naprawić – a przynajmniej wyciągnąć z nich zasilacze, kości pamięci, moduły czy chociażby uchwyty do montażu w szafach. Wybrał ciekawą ofertę firmy Infodruk Systems z Białegostoku, zamieszczoną pod tytułem CISCO CATALYST 7200 SERIES 3 SZT USZKODZONE.

Okazyjne zakupy

Firma Infodruk zajmuje się co prawda sprzedażą drukarek igłowych, ale na Allegro prowadzi również sprzedaż używanych urządzeń IT. Rutery, przełączniki, monitory, laptopy, serwery – wygląda jakby ktoś likwidował całą serwerownię. Adam z firmą miał już wcześniej do czynienia – kupował w niej używane zasilacze awaryjne, przełączniki i rutery. Kiedyś trafił u nich nawet na ruter Cisco 1760 za 50 PLN, w którym znalazł moduł PVDM-256K-16, służący do transmisji VoIP, wart dziesięć razy tyle. Raz także znalazł w jednym z przełączników plik konfiguracyjny wskazujący na pochodzenie urządzenia z firmy budującej platformy wiertnicze. Tym razem zwrócił uwagę, że firma chyba do końca nie wie, co sprzedaje – w końcu „Catalyst” to seria przełączników, a 7200 to model rutera. Zdjęcia wyglądały jednak wiarygodnie, zatem zainwestował 100 PLN (plus drugie tyle za przesyłkę) i został szczęśliwym posiadaczem dwóch zakurzonych pudełek.

Rutery z niespodzianką

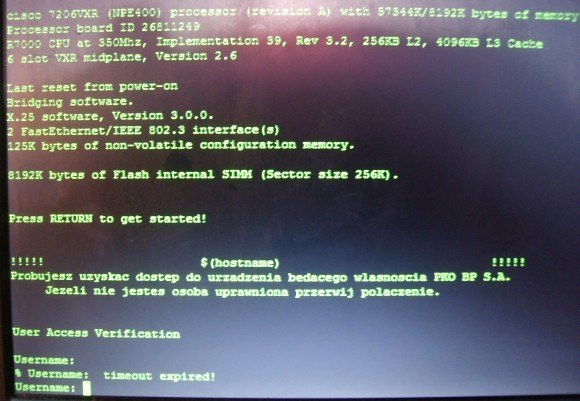

Po otrzymaniu urządzeń spróbował je uruchomić. Co prawda ruszyły, ale nie udało się nawiązać z nimi komunikacji. Adam ucieszył się, że chociaż zasilacze działają i postanowił przyjrzeć się bliżej możliwym powodom, dla których nie da się z ruterami połączyć. Szybko znalazł źródło problemu – brak kości pamięci. Znalazł stare kości pamięci SIMM i dobrał w pary. Urządzenie ruszyło i wyświetliło taki oto komunikat:

!!!!! $(hostname) !!!!! Probujesz uzyskac dostep do urzadzenia bedacego wlasnoscia PKO BP S.A. Jezeli nie jestes osoba uprawniona przerwij polaczenie.

Adam co prawda nie był „osobą uprawnioną”, o której myślał autor wiadomości, jednak jako nowy właściciel urządzenia postanowił nie zastosować się do polecenia z ekranu. Uruchomił ruter w trybie ROMmon, dzięki czemu, nie znając haseł, uzyskał dostęp do pliku konfiguracyjnego urządzenia. Jego analiza potwierdziła, że urządzenia te działały kiedyś w sieci banku PKO BP.

>>> 1 Oddzial w Gdansku (0229) <<< >>> ul. Grunwaldzka 103, 80-244 Gdansk <<< >>> Router Cisco 7206VXR (NPE-400) <<< >>> S/N: 72771642 <<< >>> BGP do IP MPLS VPN od Netia <<<

Adam postanowił na wszelki wypadek nie kontaktować się bezpośrednio z bankiem, ponieważ pamiętał przygody pana Waldemara Nowaka z Nakła. Trzy lata temu pan Nowak znalazł poprzez Google na stronach banku plik (przechowywany w głębokim ukryciu) z danymi ponad 1000 wierzycieli banku. Kiedy poinformował bank i zapytał, czy dostanie nagrodę za odkrycie, został oskarżony o próbę szantażu i przełamanie zabezpieczeń, a policjanci skonfiskowali komputer w celu przeprowadzenia dochodzenia. Sprawa została w końcu umorzona, ale Adam wolał nie podejmować ryzyka i sprawę przekazał w nasze ręce.

Co znajduje się w pliku konfiguracyjnym

Nie zamierzamy publikować samego pliku, jednak możemy opisać jego zawartość. Ostatnia aktualizacja konfiguracji miała miejsce w październiku 2009, zatem dane zawarte w pliku są już zapewne w dużej mierze nieaktualne. Dotyczy to możliwych do łatwego odzyskania (Cisco Type 7) haseł dostępu do serwera TACACS+, kont dostępu do urządzenia, list kontroli dostępu czy też adresów IP różnych istotnych elementów sieciowych. W pliku można także zauważyć problemy takie jak brak uwierzytelnienia BGP oraz EIGRP, zbędne konta użytkowników, wykorzystanie cudzych publicznych adresów IP czy brak optymalizacji list kontroli dostępu i konfiguracji polityk BGP. Na końcu artykułu znajdziecie szczegóły analizy konfiguracji, przeprowadzonej przez zaprzyjaźnionego inżyniera sieciowego.

Odpowiedź banku

Znalezisko naszego Czytelnika opisaliśmy i przekazaliśmy z zestawem pytań do Biura Prasowego banku. Chcieliśmy się przede wszystkim dowiedzieć, jaka jest polityka banku w kwestii pozbywania się używanych urządzeń, jak mogło dojść do wycieku informacji oraz jakie działania podjął bank, by zapobiec potencjalnym skutkom wycieku. Oto odpowiedź, jaką otrzymaliśmy.

Polityka bezpieczeństwa PKO Banku Polskiego nie przewiduje odsprzedaży urządzeń zawierających jakiekolwiek dane. Urządzenia, które posiadają pamięć mogą być oddane lub sprzedane dopiero po zakończonym procesie utylizacji danych. W wyniku procesu utylizacji, pamięć i nośniki informacji oraz przechowywane na nich dane zostają trwale zniszczone. Należy jednak podkreślić, że dane zawarte na wskazanych przez Pana urządzeniach były zdezaktualizowane już w chwili gdy urządzenia przekazano do zutylizowania. Dane nie mogłyby być więc wykorzystane na szkodę PKO Banku Polskiego i naszych klientów.

Przekazanie urządzeń poza Bank nastąpiło w wyniku złamania obowiązujących przepisów i zasad bezpieczeństwa. Po zakończeniu ustaleń PKO Bank Polski podejmie dalsze skuteczne działania w celu wyeliminowania możliwości zaistnienia podobnych przypadków w przyszłości.

Komentarz

Z incydentu można wyciągnąć kilka wniosków. Po pierwsze, usuwanie danych to nie tylko wyjmowanie twardych dysków z komputerów. Należy także pamiętać, że urządzenia przekazywane do firm zewnętrznych mogą ciągle zawierać cenne informacje chociażby w pamięci podręcznej czy też na innych nośnikach (jak w przypadku koreańskiego okrętu patrolowego, przekazanego na złom z zapisem pokonywanych tras). Warto także zdawać sobie sprawę, że nośniki danych mogą być w zaskakujących miejscach – na przykład drukarki i kserokopiarki bywają wyposażone w dyski twarde, na których zapisują przetwarzane dokumenty.

Po drugie usunięcie danych (lub całych nośników) często nie wystarcza, by zabezpieczyć cenne informacje przed wyciekiem. Zlecenie fizycznego zniszczenia sprzętu nie gwarantuje, że sprzęt faktycznie zostanie zmielony czy przetopiony. Niezbędne jest także nadzorowanie procesu niszczenia, wraz z inwentaryzacją sprzętu na każdym etapie procesu. Nawet jednak takie środki bezpieczeństwa nie zawsze gwarantują sukces, skoro na przykład pracownicy MSZ potrafią wynieść i za 10 PLN sprzedać dyski twarde…

Po trzecie bardzo ważna jest polityka firmy wobec przypadków zgłoszenia wycieku informacji. Jak pokazał przykład tego incydentu, przypadkowy nabywca ruterów wolał skontaktować się z nami, a nie z bankiem, ponieważ w oparciu o przypadek sprzed kilku lat obawiał się, czy bank nie będzie próbował wyciągnąć wobec niego konsekwencji. Warto zatem, tworząc zasady reakcji na tego typu incydenty, rozważyć długofalowe skutki przyjętej strategii postępowania.

Choć informacje, zawarte w pliku konfiguracyjnym rutera, same nie wystarczały do przeprowadzenia skutecznego ataku, to mogły zostać wykorzystane przez potencjalnego intruza do łatwiejszego poruszania się po sieci wewnętrznej banku w przypadku wcześniejszego zdobycia tam przyczółka. Bankowi pozostaje cieszyć się, że urządzenia trafiły do uczciwej osoby, dzięki czemu dowiedział się o incydencie i mógł podjąć odpowiednie kroki. Czytelnikom z kolei polecamy ofertę firmy Infodruk (nawet mimo tego, ze nie odpowiedziała na nasze pytania) i prosimy o informację, gdy trafią na inne ciekawe przypadki.

Szczegółowa analiza konfiguracji rutera

Poniżej znajdziecie obiecaną szczegółową analizę pliku konfiguracyjnego, przeprowadzoną przez inżyniera sieciowego.

Konfiguracja urządzenia sugeruje, że jego głównym zadaniem była obsługa ruchu pomiędzy oddziałem w Gdańsku a centralą w Warszawie przy użyciu łączy zewnętrznego dostawcy (usługa MPLS L3 VPN) oraz połączenia z druga lokalizacją w Gdańsku łączami drugiego dostawcy (połączenie ATM PVC). Sama konfiguracja rutera jest dość standardowa dla lokalnego oddziału dużej firmy, można ją jednak uprościć i zoptymalizować.

Bank korzysta z wewnętrznego serwera TACACS+, służącego do uwierzytelniania i autoryzacji dostępu do urządzeń sieciowych. Ruter jest tak skonfigurowany, że przy dostępie zdalnym najpierw jest odpytywany serwer TACACS+, a w przypadku braku odpowiedzi wykorzystywane są hasła użytkowników z bazy lokalnej. Dostęp zdalny (SSH prawdopodobnie nie było obsługiwane przez używaną wówczas wersję oprogramowania, zatem wykorzystywany był telnet) jest możliwy tylko z ograniczonej puli wewnętrznych adresów IP zdefiniowanych na osobnej liście kontroli dostępu. Skuteczny atak wymagałby zatem odcięcia dostępu do serwera TACACS+, podłożenia własnej sesji BGP, wstrzyknięcia tras rutingu i zalogowania się na urządzenie z puli adresów znajdujących się na odpowiedniej liście kontroli dostępu.

W konfiguracji widać brak skonfigurowanego hasła dla uwierzytelniania sesji BGP. Tworzy to ryzyko łatwego podłożenia innego rutera i zasymulowania urządzenia końcowego dostawcy poprzez skonfigurowanie własnej sesji BGP. W efekcie można wstrzyknąć trasy rutingu do oddziału w Gdańsku – w tym trasę domyślną, którą ten ruter również zaakceptuje – zezwala na to wpis w jednej z prefix-list. Atak ten jest zapewne trudny do przeprowadzenia z tego względu, że ruter dostawcy prawdopodobnie też znajduje się w tej samej lokalizacji, jednak brak hasła do uwierzytelniania sesji BGP co najmniej dziwi.

Widać również brak skonfigurowanego hasła do uwierzytelniania dla protokołu EIGRP służącego do wymiany informacji wewnątrz AS 65130, czyli prawdopodobnie dla wszystkich ruterów w lokalizacjach gdańskich (okolicznych). W tym przypadku atak można przeprowadzić wykonać wewnątrz sieci, podkładając własny ruter, nawiązując sąsiedztwo EIGRP i wstrzykując trasy rutingu.

W większości przypadków widać, że bank używa adresacji prywatnej, jednak konfiguracja uwzględnia również kilka adresów publicznych (m.in. 172.255.xxx.xxx, 172.130.xxx.xxx), które nie należą do banku. Bank nie ma zatem prawa ich rozgłosić w zewnętrznym BGP (eBGP) do swoich dostawców internetowych. Jeżeli adresy te mają mieć dostęp do internetu, przed rozgłoszeniem w BGP muszą być przetłumaczone na inne adresy publiczne z puli należącej do banku. Trudno powiedzieć, po co bank stosuje takie rozwiązanie – chyba nie wyczerpał puli adresów prywatnych? Taka praktyka jest ryzykowna, ponieważ w razie pomyłki można rozgłosić w BGP cudzy adres publiczny. Przy dobrej konfiguracji sąsiedniego rutera BGP taki adres zostanie odfiltrowany, jednak po co ryzykować.

Plik konfiguracyjny zawiera oczywiście sporo różnych haseł dostępu, o różnym poziomie zabezpieczeń – są tam zarówno hasła zapisane otwartym tekstem, hasła zapisane w postaci szyfrowania odwracalnego (Cisco Type 7) jak i hasła w postaci haszu MD5 z solą (Cisco Type 5).

Hasła zapisane otwartym tekstem to hasła dostępu do odczytu oraz do zapisu usługi SNMP. Sam dostęp do usługi jest ograniczony do tych samych adresów, co w wypadku dostępu zdalnego.

Hasła, które można łatwo zdekodować, to:

- hasło wewnętrznego serwera TACACS+, służące do uwierzytelniania i autoryzacji dostępu do tego urządzenia (możliwe, że także pozostałych urządzeń – można zdefiniować dla każdego urządzenia inne hasło…ale mało kto tak robi),

- lokalne hasła trzech kont użytkowników o niskich uprawnieniach, z których co najmniej jedno, służące do uwierzytelnienia CHAP, można prawdopodobnie usunąć, ponieważ link wymagający tego uwierzytelnienia został wyłączony, a dwa pozostałe prawdopodobnie można było zapisać w bezpieczniejszym formacie Type 5.

Hasła, które przechowywane są w formacie Type 5 to hasło trybu „enable” oraz hasło użytkownika z najwyższymi uprawnieniami (poziom 15). Hasz używany w formacie Type 5 to specyficzna implementacja hasza MD5 z solą (opis z linka dotyczy SHA-256, ale sposób postępowania jest bardzo podobny).

Zakładając, że zgodnie z oświadczeniem banku wszystkie hasła, zawarte w pliku zostały już dawno zmienione, jego ujawnienie nie stanowi dużego zagrożenia dla banku ani jego klientów. Można jednak poprawić bezpieczeństwo sieci poprzez:

- wprowadzenie uwierzytelnienia BGP oraz EIGRP za pomocą MD5,

- włączenie dostępu przez SSH (wymaga zmiany wersji IOS),

- usunięcie zbędnych kont użytkowników,

- zapisanie haseł pozostałych niezbędnych użytkowników za pomocą formatu Cisco Type 5 (o ile nie wymagają przechowywania w formacie odwracalnym jak w przypadku uwierzytelnienia CHAP)

- zaprzestanie wykorzystywania cudzych publicznych adresów IP,

- optymalizację list kontroli dostępu i konfiguracji polityk BGP.

Komentarze

Pracowalem w banku …. miedzynarodowym – polityka byla jasna – NIC co zostalo raz wpiete w system bankowy nie moglo opuscic banku – sprzet po cyklu zycia byl NISZCZONY fizycznie w podziemiach centrali – nikomu niczego nie odsprzedawalismy – Polskie firmy to burdel na kolkach jesli chodzi o poziom bezpienczenstwa i fachowosci sa prawie na dnie – dlaczego ? kiepskie place, brak szkolen zatem jacy ludzie tam ida do pracy ? slabi, niedouczeni, chaotycznie – w skrocie polacy !

z nożem na gardle lol

A co później się działo ze zniszczonym sprzętem elektronicznym? Jakaś firma utylizacyjna to przyjmowała, czy wyrzucany był jako zwykłe śmieci?

No wiesz nie każdy po podstawówce umie obsłużyć i administrować routerem Cisco.

Co do niszczenia – za stary jestem żeby w to wierzyć.

A z innej beczki; osoba pisząca artykuly w waszym serwisie naprawdę potrafi to robić :)

@Tomek

Staż czyni cuda :)

Hmm. Dwa miesiące temu kupiłem na Allegro Catalyst 3550-12T. Przyjechał z oryginalną konfiguracją firmy leasingowej z Brighton w UK. Hasła, adresacja prywatna, publiczna, hasła Cisco 7. W SNMP informacja o fizycznej lokalizacji (serwerowni?).

Przed chwilą, zanim przeczytałem ten artykuł, postawiłem pod biurkiem drugi egzemplarz.

Ciekawe co będzie tym razem…

Może sprzęt, który przechowywuje krytyczne dane, tak jak na przykład HSMy, powinien być wyposażony w czujniki inercyjne, kasujące/szyfrujące czy cokolwiek robiące z danymi w momencie fizycznego ruszenia pudełka?

No i swoją drogą – czynnik ludzki (w tym przypadku niedoplinowanie procedur), zawodzi najczęściej.

no to benek (właściciel infodruku) ma problem,

Popracowałem tam parę lat, niestety takie coś jest nagminne

Taka sama akcje mialem wiele lat temu z jednym z urzedow pobierajacyh myto od wjazdu lub wyjazdu z kraju (CELowo nie pisze o jaki urzad chodzi). Dyski z danymi, routery i pare innych nosnikow znalazlo sie w sprzedazy po rzekomym „wipingu” a po glebszym szperaniu okazalo sie, ze wsyzstko gdzies tam nadal bylo.

tia, a spytajcie się ich jak niszczą dyski z komputerów, to się dopiero złapiecie za głowę ;-)

Nie mów, że odprawiają nad nimi gusła?

Made my day!

XD Padłem po tym komentarzu.

Dziękuję ;)

„W wyniku procesu utylizacji, pamięć i nośniki informacji oraz przechowywane na nich dane zostają trwale zniszczone.”

No to o co chodzi, przecież wyraźnie napisali, że w routerach nie było kości pamięci ;)

a jak niszczy się płyty cd/dvd? do kosza… bez mielenia czy łamania

bieda, bieda i jeszcze raz bieda, każdy szeregowy pracownik patrzy jak by tu sobie dorobić

MD5 dla BGP to taka kokardka, która niczego nie zmienia, Jest wiele analiz na sieci poświęconych temu tematowi. MD5 jedynie zwiększa zużycie CPU, ale bezpieczeństwo nijak nie idzie w górę. MD5 dla EIGRP zwiększy bezpieczeństwo, ale raczej w nieistotny sposób.

BGP używa TCP jako warstwy transportowej i MD5 dla BGP jest realizowane za pomocą opcji w nagłówku TCP, więc podlega tym samym podatnościom co ataki na TCP. Samo uwierzytelnianie sesji BGP hashami MD5 nie jest istotą problemu, główny problem podczas ataku stanowią pakiety trafiające do CPU routera. Można próbować się przed tym chronić np. za pomocą CoPP. Sama złożoność wynikająca z włączenia MD5 dla BGP zwiększa zużycie procesora w obecnych routerach max. o około 10 %.

Tutaj z kolei: http://www.blackhat.com/presentations/bh-usa-03/bh-us-03-convery-franz-v3.pdf mimo przeprowadzanych testów z atakami na BGP z włączonym MD5, w best practises – slajdy 52,53 – zalecają włączenie MD5.

co to jest „ruter”?

http://sjp.pwn.pl/slownik/2574463/router