Grzeczna i bardzo profesjonalna obsługa klienta. Szybka reakcja, pełne zrozumienie sytuacji, fachowa obsługa, a na koniec solidne rekomendacje. Czy to zdobywca Lauru Obsługi Klienta? Nie, to przestępcy stojący za ransomware.

Negocjacje w kwestiach zapłaty za odzyskanie danych z reguły mają nie ujrzeć światła dziennego – czasem jednak udaje się zdobyć zapis ich przebiegu. Właśnie wyciekła rozmowa w sprawie okupu dla autorów Ragnar Lockera, którym udało się zablokować 30 000 komputerów firmy CWT. CWT, znane kiedyś jako Carlson Wagonlit Travel, zajmuje się rezerwowaniem podróży dla pracowników setek największych firm na świecie. Aby móc kontynuować swoją misję, musiało zapłacić 4,5 mln dolarów szantażystom, a zapis negocjacji wyciekł do sieci.

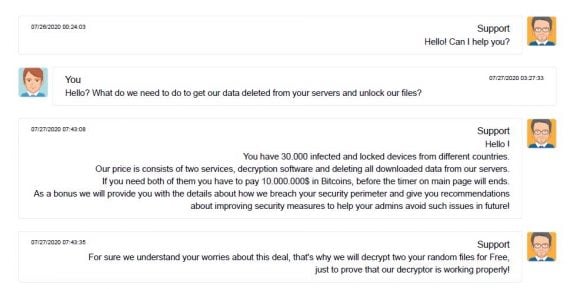

Dzień dobry, w czym możemy pomóc

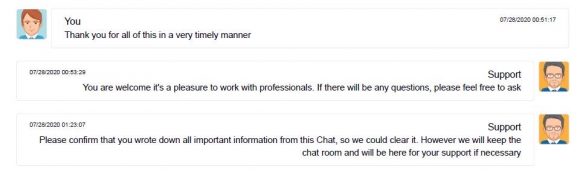

Zrzuty ekranu z negocjacji krążyły w „prywatnym obiegu” od czwartku, ale w piątek opublikował je na Twitterze Jack Stubbs. Nie wiemy, kto prowadzi rozmowę ze strony ofiary – podejrzewamy, że podobnie jak w wielu przypadkach może to być profesjonalny negocjator, wystawiony przez firmę ubezpieczeniową. Rozmowa przebiega tak.

Przestępcy witają się, a ofiara przechodzi od razu do konkretów – czyli co mamy zrobić, by odzyskać swoje dane i usunąć je z serwera przestępców. Już po paru godzinach otrzymują odpowiedź – to będzie kosztowało 10 mln dolarów, o ile ofiara zdąży przed upływem wyznaczonego czasu. Przestępcy obiecują nie tylko skasowanie wykradzionych danych i odszyfrowanie danych zaszyfrowanych, ale także przekazanie rekomendacji odnośnie poprawy bezpieczeństwa sieci ofiary. Obiecują także odszyfrować dwa wybrane pliki ofiary.

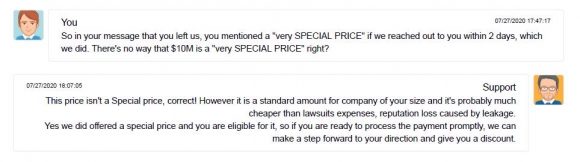

Na zrzutach ekranu, które nie zostały opublikowane na Twitterze, widzieliśmy, że ofiara faktycznie przesłała dwa pliki, które zostały odszyfrowane. W kolejnym etapie ofiara zaczyna negocjować – wspomina o „ofercie specjalnej”, dzięki której przy szybkiej reakcji cena może być niższa. Przestępcy przypominają, że koszty wycieku danych mogą być znacznie wyższe, ale by pokazać dobrą wolę, obiecują rabat w wysokości 20% – zatem 8 mln dolarów to ich kolejna propozycja.

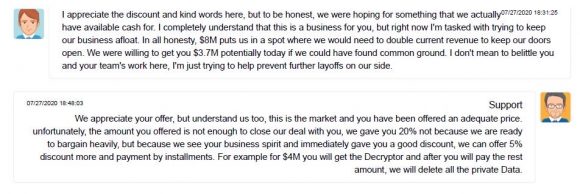

Ofiara, kontynuując negocjacje, proponuje kwotę 3,7 mln dolarów, wskazując, że 8 mln jest dla niej pułapem nie do osiągnięcia, biorąc pod uwagę obecną sytuację rynkową. Jednocześnie ofiara podkreśla, że kwota nie ma być obrazą dla zespołu przestępców i ich pracy. Przestępcy z kolei odpowiadają, że mogą dorzucić jeszcze 5% rabatu, ale za 4 mln mogą jedynie wysłać dekryptor – a druga rata pozwoli na skasowanie wykradzionych danych.

Kolejny nieopublikowany fragment to ciąg dalszy negocjacji, gdzie przestępca, po konsultacjach ze swoimi przełożonymi, zgadza się na ostateczną kwotę 4,5 mln dolarów za obie „usługi” – odzyskanie danych i skasowanie wykradzionych informacji.

Następnie ofiara jest proszona o przesłanie 1 BTC na wskazany portfel, a gdy wszystko idzie dobrze, ma przesłać brakujące 413 BTC. Ofiara przelewa środki zgodnie z prośbą przestępców. Portfel przestępców ma adres 13nmJ3SsNB5pSyQrmX3e6zveY9kHGw8Vs3 i widać na nim dwie opisywane transakcje w odstępie 35 minut.

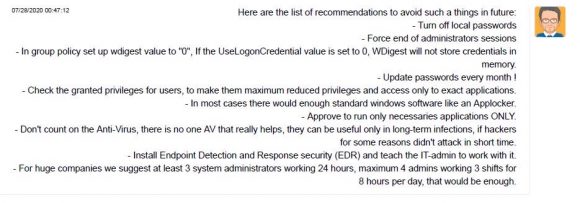

Przestępcy nie tylko przekazują ofierze dekryptor i dostęp do konta w serwisie hostingowym, na którym przechowywali wszystkie wykradzione dane, ale także przesyłają zestaw profesjonalnych (w większości) rekomendacji wskazujących, jak poprawić bezpieczeństwo sieci ofiary.

Na koniec strony dziękują sobie nawzajem za profesjonalizm i dobrą współpracę. Przestępcy pozostają do dyspozycji w razie problemów technicznych.

10/10 za obsługę klienta, dalibyśmy się zaszyfrować jeszcze raz!

Komentarze

Uczciwością i pracą ludzie się bogacą.

Szefciu… Co z tym le roux’em?

Pozdro

Zapłaciłbym. A potem za kolejny x mln dolarów wynajął profesjonalnego śledczego i profesjonalnego mordercę. Egzekucję popaprańców nagrałbym i wrzucił na YouTube’a. Skoro ktoś może mnie okraść, to ja mogę go okaleczyć albo zabić. To jest uczciwe. Taka karma.

Skąd chcesz wziąć śledczego do namierzenia, nawet za x milionów?

Jeżeli przestępcy użyli Tora oraz nie popełnili błędu, są nie do złapania.

Nie wiemy czy użyli Tora, nie wiemy jak się zabezpieczyli. Nie wiemy czy są takimi debeściakami za jakich się uważają. Czasem cyberprzestępcy też popełniają błędy.

Ale za x mln dolców znajdą się chętni żeby poszukać. Nawet gdyby to mieli być inni przestępcy lub ludzie ze służb, zdolni do fizycznej eliminacji. Po prostu kupię taką usługę od każdego. Jak trzeba, podam rękę Szatanowi żeby złapać skurwysynów. Mając taką kasę, mogę sobie pozwolić na eksperyment.

Jakaś szansa i nadzieja na złapanie czasem jest. Szyfrowana transmisja (np. ruch z Tora) jest problemem. Ale zostają jeszcze metadane. Przy odrobinie szczęścia, z nich też da się coś wycisnąć.

Z nadzieją patrzę na rozwijające się technologie: analiza dużych zbiorów danych i uczenie maszynowe. To nowa jakość.

Ja też bym chciał ich dopaść i postawić przed sądem.

Ale pomysły typu

>Egzekucję popaprańców nagrałbym i wrzucił na YouTube’a.

>Skoro ktoś może mnie okraść, to ja mogę go okaleczyć albo zabić.

>Taka karma.

to bolszewizm. Nie do przyjęcia w naszej cywilizacji. U nas sprawiedliwość to nie zemsta.

Ty tak poważnie? I jeszcze w policji służysz?

Psychotesty oszukał, świrus jeden :O

Ach ten mityczny tor :) przypomina mi się kilka kitów z przeszłości i tym jak na bank nie dać się złapać. Używanie sieci publicznej, zmiany mackow, Czyszczenie cache i odpowiednią modyfikacja headerow czy konta bashowe na azjatyckich serwerach. Cuda na kiju.

Ale jak do boju ruszali zawodowcy, to zawsze okazywało się ze narzędzia uważane za super bezpieczne okazywały się guzik warte. Jak ktoś szuka i potrafi to znajdzie

>Używanie sieci publicznej, zmiany mackow, Czyszczenie cache i odpowiednią modyfikacja headerow czy konta bashowe na azjatyckich serwerach. Cuda na kiju.

Każde z wymienionych przez Ciebie działań realnie utrudnia namierzenie cyberprzestępcy. Dlaczego kpisz?

>jak do boju ruszali zawodowcy, to zawsze okazywało się ze narzędzia uważane za super bezpieczne okazywały się guzik warte.

Podaj sposób działania tych „zawodowców”. Tor nie jest „guzik warty”, mają z nim duże problemy nawet trzyliterowe agencje z najbogatszych państw.

>Jak ktoś szuka i potrafi to znajdzie

Namierzenie ludzi za Torem nie jest niemożliwe, ale jest ekstremalnie trudne jeżeli nie popełnią błędu i nie da się skojarzyć ich działań z aktywnością „nietorową”.

Czy znasz chociaż jeden przypadek namierzenia przestępcy za Torem bez wykorzystania śladów które pozostawił POZA cebulową siecią?

Złapanie odpowiedzialnego za atak jest naprawdę bardzo trudne. Ten kto udzielał wskazówek to swego rodzaju pracownik helpdesku, który zazwyczaj nic kompletnie nie wie o mocodawcach. Ma tylko być na linii i odpowiadać lub konsultować się z przełożonymi, którzy też nie siedzą na widoku. Ten kontakt niewiele może zrobić. Nawet Ci nie wyśle dekryptora za darmo, bo po prostu nie może – ten odblokowuje „góra” gdy pieniądze wpłyną.

Przestępcy mocno się zorganizowali. To czasami bardzo dużo szczebelków w hierarchii, a więc i ludzi do namierzenia. Nawet jak dorwiesz ten kontakt jakimś cudem to dalej nie masz pewności czy następna w kolejce jest właściwa osoba.

Bez możliwości prawnych i bezprawnych, które mają służby trzyliterowe, taki detektyw odbije się szybko, a to od ISP, a to od innych dostawców usług, szczególnie w różnych dzikich krajach, nie uzyskując informacji, które są niezbędne do poskładania układanki. Czyli sprawa ekstremalnie trudna. Chyba, że przestępcy zostawili widoczny, ewidentny ślad. A to mało prawdopodobne.

Chyba wcięło wam kluczowy screen, jest 20% rabatu i dodatkowe 5%, brakuje negocjacji z zejściem do $4.5M, ustaleńco do przelania 1BTC, po czym są już tylko wskazówki.

Widzieliśmy ten fragment ale nie został upubliczniony i na razie nie mamy zgody na jego wrzucenie.

a xArma spece zapraszali do siedziby Morele i myśleli że przyjdzie

djaniel / fubu przyszli ;)

Adamie, rozwiń temat, bo nie znam, a może być ciekawy :)

Szkoda że się pozbierali a teraz biegają po firmie i deszyfrują pliki, a najlepsze jeszcze przed nimi …

Jak sa ksiegowane takie okupy?

Jako straty?

Swietny sposob na udawany atak i wydojenie wlasnej firmy a akcjonariuszom cytujemy fragment z „mmisia”.

Wiecie…ten o plaszczu.

Pewnie jako straty nadzwyczajne :)

Nie są, w swiele prawa płacenie okupu jest nie legalne i traktowane jako współpraca z organizacją przestępczą.

A jakoś rządy współpracują z takimi organizacjami ;> więc da się, kwestia tego, co wpisuje się w polu NIP ;)

Duze firmy moga miec np. ubezpieczenie od kosztow okupu.

To są wydatki nie stanowiące KUP (Kosztów Uzyskania Przychodu): wydatki nie stanowiące KUP to termin techniczny z rachunkowości. Pomniejszają one zysk po opodatkowaniu, tak jak np. kary za zatruwanie środowiska, czy koszty przegranych procesów sądowych i mają wpływ na wynik finansowy przedsiębiorstwa.

„Niedoskonałości” językowe Supportu wskazują na nieangielski życiorys sprawców. Może to być również red herring…

ale to ci kur.wa support!

Zmieniamy paradygmat i teraz płacimy szantażystom? a społeczeństwo trzeba z tym oswoić. Ważne żeby były rabaty i promocje. Biznes musi się kręcić (Show must go on)?

Gdyby było inaczej ktoś, kto to ujawnił powinien zgnić w więzieniu. Co zrobić z tymi którzy propagują nowy paradygmat niech oceni adamh :)

O, niech Payback wprowadzają :)

Artykuł wpisuje się w tą właśnie „rekomendację”? Tzn jest sam w sobie recomendacją?

Dobrym rozwiązaniem z punktu widzenia teorii gier byłoby zdelegalizowanie płacenia okupu przez rządy. Kilka firm pewnie by upadło w międzyczasie, ale jeśli nikt by nie płacił to znikłaby motywacja by się specjalizować się w tym procederze wiec straty społeczeństwa mogłyby być mniejsze. Jeśli firmy kryłyby się z wyciekiem danych wtedy dorzucić jeszcze większe kary na podstawie RODO.

Spowodowało by to zmianę metody monetyzacji (sprzedaż informacji konkurencji lub wywiadowi obcych państw, crypto jacking, identity theft, whatever), a nie zaprzestanie ataków. Z perspektywy ewolucyjnej teorii gier takie ataki stanowią presję ewolucyjną powodującą ciągłe doskonalenie techniki i pozostawanie specjalistów w ciągłym dążeniu do perfekcji. Są wartościowym elementem ekosystemu. Ich brak mógłby spowodować rozleniwienie administratorów danych, które w dłuższym okresie mogło by się skończyć katastrofą szczególnie w przypadku międzynarodowego konfliktu w cyberprzestrzeni.

Uważam odwrotnie . Dlatego narkotyki są niebezpieczne bo nie są uregulowane . I tak samo prostytucja . Np ulegalnienie narkotyków nałożenie 300 procent akycyzy unowocześnił by kraj tylko mafia nie chce aby ceny spadły za te usługi . Niestety nie da zrobić się ustawy braku biedy , braku przestępczości braku pobić

Ten nowy paradygmat nazywa się utylitaryzm, i tak, jest wydawniejszy, więc powinien wyprzeć średniowieczne normatywne podjeście. Masz inne zdanie -> poczekam aż umrzesz ze starości, blah