Witryna organizacji odpowiedzialnej za wystawianie m. in. certyfikatów Certified Ethical Hacker została podmieniona. W jej miejscu znalazły się dokumenty jednego z najbardziej ostatnio znanych klientów organizacji – Edwarda Snowdena.

Prowadzenie jakiejkolwiek działalności publicznie kojarzonej z bezpieczeństwem informacji automatycznie podnosi ryzyko podmiany strony głównej, która staje się bardziej atrakcyjnym celem dla włamywaczy. Spotkało to już wiele osób i organizacji i często wygląda dość zabawnie.

Snowden jako certyfikowany haker

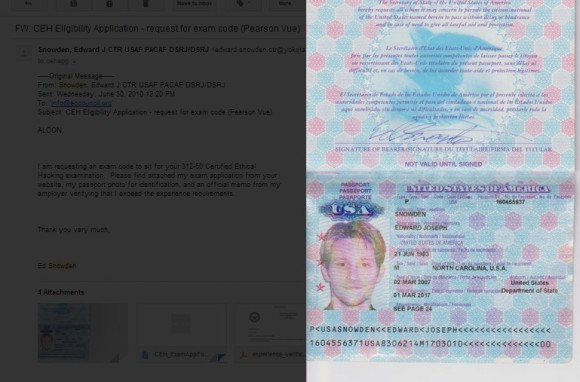

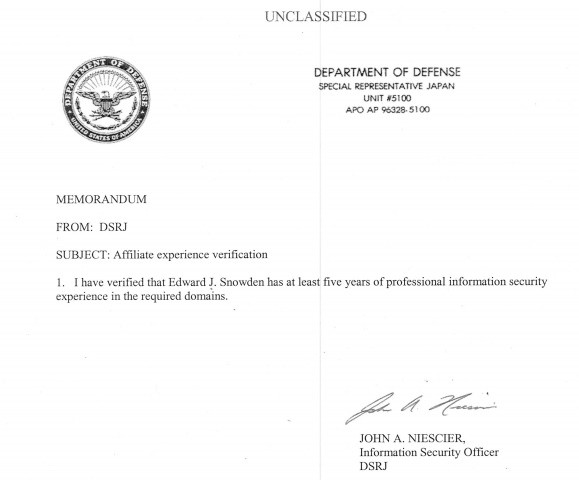

W lipcu zeszłego roku New York Times opublikował ciekawy artykuł z informacją o tym, że w roku 2010, w trakcie swojej pracy dla NSA, Snowden zdał odpowiedni egzamin i otrzymał certyfikat Certfied Ethical Hacker. Przy okazji wyszło także na jaw, że otrzymał również certyfikat Certified Security Analyst, wystawiany przez tą samą organizację – EC-Council. Co ciekawe, do egzaminu przygotowywał się na kursie w Indiach. Nie jest jasne, czy certyfikaty zbierał dla własnej przyjemności, czy tez miały mu one pomóc w zrobieniu kariery w NSA. Jak wspominają jego nauczyciele, już przyjeżdżając na szkolenie miał dużą wiedzę na temat materiału objętego egzaminem.

EC-Council – hakerzy są tutaj

Jeśli ktoś wątpił do tej pory to to, czy Snowden faktycznie posiadał certyfikaty wydane przez EC-Council, od wczoraj nie musi już się nad tym zastanawiać, ponieważ dowody znalazły się na głównej witrynie serwisu. W godzinach wieczornych polskiego czasu witryna eccouncil.org zmieniał swój wygląd i zamiast ironicznie w tym kontekście brzmiącego hasła reklamowego „Hakerzy są tutaj, a gdzie jesteś Ty” znalazły się na niej dokumenty Edwarda Snowdena – wiadomość poczty elektronicznej, skan paszportu oraz list z rekomendacjami.

Przedstawione na stronie dokumenty wyglądają bardzo wiarygodnie – nawet zgadza się fakt, że w roku zdawania egzaminu Snowden stacjonował w Japonii, skąd pochodzi jego rekomendacja zawodowa.

Na stronie znalazł się także cytat, przypisywany przez autora strony czarnemu charakterowi filmu Hackers:

owned by certified unethical software security professional -Eugene Belford

Kto stoi za tym włamaniem

Co prawda włamywacze nie podpisali się wprost, ale zostawili po sobie kilka śladów, wskazujących na ich tożsamość. W kodzie źródłowym podmienionej witryny znalazł się fragment

<!--htp6--!>

Wygląda zatem na to, że historia tego włamania zostanie wkrótce opisana na łamach szóstego numeru rewelacyjnego zinu Hack The Planet. Jeśli jeszcze nie znacie grupy HTP, to przypominamy, że w czwartym numerze opisano włamania do ImageShack.us a numer piąty przyniósł włamania do serwerów MIT, nmapa, Wiresharka, Pythona czy Wgeta. Dodatkowo za tą teorią przemawia fakt, że serwer eccouncil.org w trakcie włamania znajdował się pod adresem IP 93.174.95.82, który przewija się w logach IRC skojarzonych z poprzednimi włamaniami oraz z tym właśnie adresem łączyło się tajemnicze złośliwe oprogramowanie, przesłane do serwerów VirusTotal na początku lutego. Adres ten był wykorzystywany w ataku na użytkowników gry Realm of the Mad God. Czekamy z niecierpliwością na szóste wydanie zina – wygląda na to, ze włamywacze mogą dysponować ciekawą listą posiadaczy certyfikatów i ich dokumentami.

Aktualizacja 20:00

Jakby tego było mało, przed godziną nastąpiło ponowne podmienienie witryny z dodatkowym komentarzem. Obecnie brzmi on tak:

Defaced again? Yep, good job reusing your passwords morons jack67834# owned by certified unethical software security professional Obligatory link: http://attrition.org/errata/charlatan/ec-council/ -Eugene Belford P.S It seems like lots of you are missing the point here, I'm sitting on thousands of passports belonging to LE (and .mil) officials

Ponowne używanie tych samych haseł po włamaniu? Pogratulować kompetencji.

Komentarze

Teraz strona została znów podmieniona ; )

Defaced again? Yep, good job reusing your passwords morons jack67834#

Piękne!

Na pierwszy rzut oka debile.

Ale z drugiej strony może wiedzieli kim jest atakujący, lecz w obawie o zaszyfrowane dyski lub brak wystarczających dowodów, zasadzili pułapkę na atakującego, ustawiając ponownie to samo hasło z nadzieją, że napastnik połakomi się na ponowną próbę, dzięki czemu będą mogli go złapać na gorącym uczynku.

Jak jest lub było dowiemy się wkrótce, a jak na razie strona jest nadal podmieniona :)

Serio…

Po prostu nie mieści mi się w głowie jak ludzie którzy reklamują się jako specjaliści od IT security mogą używać tak trywialnych haseł, w tym momencie ten certyfikat został zmieszany z błotem, bo jasne wszystko da się złamać, ale ten deface jest efektem lenistwa. Pozdro ;)

Ale oni mają być specjalistami od przeprowadzania egzaminów, czyli dobrze robić outsourcing edukacyjny, a nie być specami :)

W końcu w praktyce „zapłaćmy A,B i C za przygotowanie egzaminu, D inc. za appkę do szkoleń, kontrakt z E i F na przeprowadzanie certyfikatów i prawnik G ogarniający umowy i klauzule”.

Hej,

no szkoda, bo sam sie ucze do CEH.

Ale to pokazuje jedno: kazdego mozna zlamac. Predzej czy pozniej. No i przypomina sie powiedzenie:

„Szewc bez butów chodzi” :)

EC-Council podało informację:

RE: February 22nd, 2014 Security Breach on EC-Council

On February 22nd, 2014 at approximately 8PM EST, the domain http://www.eccouncil.org was redirected to an ISP in Finland. Immediately EC Council’s Internal Security Response team initiated a comprehensive investigation.

EC-Council’s Security Team has confirmed no access to any EC-Council Servers was obtained, the domain redirection was done at the DNS Registrar and traffic was re-routed from Authentic EC-Council Servers to a Host in Finland known for hosting other illegal websites. EC-Council immediately began exercises in security precaution to fortify against any further attempts. EC-Council immediately opened cases with the United States FBI as well as international Law Enforcement to apprehend this individual and launched a full analysis of third party vendors where the security breach was allowed.

The affected records reside with a Third-Party, ICANN certified DNS Registrar and though EC-Council has terminated service there and moved, DNS propagation will take some time. During the DNS propagation period, eccouncil.org will be unavailable to the public. While EC-Council Servers remained untouched and running, the third-party DNS registrar remained affected through the day on Sunday February 23rd and into the morning Monday February 24th. EC-Council in Cooperation with domestic and foreign Law Enforcement as well as Judicial Systems will continue to investigate the incident.

EC-Council will release additional information through its official Facebook page as well as LinkedIn as details come available.

Źródło: https://www.facebook.com/ECCouncil

Więc z tego co zrozumiałem to, sprawca ataku kłamał, że uzyskał dostęp do danych, a w ataku zostały podmienione DNS’y i dlatego też tak długo trwa przywracanie strony.

Mi osobiście wydaje się, że mówią prawdę, tak samo jak było w tamtym roku bodajże z Godzilla. Podali później informację, że atakujący uzyskał dostęp tylko do wglądu i miało by to z jednej strony sens, bo CEH to ok, jest ogólno dostępny w sieci do pobrania w wersji od 5 do 8, ale kto by się nie pokusił o skopiowanie reszty kursów na dysk ?

Update: 2/25/14 07:00

DNS Propagation is still in process around the world however major DNS providers have updated to the new data. With respect to our release yesterday, our Internal Response team has been closely monitoring our third party vendors.

EC-Council has launched an international cooperative effort with law enforcement entities based on information uncovered during our analysis of this incident. Our cooperation with Law Enforcement is two-fold. First is to establish subpoena’s on third party vendors where computer crimes took place, second is for justice.

We would like to thank the many Information Security professionals who openly keep the community informed, DNS Hijacking is illegal. We will work with the authorities to ensure to the best of our ability the individual(s) responsible are held accountable.

This is a clear example of what we have always taught; No one can ever be completely secure. Although EC-Council servers remained untouched, a vulnerability in our third party DNS vendor led to this DNS Hijacking incident, rendering our main website unavailable for a short period of time.

While this investigation is ongoing and subpoenas will take time, we are dedicated to keep our customers and partners apprised of all progress.