W ramach nigdy niekończącej się sagi Wieści z Krainy Tylnych Furtek w Domowych Urządzeniach Sieciowych przedstawiamy kolejny odcinek, w którym nepalscy badacze natrafiają na wbudowane konto administratora.

Niżej opisane odkrycie zostało po raz pierwszy upublicznione na Międzynarowowej Konferencji Cyberbezpieczeństwa i Cyberprawa w hotelu Yak i Yeti w Katmandu. Na szczęście autorzy publikacji streścili ją także na swoim blogu, dzięki czemu trafiło ono do nieco szerszej widowni.

Konto Supermana?

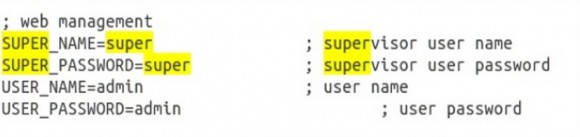

Nepalscy badacze na problem natrafili, kiedy próbowali naprawić ruter, który miał problem z ilością ruchu przez niego przechodzącą w trakcie skanowania nmapem sieci zewnętrznej. Początkowo próbowali zainstalować alternatywne oprogramowanie, ale gdy ta operacja się nie powiodła, zabrali się za analizę wbudowanego oprogramowania. W jej trakcie znaleźli klasyczną tylną furtkę, czyli wbudowane konto administratora z loginem super i hasłem super.

Badacze poszli dalej by spróbować zidentyfikować, czy podobne konto istnieje także w innych ruterach niż ten, który posiadali. Twierdzą, że znaleźli kilkanaście różnych podatnych modeli, występujących w ilości ok. 200 000 egzemplarzy dostępnych w sieci. Na pewno podatne są wg nich modele:

- TrendNet TEW-638APB, TEW-639GR, TWE-736RE

- Digicom DAPR 150RN, DAPR 300RN

- Alpha Network AIP-W525H, AWAP806N

- Pro-Link PRN3001, WNR1008

- Planet Networks WNRT-300G

- Bless Zio-3300N, Zio-4400N, Zio-3200N, Zio-3300N

- SmartGate SG3300N, SG3100N

- Blue Link BL-R30G

Choć badacze twierdzą, że może to oznaczać złośliwie zmodyfikowane oprogramowanie, prawda może leżeć gdzie indziej. Jak zauważa jeden z czytelników Hacker News, wszystkie te modele oparte są o układ RTL8196C firmy Realtek i prawdopodobnie tylna furtka znajduje się paczce domyślnego oprogramowania go obsługującego. Z tego samego układu korzystają także niektóre modele ruterów Asusa, Netgeara, D-Linka czy Belkina, ale na razie w żadnym z nich nie potwierdzono istnienia tylnej furtki.

Jeśli nie jesteście pewni, jaki model procesora znajduje się w Waszym ruterze, spróbujcie po prostu zalogować się do niego loginem i hasłem super (i dajcie znać, jeśli zadziała). Tak czy inaczej pamiętajcie, by nie wystawiać do świata interfejsu do zarządzania ruterem a jeśli możecie, to wgrajcie alternatywne oprogramowanie (RTL8196C jest kompatybilny z OpenWRT).

Komentarze

Mała literówka. Stolica Nepalu to Katmandu a nie Katamandu.

Dzięki, poprawione.

melduję, że ASUS RT-N56U bezpieczny na FV 3.0.0.4.374_5656

przynajmniej pod względem TEGO backdoora :P

Realtek RTL8181, RTL8186, RTL8186P to nazwy SoCów, a nie modele routerów, więc ich podatność raczej nie dotyczy.

Poprawione, autorzy odkrycia się rozpędzili :)

Ja nie ogarniam, jak urządzenie, które kupuje się tylko po to, by zwiększyć bezpieczeństwo, jest tak gówniane pod względem tego bezpieczeństwa?

Klient idzie do sklepu i ma do wyboru jakiś zwykły hub albo bezpieczniejszy router (przynajmniej tak go się reklamuje)… No do diabła, co to za „bezpieczny” router??? Po co ta dopłata z huba do routera??? Po co to żre ten prąd???

„jakiś zwykły hub albo bezpieczniejszy router”

Hmmm, warto byłoby to doprecyzować, bo „hub” (w domyśle: sieciowy, bo może być jeszcze hub USB albo hub lotniczy) to inaczej „koncentrator sieciowy”: https://pl.wikipedia.org/wiki/Koncentrator_sieciowy działający inaczej niż router. Zresztą te pospolite domowe routery są często skrzyżowaniem routera i switcha, a czasami, dodatkowo modemu xDSL.

Chodzi o hub sieciowy oczywiście.

Domyślnie, jak Kowalski chce rozdzielić sieć kablową (Wi-Fi na razie pominę), to może użyć huba, switcha, albo routera z regułami. Ten ostatni niby bardzo bezpieczny… no właśnie wychodzi, że słabo bezpieczny… :)

Jak chce rozdzielić sieć kablową, to kupuje switcha (huby w ogóle jeszcze są w użyciu i sprzedaży? o_O), a router zazwyczaj kupuje jak potrzebuje sobie ustawić WiFi w domu. Dzięki temu, że na takim routerze zazwyczaj domyślnie działa DHCP może sobie podłączyć kilka urządzeń bez żadnego czarowania i to jest właśnie to, czego przeciętny Kowalski potrzebuje. Inna sprawa (i tu masz oczywiście rację), że poziom zabezpieczeń takich urządzeń jest często skandalicznie niski.

Mylicie, panowie, zasadnicze pojęcia.

Hub i Switch to urządzenia, działające w wartswie 2 modelu OSI (zwanej też „warstwą MAC”). Oznacza to, że służą do wymiany informacji jedynie po sieci LAN (Ethernet) i transmitują ramki, adresowane numerami MAC. Dla switchy i hubów może nie istnieć W OGÓLE nr IP.

Router natomiast jest urządzeniem, które służy umożliwieniu komunikacji z Internetem, czyli wyjście poza sieć lokalną. Dane wysyłane przez router grupowane są w pakiety (częścią pakietu jest ramka Ethernet), a za adresy służą numery IP (IP = Internet Protocol).

Switch/Hub i Router to ZUPEŁNIE inne urządzenia, służące do innych zastosowań.

A hub od switcha różni się tym, że hub to prosty koncentrator, wysyłający WSZYSTKIE dane w sieci do WSZYSTKICH odbiorców (nie rozróżnia numerów MAC). Czyli siec oparta na hubach nie dość, że cechuje n-krotnie większy ruch, niż w opartej na switchach, to jeszcze dodatkowo-każdy użytkownik fizycznie otrzymuje dane adresowane do wszystkich innych użytkowników sieci (wystarczy zmienić tryb działania karty na „nasłuch wszystkiego”, albo zmienić nr MAC, żeby otrzymywać wiadomości adresowane do kogoś innego). Ze względu na te zasadnicze wady-switche nie są instalowane praktycznie nigdzie chyba od dobrych kilkunastu lat…

Z kolei urządzenia, udostępniające sieci WiFi zwykło nazywać się mianem Access Pointów.

A, że, od pewnego czasu w sprzedaży dostępne są głównie kombajny, łączące funkcjonalność routera, switcha i Access Pointa to zupełnie inna sprawa ;). Niektorzy pamietaja jeszcze stawianie routerów na kompach stacjonarnych i podpinane do zewnętrznych switchy.

Dziękuję za uwagę ;)

Uważam, że w tych czterech wypowiedziach wyżej nigdzie się nie mylimy, bo my podajemy te dane w pewnym kontekście. A lekcja fajna, ale zupełnie nietrafiona w tym przypadku(!).

Proste zadanie dla Kowalskiego, czyli ma 1 wtyczkę RJ45, ale chce jednocześnie użyć 3 urządzeń z gniazdkiem RJ45. Może sobie w tym celu kupić 3 kabelki oraz hub, switch lub router (zakładam, że ISP pozwala na użycie do 3 adresów IP).

I w tym przypadku gwoździem do trumny może być router z NATem+DHCP i gównianymi zabezpieczeniami, który w tym konkretnym przypadku jest DUŻO GORSZY, niż switch i ten opluwany przez was hub. Był zresztą bardzo fajny artykuł u konkurencji, jak właśnie taką metodą jeden gość pożegnał się z dosyć dużymi dla Kowalskiego pieniążkami na koncie.

Podsumowując, płaci się więcej, ale pod względem bezpieczeństwa ma się ciągle takie samo, lub większe „Gie”… No i router ciągle źre więcej prądu…

Hmmm…. nie mam opcji „Odpowiedz” pod Twoja wypowiedzia, wiec dalem „odpowiedz” do poprzedniej-mam nadzieje, ze wyswietli sie w dobrym miejscu…

OK, jeśli masz 3 publiczne IP u ISP to tu pełna zgoda-możesz użyć switcha (ale NIE huba! Jesli to zrobisz-wszystkie dane transmitowane w twojej wewnetrznej sieci beda wysyłane do bramki ISP! Tzn. działać będzie, ale dyskusja zahacza o bezpieczeństwo, więc nie polecam…).

Tylko, że wtedy liczba hostów twojej sieci ogranicza się do liczby publicznych IP, danych przez ISP. I każdy z komputerów, podpiętych do tej sieci, jest wystawiony „na zewnątrz” z publicznym adresem, więc de facto jesteś narażony na 100x więcej niebezpieczeństw, niż w przypadku łączenia przez router (nawet z opisanymi tu backdoorami!)

Chciałem jedynie wytłumaczyć, że to nie tak, że „router to taki bezpieczeniejszy switch”, tylko to dwa ZUPEŁNIE inne urządzenia o innym zastosowaniu. Switch służy do komunikacji w sieci LAN (Ethernet). Natomiast Router to urządzenie do routingu pakietów między sieciami.

Switch nie jest alternatywą dla routera. Jest bardziej workaroundem, który można zastosować „bo też działa” (w pewnych sytuacjach), ale nie jest to ani poprawne, ani efektywne i NA PEWNO NIE bardziej bezpieczne, niż łączenie przez sprzętowy router (nawet jeżeli ten zawiera dziury).

Obrazowo:

Urządzenie-warstwa-protokół

Switch-Ethernet(2)-MAC

Router-Internet(3)-IP

Pozdrawiam!

BTW-wypowiadam się tu w tak „mentorskim” tonie, że pewnie zaraz ktoś nie wytrzyma i wyczai błędy w mojej poprzedniej wypowiedzi, więc może sam szybko poprawię:

„albo zmienić nr MAC, żeby otrzymywać wiadomości adresowane do kogoś innego”

To oczywiście nie dotyczy sieci opartej na hubach, bo jak pisałem-tam żaden numer nie jest sprawdzany, więc nie trzeba nawet tego robić, aby podsłuchać kogokolwiek

„Ze względu na te zasadnicze wady-switche nie są instalowane praktycznie nigdzie chyba od dobrych kilkunastu lat…”

Nie switche a HUBY (oczywiście)!

Są są instalowane ;) np przed routerem, wtedy łatwo wpina się kompa z wiresharkiem.

@Robert

(Nie wiem jak tu działa ten system odpowiadania, mam nadzieję, że pojawi się pod ostatnią wypowiedzią wątku)

Poważnie?! W XXI wieku takie rzeczy w ogóle są jeszcze produkowane?

W sumie szybki rzut oka na eBay:

http://www.ebay.com/itm/Netgear-EN104TP-4-Port-10-Mbps-Ethernet-Hub-RJ-45-with-Uplink-Button-/221657485872

Cena ponad 200 $ oO. Ktoś jest w stanie to racjonalnie wytłumaczyć? Nie chce mi się teraz czytać dokumentacji, ale brzmi jak jakiś kosmos. Kto i po co kupuje/instaluje takie rzeczy? Gdzie to ma zastosowanie?

Do: @hadouken

Ale ja jestem tego świadomy i w moim przykładzie najlepiej zadziałają switch i hub (sic!) właśnie. Czemu? Bo oba rozdzielą sygnał, a jako użytkownik jestem świadomy, że nic mnie dodatkowo nie chroni, więc sobie odpowiednio poustawiam komputery. Hub nic nie szkodzi przy założeniu, że ISP jest stroną zaufaną lub że nie przesyłam nic dziwnego pomiędzy kompami po sieci (a tak najczęściej w prostych domowych jest).

A czemu dałem huba do listy? Żeby pokazać, jak gównianym sprzętem jest taki wypasiony router.

A z ruterem to jest później zdziwko, że ta super bezpieczna sieć wewnętrzna jest właśnie przeglądana przez np. jakiegoś użytkownika Karaczana, który przez swoją głupotę nienawidzi cały świat, a strona mojego banku, która tego dnia mnie zapytała o więcej danych nie była stroną tego banku pomimo dobrego URL…

Do: @hadouken

A odnośnie ceny nowego Huba, to fabrycznie nowy Polonez w oryginalnym opakowaniu jaką by miał teraz cenę? ;)

Adam, kolejny błąd: „Jak zauważa jeden z czytelników Hacker News, wszystkie te modele oparte są o układ RTL8196C firmy Realtec” – ostatni wyraz powinien być „Realtek”. Popraw się Adamie, liczymy na Twój profesjonalizm;)

Poprawione.

PS. „Jeśli chcesz zwrócić uwagę na literówkę lub inny błąd techniczny, zapraszamy do formularza kontaktowego”

Ale tutaj przynajmniej jest szansa na publiczną chłostę za takie literówki :b :D

No tak, to jest różnica między komunikatem „macie błąd, poprawcie” a „o jaki ja mądry jestem że znalazłem literówkę” :)

Adamie, nie bądź niewdzięcznikiem;)

Poza tym, nie chłostam Cię, tylko trochę się wygłupiam i tyle.

Wiesz dobrze, że to nie było złośliwe, no mam nadzieję że wiesz:)

Wiem wiem, uwaga była ogólna przez co niektórych niesłusznie krzywdzi ;)

A ja tam wyżej poprawnie użyłem emotikonek :).

A tak poważniej, to dla mnie ślady/dowody tego, że ktoś aktualizuje/poprawia artykuł już po upublicznieniu są na plus, bo nie wszystkim się chce to robić :).

Zgłaszający wprost oczywiście też są wg mnie OK… :)

Edimax kolejny raz okazał się niepodatny, ciekawe jak długo jeszcze ?

Pewnie aż porządnie go zbadasz ;)

to ia dorzuce swoj grosik

W ramach nigdy niekończącej się sagi Wieści z Krainy Tylnych Furtek w Domowych Urządzeniach Sieciowych przedstawiamy kolejny odcinek, w którym nepalscy badacze natrafiają na wbudowane konto administratora.

prawidlowo bedzie

W ramach nigdy niekończącej się sagi o tylnych furtkach w domowych urządzeniach sieciowych przedstawiamy kolejny odcinek, w którym nepalscy badacze natrafiają na wbudowane konto administratora.

Powiedz proszę że trollujesz

Asus RT-N18U bez tej podatności na FV 3.0.0.4.376_3754

super:super występowało w ovislinkach już w czasach kiedy jedynym standardem routerów, które można było kupić w sklepach było 802.11b, czyli kilkanaście lat temu. Wtedy jedyną radą na to, był alternatywny soft wrocławskiej firmy Alfanet, o *wrt jeszcze wtedy nikt nie słyszał.

Jakiśtam techniclan i furtka działa!

no czad… SAPIDO GR-1733 loguje aż miło :) jak żyć?

GR-1736 również ma tę lukę.

TP link TL-WR1043ND 3.13.15 Build 140319 Rel.41339n

ufff… wolny od tego backdora ;)

Co to jest „ruter”?

Poszukaj w słowniku zanim zapytasz następnym razem.