Konferencja Black Hat nadchodzi wielkimi krokami, a wraz z nią zapowiedzi ciekawych prezentacji. W trakcie jednej z nich firma Accuvant pokaże, jak zdalnie przejąć kontrolę nad telefonami, znajdującymi się w promieniu 10 metrów od specjalnego urządzenia.

Wall Street Journal donosi, że za kilka dni na konferencji Black Hat zostanie zaprezentowany ciekawy atak na telefony działające pod kontrolą systemów Blackberry, Google oraz Apple. Atakujący, wyposażony w fałszywy BTS, wykorzystując błędy w procesorze sygnałów radiowych, może całkowicie niezauważalnie przejąć kontrolę nad cudzym telefonem i nie tylko podsłuchać jego rozmowy, ale np. przejąć kontrolę nad mikrofonem czy kamerą lub odczytać listę kontaktów.

Ten nieznany procesor

Większość użytkowników telefonów nie zdaje sobie sprawy z tego, ze ich urządzenia, oprócz głównego procesora, odpowiedzialnego za obsługę ekranu, klawiatury i innych interfejsów użytkownika, posiadają także między innymi procesor wyspecjalizowany w obsłudze sygnału radiowego, używanego do komunikacji z siecią komórkową. Procesor ten posiada swoje własne oprogramowanie oraz pamięć, z reguły niedostępne z poziomu użytkownika.

Mathew Solnik oraz Marc Blanchou, pracownicy firmy Accuvant, twierdzą, że odkryli błędy w oprogramowaniu co najmniej jednego popularnego procesora sygnałów radiowych, które umożliwiają im uzyskanie nieautoryzowanego dostępu do urządzenia je zawierającego. Atak taki nie jest trywialny, jednak zdaniem badaczy jest wykonalny.

Jak uzyskać kontrolę

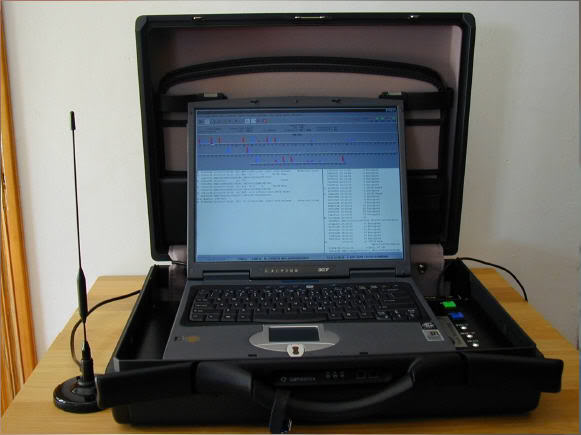

Pierwszym wyzwaniem jest uzyskanie możliwości przesyłania sygnału radiowego do telefonu komórkowego. W tym celu badacze używają fałszywej, przenośnej stacji nadawczej (IMSI Catcher), która ma rozmiar laptopa i kosztuje mniej niż tysiąc dolarów. Wysyłając sygnał silniejszy niż oryginalne BTSy, przekonują telefon do połączenia z ich urządzeniem. Od tego momentu mogą kontrolować ruch radiowy urządzenia i odpowiednio nim manipulować.

Drugim etapem ataku jest wykorzystanie błędu odkrytego przez badaczy w oprogramowaniu wykorzystywanym przez procesory Qualcomm (jednego z największych dostawców tego typu urządzeń na świecie). Qualcomm przyznał, że faktycznie otrzymał zgłoszenie o błędzie w starszej wersji swojego oprogramowania i wypuścił już odpowiednie poprawki. Błąd rzekomo występuje jedynie w wybranych modelach telefonów, a jego wykorzystanie niekoniecznie musi prowadzić do naruszenia bezpieczeństwa całego urządzenia.

Trzecim etapem ataku, o którym na razie niewiele wiadomo, jest przejęcie kontroli nad innymi elementami telefonu. Badacze twierdzą, ze w niektórych wypadkach udało im się uzyskać dostęp do mikrofonu urządzenia, jego kamery lub aplikacji z kontaktami. Ten etap ataku zależy jednak bez wątpienia od architektury oprogramowania danego producenta i przejęcie kontroli nad procesorem sygnałów radiowych nie musi oznaczać dostępu do głównego procesora lub pamięci telefonu.

Gdzie jeszcze są błędy?

Jeśli jednak firma postanowiła pokazać taki atak na publicznie dostępnej konferencji, to jakie metody i na jakie modele telefonów posiada w swoim arsenale? Dziennikarze WSJ twierdzą, że oprogramowanie procesorów sygnału radiowego stało się w ostatnich latach obszarem intensywnych badań firm inwestujących w ofensywne technologie szpiegowskie. Izraelska firma NSO Group, której głównym produktem jest pomoc rządom w szpiegowaniu telefonów obywateli, została niedawno kupiona przez duży fundusz inwestycyjny za 110 milionów dolarów. Jej pracownicy chwalą się na LinkedIn licznymi odkryciami błędów w systemach Google i Apple. Skoro takie możliwości mają prywatne firmy, to jakimi dysponują służby specjalne?

Komentarze

Mam starą nokię z Symbianem, do tego Netmonitor i się nie boję takich wynalazków.

W temacie polecam rowniez bardzo dobry art z [BS]: https://badsector.pl/zagrozenia/wiadomosci/2013/11/podwojna-tozsamosc-twojego-smartfona.131.html