Od około roku mBank wysyła swój mailing w sposób którego nie powstydził by się nadawca phishingu. Klienci zgłaszają wątpliwości, lecz mBank problemu nie zauważa. Cieszą się jedynie oszuści, używający podobnych adresów.

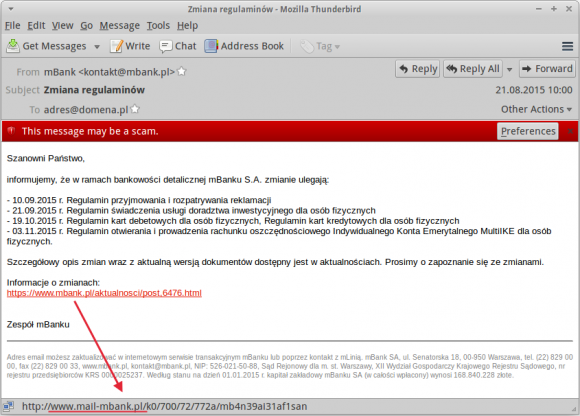

Kilka dni temu otrzymaliśmy od klienta mBanku ciekawą wiadomość poczty elektronicznej. Była to informacja od banku o aktualizacji regulaminu. Na pierwszy rzut oka wiadomość ta posiada wszystkie atrybuty bycia phishingiem, lecz – co zaskakujące – jednak nim nie jest.

Lekcja pierwsza

Jak wygląda rozsyłana wiadomość? Wychodząc z założenia, że jeden obraz wart jest więcej niż 1000 słów od razu zaczniemy od przekazanego nam e-maila.

Treść wiadomości jest krótka, rzeczowa, wręcz niezachęcająca do kliknięcia w link, gdyż kto tak naprawdę czyta regulaminy? W mailu znajduje się również link do strony mBanku (wraz z https na początku). Jeśli jednak sprawdzimy, dokąd link naprawdę prowadzi, zobaczymy adres www.mail-mbank.pl już bez https oraz z innym odnośnikiem. Jak widać Mozilla Thunderbird również ostrzega przed phishingiem.

Jest to klasyczna sztuczka używana przez oszustów w wiadomościach phishingowych (w tym kierowanych do klientów mBanku) – opis linku wskazuje na prawdziwy serwer banku, lecz pod spodem ukrywa się link do zupełnie innej domeny.

Lekcja druga

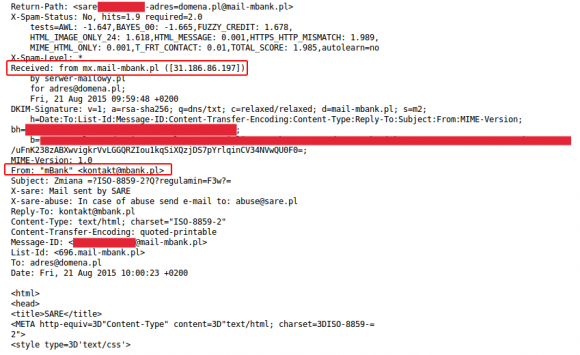

Wiadomość wygląda podejrzanie, zatem zweryfikujmy jej nagłówki, zawierające informacje o systemach użytych do jej wysyłki.

Serwer e-mail z którego wysłano mailing to mx.mail-mbank.pl, nadawcą wiadomości był [email protected]. Czy serwer mx.mail-mbank.pl jest uprawniony do wysyłania wiadomości jako [email protected]? Można to sprawdzić weryfikując tzw. rekordy SPF domeny:

mbank.pl. 2881 IN TXT "v=spf1 ip4:193.41.230.0/24 ip4:213.180.131.38 ip4:213.180.147.136 ip4:213.180.147.137 mx -all"

Jak widać adres IP 31.186.86.197 nie znajduje się na powyższej liście, zatem nie jest formalnie uprawniony do wysyłania wiadomości w imieniu domeny mbank.pl. Sprawdziliśmy również serwery MX:

mbank.pl. 72 IN MX 0 war01mail2.brebank.com.pl. mbank.pl. 72 IN MX 0 war01mail1.brebank.com.pl.

lecz tam również brak śladu by ten serwer mógł wysyłać maile w imieniu mBanku. Może więc chociaż domena jest obsługiwana przez te same serwery DNS?

mail-mbank.pl. 3585 IN NS dns2.hostersi.pl. mail-mbank.pl. 3585 IN NS dns.hostersi.pl. mbank.pl. 275 IN NS ns1.mbank.com.pl. mbank.pl. 275 IN NS ns1.ikp.pl.

Również pudło. Serwery obsługujące domenę mail-mbank.pl nie mają nic wspólnego z oficjalną infrastrukturą mBanku. Jedyny ślad, wskazujący na powiązanie, to dane właściciela domeny – tu występuje mBank. Spójrzmy zatem w historię tego adresu.

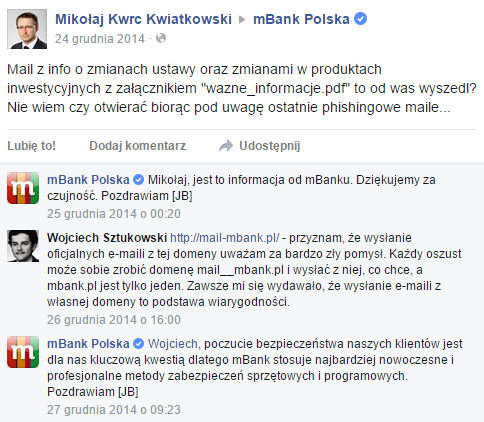

Poczucie bezpieczeństwa naszych klientów

Domena mail-mbank.pl została zarejestrowana w czerwcu 2014, zatem wszystko wskazuje na to, że praktyka wysyłania z niej emaili trwa już od ponad roku. mBank wie o tym problemie co najmniej od grudnia 2014, kiedy z pytaniem o potwierdzenie autentyczności wiadomości zwrócił się do niego na Facebooku jeden z adresatów:

Przytoczmy to jeszcze raz: Poczucie bezpieczeństwa naszych klientów jest dla nas kluczową kwestią dlatego mBank stosuje najbardziej nowoczesne i profesjonalne metody zabezpieczeń sprzętowych i programowych. Aha.

Dlaczego używanie domeny mail-mbank.pl jest złym pomysłem

Jednym z większych problemów każdego banku stawiającego na usługi internetowe są oszuści, próbujący się podszyć pod oficjalną komunikację. Przestępcy rejestrują w tym celu domeny przypominające adres banku i używają ich, by nakłonić klientów do podania swoich danych. Nie jest to zagrożenie teoretyczne – w przypadku mBanku były i są to na przykład adresy takie jak:

- autoryzacja-mbank.com (kampania z końca lutego 2015)

- certyfikat-mbank.com (ta sama kampania)

- online-mbank.com (zarejestrowana 30 sierpnia, w tej chwili trwa tam kampania phishingowa próbująca wyłudzić TELEKOD, czyli hasło do mLinii)

- mail-mbank.com (choć o naszym planowanym artykule wiedziała tylko nasza redakcja i bank, to 29 sierpnia ktoś zarejestrował domenę podobną do tej, którą opisujemy, w tej chwili jest ona także wykorzystywana do ataku phishingowego).

Stanowisko mBanku

Poprosiliśmy mBank o wyjaśnienie tego fenomenu. Poniżej pełne stanowisko banku:

Tak jak wiele firm (jest to powszechna praktyka), w celu wysyłki masowej korespondencji mailowej mBank korzysta z usług sprawdzonych, cenionych na rynku firm zewnętrznych, tj. SARE czy Onet (którzy w ramach podpisanych umów gwarantują poufność otrzymywanych od banku informacji). Właścicielem domeny mail-mBank.pl jest mBank, ale po zrobieniu stosownej delegacji została ona przekazana do wykorzystywania w ramach usług świadczonych na rzecz banku przez firmę SARE. Serwer mx.mail-mbank.pl jest wykorzystywany do wysyłki kampanii mailowych wyłącznie z domeny mail-mbank.pl, dlatego nie znalazł się w rekordzie SPF domeny mbank.pl.

Dziękujemy jednak za zwrócenie nam uwagi na zagrożenie związane z brakiem informacji, że Bank wykorzystuje do wysyłki maili również domenę mail-mbank.pl. Precyzyjne dane na ten temat wykorzystywanych przez bank domen zostaną opublikowane na stronie mBanku w zakładce Bezpieczeństwo (https://www.mbank.pl/bezpieczenstwo/). Dzięki temu klienci będą mogli sprawdzić czy mail wysłany z danej domeny jest bezpieczny i pochodzi faktycznie z mBanku. W celu podniesienia poziomu bezpieczeństwa pracujemy również nad rozszerzeniem zakresu maili wysyłanych do klientów, które opatrzone są podpisem cyfrowym. Obecnie taki podpis posiadają wszystkie maile zawierające istotne dane, jak np. wyciągi operacji wykonanych narachunkach. Docelowo chcemy, aby każdy mail wysyłany przez mBank posiadał takie zabezpieczenie.

W przypadku przesłanego do nas maila dotyczącego zmian w regulaminach banku mamy faktycznie do czynienia z błędem. Prezentowanie nazwy linku innej od adresu do którego on prowadzi, w przypadku kampanii administracyjnych, nie powinno mieć miejsca. 28.08.2015 r. wprowadziliśmy zmiany w tym zakresie i przekierowanie zostało wyłączone. Link kieruje obecnie tam gdzie wskazuje jego opis.

Skąd takie pomysły

Analiza innych domen znajdujących się na tym samym serwerze oraz nagłówków same mailingu pozwala stwierdzić, że mBank faktycznie korzysta z usług firmy Sare do wysyłki części swoich wiadomości. Nie ma w tym nic zdrożnego – jest to dość popularny model biznesowy. Dziwne jest jednak, że zamiast do serwera Sare przypisać np. domenę mail.mbank.pl (lub dowolną inną subdomenę z podstawowej domeny banku), bank zdecydował się na zarejestrowanie dodatkowego adresu podobnego do używanych przez przestępców.

Możemy jedynie spekulować, że jak to w przypadku dużych korporacji bywa, nie wie lewica co czyni prawica a uzyskanie zgody innego działu na cokolwiek trwa tygodniami, zatem dział marketingu mógł po prostu iść na skróty, by ominąć konieczność współpracy z działem IT lub bezpieczeństwa. Niestety takie skróty często kończą się niezbyt rozsądnymi decyzjami, czego przykład widzimy powyżej.

Co więcej, to nie jedyny przykład dziwnych praktyk pocztowych mBanku – powiadomienia o wysłanym przelewie przychodzą z serwera mbank.onet.pl. Choć tutaj wątpliwości odbiorcy mogą być mniejsze, to jednak pokazuje, że ciężko w tym obszarze o standaryzację. A teraz zobaczcie, z jakich serwerów piszą do Was Wasze banki – może będzie więcej kwiatków do kolekcji.

Komentarze

A wystarczyło wejść na w.w stronę: „To jest poprawny adres” – i cała zagadka rozwiązana :)

a Adam całe artykuły wypisuje :D

Lol.

Faktycznie.

Lol2.

Co ciekawe przez https FF zwraca Untrusted Connection, po dodatniu wyjatku leci panel do zarzadzania skrzynka.

Lol3.

Wez dobierz sie do konta i zorganizuj kampanie rybacka w przy urzyciu bankowych tooli.

Strach maile z mB otwierać …

FAQ:

– A niby jak to mieli inaczej zrobic ?.

– No nie wiem … umozliwic otwieranie tej strony / panelu tylko z adres VPN albo chociaz banku? Nie chodzi o szyfrowanie, ale o fakt ograniczenia dostepu do zasobu co utrdnia wektor ataku. Teraz caly swiat na to pacza.

Czyste wygodnictwo bez świadomości konsekwencji i olewanie klienta który ma szukać, weryfikować i zastanawiać się jak gdyby nie miał innych, ważniejszych zajęć.

1. Wysyłka poprzez znaną i jakże „szanowaną” firmę spamerską – ile ich wiadomości trafia do /dev/null lub jest odbijanych? Platforma spamerska raczej nie zwraca statystyk działających na jej niekorzyść.

2. Brak DMARC – ~godzina (łącznie z papierologią) pracy postmastera!

3. Nieweryfikowalny nadawca – konto z którego rzekomo wysłano wiadomość najczęściej nie istnieje lub nie przyjmuje korespondencji.

4. Część tekstowa wiadomości często nie odpowiada zawartości części HTML – spampunkty.

5. Dziwne domeny (nie tylko w mailach) oraz opisane przez Was metody rodem z „ciemnej strony mocy” – a tak fajnie wyglądało na prezentacji.

6. Nie wszystkie wiadomości są podpisywane certyfikatem X.509.

A wszystko „w celu podniesienia poziomu bezpieczeństwa…” – czyżby?

Niestety takich „przyjaznych użytkownikowi banków” jest coraz więcej :(

Zgłosić do kilku RBLi, może zmądrzeją.

Rzecz w tym, że oni już dawno zmądrzeli: właśnie po to używają osobnej domeny do spamowania, nie powiązanej ze swoją główną domeną, by w razie wylądowania na czarnej liście za spamowanie lub podejrzane praktyki główna domena na tym nie ucierpiała. Ot i zagadka wyjaśniona.

Strasznie smutne jest, że bank stara się żeby z jednej strony znieczulić swoich klientów na prawdziwe zagrożenia (klienci przyzwyczają się, że coś co wygląda jak phishing na pewno nim nie jest bo bank przecież na codzień śle takie niepełnosprytne wiadomości) to jeszcze strzela sobie w stopę wizerunkowo.

Ale to akurat nic nowego w przypadku mBanku. Wcześniej wydzwaniali z ofertami po kilka razy dziennie. Często z numerów bez identyfikacji i próbowali wciskać produkty. Często zaczynając od „weryfikacji” klienta poprzez wyciąganie danych osobowych. Brawo!

Jak widać myślenie nie jest ich najmocnieszą stroną. A potencjalne problemy i tak zrzuci się na klientów stosownym wpisem w regulaminie.

a czy u nas są banki przyjazne klientowi ? nie ma, wystarczy zwiedzić trochę europy aby zobaczyć jak wygląda to za granicą, jak do sprawy podchodzi visa czy mastercard, w jak banalny sposób mozna złożyc chargeback, a jak wygląda to u nas ? bank kładzie kłody pod nogi za każdym razem kiedy to my od niego czegoś chcemy, a jeśli bank chce czegoś od nas to ma nas w poważaniu, dowali bzdurną opłate, nie uzna reklamacji bo przecież to z pewnością u nas był wirus u nas był nielegalny system czy cholera wie co, a kiedy udowadniamy że to nie nasza wina przeciąga procedurę zwrotu do granic możliwości i zdrowego rozsądu, ale mam ubaw jak widzę te ustawy przygotowane na kolanie dla frankowiczów, dostaną po dupie, bedzie pstryczek w nos dla banków, jesli chcecie mieć konto w porządnym banku polecam HSBC, odddziały na całym świecie, wygoda, bezpieczeństwo, jedyny warunek to odpowiedni kapitał, bo dla 1000 złotych pensji nie ma sensu zakaładać tam konta, city jest w miarę przyjazny ale drogi jak na możliwości które oferuje, inne banki to śmieszna sprawa a mbank to ogólnie bardzo wesoły twór, który dzięki takim kampaniom bedzie mógł dalej zrzucać winę na klienta że kliknął w link i go okradli … jak ktoś tam trzyma więcej niż kilka stówek na drobne wydatki to jest conajmniej nieodpowiedzialny

Taa City jest przyjazny do bólu :) (d*py chyba) vide login to numer karty kredytowej a hasło to pin do tej karty do usług on-line :).

U mnie (kryptoreklama) w ingu mogę chargebacki robić, bank nie wysyła mi emaili (nigdy ale to nigdy nie napisali do mnie ani jednego – może dlatego że im adresu nie dałem :)) więc nie ma problemów z dkim,spf i innymi phishingo spamami. Przeniosłem się lata temu z PKO BP po tym jak 2h stałem w kolejce a po 2h okazało się że w złej (oczywiście zostałem wysłany do kolejki z okienka przez pracownika pko bp).

Szkoda tylko że zrezygnowali z autoryzacji transakcji podpisem mojego klucza prywatnego rsa na rzecz tych durnych i badziewnych sms. Był to też pierwszy w polsce bank, który działał mi pod Linux’em.

Mbank to dno, chciałem z nimi jakieś 10 lat temu podpisać umowę, kurier do dziś nie pojawił się u mnie. Reklamacji jako nie klient w tym zakresie złożyć nie mogłem, ale moje dane osobowe przetwarzali bez umowy i mojej zgody bez przeszkód do czasu skargi u giodo (nie reagowali na moje emaile z żądaniem ich usunięcia).

ale za to jakie ładne maja „pływające ramki” i powiązanie z”twarzoksiążką” :))

Cieszcie się, że was z tym na mLinie nie odesłali. To jest takie ich remedium na wszystkie problemy.

dostałam coś w podobie od gazeta.pl, aż do nich napisałam, żeby się ogarnęli. Oczywiście zero reakcji. Jak jeszcze znajdę to wam podeślę.

mBank zdecydowanie przoduje od jakiegoś czasu w anty bezpieczeństwie. Ciekawe czy ich klienci są w top 1 na na liście najczęsciej okradanych?

O, to już wiem, dlaczego nic nie dostałem – wywaliło z hukiem na SPF-ie. I dalej będzie wywalało, bo przecież nie lubię spamerów.

Bankowi gratuluję pomysłu.

Za samo istnienie nagłówka X-sare-abuse powinien być reject powiązany z dodaniem IP do reguły z TARPIT na firewallu.

TARPIT obciąża w znikomym stopniu za to jak przyjemnie jest oglądać jego statystyki – niektóre systemy spamerskie nawet tydzień próbują ;)

Powód jest bardzo prosty. Rozsyłają z tej domeny spam na potęgę. Jakby robili to z oficjalnej domeny mBnak.pl to ta bardzo szybko poleciałaby w rankingu zaufanych na spam i nawet normalna korespondencja by tam trafiała.

Drugi powód to używanie systemu mailingowego, który wymaga subdomeny, albo innej alternatywnej wersji dla monitorowania efektów.

Czy dobrze rozumiem, że ten mail nie dotrze do odbiorców, których serwery sprawdzają SPF?

W teorii tak, gdyż w przeciwieństwie do odpowiedzi mBanku:

„Serwer mx.mail-mbank.pl jest wykorzystywany do wysyłki kampanii mailowych wyłącznie z domeny mail-mbank.pl, dlatego nie znalazł się w rekordzie SPF domeny mbank.pl.”

pole FROM: wypełnione jest adresem [email protected], stąd znaleźć się w SPF powinien.

Serwery e-mail wykorzystują jednak mechanizm SRS (Sender Rewrite Scheme), i w tym wypadku poprawnie wypełnione pole Return-Path rozwiązuje sprawę. Kwestia interpretacji przez serwer e-mail odbiorcy.

Robi się też tak dlatego, żeby uniknąć dopisania domeny głównej na spamlisty. Nawet zamówione mailingi są często zgłaszane przez klientów jako spam i pewnie nie chcieliby aby wpłynęło to na „normalną” korespondencję banku.

Ostatnio, w ramach teatrzyku bezpieczeństwa, mój bank chciał ode mnie wpisania dwóch pierwszych cyfr numeru konta przy jego wklejeniu. Kretyńskie. Tak jakby ewentualny trojan nie mógł sobie zmodyfikować żądania przez MiTM proxy, wtyczkę w przeglądarce czy jakiś inny zapis wprost do obszaru pamięci aplikacji z użyciem podhaczonego DLL-a.

Na szczęście wyłączenie clipboard events w domenie banku rozwiązało sprawę. Jeszcze tylko muszę znaleźć sposób na pojawiające się przy każdym logowaniu „ostrzeżenie o niebezpiecznym wirusie”, bo jego zatwierdzanie zrobione jest na ciastkach, które moja przeglądarka usuwa sama po 24 godzinach…

Śmiech na sali. Facebook ma lepsze procedury bezpieczeństwa, niż polskie banki.

Co do Facebook.com, to ich infrastruktura bezpieczeństwa w przybliżeniu przekracza sumę wszystkich zabezpieczeń całego polskiego sektora bankowego. Tak samo jak budżet. Jeden z artykułów na ten temat: https://www.newscientist.com/article/dn21095-inside-facebooks-massive-cyber-security-system/

Robi się tak żeby uniknąć wpadania ważniejszych maili (np. transakcyjnych) do spamu jak ktoś wyżej wspomniał. Dziwne tylko, że wspomniane ważniejsze maile również są wysyłane z tej domeny w przypadku mBanku. Cóż, ich problem.

Bo face ma pewnie stado pracowników bezpieczeństwa i budżet na to jak u nas na całe IT…ot cala tajemnica poliszynela ;-)

Czemu tu się dziwić. Podejście do bezpieczeństwa odpowiada jakości usług tego banku. Mam sąsiada, który tam pracuje. To jest tak przyj***any człowiek, że mnie wcale nie dziwi w jakim miejscu dostał pracę.

Mnie trochę dziwi, że bank, który posiada serwis bankowości elektronicznej, aplikację mobilną i uważa się za nowoczesny używa jeszcze linków w mailach. To rozwiązanie jest po prostu przestarzałe. Wystarczy komunikat:

Zmiana regulaminów dla produktów x,y,z mBanku od dnia x.x.x.

Szczegóły w serwisie transakcyjnym po zalogowaniu.

Pozdrawiamy

Takie e-maile można wysylac nawet z domeny informacje.pl i moze je wysylać Bankowa Basia. Jak jestem ciekawy, to sam sprawdzę, nie potrzebuję linku.

Podpisywanie e-mali jest super pomysłem, ale za jakieś 5 lat, gdy weryfikacja podpisu zostanie zaimplementowana we wszystkich popularnych klientach pocztowych, w tym web-mailowych. Teraz to tylko załącznik z „jakimiś znaczkami”.

Drodzy specjaliści od zabezpieczeń i marketingu, treść tego e-maila jak i jego zabezpieczenia rozumie może 5% naszego społeczeństwa!

Czas na zmiany.

Nigdy nie zrozumiem dlaczego takie instytucje jak polskie banki nie skonfigurują DMARC dla swoich domen. Chwila roboty, zwiększone bezpieczeństwo i informacje o potencjalnych próbach podszywania się.