Pierwszego stycznia tego roku opisywaliśmy śmieszną tylną furtkę odkrytą w ruterach Linksysa, Netgeara i Cisco. Jej odkrywca ustalił, że chociaż została wyłączona w najnowszej aktualizacji, to dodano sposób na ponowną aktywację!

Po co twórcy oprogramowania domowych ruterów regularnie umieszczają w nich tylne furtki? My tego nadal nie rozumiemy, a producenci, nawet przyłapani na swoim niecnym procederze, usuwając jedną tylną furtkę aktywują kolejną naiwnie myśląc, że nikt ich na tym nie przyłapie.

Port 32764

Eloi Vanderbeken w czasie świąt Bożego Narodzenia odkrył tylną furtkę w swoim ruterze Linksys WAG200G. Dzięki odpowiednio spreparowanemu pakietowi wysłanemu na port 32764 urządzenia (również spoza sieci lokalnej) mógł całkowicie przejąć nad nim kontrolę. Śledztwo wykazało, że za tym mechanizmem stoi firma Sercomm, producent sprzętu dla takich marek jak Linksys czy Netgear. Wkrótce po jego publikacji pojawiły się aktualizacje oprogramowania dla podatnych ruterów. Eloi oczywiście zweryfikował czy faktycznie tylna furtka została usunięta.

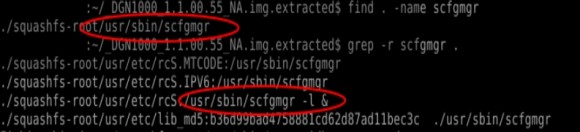

Na warsztat wziął ruter Netgear DGN1000. Pobrał najnowsze oprogramowanie w wersji 1.1.0.55 i rozpakował narzędziem binwalk. Następnie poszukał pliku scfgmgr, który zawierał funkcjonalność tylnej furtki. Ku swojemu zaskoczeniu znalazł go w oprogramowaniu. Kiedy jednak sprawdził, gdzie i jak plik ten jest uruchamiany, znalazł jego wywołanie z parametrem -l, oznaczającym, że jest on dostępny jedynie jako gniazdo lokalnej komunikacji międzyprocesowej (Unix domain socket), czyli łączyć się z nim mogą jedynie procesy działające na tym samym urządzeniu.

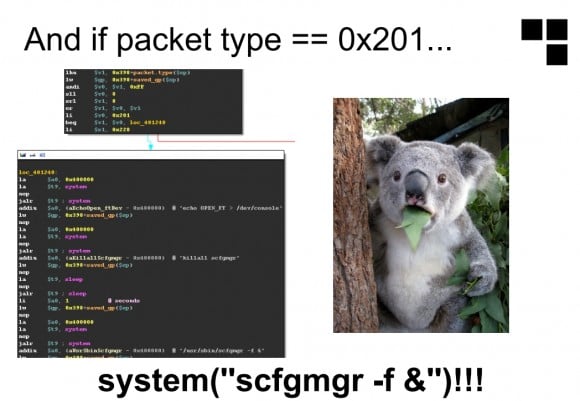

Eloi pamiętał jednak, że wywołanie tylnej furtki z parametrem -f uruchamia nasłuch na porcie TCP, zatem sprawdził, czy w kodzie rutera znajduje się takie wywołanie. Jak możecie się już pewnie domyślać znalazł to, czego szukał w tajemniczym narzędziu o nazwie ft_tool.

Wstawmy nową lepszą tylną furtkę

Eloi poddał analizie odkryty plik. Okazało się, że otwiera on surowy port (raw socket) i nasłuchuje pakietów z parametrem ethertype równym 0x8888 przychodzących od karty ethernetowej. Jeśli taki pakiet zawiera skrót MD5 o wartości 45d1bb339b07a6618b2114dbc0d7783e (DGN1000) a rodzaj pakietu to 0x201, to tylna furtka z początku roku jest ponownie aktywowana w trybie TCP na porcie 32764. Jedyna różnica jest taka, że aktywacja może nastąpić jedynie z sieci wewnętrznej (lub z poziomu operatora sieci, mogącego bezpośrednio przesyłać ramki ethernetowe).

Funkcja aktywująca tylną furtkę została przez autora odkrycia odnaleziona w starym narzędziu firmy Sercomm – wygląda zatem na to, że autorom oprogramowania nie chciało im się pisać niczego nowego, tylko wykorzystali posiadany fragment kodu. Tylna furtka została odrobinę rozbudowana – obecnie oprócz m. in. wykonywania poleceń jako root można także selektywnie mrugać diodami modemu. Cudownie. Eloi opublikował kod umożliwiający weryfikację podatności urządzeń.

Ile jeszcze?

Jak wiele wstydu muszą jeszcze najeść się producenci oprogramowania ruterów, by przestać wsadzać do nich tylne furtki? Niestety chyba szybko nic w tej kwestii się nie zmieni – dla przeciętnego konsumenta tego typu informacja nie ma większego znaczenia. Oczywiście tylko do momentu, gdy ktoś nie przestawi mu serwerów DNS…

Komentarze

Nieźle…

To ten sam Netgear którego specjaliści twierdzą ze oprogramowanie Open Source dla routerów jest niebezpieczne bo kazdy ma wglad w jego kod źródłowy?

Tak to ten sam Netgear, w artykule jest aktualizacja, że tylko „urządzenia UTM” nie powinny być „open source”

http://tech.wp.pl/kat,1009785,title,Poradnik-10-zasad-jak-bezpiecznie-korzystac-z-routera,wid,16514966,wiadomosc.html

Pozdrawiamy agencję PR.

9 punktów oryginalnego artykułu mówi o domowych ruterach, 10 naraz o urządzeniach UTM? Ile znacie urządzeń UTM z oprogramowaniem Open Source? A nawet gdyby jakieś istniały, to skąd znowu to uprzedzenie?

„Jak wiele wstydu muszą jeszcze najeść się producenci oprogramowania ruterów, by przestać wsadzać do nich tylne furtki?” – odpowiedź jest prosta – NIGDY. Co więcej, robią to poniekąd dla dobra tychże użyszkodników którzy proszą o pomoc ale hasła do swojego routera nie znają, nie wiedzą co to adres IP i tak dalej. Skuteczne, zdalne pomaganie i zdalne rozwiązywanie problemów tych ludzi musi dawać czy to wsparciu technicznemu producenta czy służbom technicznym ISP możliwość zdalnego dostępu do urządzenia.

Na zapomniane hasło jest reset rutera i naklejki, na dostęp ISP jest np. SNMP. Dostęp producenta do urządzenia klienckiego? Ktoś praktykuje bezpośredni support?

Poza tym istnieje wiele lepszych rozwiązań pomocy zdalnej jak backdoor bez autentykacji :)

Witam, pytanie z trochę innej beczki jak można zmienić konfiguracje domyślna routera chodzi mi np. o hasło żeby po resecie login i hasło nie było typu admin admin. Jest możliwość takiej zmiany gdzieś w kodzie?. Mozę ktoś ma jakiegoś tutoriala?. Router Thomson.

Możesz pobrać tzw. kod GPL (o ile taka jest licencja firmware twojego urządzenia) softu routera i własnoręcznie go skompilować, usuwając wspomnianego backdoora i modyfikując defaultową konfigurację.