Przyzwyczailiście się już do tylnych furtek w domowych ruterach? My ciągle jeszcze nie potrafimy zrozumieć dlaczego producenci tych urządzeń nadal uważają, że zdalny dostęp dla każdego to bardzo dobry pomysł.

Masz zaproszenie na ciekawą konferencję i nie masz żadnego pomysłu na prezentację? Weź dowolny domowy ruter lub modem i zajrzyj do jego oprogramowania a coś się na pewno znajdzie. W ten właśnie sposób brazylijski haker zlokalizował tylną furtkę w tylnej furtce prawdopodobnie wszystkich modemów firmy Arris, swojego czasu popularnych również w polskich sieciach kablowych.

Hasło dnia i administratora

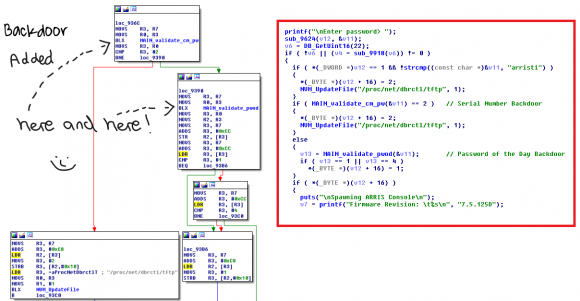

Bernardo wiedział, że modemy Arrisa posiadają tylną furtkę, czyli funkcję umożliwiającą dostęp do powłoki modemu osobie znającej specjalne „hasło dnia”. Algorytm jego generowania oczywiście został dość szybko ustalony i od 2009 roku nie był dla nikogo tajemnicą. Arris nie uważał tego za problem, między innymi dlatego, ze dostęp umożliwiał głównie uruchomienie narzędzi diagnostycznych, nie dając pełnej kontroli nad urządzeniem. Tylna furtka polega na tym, że najpierw trzeba zalogować się do interfejsu modemu „hasłem dnia”, by odblokować nieudokomentowany interfejs WWW dla techników pod adresem

http://192.168.100.1/cgi-bin/tech_support_cgi

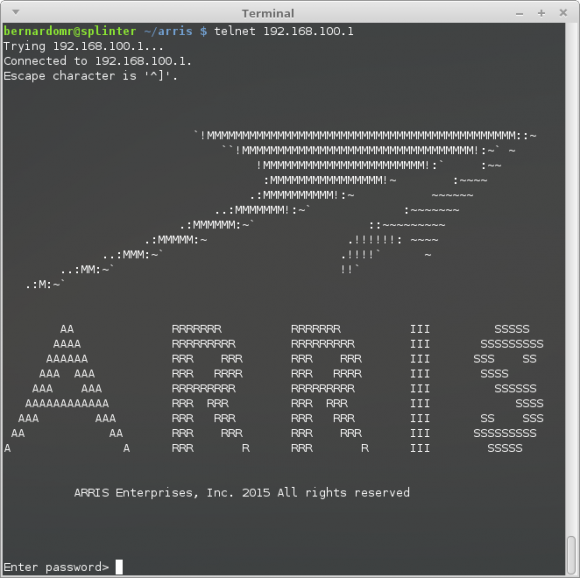

Następnie należy włączyć dostęp przez telnet i SSH. Potem jest już z górki – wystarczy podać właściwe hasło przy logowaniu i otrzymuje się dostęp do powłoki o ograniczonych uprawnieniach.

Kiedy jednak Bernardo przyjrzał się fragmentowi kodu odpowiedzialnemu za obsługę tej znanej tylnej furtki, znalazł w niej furtkę nieznaną. Jeśli podacie podczas logowania inne hasło, oparte o 5 ostatnich cyfr numeru seryjnego modemu, otrzymacie od razu dostęp do pełnej wersji powłoki.

Bernardo przekazał swoje odkrycie dostawcy, który poprosił o wstrzymanie się z publikacją informacji o algorytmie generowania tego drugiego hasła i obiecał aktualizację oprogramowania. Haker miał trochę czasu i fantazję, zatem napisał keygena w starym stylu i nagrał demonstrację tylnej furtki w akcji:

Na filmie najbardziej (oprócz odpowiedniej ściezki dźwiękowej) podobała się nam metoda omijania zapisów licencji (zapewne nie pozwalającej na inżynierię wsteczną):

> Bypassing EULA... > EULA served over HTTP > MiTMing EULA to include permissive clauses... > EULA bypassed using technique [1]

Trzeba przyznać że to wyśmienity pomysł (choć pewnie prawnicy się nie zgodzą). Przy okazji jego publikacji odezwał się inny badacz, który udostępnił niezwykle wyrafinowaną technikę podnoszenia uprawnień w ograniczonej powłoce. W skrócie wygląda ona tak:

Enter password> Spawning ARRIS Console Firmware Revision: 7.5.125 [ 1] Console> system [ 2] System> ping ;sh ping -I wan0 ;sh BusyBox v1.15.2 (2014-06-23 08:08:11 EDT) multi-call binary Usage: ping [OPTIONS] HOST BusyBox v1.15.2 (2014-06-23 08:08:11 EDT) built-in shell (ash) Enter 'help' for a list of built-in commands. # cat /etc/shadow root:$1$xQWhDWOr$FYNAc2DuT2Q45OY7s2R43/:10063:0:99999:7:::

Podatne na te błędy są prawdopodobnie wszystkie modele modemów – a przynajmniej każdy sprawdzony przez autora odkrycia. Arris ma wkrótce opublikować aktualizacje, jednak trochę potrwa, zanim znajdzie się ona na Waszych modemach, ponieważ nowe oprogramowanie musi najpierw przejść cała procedurę testów u operatora, który modemami zarządza. Co tu dużo mówić – jeśli macie modem Arrisa to upewnijcie się, że nie jego interfejs WWW nie jest dostępny z zewnętrznej adresacji oraz że nie jest dostępny pod domyślnym adresem IP 192.168.100.1 (ewentualne automatyczne ataki wykorzystujące lokalne skrypty JS będą go tam szukać).

Komentarze

Nie zawiodłem się i znalazłem tu ten ostatni obrazek. Dziękuję :)

Ciekawe co na to Vectra, Multimedia i inni operatorzy którzy używają modemów docsis własnie tej firmy? :)

To akurat nietrudno zgadnąć, co oni na to:

%@#@$@R$ #@*%)@$! $%@$@$%% ..rwa!

(naprawdę brzydkie wyrazy zamieniłem na znaki specjalne ;-) )

A gdyby tak producent oparł mechanizm takiego technicznego backdoora o mechanizm podpisu cyfrowego?

Multimedia wcisnela ostatnio moim rodzicom cudo tej marki. Wielkoscia przypomina mini desktopa lub akumulator 12v tragedia normalnie. Nie bylo go jak ukryc w szkrzynce IT. Kiedy juz go schowalem za szafa to okazalo ze nie ma panelu admina tylko logowanie przez strone ebok i mozliwoscia zmiany 6 opcji m. in. jak ssid, haslo i kanal. Brak slow normalnie.

„nie ma panelu admina”

Polecam się pobawić, w moim modemie od multimedii też teoretycznie nie było :D

ale jakieś protipy co zrobić, żeby modem nie był dostępny z zewnętrznej adresacji oraz żeby nie był dostępny pod domyślnym adresem IP 192.168.100.1, to byś dał. jak nie za rekę, krok po kroku, to chociaż jakieś wskazówki do wyszukiwarki

Ciekawi mnie czy to samo jest z tym routerem rozdawanym przez CP?

abload.de/img/router48qhz.jpg

W vectrze tez nie ma oficjalnie palelu a jest :)

192.188.100.0

Forum zdzisława dyrmy zostało zwiniete z sieci TOR i pod adresem http://zdzichtfwlcpejle.onion/ pojawia sie tylko jego oswiadczenie. podobno to nie milicja, ale jak on to okreslil „nie bylo z kim gadac” .

Trzeba będzie wieczorem przetestować :) Niestety jestem posiadaczem tego badziewia.. co gorsza to jeszcze plik z konfiguracją jest zaciągany z serwera dostawcy..

Adresu IP 192.168.100.1 nie da się zmienić – modem zawsze jest dostępny po tym adresie od strony interfejsu ETH/USB. Jeśli chodzi o dostęp z zewnątrz (od strony interfejsu HFC), jego konfiguracja jest przesyłana w pliku konfiguracyjnym dla modemu (po tftp) i tutaj także nie ma możliości zmiany – jeśli taka opcja nie jest zdefiniowana w prost w pliku to domyślnie jest ona wyłączona.