Sześć (lub siedem) tysięcy ataków, ponad 500 urządzeń zainfekowanych, niezwykła skala inwigilacji, skandal na skalę międzynarodową. Czy jednak naprawdę? Przyjrzyjmy się temu, co wiemy o ataku na NIK i przeanalizujmy, co tam się mogło stać.

Zaczęło się od sensacyjnej wiadomości RMF FM, potem z kolejnymi przeciekami dołączyły TVN24 i Onet. Pierwsze doniesienia brzmiały bardzo poważnie, ale – mimo potwierdzenia przez rzecznika NIK – ujawniane kolejne szczegóły techniczne pokazują raczej spory błąd analityczny niż masową inwigilację. Przyjrzyjmy się dostępnym informacjom.

Sensacyjne newsy

W piątek po południu serwis RMF FM opublikował materiał pod tytułem „6 tys. ataków Pegasusem na NIK. 500 urządzeń zainfekowanych„. Z tekstu wynikało, że analiza przeprowadzona przez NIK polegała na weryfikacji, czy domeny z ogólnodostępnej listy domen wykorzystywanych przez system Pegasus łączyły się z urządzeniami należącymi do pracowników NIK. W ten sposób zidentyfikowano ponad 500 zainfekowanych urządzeń (w tym także laptopy i serwery) i ponad 6 tysięcy ataków.

Wiadomość na tym etapie wzbudziła nasze podejrzenia. Nic nie wiemy o tym, by Pegasus infekował serwery i laptopy, skala infekcji wydawała się absurdalna, a opis metodyki wskazywał na to, że była ona daleka od metod przyjętych w świecie bezpieczeństwa.

Krótko później Onet opublikował istotną informację, wskazując, że kontrolerzy między innymi zidentyfikowali domenę maghrebfoot.com, powiązaną z adresem IP 213.186.33.5, z którego obserwowano liczne połączenia do urządzeń NIK.

Z tej wiadomości wyłania się wstępny obraz sytuacji – wskazany adres IP jest faktycznie przez niektóre systemy rozpoznawany jako złośliwy, ale wynika to głównie nie z jego historii powiązanej z Pegasusem (domena maghrebfoot.com wskazywała na ten adres IP w listopadzie 2019), ale z faktu, że pod adresem IP 213.186.33.5 znajdują się tysiące różnych domen i powiązanych z nimi stron WWW – w tym strony np. phishingowe.

Co tak naprawdę zrobił NIK

Najpełniejsze do tej pory wyjaśnienie opublikował serwis TVN24, gdzie dziennikarz stacji, Grzegorz Łakomski, mówi tak:

Zespół NIK-u analizował dane uzyskane od operatora sieci komórkowej. Są to dane dotyczące tzw. podejrzanych incydentów, czyli sytuacji, kiedy telefon mógł być przedmiotem ataku. Te oficjalne, pewne dane od strony operatora sieci komórkowej zostały porównane z dostępnymi danymi dotyczącymi domen, które mogą być związane z systemem Pegasus, z infrastrukturą Pegasusa. Z tej analizy wyszło, że 40 takich domen, które były używane do atakowania telefonów pracowników NIK-u, to są domeny, które prawdopodobnie są związane właśnie z Pegasusem. Jak oceniają członkowie tego zespołu, w przypadku każdej z tych 40 domen prawdopodobieństwo, że to może być Pegasus, to 70%. W każdym z tych przypadków, a tych przypadków jest ponad 40.

W tekście artykułu znajdziemy jeszcze informację, że chodzi o 47 adresów IP. Już samo mieszanie domen i adresów IP wskazuje wyraźnie na to, skąd bierze się główny problem tego badania.

Połączenie to nie infekcja, domena to nie IP

Podsumowując naszą dotychczasową wiedzę o metodzie badania użytej do identyfikacji zainfekowanych urządzeń, możemy przypuszczać, że tak wyglądał przebieg wydarzeń:

- NIK sięgnął do rejestrów niebezpiecznych zdarzeń z ostatnich około dwóch lat, prowadzonych przez operatora sieci komórkowej (w tym wypadku T-Mobile, więc zapewne pochodzących z systemu Cyber Guard),

- pobrał stamtąd listę adresów IP uznanych za niebezpieczne, z którymi łączyły się urządzenia mobilne NIK,

- sięgnął następnie do listy ponad 2000 domen powiązanych z systemem Pegasus, opublikowanej przez Amnesty International,

- aby porównać obie listy, dokonał translacji domen na adresy IP,

- porównał adresy IP z obu list,

- znalazł 47 adresów IP na obu listach,

- zidentyfikował urządzenia, które się z nimi łączyły,

- wypuścił przeciek o tysiącach ataków i setkach zainfekowanych urządzeń.

Osoby zajmujące się analizą zagrożeń pewnie już trzymają się za głowę i mówią brzydkie słowa. Spróbujmy po kolei opisać, dlaczego ta metoda badawcza, choć pozornie logiczna, nie może być użyta do wyciągnięcia wniosków o infekcji. Podstawowe problemy to:

- Domena nie jest tożsama z adresem IP, adres IP nie jest tożsamy z domeną. Jedna domena może wskazywać na wiele adresów IP, szczególnie na przestrzeni dwóch lat. Adres IP bardzo często wskazuje na wiele różnych domen. Tylko dzisiaj jeden z ujawnionych adresów IP z raportu – 213.186.33.5 – wskazuje na setki, jak nie tysiące różnych domen. Każde połączenie z taką domeną może być w ten sposób „powiązane z Pegasusem”. Porównywanie domen z raportu Amnesty International z adresami IP z Cyber Guarda skazane jest na mnóstwo fałszywych wyników pozytywnych.

- Domeny z raportu Amnesty International nie wskazują na ich daty użycia w atakach. Oznacza to, że domena mogła być użyta przez Pegasusa np. w roku 2018, a od roku 2019 kto inny wszedł w jej posiadanie i używa jej do czegoś zupełnie innego. Nawet analizując tylko połączenia do konkretnych domen (czego najwyraźniej eksperci NIK nie zrobili, choć to już dużo lepszy pomysł niż analiza na poziomie adresów IP), dalej nie możemy być pewni, że połączenia powiązane są z działaniem Pegasusa.

- Nawet połączenie z domeną Pegasusa w czasie, gdy była ona źródłem infekcji, nie oznacza, że celem połączenia była infekcja lub że do niej doszło. To potwierdzić można, dopiero przeprowadzając analizę śledczą konkretnego urządzenia.

- O „prawdopodobieństwie 70%” w ogóle się nie wypowiemy, bo brzmi jak liczba wyssana z palca.

Czy to oznacza, że analiza NIK-u była całkiem bez sensu? Absolutnie nie. Powiązanie konkretnych urządzeń z podejrzanym ruchem sieciowym jest dobrym pierwszym krokiem do dalszej analizy, polegającej na weryfikacji np. treści tego połączenia (jaka domena, jaki port, jaki protokół, ile danych przesłano i w którym kierunku) lub śladów zostawianych przez infekcje Pegasusem na urządzeniu. Przeskoczenie od pierwszego kroku do wniosków z raportu nie należy do dobrej praktyki.

Co z wykresem aktywności?

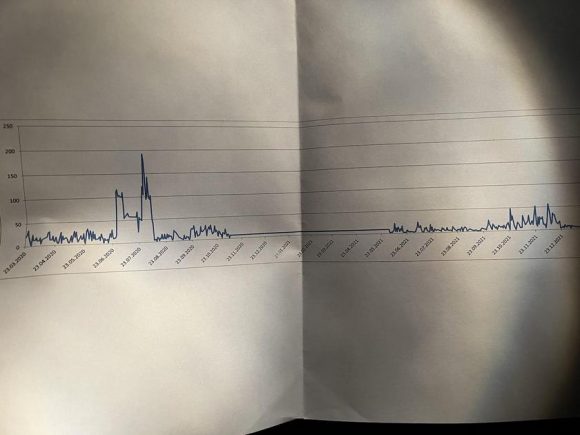

TVN24 opublikował zdjęcie wykresu „aktywności” ataków. Wygląda ono tak:

Widać tam szczyt aktywności między 1 lipca 2020 a 15 sierpnia 2020. Podobno w tym czasie NIK kontrolował organizację tzw. „wyborów kopertowych”. Potem mamy długą linię prostą od listopada 2020 do maja 2021. Biorąc pod uwagę kształt wykresu we wcześniejszych i późniejszych miesiącach, obstawiamy brak danych (choć linia nie spada do wartości zero, co wygląda bardzo nienaturalnie). Trudno z tego wykresu cokolwiek wywnioskować bez dodatkowych informacji, wskazujących chociażby, jakie proporcje incydentów generowały poszczególne urządzenia. Może 2-3 telefony odpowiadają za 90% podejrzanych zdarzeń? Wtedy ich bliższa analiza jest jak najbardziej uzasadniona.

NIK zapowiedział konferencję prasową poświęconą temu raportowi w poniedziałek o godzinie 13 – podobnie jak wy, też czekamy na to, co ostatecznie zostanie ujawnione.

Podsumowanie

Czy mogło dojść do infekcji ponad 500 urządzeń Pegasusem? To bardzo mało prawdopodobne. Czy to znaczy, że urządzenia NIK nie były zainfekowane Pegasusem? Nie można wykluczyć, że do jakiejś infekcji doszło, ale jesteśmy pewni, że nie są to setki urządzeń. Infekcja powinna być potwierdzona analizą samego urządzenia – może wyniki takiej analizy wkrótce poznamy.

Czy urządzenia NIK były zainfekowane innym złośliwym oprogramowaniem? Być może, nie wykluczamy, że część obserwowanych incydentów mogła mieć związek z połączeniami np. do serwerów sterujących botnetów mobilnych, jak np. Flubot. Nie powinny one jednak pokrywać się z adresacją przypisywaną Pegasusowi.

Czy to znaczy, że raporty potwierdzające infekcje telefonów Giertycha, Brejzy czy Kołodziejczaka to też fikcja? Nie, te raporty uznajemy za wiarygodne, ponieważ – w przeciwieństwie do ujawnionych informacji o raporcie NIK – powstawały w oparciu o rzetelną, zweryfikowaną przez ekspertów metodykę badawczą i analizowały same urządzenia, a nie ślady przypadkowych połączeń.

A jeśli chcecie dowiedzieć się więcej o Pegasusie, zapraszamy do zapisów na nasz poświęcony mu webinar.

Komentarze

Ten link chyba bardziej czytelnie niż VT pokazuje, w czym rzecz: https://viewdns.info/reverseip/?host=213.186.33.5&t=1

sex.com wiele tlumaczy

„There are 2,667,573 domains hosted on this server.”

>Nic nie wiemy o tym, by Pegasus infekował serwery i laptopy

https://wiadomosci.radiozet.pl/Polska/Polityka/Byly-agent-sluzb-ujawnia-w-Radiu-ZET-Polska-musiala-dokupic-aktualizacje-Pegasusa-bo-nie-radzil-sobie-z-5G

>Nie chcę, żeby pan myślał, że po tej stronie pracują jacyś amatorzy. Operatorzy są szkoleni. Podam przykład. Pegasus infekuje wszystkie urządzenia danego figuranta. Także laptop.

Delikatnie mówiąc, rzekomy „były agent służb” się myli.

W jaki sposób „szkoleni” operatorzy Pegasusa infekują wszystkie urządzenia „figuranta”?

Skąd oprogramowanie Pegasus ma dane o istnieniu innych niż smartfony/tablety urządzeń należących do danego człowieka, które nie mają w sobie zarejestrowanych na niego kart SIM?

Np poprzez skrzynkę e-mail

W tym artykule z RadiaZet ciekawy jest wątek, ze inne służby obcych wywiadów mogły używać w Polsce swoich Pegazusow :)

„Zresztą niektóre banki mają tak dobre firewalle, że w przypadku logowania do konta z urządzenia zainfekowanego programem szpiegowskim, nie wpuszczają klienta.”

Co to za bzdura?

W tych czasach nazywa sie to wypowiedz ekspercka :-)

Masakra. Nigdy nie uważałem tego radio za jakieś wybitne, ale tu poziomem sięgnęli dna. Ten cały redaktorzyna Mariusz Gierszewski jakąś choćby podstawówkę skończył? „Dziennikarz śldeczy”…

Doktor Adam Haertle? Czegoś nie wiemy?

A co, jeśli zleceniodawcy zakupu Pegasusa nabrali nieodpartej ochoty, by uruchomić własny program o podobnych możliwościach nazwany np. Kulawy Osiołek? Jest wiele pokus, by sprawdzić choćby lojalność swoich posłów, tych z trzeciej ligi którzy są kuszeni ewentualną amnestią? I którzy mogą bryknąć w nieodpowiednim dla partii momencie? To samo z kontrolerami NIK? Wyprzedzanie każdego ruchu przeciwnika jest najlepsza gwarancją sukcesu!

Jeden telefon z Tel Avivu ustawiłby ich do pionu.

Nie bierzecie pod uwagę realiów panujących obecnie w Polsce. Gdyby NIK nie zrobił szumu, być może nie byłoby komu tego ogłosić na kolejnej konferencji. Wypadki chodzą po ludziach. Nie żyje dyrektor odpowiedzialny za zakup i obsługę Pegasusa przez 3 lata:

https://www.gazetaprawna.pl/wiadomosci/kraj/artykuly/8339291,dyrektor-cba-smierc-zakup-pegasusa.html

PiS wie kogo inwigilował. Wiedzą gdzie trzeba uciszyć ludzi.

To wszystko to polityczna gra. Kiedyś PiS grał katastrofą smoleńską a teraz obóz przeciwny gra podsłuchami. Tak jak PiS nikogo nie wsadził (jak by nie Ukraińcy, to Nowak by dalej palił jointy zawijane w 10 dolarówki) tak i PO/PSL/SLD nikogo po wyborach nie wsadzi! Kto się chce założyć?!