Docierają do nas sygnały o trwających właśnie atakach na switche Cisco z użyciem ujawnionego kilka dni temu błędu w usłudze Smart Install. Ktoś usuwa konfigurację urządzeń w Iranie i Rosji, ale skala ataku może lada moment wzrosnąć.

W ostatnim poniedziałkowym raporcie udostępnianym naszym klientom ostrzegaliśmy przed nowym zagrożeniem w postaci niedawno odkrytych podatności w switchach Cisco, zachęcając do pilnej aktualizacji oprogramowania i filtrowania portów. Wystarczyło kilka dni, by użytkownicy w Iranie i Rosji zaczęli skarżyć się na awarie sieci dostępowych, ponieważ ktoś zdalnie kasuje konfiguracje switchy, zastępując ją amerykańską flagą.

Kilka błędów naraz

29 marca firma Embedi opublikowała informację o błędzie przepełnienia buforu w usłudze Smart Install, umożliwiającej administratorom sieci zdalne zarządzanie urządzeniami Cisco. Usługa ta dostępna jest na porcie TCP 4786 i dowolny nieautoryzowany użytkownik może ją wykorzystać do zdalnego wykonania kodu na podatnym urządzeniu. Cisco wydało odpowiednią aktualizację kodu 28 marca.

Jakby tego było mało, 5 kwietnia Cisco wydało kolejny komunikat związany z usługa Smart Install. Przypomina w nim swój wpis z 27 lutego 2018, gdzie wskazywało błąd logiczny w usłudze, umożliwiający nieautoryzowaną aktualizację oprogramowania na urządzeniu poprzez zmianę ustawień serwera TFTP. Okazuje się, że błąd ten był wykorzystywany przez atakujących, a ostatnie nasilenie się tego rodzaju ataków nakłoniło Cisco do przypomnienia klientom o konieczności aktualizacji.

Ataki trwają i widać ich efekty

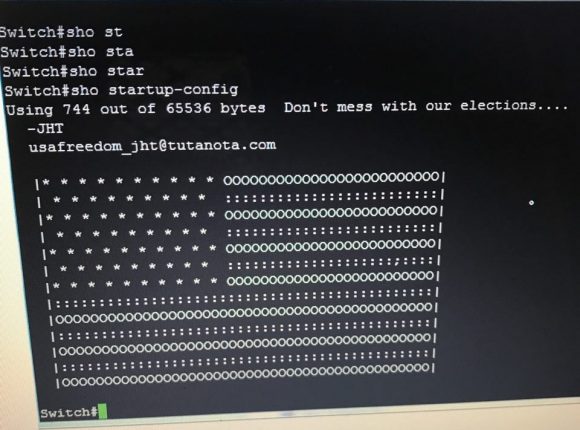

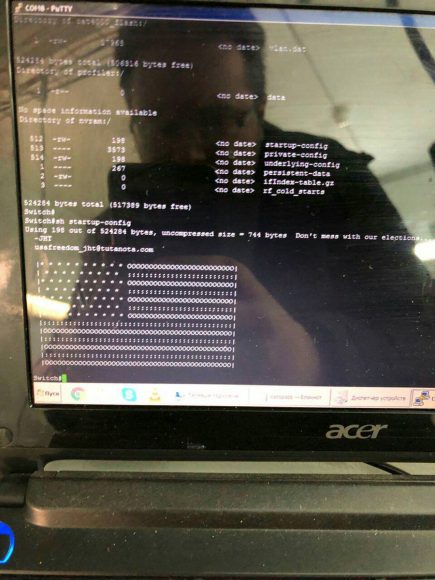

Często opisujemy błędy, które nie sa wykorzystywane przez atakujących lub ataki mają niewielką skalę. Tym razem jednak jest inaczej – podatne switche Cisco przestają dzisiaj działać w Iranie i Rosji. Konfiguracja jest usuwana, a w jej miejscu pojawia się amerykańska flaga. Wygląda to tak:

Lub tak:

Lub tak:

Co więcej, internauci donoszą, że irańskie sieci mają duże problemy z łącznością, czego dowodem możemy być nagły spadek liczby tras rozgłaszanych z Iranu:

Skutki ataku potwierdził także irański minister telekomunikacji i IT. Informacje o takim samym problemie pojawiają się także na rosyjskich forach. Komunikat o treści:

Skutki ataku potwierdził także irański minister telekomunikacji i IT. Informacje o takim samym problemie pojawiają się także na rosyjskich forach. Komunikat o treści:

wydaje się mieć podłoże polityczne.

Administratorze, sprawdź swoją sieć

Choć usługa Smart Install powinna być na zdrowy rozsądek niedostępna dla postronnych użytkowników, to wg Shodana w 160 tysiącach przypadków tak jednak nie jest. Jeśli zatem z usługi nie korzystacie, sprawdźcie, czy jest na zarządzanych przez Was switchach włączona i ją wyłączcie – lub przynajmniej odfiltrujcie porty. Instrukcje znajdziecie na stronie Cisco a w wersji dla leniwych:

Sprawdzenie czy usługa jest aktywna

show vstack config

Jeśli zobaczycie

Role: Client (SmartInstall enabled)

lub

Capability: Client Oper Mode: Enabled

to kolejne polecenie to

no vstack

Firmy zainteresowane naszą ofertą raportów o zagrożeniach zapraszamy do kontaktu.

Komentarze

Przeciez luka w smart install jest znana juz od dawna…robilem aktualizacje z tego powodu na pudlach juz kilka miesiecy temu. 29 marca to juz nikt Ameryki nie odkrywal

Jest więcej niż jedna – CVE-2018-0171 zostało ujawnione 28 marca 2018.

Fun fact – jeden z serwisów który zajmuje się o bezpieczeństwem (bo waszą konkurencją bym tego nie nazwał, nie dorastają) jeszcze o tym nie napisał, mimo że do opluwania rzekomych rosyjskich hakerów (gdzie tu zasada domniemania niewinności?) był pierwszy.

I nie to że lubię Rosję, bo…stan tego kraju i ekonomii mówi sam za siebie, ale niektórzy za bardzo shillują ameryce.

Paradygmat przypisywany rosyjskim uczestnikom wojny informacyjnej: pobudzać konflikty i podziały w atakowanej populacji.

Cześć. Da się jakoś odróżnić dziurę a celową furtkę ?

Da się, tutaj masz prosty przykład celowego pozostawienia furtki przez producenta, ale w taki sposób aby łatwo mógł się z tego wymigać. CISCO to przede wszystkim firma zajmująca się szpiegostwem, przemysłowym i wojskowym.

„bledy” = LOL.

https://www.bankinfosecurity.com/200000-cisco-network-switches-reportedly-hacked-a-10788

szukaj LEVEL 15