Przeglądarka Google Chrome należy do najtrudniejszych przeciwników dla przestępców. Domyślnie wyłączone wrażliwe wtyczki, porządny sandbox i częste aktualizacje wymagają bardziej kreatywnego podejścia – takiego jak w poniższym przykładzie.

Jedną z najpopularniejszych metod ataku na użytkowników jest przejęcie kontroli nad przeglądarką z użyciem błędów w samej przeglądarce lub jej wtyczkach. By zoptymalizować proces hakowania przeglądarek jednym z pierwszych kroków przestępców, którym uda się zainfekować jakąś stronę, jest selekcja interesującego ich ruchu klientów – np. wg kraju pochodzenia, systemu operacyjnego i przeglądarki. Użytkownicy Firefoksa trafią na odpowiednie exploity, użytkownicy starego Internet Explorera na inny zestaw ataków, inny dostaną posiadacze Javy – tylko z użytkownikami Google Chrome ciężko coś wykombinować. Lecz i na ten problem przestępcy znaleźli sposób.

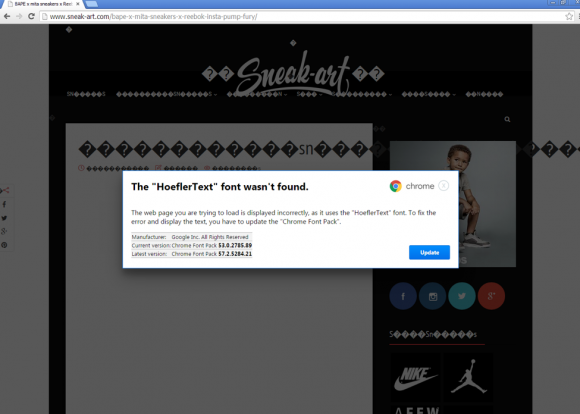

Kafeine, znany badacz ataków na przeglądarki, publikujący na blogu firmy Proofpoint, opisał ciekawy przykład ataku na internautów używających Google Chrome w systemie Windows. Od 10 grudnia użytkownicy mogą natrafić na ekran podobny do tego:

Zamiast tekstu na odwiedzanej stronie pojawiają się „krzaczki” i towarzyszy im komunikat o konieczności pobrania dodatkowej paczki z czcionkami dla Chrome. Oczywiście jest to atak socjotechniczny, zachęcający internautów do instalacji złośliwego oprogramowania – coś w rodzaju albańskiego wirusa, który sam prosił o skopiowanie go na kolejny komputer ponieważ nie potrafił przeprowadzić tej operacji samodzielnie. Trzeba jednak przyznać, że ten scenariusz ataku jest dość oryginalny i niektórych użytkowników może przekonać do infekcji.

Aby zobaczyć powyższy komunikat trzeba:

- posiadać Chrome i Windows,

- wyszukać zainfekowaną witrynę w Google (złośliwy kod sprawdza zmienną Referer),

- surfować z kraju objętego akurat kampanią.

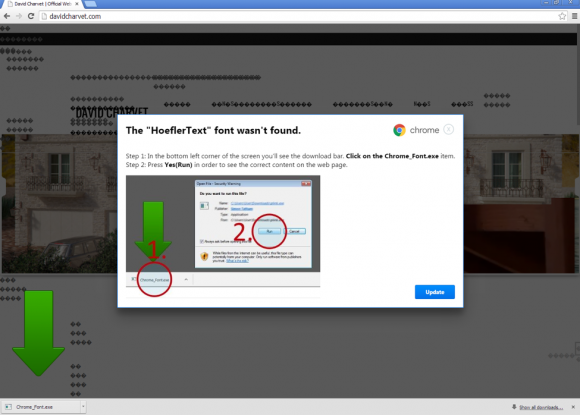

Proces wygląda następująco (po kliknięciu na obrazek zobaczycie animację):

Przestępcy po przejęciu kontroli nad witryną podatną na infekcje (np. niezaktualizowane WordPressy, Joomle itp.) wstrzykują do niej swój złośliwy kod, który psuje tekst dodając do niego ciąg „�” powodujący wyświetlanie pytajników w miejscu zwykłych czcionek i udający uszkodzoną witrynę oraz wyświetlający odpowiedni komunikat. Gdy ofiara kliknie guzik „Update”, otrzyma instrukcję jak uruchomić złośliwy kod.

W badanych scenariuszach pobierany kod zajmował się w klikaniem w reklamy w sposób niezauważalny dla zwykłego użytkownika. Według badaczy cała operacja jest fragmentem systemu ElTest, infekującego komputery od kilku lat, prawdopodobnie działającego pod kontrolą rosyjskojęzycznych przestępców (sporo szczegółów na temat jego działania znajdziecie we wpisie Kafeine). Trzeba przyznać, że atakującym fantazji nie brakuje. Ostrzeżcie zatem mniej świadomych znajomych, którzy już wiedzą, że Chrome jest bezpieczny, ale jeszcze nie wiedzą, że czcionek nie trzeba doinstalowywać.

Komentarze

„surfować z kraju objętego akurat kampanią.”

Słucham?

Ale zanim zaczniesz czytać Z3S, to zrób minimalny research, co?

Chodzi o kraje, które są objętę kampanią infekowania malwarem, innymi słowy, które są w danej chwili celem crackerów.

Witam,

Ja tu nie widzę problemu, jeśli strona nie jest kompatybilna z przeglądarką to nawet nie staram się zrobić cokolwiek żeby móc poczytać informacje z tej strony.

Dodam że komunikat z informacją „masz adblocka, wyłącz go żeby przeglądać treść” również dyskwalifikuję taką stronę.

Ten błąd raczej jest dla idiotów, którzy za wszelką cena chcą zobaczyć co jest na tej strony, tak jak by nie mogli znaleźć innego źródła tych informacji.

Połącz to z clickbaitem i voila:)

Witam

Musisz od razu wyzywac od idiotow?

Nie wszyscy, ktorzy siedza przy komputerze to idioci. Niektorzy po prostu sa laikami i nie nadazaja za rosnaca iloscia zmian w technologiach. Po to sa socjotechniczne ataki. Osobiscie nie jestem zadnym IT specjalista, ale siedze w temacie komputerow od 19 lat. Tez nie ogarniam wszystkiego i nie mam specjalistycznej – dla ciebie tez jestem idiota?

A co do ad blocka. Krzywa na wykresie z iloscia stron wyswietlajacych/wprowadzajacych takie info o uzywanej blokadzie elementow strony rosnie, poczawszy od korporacyjnych a konczywszy przede wszystkim na hobbystycznych, gdzie strona utrzymuje sie z tylko i wylacznie z reklam. Wiele poczatkujacych hobbystow z tego korzysta.

Ale skoro chrome sam siebie aktualizuje bez żadnego problemu, flasha nawet do wersji z takimi błędami, że wolałbyś je pominąć, to dlaczego takie coś niby trzeba ręcznie instalować? No wyraźnie atak celuje w ludzi o specjalnych umiejętnościach rozumowania

Naprawdę klikasz w co popadnie, należysz do tych, co bezkrytycznie robią to, co im ktoś każe robić, przyjdzie mailem, wyskoczy na stronie, przyjdzie w sms? Pomimo 19 lat „siedzenia” w komputerach? Gdybyś był seniorem, który dopiero się uczy co to komputer i internet. Ale po tylu latach „siedzenia” w tematyce… To nie najlepiej o tobie świadczy. I jakoś dziwnie wziąłeś to do siebie, zabolało?

Generalnie Jintao ma racje, niepotrzebne jest wyzywanie od idiotów. Jedni są dobrymi lekarzami, inni chemikami, inni dziennikarzami, inni ekspertami od bezpieczeństwa.

A artykuł i atak ciekawy, dobrze wiedzieć co jest teraz w modzie. Pewnie sporo osób się na to złapie.

Dla zainteresowanych i żyjących emocjami:

idiota jest określeniem nieistniejącym w aktualnej klasyfikacji niepełnosprawności.

Dla wachlujących się wysokim ilorazem inteligencji:

wysoki iloraz IQ, to wynik testu na iloraz IQ, a nie prawdziwa inteligencja.

pozdrawiam

Co to jest prawdziwa inteligencja i dlaczego test na IQ nie będzie odzwierciedleniem inteligencji?

Test na IQ nie jest obiektywny. Dużo większe szanse na wysoką punktację mają osoby uzdolnione technicznie/matematycznie/logicznie humaniści z punktu są skazani na porażkę co przecież nie przesądza o braku u nich inteligencji… Chyba że inteligencją określimy umiejętność rozwiązywania logicznych łamigłówek.

A czy przeglądarka Chrome nadal nie weryfikuje list CRL?

Jaką bezpieczną przeglądarkę używać, która nie szpieguje na taką skalę jak chrome?

cześć, a co zrobić jak się kliknęło?